تشبه قصص الأمن السيبراني الحافلات: فالقصة التي تنتظرها لا تأتي على مر العصور ، ثم يصل اثنان في الحال.

الموضوع المتخصص الذي ظهر فجأة مرتين هذا الأسبوع هو: صدى.

يوم الإثنين ، كتبنا عن أغنية جانيت جاكسون عام 1989 إيقاع الأمة، وكيف تحولت عن غير قصد إلى إثبات لمفهوم استغلال Windows المتعطل الذي تم الإبلاغ عنه في عام 2005.

تم نشر هذه القصة مؤخرًا فقط ، على سبيل المثال متعة تاريخية غريبة، وبقدر مساوٍ من الشعور بالمرح ، خصصه MITER لـ رقم خطأ CVE الرسمي (مع ذلك ، من المربك أن يكون طابع التاريخ 2022 ، لأنه عندما أصبح معروفًا لأول مرة).

في هذا "الاستغلال" ، يُزعم أن شيئًا ما عن الإيقاع ومزيج الترددات في الأغنية قد تسبب في اضطراب محركات الأقراص في أجهزة الكمبيوتر المحمولة التي تعمل بنظام Windows لدى بائع معين ، ومطابقة الترددات الاهتزازية الطبيعية للأقراص الصلبة للمدرسة القديمة ...

... لدرجة أن تأثيرات الرنين أنتجت اهتزازًا كافيًا لتحطيم القرص ، مما أدى إلى تحطم السائق ، مما أدى إلى تحطم Windows.

على ما يبدو ، حتى أجهزة الكمبيوتر المحمولة القريبة التي لها نفس طراز القرص يمكن أن تكون R & Bed إلى نقطة الفشل ، مما يؤدي إلى انهيار نظام التشغيل عن بُعد.

من الواضح أن الحل تضمن إضافة نوع من مرشح تمرير النطاق (فرقة كما هو الحال في "نطاق الترددات" ، وليس كما في "مجموعة الموسيقيين") التي تقطع الرنين والحمل الزائد ، ولكنها تركت الصوت محددًا جيدًا بما يكفي ليبدو عاديًا.

حافلتان في وقت واحد

حسنا خمن ماذا؟

في نفس الوقت تقريبًا الذي ظهر فيه ملف إيقاع الأمة اندلعت القصة ، نشر باحث في جامعة بن غوريون في النقب في إسرائيل ورقة بحثية حول مشاكل الرنين في جيروسكوبات الهاتف المحمول.

لا تحتوي جيروسكوبات الهاتف الحديثة على حذافات دوارة موضوعة في أحجار ، مثل ألعاب الجيروسكوب المتوازنة التي ربما تكون قد شاهدتها أو امتلكتها عندما كنت صغيراً ، ولكنها تعتمد على هياكل نانوية محفورة من السيليكون تكتشف الحركة والحركة عبر المجال المغناطيسي للأرض.

عنوان الورقة مردخاي غوري GAIROSCOPE: حقن البيانات من أجهزة الكمبيوتر ذات الفجوات الهوائية إلى الجيروسكوبات القريبةويلخص العنوان القصة إلى حد كبير.

بالمناسبة ، إذا كنت تتساءل لماذا الكلمات الرئيسية جامعة بن غوريون و فجوة الهواء قرع الجرس ، لأن الأكاديميين هناك بشكل روتيني كميات سخيفة من المرح هم مساهمون منتظمون في مجال كيفية إدارة تسرب البيانات داخل وخارج المناطق الآمنة.

الحفاظ على فجوة هوائية

ما يسمى شبكات الهواء تُستخدم عادةً لمهام مثل تطوير برامج مكافحة البرامج الضارة ، والبحث عن مآثر الأمن السيبراني ، والتعامل مع المستندات السرية أو السرية بأمان ، والحفاظ على مرافق الأبحاث النووية خالية من التدخل الخارجي.

الاسم يعني حرفيًا ما يقوله: لا يوجد اتصال مادي بين جزأي الشبكة.

لذلك ، إذا كنت تفترض بشكل متفائل أن أجهزة الشبكات البديلة مثل Wi-Fi و Bluetooth يتم التحكم فيها بشكل صحيح ، فلا يمكن للبيانات أن تتحرك إلا بين "الداخل" و "الخارج" بطريقة تتطلب تدخلاً بشريًا نشطًا ، وبالتالي يمكن تنظيمها ومراقبتها بقوة ، والإشراف ، وتوقيع الخروج ، وتسجيل الدخول ، وما إلى ذلك.

ولكن ماذا عن شخص فاسد من الداخل يريد كسر القواعد وسرقة البيانات المحمية بطريقة من غير المرجح أن يكتشفها مديروهم وفريقهم الأمني؟

توصل باحثو جامعة بن غوريون إلى العديد من الحيل الغريبة والفعالة لاستخراج البيانات على مر السنين ، جنبًا إلى جنب مع تقنيات لاكتشافها ومنعها ، وغالبًا ما يتم منحها أسماء غير تقليدية حقًا ...

…مثل لانتينا، حيث تنتج حزم الشبكة ذات المظهر البريء الموجودة على الأسلاك التي تربط الجانب الموثوق من الشبكة موجات راديو خافتة يمكن اكتشافها بواسطة متعاون خارج المختبر الآمن باستخدام دونجل USB مزود بهوائي وجهاز استقبال راديو محدد بالبرمجيات:

Or سرعات المروحة تستخدم لإرسال إشارات صوتية سرية ، في خدعة أطلق عليها اسم مراوح:

أو باستخدام ملفات المكثفات على اللوحة الأم للعمل كمكبرات صوت صغيرة في جهاز كمبيوتر مع إزالة مكبرات الصوت الخاصة به عن عمد.

أو إضافة معنى إلى كومة من الصبغة الحمراء على الشاشة من الثانية إلى الثانية ، والعديد من الأمور الأخرى المبهمة الجسور الهوائية الخدع.

مشكلة الصوت

يعد إخراج البيانات عبر مكبر الصوت أمرًا سهلاً بدرجة كافية (كانت أجهزة المودم والمقرنات الصوتية تقوم بذلك منذ أكثر من 50 عامًا) ، ولكن هناك مشكلتان هنا: [1] الأصوات نفسها التي تصدر صوتًا من مكبرات الصوت على الجانب الموثوق به من شبكة الهواء القليل من الهبة ، [2] أنت بحاجة إلى ميكروفون غير مكتشف وغير منظم على الجانب غير الموثوق به من الشبكة لالتقاط الضوضاء وتسجيلها خلسة.

تم التغلب على المشكلة [1] من خلال اكتشاف أن العديد من المتحدثين في الكمبيوتر ، إن لم يكن معظمهم ، يمكنهم فعليًا إنتاج ما يسمى فوق صوتي الأصوات ذات الترددات العالية بما يكفي (عادةً 17,000 هرتز أو أعلى) بحيث لا يستطيع سماعها سوى قلة من البشر ، إن وجدت.

في الوقت نفسه ، يمكن لميكروفون الهاتف المحمول النموذجي التقاط الأصوات فوق الصوتية من الجانب الآخر من الفجوة الهوائية ، وبالتالي توفير قناة صوتية سرية.

ولكن تم إحباط الحيلة [2] ، على الأقل جزئيًا ، من خلال حقيقة أن معظم الهواتف المحمولة أو الأجهزة اللوحية الحديثة لديها إعدادات تكوين يمكن التحقق منها بسهولة للتحكم في استخدام الميكروفون.

لذلك ، يمكن بسهولة اكتشاف الهواتف المجهزة مسبقًا لانتهاك سياسات "عدم السماح بأجهزة التسجيل" من خلال فحص إشرافي قبل السماح لها بالدخول إلى منطقة آمنة.

(بعبارة أخرى ، هناك فرصة حقيقية للوقوع في فخ "ميكروفون مباشر" إذا تم تكوين هاتفك في حالة من الواضح أنها غير متوافقة ، مما قد يؤدي إلى إلقاء القبض عليك أو أسوأ.)

ومع ذلك ، كما اكتشفت من عنوان ورقة Guri ، فقد اتضح أن شريحة الجيروسكوب في معظم الهواتف المحمولة الحديثة - الشريحة التي تكتشف متى قمت بقلب الشاشة جانبًا أو عندما التقطت الجهاز - يمكن استخدامها كأداة ميكروفون بدائي للغاية.

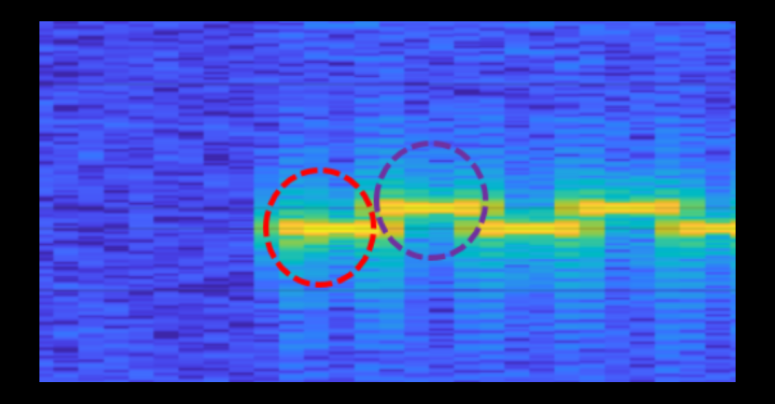

تم تبسيط نظام GAIROSCOPE لاستخراج البيانات بشكل كبير ، حيث يتضمن تعريض هاتف محمول معروف لمجموعة من الترددات فوق الصوتية (في مثال Guri ، كانت هذه أعلى بقليل من 19,000 هرتز ، وهي أعلى من أن يسمعها أي شخص على وجه الأرض تقريبًا) واكتشاف تردد دقيق يثير رنين غير طبيعي في شريحة الجيروسكوب.

بمجرد العثور على واحد أو أكثر من الترددات الرنانة بأمان خارج نطاق السمع البشري ، تكون قد حصلت على طرفي قناة إشارات البيانات السرية ، بناءً على الترددات التي يمكن إنشاؤها بشكل غير مسموع في أحد الأطراف واكتشافها بشكل موثوق ، دون استخدام ميكروفون عادي من جهة أخرى.

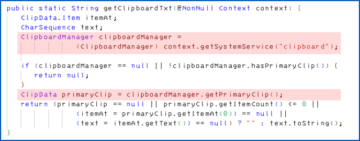

سبب استهداف الجيروسكوب هو أن معظم الهواتف المحمولة تتعامل مع إشارة الجيروسكوب على أنها غير مثيرة للجدل من وجهة نظر الخصوصية والأمان ، وتسمح للتطبيقات (على نظام Android ، بما في ذلك متصفح Chrome) بقراءة الجيروسكوب X و Y و Z قراءات الموقف بشكل افتراضي ، دون أي أذونات خاصة.

وهذا يعني أن الجهاز المحمول الذي تم تكوينه على ما يبدو في وضع "لا يمكن التنصت" يمكن أن يتلقى مع ذلك بيانات سرية غير مسموعة عبر قناة صوتية سرية.

لا تكن متحمسًا جدًا بشأن الإنتاجية.

يبدو أن معدلات البيانات عمومًا تبلغ حوالي 1 بت في الثانية ، مما يجعل أجهزة مودم الكمبيوتر التي يبلغ عمرها 50 عامًا تبدو سريعة ...

... لكن البيانات مثل المفاتيح السرية أو كلمات المرور غالبًا ما تكون بضع مئات أو بضعة آلاف من البتات ، وحتى 1 بت / ثانية يمكن أن تكون كافية لتسريبها عبر فجوة هوائية آمنة وصحية في غضون بضع دقائق أو ساعات.

ماذا ستفعلين.. إذًا؟

إن "العلاج" الواضح لهذا النوع من الحيلة هو حظر الهواتف المحمولة تمامًا من مناطقك الآمنة، وهو إجراء احترازي يجب أن تتوقعه بالقرب من أي شبكة جدية محددة الهواء.

في المناطق الأقل أمانًا حيث يتم استخدام فجوات الهواء ، ولكن يُسمح مع ذلك بالهواتف المحمولة (وفقًا لإعدادات محددة تم التحقق منها) كوسيلة راحة تشغيلية ، يغير اختراع GAIROSCOPE القواعد.

من الآن فصاعدًا ، ستحتاج إلى التحقق من أن المستخدمين لديهم إيقاف إعدادات نظام "اكتشاف الحركة"، بالإضافة إلى حظر الوصول إلى الميكروفون و Wi-Fi و Bluetooth وغيرها من الميزات المعروفة بالفعل بمخاطر تسرب البيانات التي تسببها.

أخيرًا ، إذا كنت قلقًا حقًا ، يمكنك ذلك افصل السماعات الداخلية في أي أجهزة كمبيوتر على الجانب الآمن من الشبكة ...

…أو استخدام مرشح التردد النشط، تمامًا مثلما فعل بائع الكمبيوتر المحمول الذي لم يكشف عن اسمه لحظر المحتال إيقاع الأمة إشارات في 2005.

(تُظهر ورقة غوري دائرة كهربائية تناظرية بسيطة لقطع الترددات الصوتية فوق القيمة المختارة).

- فجوة الهواء

- بن غوريون

- جامعة بن غوريون

- سلسلة كتلة

- عملة عبقرية

- محافظ cryptocurrency

- cryptoexchange

- الأمن الإلكتروني

- مجرمو الإنترنت

- الأمن السيبراني

- تسرب البيانات

- فقدان البيانات

- وزارة الأمن الداخلي

- محافظ رقمية

- جدار الحماية

- منظار الجيروسكوب

- Kaspersky

- البرمجيات الخبيثة

- مكافي

- الأمن عارية

- NexBLOC

- أفلاطون

- أفلاطون ع

- الذكاء افلاطون البيانات

- لعبة أفلاطون

- أفلاطون داتا

- بلاتوغمينغ

- VPN

- الضعف

- أمن الانترنت

- زفيرنت

![الموسم 3 الحلقة 119: الخروقات والتصحيحات والتسريبات والتعديلات! [صوت + نص]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep119-breaches-patches-leaks-and-tweaks-audio-text-360x188.jpg)