أطلقت وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) أداة Decider ، وهي أداة مجانية لمساعدة مجتمع الأمن السيبراني على رسم خريطة لسلوك الجهات الفاعلة المهددة بسهولة أكبر لإطار عمل MITER ATT & CK.

تم إنشاء Decider بالشراكة مع معهد تطوير وهندسة أنظمة الأمن الداخلي الأمريكية (HSSEDI) و MITER ، وهو تطبيق ويب يمكن للمؤسسات تنزيله واستضافته ضمن بنيتها التحتية الخاصة ، مما يجعلها متاحة لمجموعة من المستخدمين عبر السحابة. إنه يهدف إلى تبسيط العملية المرهقة في كثير من الأحيان لاستخدام إطار العمل بدقة وفعالية ، بالإضافة إلى فتح استخدامه للمحللين على كل مستوى في مؤسسة أمن إلكتروني معينة.

ATT & CK: إطار عمل معقد

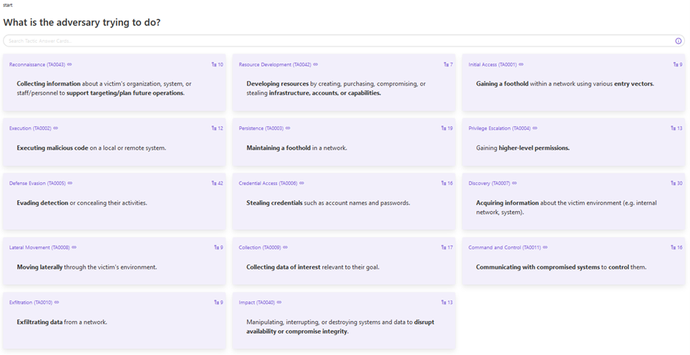

تم تصميم ATT & CK ل مساعدة محللي الأمن تحديد ما يحاول المهاجمون تحقيقه ومدى تقدمهم في العملية (على سبيل المثال ، هل يقومون بإنشاء وصول أولي؟ يتحرك جانبًا؟ يسحب البيانات؟) يقوم بذلك عبر مجموعة من تقنيات الهجوم السيبراني المعروفة والأساليب الفرعية التي يتم تحديدها وتحديثها بشكل دوري بواسطة MITER ، يمكن للمحللين تحديد ما قد يراه في بيئاتهم الخاصة.

الهدف هو توقع التحركات التالية للأشرار وإغلاق الهجمات في أسرع وقت ممكن. يمكن أيضًا دمج إطار العمل في مجموعة متنوعة من الأدوات الأمنية ، ويوفر لغة قياسية للتواصل مع الأقران وأصحاب المصلحة أثناء الاستجابة للحوادث والتحقيقات الجنائية.

كل هذا جيد وجيد ، لكن المشكلة تكمن في أن إطار العمل معقد بشكل ملحوظ ، وغالبًا ما يتطلب مستوى عالٍ من التدريب والخبرة لاختيار التعيينات الصحيحة ، على سبيل المثال. كذلك يتوسع باستمرار، بما في ذلك ما وراء هجمات المؤسسات لدمج التهديدات لأنظمة التحكم الصناعية (ICS) و مشهد الجوال، مما يزيد من التعقيد. بشكل عام ، إنها مجموعة بيانات مترامية الأطراف للتنقل - وغالبًا ما ينتهي الأمر بالمدافعين الإلكترونيين في الأعشاب الضارة عند محاولة استخدامها.

"هناك الكثير من التقنيات والأساليب الفرعية المتاحة والتي يمكن أن تشارك بشكل كبير وتقني للغاية ، وفي كثير من الأحيان يكون المحللون مرتبكين ، أو يبطئهم قليلاً ، لأنهم لا يعرفون بالضرورة ما إذا كان يقول جيمس ستانلي ، رئيس القسم في CISA ، "إن الأسلوب الذي ينتقيونه هو الأسلوب الصحيح" ، مشيرًا إلى أن الشكاوى حول التعيينات الخاطئة باستخدام الأداة شائعة.

"عندما تذهب إلى موقع الويب ، هناك الكثير من المعلومات أمامك وتصبح شاقة بسرعة. إن أداة Decider تجلبها إلى لغة أكثر وضوحًا ليستخدمها المحلل ، بغض النظر عن مستوى خبرته "، كما يقول. "أردنا أن نقدم لأصحاب المصلحة لدينا مزيدًا من الإرشادات حول كيفية استخدام إطار العمل ، وإتاحته للمحللين المبتدئين ، على سبيل المثال ، الذين يمكنهم الاستفادة من استخدامه في الوقت الفعلي أثناء الاستجابة للحوادث في منتصف الليل ، على سبيل المثال."

على مستوى أوسع ، يعتقد المبشرون في CISA و MITER أن الاستخدام الأوسع لـ ATT & CK - على النحو الذي شجعه Decider - سيؤدي إلى استخبارات تهديدات أفضل وأكثر قابلية للتنفيذ - ونتائج أفضل للدفاع الإلكتروني.

يقول ستانلي: "في CISA ، نريد حقًا التركيز على استخدام ذكاء التهديد لنكون استباقيًا في دفاعك وليس رد الفعل". "لفترة طويلة جدًا ، كان هدف الصناعة لذلك هو مشاركة مؤشرات التسوية (IOCs) ، والتي لها سياق واسع للغاية ومحدود للغاية."

في المقابل ، يوجه ATT & CK ساحة اللعب لصالح الدفاع ، كما يقول ، لأنه دقيق ويمنح المؤسسات طريقة لفهم كتيبات لعب ممثل التهديد المحدد ذات الصلة بـ بيئاتهم الخاصة.

ويشرح قائلاً: "يجب أن يعرف الفاعلون المعنيون بالتهديد أن كتيبات اللعب الخاصة بهم غير مجدية بشكل أساسي بمجرد أن نسلط الضوء على ما يفعلونه وكيف يفعلونه ودمجه في إطار العمل". "تتمتع المنظمات التي يمكنها استخدامها بموقف أمني أقوى بكثير بدلاً من مجرد الحظر الأعمى لعناوين IP أو التجزئة ، مثل الصناعة المعتادة على القيام بذلك. مقرر يجعلنا أقرب إلى ذلك ".

تبسيط ATT & CK للوصول إلى المحلل

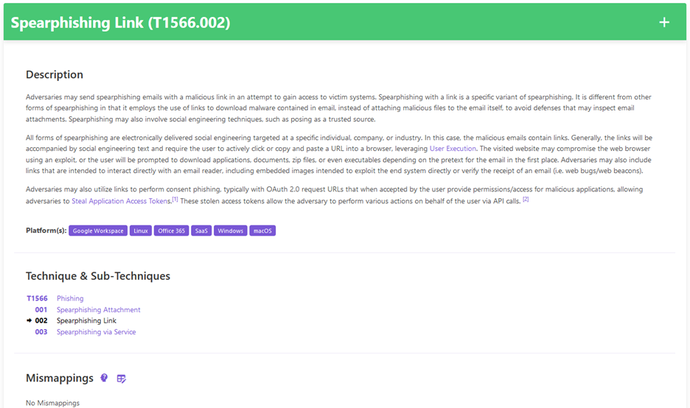

يجعل Decider إمكانية الوصول إلى خرائط ATT & CK أكثر سهولة من خلال توجيه المستخدمين عبر سلسلة من الأسئلة الموجهة حول نشاط الخصم ، بهدف تحديد التكتيكات أو الأساليب أو التقنيات الفرعية الصحيحة في إطار العمل لملاءمة الحادث بطريقة بديهية. من هناك ، يمكن لهذه النتائج أن "تقدم معلومات لمجموعة من الأنشطة المهمة مثل مشاركة النتائج ، واكتشاف عوامل التخفيف ، واكتشاف المزيد من التقنيات" ، وفقًا لـ CISA إعلان 1 مارس من الأداة الجديدة.

بالإضافة إلى الأسئلة الإرشادية المعدة مسبقًا ، يستخدم Decider لغة مبسطة يمكن لأي محلل أمني الوصول إليها ، ووظيفة بحث وتصفية بديهية للكشف عن التقنيات ذات الصلة ، ووظيفة "عربة التسوق" التي تتيح للمستخدمين تصدير النتائج إلى التنسيقات الشائعة الاستخدام. بالإضافة إلى ذلك ، يمكن للمؤسسات تصميمها وضبطها وفقًا لبيئاتها الفردية ، بما في ذلك وضع علامة على التعيينات الخاطئة الشائعة.

الأمل هو أن تصبح ATT & CK في نهاية المطاف أداة أساسية وخلفية لمنظمات الأمن السيبراني ، وفقًا لجون وندر ، مدير القسم ، CTI ، ومحاكاة الخصم في MITER ، بدلاً من الأداة غير العملية ، إذا كانت مفيدة ، كما كانت.

يقول: "هناك شيء واحد أود حقًا أن أراه مع انتقال ATT & CK أكثر إلى الخلفية ، وهو مجرد جزء من العمليات اليومية للأمن السيبراني ، ويتعين على المحللين الفرديين فقط إيلاء اهتمام أقل له". "إنه مجرد شيء يجب أن يشكل الأساس لما نقوم به والتفكير في فهم السلوكيات المعادية ، وليس شيئًا يتعين عليك قضاء الكثير من الوقت في التفكير فيه في كل مرة تقوم فيها برد فعل. القرار هو خطوة كبيرة إلى الأمام لذلك ".

تساعد الأداة أيضًا بناء جملة ATT & CK لتصبح التسمية الشائعة الواقعية عبر الأدوات ومنصات الأمان ، ولمشاركة معلومات التهديد.

"بمجرد أن ترى ATT & CK مستخدمة عبر المزيد والمزيد من النظام البيئي ، وكل شخص يستخدم لغة مشتركة ، يبدأ مستخدمو ATT & CK في رؤية المزيد والمزيد من الفوائد من محاذاة الأشياء مع إطار العمل واستخدامها لربط الأدوات بشكل أكثر فعالية وما إلى ذلك ، "يقول Wunder. "نأمل من خلال أشياء مثل Decider التي تجعل استخدامه أسهل ، سنبدأ في رؤية المزيد والمزيد من ذلك."

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://www.darkreading.com/threat-intelligence/cisa-mitre-look-to-takeattack-framework-out-of-the-weeds

- :يكون

- $ UP

- 1

- a

- من نحن

- الوصول

- يمكن الوصول

- وفقا

- بدقة

- التأهيل

- في

- أنشطة

- نشاط

- الجهات الفاعلة

- إضافة

- وبالإضافة إلى ذلك

- عناوين

- مميزات

- وكالة

- الكل

- المحلل

- المحللين

- و

- والبنية التحتية

- توقع

- تطبيق

- هي

- AS

- At

- الهجمات

- اهتمام

- متاح

- خلفية

- سيئة

- BE

- لان

- أصبح

- اعتقد

- تستفيد

- أفضل

- Beyond

- كبير

- قطعة

- عمياء

- حجب

- يجلب

- واسع

- أوسع

- by

- CAN

- يستطيع الحصول على

- رئيس

- CISA

- أقرب

- سحابة

- مشترك

- عادة

- التواصل

- مجتمع

- شكاوي

- مجمع

- تعقيد

- حل وسط

- سياق الكلام

- تباين

- مراقبة

- شركة

- استطاع

- الانترنت

- هجوم الانترنت

- الأمن السيبراني

- وكالة الأمن السيبراني وأمن البنية التحتية

- البيانات

- مجموعة البيانات

- يوما بعد يوم أو من يوم إلى آخر

- المدافعين عن حقوق الإنسان

- الدفاع

- القسم

- تصميم

- حدد

- مصمم

- التطوير التجاري

- اكتشاف

- فعل

- إلى أسفل

- بإمكانك تحميله

- أثناء

- e

- كل

- أسهل

- بسهولة

- النظام الإيكولوجي

- على نحو فعال

- تشديد

- شجع

- الهندسة

- مشروع

- البيئات

- أساسيا

- تأسيس

- الأثير (ETH)

- في النهاية

- كل

- كل شخص

- خبرة

- ويوضح

- تصدير

- الواقع

- بعيدا

- حقل

- تصفية

- تناسب

- في حالة

- الطب الشرعي

- النموذج المرفق

- إلى الأمام

- دورة تأسيسية

- الإطار

- مجانًا

- تبدأ من

- جبهة

- وظيفة

- وظيفة

- إضافي

- دولار فقط واحصل على خصم XNUMX% على جميع

- منح

- معطى

- يعطي

- Go

- هدف

- خير

- توجيه

- يملك

- وجود

- مساعدة

- يساعد

- مرتفع

- تسليط الضوء

- البلد الام

- الأمن الداخلي

- أمل

- نأمل

- مضيف

- كيفية

- كيفية

- HTTPS

- i

- ICS

- تحديد

- أهمية

- in

- حادث

- استجابة الحادث

- بما فيه

- دمج

- الاشتقاق

- من مؤشرات

- فرد

- صناعي

- العالمية

- معلومات

- البنية التحتية

- في البداية

- مثل

- معهد

- صك

- رؤيتنا

- حدسي

- التحقيقات

- المشاركة

- IP

- عناوين الانترنت بروتوكول

- IT

- انها

- جون

- نوع

- علم

- معروف

- لغة

- أطلقت

- قيادة

- يتيح

- مستوى

- مثل

- محدود

- طويل

- وقت طويل

- بحث

- الكثير

- حب

- جعل

- يصنع

- القيام ب

- مدير

- رسم خريطة

- رسم الخرائط

- ماكس العرض

- ربما

- الجوال

- الأكثر من ذلك

- التحركات

- يتحرك

- التنقل

- بالضرورة

- جديد

- التالي

- of

- في كثير من الأحيان

- on

- ONE

- جاكيت

- عمليات

- معارض

- منظمة

- المنظمات

- طغت

- الخاصة

- جزء

- الشراكة

- عادي

- منصات التداول

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- لعب

- ممكن

- استباقية

- المشكلة

- عملية المعالجة

- ويوفر

- وضع

- الأسئلة المتكررة

- بسرعة

- نطاق

- بدلا

- RE

- حقيقي

- في الوقت الحقيقي

- بغض النظر

- ذات الصلة

- استجابة

- النتائج

- s

- يقول

- بحث

- القسم

- أمن

- انظمة حماية

- أدوات الأمن

- رؤية

- مسلسلات

- طقم

- مشاركة

- مشاركة

- التسوق والترفيه

- عربة التسوق

- ينبغي

- غلق

- مبسط

- تبسيط

- يبطئ

- So

- شيء

- مصدر

- محدد

- أنفق

- أصحاب المصلحة

- معيار

- ستانلي

- بداية

- خطوة

- أقوى

- هذه

- بناء الجملة

- أنظمة

- التكتيكات

- أخذ

- تقني

- تقنيات

- أن

- •

- من مشاركة

- منهم

- شيء

- الأشياء

- تفكير

- التهديد

- الجهات التهديد

- استخبارات التهديد

- التهديدات

- عبر

- الوقت

- نصائح

- إلى

- أداة

- أدوات

- تيشرت

- قادة الإيمان

- فهم

- فهم

- us

- تستخدم

- المستخدمين

- تشكيلة

- بواسطة

- المشي

- مطلوب

- طريق..

- الويب

- تطبيق ويب

- الموقع الإلكتروني

- حسن

- ابحث عن

- التي

- من الذى

- على نطاق أوسع

- سوف

- مع

- في غضون

- سوف

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت