تم تغريم شركة Zoetop الصينية ، المالك السابق لماركات SHEIN و ROMWE ذات الشعبية الكبيرة "الموضة السريعة" ، من قبل ولاية نيويورك.

كمدعي عام ليتيتيا جيمس وضعه في بيان الأسبوع الماضي:

جعلت تدابير الأمن الرقمي الضعيفة لشيلين وروموي من السهل على المتسللين سرقة البيانات الشخصية للمستهلكين من المتاجر.

كما لو أن هذا لم يكن سيئًا بما يكفي ، تابع جيمس ليقول:

[P] تمت سرقة البيانات الشخصية وحاول Zoetop التستر عليها. ليس الفشل في حماية البيانات الشخصية للمستهلكين والكذب بشأنها أمرًا شائعًا. يجب على SHEIN و ROMWE زيادة إجراءات الأمن السيبراني لحماية المستهلكين من الاحتيال وسرقة الهوية.

بصراحة ، نحن مندهشون من أن Zoetop (الآن SHEIN Distribution Corporation في الولايات المتحدة) قد خرجت بشكل خفيف جدًا ، مع الأخذ في الاعتبار حجم الشركة وثروتها وقوة علامتها التجارية ، وافتقارها الواضح حتى إلى الاحتياطات الأساسية التي كان من الممكن أن تمنع أو تقلل من الخطر الذي يمثله بالخرق واستمراره في عدم نزاهته في التعامل مع الخرق بعد علمه.

اكتشف الخرق من قبل الغرباء

وفقًا مكتب المدعي العام في نيويورك ، لم يلاحظ Zoetop حتى الخرق ، الذي حدث في يونيو 2018 ، من تلقاء نفسه.

بدلاً من ذلك ، اكتشف معالج الدفع في Zoetop أن الشركة قد تم اختراقها ، بعد تقارير الاحتيال من مصدرين: شركة بطاقة ائتمان وبنك.

صادفت شركة بطاقات الائتمان بيانات بطاقات عملاء شي إن للبيع في منتدى تحت الأرض ، مما يشير إلى أن البيانات قد تم الحصول عليها بكميات كبيرة من الشركة نفسها ، أو من أحد شركائها في مجال تكنولوجيا المعلومات.

وحدد البنك أن SHEIN (تُنطق "هي في" ، إذا لم تكن قد نجحت في ذلك بالفعل ، وليس "تألق") لتكون ما يُعرف باسم CPP في سجلات الدفع للعديد من العملاء الذين تعرضوا للاحتيال.

CPP اختصار لـ نقطة الشراء المشتركة، وتعني بالضبط ما تقوله: إذا أبلغ 100 عميل بشكل مستقل عن احتيال ضد بطاقاتهم ، وإذا كان التاجر المشترك الوحيد الذي دفع جميع العملاء المائة مؤخرًا مدفوعاته هو الشركة X ...

... ثم لديك أدلة ظرفية على أن X هو سبب محتمل لـ "اندلاع الاحتيال" ، بنفس الطريقة التي تتبع بها عالم الأوبئة البريطاني الرائد جون سنو تفشي الكوليرا عام 1854 في لندن إلى مضخة مياه ملوثة في شارع برود ، سوهو.

ساعد عمل سنو في استبعاد فكرة أن الوفاة ببساطة "تنتشر في الهواء الفاسد" ؛ أسس "نظرية الجراثيم" كحقيقة طبية ، وأحدثت ثورة في التفكير في الصحة العامة. كما أظهر كيف يمكن للقياس الموضوعي والاختبار المساعدة في ربط الأسباب والتأثيرات ، وبالتالي ضمان عدم إضاعة الباحثين المستقبليين للوقت في الخروج بتفسيرات مستحيلة والبحث عن "حلول" غير مجدية.

لم تتخذ الاحتياطات

ليس من المستغرب ، بالنظر إلى أن الشركة اكتشفت الاختراق بشكل غير مباشر ، فقد انتقد تحقيق نيويورك الشركة لعدم تكلفتها عناء مراقبة الأمن السيبراني ، بالنظر إلى أنها "لم يجر عمليات فحص خارجية منتظمة للثغرات الأمنية أو يراقب أو يراجع سجلات التدقيق بانتظام لتحديد الحوادث الأمنية."

أفاد التحقيق أيضًا أن Zoetop:

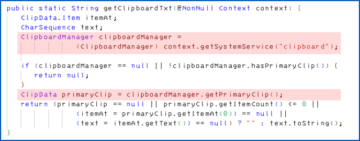

- كلمات مرور المستخدم المجزأة بطريقة تعتبر سهلة للغاية. على ما يبدو ، تألف تجزئة كلمة المرور من دمج كلمة مرور المستخدم مع ملح عشوائي مكون من رقمين ، متبوعًا بتكرار واحد من MD5. تشير التقارير الواردة من هواة تكسير كلمات المرور إلى أن جهاز تكسير 8-GPU مستقل مع جهاز 2016 يمكن أن يمر عبر 200,000,000,000 MD5 ثانية في ذلك الوقت (لا يضيف الملح عادةً أي وقت إضافي للحساب). وهذا يعادل تجربة ما يقرب من 20 كوادريليون كلمة مرور يوميًا باستخدام جهاز كمبيوتر واحد لأغراض خاصة. (يبدو أن معدلات تكسير MD5 اليوم أسرع بحوالي خمس إلى عشر مرات من ذلك ، باستخدام بطاقات الرسومات الحديثة.)

- تسجيل البيانات بتهور. بالنسبة للمعاملات التي حدث فيها نوع من الخطأ ، قام Zoetop بحفظ المعاملة بالكامل في سجل تصحيح الأخطاء ، بما في ذلك على ما يبدو تفاصيل بطاقة الائتمان الكاملة (نفترض أن هذا يتضمن رمز الأمان بالإضافة إلى الرقم الطويل وتاريخ انتهاء الصلاحية). ولكن حتى بعد أن علمت بالاختراق ، لم تحاول الشركة معرفة المكان الذي ربما خزنت فيه هذا النوع من بيانات بطاقات الدفع المارقة في أنظمتها.

- لا يمكن أن تتضايق من خطة الاستجابة للحوادث. لم تفشل الشركة فقط في الحصول على خطة استجابة للأمن السيبراني قبل حدوث الاختراق ، ولكن يبدو أنها لم تكلف نفسها عناء الخروج بواحدة بعد ذلك ، حيث أفاد التحقيق بأنها "فشل في اتخاذ الإجراءات في الوقت المناسب لحماية العديد من العملاء المتأثرين."

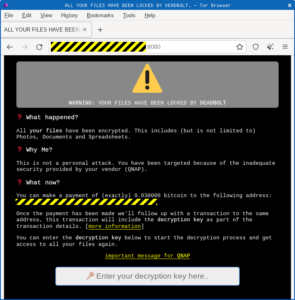

- عانى من عدوى برامج التجسس داخل نظام معالجة المدفوعات. كما أوضح التحقيق ، "أي سرقة لبيانات بطاقة الدفع كانت ستحدث من خلال اعتراض بيانات البطاقة عند نقطة الشراء". كما يمكنك أن تتخيل ، نظرًا لعدم وجود خطة استجابة للحوادث ، لم تتمكن الشركة لاحقًا من معرفة مدى نجاح هذا البرنامج الضار لسرقة البيانات ، على الرغم من أن حقيقة ظهور تفاصيل بطاقة العملاء على شبكة الإنترنت المظلمة تشير إلى أن المهاجمين كانوا ناجح.

لم تقل الحقيقة

كما تعرضت الشركة لانتقادات شديدة بسبب عدم نزاهتها في كيفية تعاملها مع العملاء بعد أن عرفت مدى الهجوم.

على سبيل المثال ، الشركة:

- ذكرت أن 6,420,000 مستخدم (أولئك الذين قدموا طلبات بالفعل) قد تأثروا ، على الرغم من علمها بسرقة 39,000,000 من سجلات حسابات المستخدمين ، بما في ذلك كلمات المرور التي تمت تجزئتها بشكل غير كفؤ.

- قالت إنها اتصلت بهؤلاء المستخدمين البالغ عددهم 6.42 مليون ، بينما في الواقع تم إبلاغ المستخدمين في كندا والولايات المتحدة وأوروبا فقط.

- أخبر العملاء أنه "لا يوجد دليل على أن معلومات بطاقتك الائتمانية مأخوذة من أنظمتنا" ، على الرغم من التنبيه إلى الانتهاك من قبل مصدرين قدموا أدلة تشير بقوة إلى ذلك بالضبط.

يبدو أن الشركة أهملت أيضًا الإشارة إلى أنها كانت تعلم أنها عانت من إصابة بالبرامج الضارة لسرقة البيانات ولم تتمكن من تقديم دليل على أن الهجوم لم يسفر عن أي شيء.

كما أخفقت أيضًا في الكشف عن أنها حفظت أحيانًا عن قصد تفاصيل البطاقة الكاملة في سجلات تصحيح الأخطاء (على الأقل 27,295 مرات، في الواقع) ، ولكنهم لم يحاولوا في الواقع تعقب ملفات السجل المارقة هذه في أنظمةهم لمعرفة أين انتهى بهم الأمر أو من كان بإمكانه الوصول إليها.

لإضافة ضرر إلى الإهانة ، وجد التحقيق أيضًا أن الشركة لم تكن متوافقة مع PCI DSS (تم التأكد من ذلك من خلال سجلات تصحيح الأخطاء المارقة) ، وقد أُمر بتقديمها إلى تحقيق PCI الجنائي ، ولكن بعد ذلك رفض السماح للمحققين بالوصول الذي يحتاجون إليه للقيام بعملهم.

كما لاحظت وثائق المحكمة بسخرية ، "[لا] مع ذلك ، في المراجعة المحدودة التي أجراها ، وجد [المحقق الشرعي المؤهل لـ PCI] العديد من المجالات التي لم تكن فيها أنظمة Zoetop متوافقة مع PCI DSS."

ربما الأسوأ من ذلك كله ، عندما اكتشفت الشركة كلمات مرور من موقع ROMWE الخاص بها للبيع على الويب المظلم في يونيو 2020 ، وأدركت في النهاية أن هذه البيانات ربما سُرقت مرة أخرى في خرق 2018 الذي حاولت التستر عليه بالفعل ...

... كانت استجابتها لعدة أشهر هي تقديم مطالبة تسجيل الدخول إلى المستخدمين المتأثرين بإلقاء اللوم على الضحية ، "كلمة مرورك ذات مستوى أمان منخفض وقد تكون في خطر. الرجاء تغيير كلمة مرور تسجيل الدخول الخاصة بك ".

تم تغيير هذه الرسالة فيما بعد إلى بيان تحريف يقول ، "لم يتم تحديث كلمة مرورك منذ أكثر من 365 يومًا. لحمايتك ، يرجى تحديثها الآن. "

فقط في كانون الأول (ديسمبر) 2020 ، بعد العثور على شريحة ثانية من كلمات المرور للبيع على شبكة الإنترنت المظلمة ، مما أدى على ما يبدو إلى جلب جزء ROMWE من الاختراق إلى أكثر من 7,000,000،XNUMX،XNUMX حساب ، اعترفت الشركة لعملائها بأنهم اختلطوا في حساباتهم. ما يشار إليه بلطف باسم أ "حادث أمن البيانات".

ماذا ستفعلين.. إذًا؟

لسوء الحظ ، لا يبدو أن العقوبة في هذه الحالة تشكل ضغطًا كبيرًا على "من يهتم بالأمن السيبراني عندما يمكنك دفع الغرامة؟" الشركات لفعل الشيء الصحيح ، سواء قبل أو أثناء أو بعد حادث الأمن السيبراني.

هل يجب أن تكون العقوبات على هذا النوع من السلوك أعلى؟

طالما أن هناك شركات يبدو أنها تتعامل مع الغرامات على أنها مجرد تكلفة أعمال يمكن إدراجها في الميزانية مقدمًا ، فهل العقوبات المالية هي الطريقة الصحيحة للذهاب؟

أم ينبغي على الشركات التي تعاني من انتهاكات من هذا النوع أن تحاول إعاقة محققي الطرف الثالث ، ثم إخفاء الحقيقة الكاملة لما حدث عن عملائها ...

... ببساطة ممنوعون من المتاجرة على الإطلاق ، من أجل الحب أو المال؟

قل ما تشاء في التعليقات أدناه! (قد تظل مجهول الهوية).

لا يوجد وقت كاف أو فريق عمل؟

معرفة المزيد عن تمكنت Sophos من الكشف والاستجابة:

24/7 مطاردة التهديدات واكتشافها والاستجابة لها ▶

- سلسلة كتلة

- عملة عبقرية

- التستر

- محافظ cryptocurrency

- cryptoexchange

- الأمن الإلكتروني

- مجرمو الإنترنت

- الأمن السيبراني

- البيانات الاختراق

- فقدان البيانات

- وزارة الأمن الداخلي

- محافظ رقمية

- جدار الحماية

- الامتثال GDPR

- Kaspersky

- البرمجيات الخبيثة

- مكافي

- الأمن عارية

- نيويورك

- NexBLOC

- أفلاطون

- أفلاطون ع

- الذكاء افلاطون البيانات

- لعبة أفلاطون

- أفلاطون داتا

- بلاتوغمينغ

- ROMWE

- انها في

- VPN

- أمن الانترنت

- زفيرنت

- زويتوب