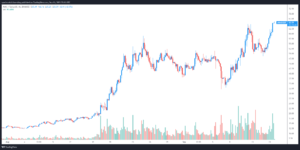

ينمو قطاع التمويل اللامركزي بوتيرة سريعة. قبل ثلاث سنوات ، كان إجمالي القيمة المحجوزة في DeFi 800 مليون دولار فقط. بحلول فبراير 2021 ، ارتفع الرقم إلى 40 مليار دولار ؛ في أبريل 2021 ، حققت 80 مليار دولار. والآن هو المدرجات فوق 140 مليار دولار. مثل هذا النمو السريع في سوق جديد لا يمكن إلا أن يجذب انتباه جميع أنواع المتسللين والمحتالين.

وفقًا لتقرير صادر عن شركة أبحاث التشفير ، منذ عام 2019 ، فإن خسر قطاع DeFi حوالي 284.9 مليون دولار للاختراق وهجمات الاستغلال الأخرى. تعتبر عمليات اختراق الأنظمة البيئية لـ blockchain وسيلة مثالية للإثراء من وجهة نظر المتسللين. نظرًا لأن هذه الأنظمة مجهولة الهوية ، فإن لديها أموالًا تخسرها ، ويمكن اختبار أي اختراق وضبطه دون علم الضحية. في الأشهر الأربعة الأولى من عام 2021 ، بلغت الخسائر 240 مليون دولار. وهذه فقط الحالات المعروفة. نحن نقدر الخسائر الحقيقية بمليارات الدولارات.

هذا الموضوع ذو علاقة بـ: تقرير إخباري عن الاختراقات والاستغلال والسرقة في التشفير في عام 2020

كيف تتم سرقة الأموال من بروتوكولات DeFi؟ لقد قمنا بتحليل العشرات من هجمات القراصنة وحددنا المشاكل الأكثر شيوعًا التي تؤدي إلى هجمات المتسللين.

إساءة استخدام بروتوكولات الجهات الخارجية وأخطاء منطق الأعمال

يبدأ أي هجوم في المقام الأول بتحليل الضحية. توفر تقنية Blockchain العديد من الفرص للضبط التلقائي ومحاكاة سيناريوهات القرصنة. لكي يكون الهجوم سريعًا وغير مرئي ، يجب أن يتمتع المهاجم بمهارات البرمجة اللازمة والمعرفة بكيفية عمل العقود الذكية. تتيح مجموعة الأدوات النموذجية للمخترق تنزيل نسختهم الكاملة من blockchain من الإصدار الرئيسي للشبكة ، ثم ضبط عملية الهجوم بالكامل كما لو كانت المعاملة تتم في شبكة حقيقية.

بعد ذلك ، يحتاج المهاجم إلى دراسة نموذج العمل الخاص بالمشروع والخدمات الخارجية المستخدمة. الأخطاء في النماذج الرياضية لمنطق الأعمال وخدمات الطرف الثالث هما من أكثر القضايا التي يستغلها المتسللون بشكل شائع.

غالبًا ما يطلب مطورو العقود الذكية بيانات ذات صلة في وقت المعاملة أكثر مما قد يمتلكونه في أي لحظة. لذلك يضطرون إلى استخدام خدمات خارجية - على سبيل المثال ، أوراكل. لم يتم تصميم هذه الخدمات للعمل في بيئة غير موثوق بها ، لذا فإن استخدامها ينطوي على مخاطر إضافية. وفقًا لإحصاءات السنة التقويمية (منذ صيف 2020) ، شكل نوع المخاطرة المعين أقل نسبة من الخسائر - فقط 10 عمليات اختراق ، مما أدى إلى خسائر يبلغ مجموعها حوالي 50 مليون دولار.

هذا الموضوع ذو علاقة بـ: الحاجة الجذرية لتحديث بروتوكولات أمان blockchain

أخطاء الترميز

العقود الذكية هي مفهوم جديد نسبيًا في عالم تكنولوجيا المعلومات. على الرغم من بساطتها ، تتطلب لغات البرمجة الخاصة بالعقود الذكية نموذج تطوير مختلف تمامًا. لا يمتلك المطورون في كثير من الأحيان مهارات الترميز اللازمة ويرتكبون أخطاء جسيمة تؤدي إلى خسائر فادحة للمستخدمين.

تقضي عمليات التدقيق الأمني على جزء فقط من هذا النوع من المخاطر ، لأن معظم شركات التدقيق في السوق لا تتحمل أي مسؤولية عن جودة العمل الذي تؤديه وتهتم فقط بالجانب المالي. تم اختراق أكثر من 100 مشروع بسبب أخطاء الترميز ، مما أدى إلى إجمالي حجم الخسائر بنحو 500 مليون دولار. مثال صارخ هو dForce الاختراق الذي حدث في 19 أبريل 2020. استخدم المتسللون ثغرة أمنية في معيار الرمز المميز ERC-777 بالتزامن مع هجوم إعادة الدخول وحصلوا على 25 مليون دولار.

هذا الموضوع ذو علاقة بـ: يعد التدقيق الافتراضي لمشاريع DeFi أمرًا ضروريًا لتنمية الصناعة

القروض السريعة والتلاعب بالأسعار وهجمات عمال المناجم

المعلومات المقدمة للعقد الذكي ذات صلة فقط في وقت تنفيذ الصفقة. بشكل افتراضي ، العقد ليس محصنًا ضد التلاعب الخارجي المحتمل بالمعلومات الواردة بداخله. هذا يجعل مجموعة كاملة من الهجمات ممكنة.

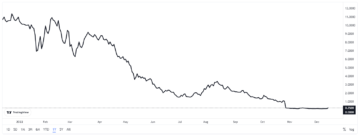

القروض السريعة هي قروض بدون ضمانات ، ولكنها تستلزم الالتزام بإعادة العملة المشفرة المقترضة في نفس المعاملة. إذا فشل المقترض في إعادة الأموال ، يتم إلغاء المعاملة (يتم إرجاعها). تسمح هذه القروض للمقترض بتلقي كميات كبيرة من العملات المشفرة واستخدامها لأغراضه الخاصة. عادةً ما تتضمن هجمات القروض السريعة التلاعب بالأسعار. يمكن للمهاجم أولاً بيع عدد كبير من الرموز المميزة المستعارة ضمن المعاملة ، وبالتالي خفض سعرها ، ثم تنفيذ مجموعة من الإجراءات بقيمة منخفضة جدًا من الرمز المميز قبل إعادة شرائها.

هجوم عامل المناجم هو نظير لهجوم قرض سريع على بلوكشين يعمل على أساس خوارزمية إجماع إثبات العمل. يعتبر هذا النوع من الهجمات أكثر تعقيدًا وتكلفة ، ولكنه يمكن أن يتجاوز بعض طبقات الحماية للقروض السريعة. هذه هي الطريقة التي تعمل بها: يستأجر المهاجم قدرات التعدين ويشكل كتلة تحتوي فقط على المعاملات التي يحتاجون إليها. ضمن الكتلة المحددة ، يمكنهم أولاً استعارة الرموز ، والتلاعب بالأسعار ثم إعادة الرموز المميزة المقترضة. نظرًا لأن المهاجم يشكل المعاملات التي يتم إدخالها في الكتلة بشكل مستقل ، بالإضافة إلى تسلسلها ، فإن الهجوم في الواقع ذري (لا يمكن "تثبيت" أي معاملة أخرى في الهجوم) ، كما في حالة القروض السريعة. تم استخدام هذا النوع من الهجوم لاختراق أكثر من 100 مشروع ، وبلغ إجمالي الخسائر حوالي 1 مليار دولار.

زاد متوسط عدد الاختراقات بمرور الوقت. في بداية عام 2020 ، بلغت تكلفة سرقة واحدة مئات الآلاف من الدولارات. وبحلول نهاية العام ، ارتفعت المبالغ إلى عشرات الملايين من الدولارات.

هذا الموضوع ذو علاقة بـ: مآثر العقد الذكية أخلاقية أكثر من القرصنة ... أم لا؟

عدم كفاءة المطور

أخطر أنواع المخاطر ينطوي على عامل الخطأ البشري. يلجأ الناس إلى DeFi بحثًا عن المال السريع. العديد من المطورين مؤهلين بشكل ضعيف ولكنهم ما زالوا يحاولون إطلاق المشاريع في عجلة من أمرهم. العقود الذكية مفتوحة المصدر وبالتالي يسهل نسخها وتعديلها بطرق صغيرة من قبل المتسللين. إذا كان المشروع الأصلي يحتوي على الأنواع الثلاثة الأولى من الثغرات الأمنية ، فإنها تمتد إلى مئات المشاريع المستنسخة. RFI SafeMoon هو مثال جيد ، لأنه يحتوي على ثغرة خطيرة التي تم تداخلها مع أكثر من مائة مشروع ، مما أدى إلى خسائر محتملة تصل إلى أكثر من 2 مليار دولار.

شارك في تأليف هذه المقالة فلاديسلاف كوميساروف و ديمتري ميشونين.

الآراء والأفكار والآراء المعبر عنها هنا هي وحدها للمؤلفين ولا تعكس بالضرورة أو تمثل وجهات نظر وآراء Cointelegraph.

فلاديسلاف كوميساروف هو كبير مسؤولي التكنولوجيا في BondAppetit ، وهو بروتوكول إقراض DeFi بعملة مستقرة مدعومة بأصول حقيقية ذات دخل دوري ثابت. لديه أكثر من 17 عامًا من الخبرة في تطوير الويب.

ديمتري ميشونين هو مؤسس HashEx ومديرها التكنولوجي الرئيسي. يعمل أكثر من 30 مشروعًا عالميًا على تكامل blockchain المصمم بواسطة HashEx. تم تدقيق أكثر من 200 عقد ذكي في 2017-2021.

المصدر: https://cointelegraph.com/news/how-do-defi-protocols-get-hacked

- 100

- 2019

- 2020

- 2021

- 9

- إضافي

- خوارزمية

- الكل

- تحليل

- ابريل

- حول

- البند

- ممتلكات

- الهجمات

- التدقيق

- مليار

- سلسلة كتلة

- بلوكشين التكنولوجيا

- الأعمال

- نموذج الأعمال

- شراء

- التقويم السنوي

- ألغيت

- الحالات

- رئيس

- الرئيس التنفيذي للتكنولوجيا

- البرمجة

- Cointelegraph

- مشترك

- الشركات

- حول الشركة

- إجماع

- عقد

- عقود

- التشفير

- العملات الرقمية

- البيانات

- اللامركزية

- التمويل اللامركزي

- الصدمة

- المطورين

- التطوير التجاري

- دولار

- دزينة

- النظم البيئية

- البيئة

- الخبره في مجال الغطس

- استغلال

- FAST

- الشكل

- تمويل

- مالي

- الاسم الأول

- Flash

- قرض سريع

- قروض فلاش

- مؤسس

- بالإضافة إلى

- أموال

- العالمية

- خير

- متزايد

- التسويق

- الإختراق

- القراصنة

- قراصنة

- القرصنة

- الخارقة

- هنا

- كيفية

- HTTPS

- مئات

- دخل

- معلومات

- التكاملات

- مسائل

- IT

- المعرفة

- اللغات

- كبير

- إطلاق

- قيادة

- قيادة

- الإقراض

- قرض

- القروض

- تلاعب

- تجارة

- مليون

- تعدين

- نموذج

- مال

- المقبلة.

- شبكة

- سوق جديد

- امين شرطة منزل فؤاد

- جاكيت

- المصدر المفتوح

- آراء

- الفرص

- أخرى

- نموذج

- مجتمع

- بسبب، حظ

- السعر

- برمجة وتطوير

- لغات البرمجة

- تنفيذ المشاريع

- مشروع ناجح

- دليل العمل

- الحماية

- جودة

- تقرير

- بحث

- المخاطرة

- تشغيل

- اندفاع

- بحث

- أمن

- بيع

- خدمات

- محاكاة

- مهارات

- صغير

- سمارت

- عقد الذكية

- العقود الذكية

- So

- stablecoin

- إحصائيات

- مسروق

- دراسة

- الصيف

- أنظمة

- تكنولوجيا

- كتلة

- سرقة

- الوقت

- رمز

- الرموز

- صفقة

- المعاملات

- المستخدمين

- قيمنا

- المزيد

- حجم

- نقاط الضعف

- الضعف

- الويب

- في غضون

- للعمل

- أعمال

- العالم

- عام

- سنوات