هل تساءلت يومًا عن سبب احتياج هاتفك الذكي / الكمبيوتر المحمول / سطح المكتب إلى تعديل مستمر؟ أحد الأسباب هو أن التصحيح الأمني الجديد يوفر أمانًا أكثر شمولاً مقارنة بسابقه (الأعداد السابقة). وبالمثل ، في النظام البيئي اللامركزي على وجه التحديد في الأنظمة الأساسية والتطبيقات ذات الصلة بـ blockchain ، يمكنك القول أن خليفة ZKP (إثبات المعرفة الصفرية) هو NYM (في الوقت الحالي). يمكن اعتبار اسم VPN الأكثر شيوعًا (شبكة خاصة افتراضية) أحد أسلاف NYM. يتطلب إثبات المعرفة الصفرية ثلاثة شروط لاستكمال التحقق من صحة الإثبات ، في حين أن مثل هذا السيناريو لن يظهر في مدينة نيويورك. تدخل هذه القطعة في التفاصيل الجوهرية لسبب أصبحت NYM ضرورية إلى حد ما وانتقال ZYK من الصورة.

هذه تظهر الأبحاث طرق فريدة للحفاظ على الأمان والخصوصية باستخدام تطبيقات مفتوحة المصدر وشبكة Wi-Fi (الدقة اللاسلكية) أيضًا. الشكل 3.1 يعطي فكرة مجردة عن عمل الواجهة الخلفية. تُستخدم الرسوم التوضيحية لمتصفح Tor ومحلل Wi-Fi لعرض كيفية الحفاظ على الخصوصية من خلال مزيج من البنية التحتية للمفتاح العام والشهادات الرقمية وتجزئة كلمات المرور ورموز الأمان وأمان طبقة النقل أيضًا. يبدو واضحًا بعد النظر إلى الشكل 3.1 أن المصادقة هي الخطوة الأولى. بعد ذلك ، يتم إنشاء رمز جلسة أو شهادة. فقط بعد إنشاء الشهادة ، يتم إرسال الرمز المميز للجلسة بعد استلام الإقرار (الإقرار) وإرسال الاستجابة المناسبة ، وكذلك البيانات ، في النهاية. متصفح Tor هو متصفح مفتوح المصدر يستخدم توجيه البصل ومعظم شبكات Wi-Fi التي تستخدمها التطبيقات التي تستخدم لغة Java لأن الترميز الذي يتم إجراؤه أكثر أمانًا نسبيًا وليس من السهل اختراقه. من البحث ، يمكن القول أنه تم إنشاء التحقق المتبادل بين العميل والخادم في وقت واحد لحماية هوية المستخدم. تم تحقيق إخفاء الهوية من خلال استخدام Tor ورموز الوقت / الشهادات. أحد المجالات التي سيتم تناولها في المستقبل هو تعديل الوصول إلى شبكة Wi-Fi بشكل منتج. هناك طريقة أخرى لحماية بياناتك / بيانات المستخدم من خلال "Firmware IdM" وهو تعاون بين Idemix Anonymous Credential System والتشفير.

نظرًا لأن مخاوف الأمان والخصوصية تتزايد بسرعة مع استخدام عدد كبير من السكان في جميع أنحاء العالم للهواتف الذكية / الأجهزة الإلكترونية الذكية للاستخدام اليومي ، هندسة آلة إلى آلة (M2M) أصبحت ذات صلة فيما يتعلق بحماية بيانات المستخدم الخاصة. إذا لم يكن لديك بعض الفهم للوظائف الخلفية للتقنيات القادمة مثل إنترنت الأشياء ، فيمكنك أن تأخذ في الاعتبار أن M2M يُنظر إليه على أنه ضرورة لإنترنت الأشياء والتقنيات القادمة أيضًا. يُنظر إليه على أنه ضرورة للفعالية والإنتاجية أيضًا. يعرض الشكل 1 سيشمل هذا المعرف الفريد (UID) للمعامل القائم على إنترنت الأشياء مزيجًا من MAC و Hash و IMEI و URI و URN و EPC و DOI ، وهو بئر لأغراض المساءلة الشفافة العالمية. يوضح النموذج المرجعي المعماري (ARM) المذكور في هذه القطعة كيف يحدث التفاعل بين الطبقات المختلفة مع الحفاظ على إطار عمل إنترنت الأشياء للأمان في الواجهة الخلفية. يظهر عمل النموذج المقترح في الشكل 4. بطريقة ما ، يمثل الشكل دورة الحياة الكاملة للمنتج / الخدمة (بالمعنى المجازي). أحد العوامل (من بين أمور أخرى) التي تجعل هذا النموذج المقترح فريدًا هو أنه يوفر المصادقة والتفويض وإدارة السمات وبيانات الاعتماد وتوفير مفتاح التشفير أيضًا. الوظيفة (الوظائف) الإضافية التي يقدمها هي بسبب دمج نظام IdM مع FIRMWARE Key rock IdM. تتضمن الوظيفة الإضافية الأخرى التي يقدمها هذا النموذج الأولي المقترح سمات لإدارة العقود الذكية أيضًا والتي لا توجد في نموذج SCIM (نظام إدارة الهوية عبر المجالات). في النهاية ، أظهر هذا البحث أن النموذج المقترح يقدم حلاً حيث يمكن الحصول على العديد من بيانات اعتماد الأمان عبر تقنية الحفاظ على الخصوصية. يساعد البحث التالي في حل مشكلة المصادقة الخاصة بين النظام البيئي المفتوح اللامركزي عبر بيانات اعتماد NYM.

في الوقت الحالي ، يمكن القول أن المشكلة في المنصات اللامركزية هي تناقض في إدارة الهوية. أنت / المستخدم ترغب في الكشف عن معلوماتك الشخصية بأدنى حد ممكن (صحيح). ولكن لتجنب هجوم Sybil (يفسد المهاجم أهمية خدمة الشبكة من خلال بناء عدد كبير من الهويات الوهمية ويستخدمها لاكتساب تأثير غير متناسب) ، رمز / بيانات اعتماد NYM تم إنشاؤه ضمن إطار عمل NYM. سيرشدك الرسم البياني المعروض أدناه إلى فهم العلاقة (العلاقات) بين مختلف اللاعبين المشاركين في التدفق / التغيير البيني لرموز NYM.

إذا لاحظت ، فبإمكان البعض ربط الرموز بينما لا يستطيع البعض ربطها. تشير كلمة "قابل للربط" إلى حقيقة أن طرفًا ثالثًا داخل النظام يمكنه ربط المستخدم بأنشطته الخاصة مع الكيانات الأخرى / الأطراف الثالثة في شبكة NYM. تبدأ العملية الشاملة عندما يحصل المستخدم على رموز NYM المميزة. بعد ذلك يقوم المدققون / المصدقون بتعديل الرموز المميزة إلى بيانات اعتماد. ثم يعرض المستخدم بيانات الاعتماد الخاصة به لمزود الخدمة ، وبعد ذلك يؤكد المدققون / المصدقون نقل الرموز المميزة إلى مزود الخدمة. لفهم الأرقام المذكورة أعلاه على الفور ، يمكن أن تساعد أيضًا في الحصول على توضيح حول إطار عمل NYM للحظات. نظرًا لأن الفكرة والنموذج المقترح في مرحلتهما الأولية حاليًا ، فقد تفترض حدوث الكثير من التعديلات عليه في الأيام القادمة. النموذج التالي الذي يشير إلى ميول مماثلة فيما يتعلق بالخصوصية الشاملة لشركة NYM يخبرنا كيف أن نموذجهم الأولي قد يحل مشكلة هجوم رفض الخدمة ، وإلغاء العديد من نوافذ الارتباط ، وزيادة بروتوكول الحصول على Verinym مع شبكة Tor.

يمكن النظر إلى النموذج التالي على أنه الجانب الآخر من نفس العملة (بالمعنى المجازي). كما ذكر هنا، يستخدم Nymble Framework طرفين ثالثين موثوقين هما Psednym Manager (PM) و Nymble Manager (NM). يتم إنشاء المستخدم عند وجود مشكلة في كل من PM و NM مع مجموعة من الاستخدام غير القابل للربط مرة واحدة فقط من رموز المصادقة المميزة (المسماة Nymble).

يمثل الرسم البياني أعلاه الطرق المختلفة التي يمكن من خلالها لأصحاب المصلحة المختلفين في الشبكة التفاعل مع بعضهم البعض. يمكن أيضًا الإشارة إلى SP على أنه مزود الخدمة. Nymble Issuer ، باختصار ، مكتوب كـ NI. تمت كتابة مُصدر Verinym كـ VI و PE كما يمكن اعتباره مستخرج اسم مستعار. ستساعدك الأسهم الموجودة في نهاية السطور في فهم ما يمكن القيام به من جميع الأنشطة المختلفة.

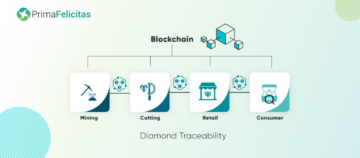

جميع النماذج الفريدة المقترحة المذكورة أعلاه هي طرق مختلفة للإشارة إلى أنه للحصول على خصوصية شاملة ، فإن NYM أفضل من ZYK. لمعرفة المزيد حول أحدث التغييرات في مجال blockchain أو إذا كنت ترغب في حل بعض الشكوك أو تريد معرفة كيف يمكن أن يكون تشريبها داخل شركتك مفيدًا ، تفضل بزيارة بريما فيليسيتاس.

191 مجموع المشاهدات ، 191 مشاهدات اليوم

- "

- 2020

- 67

- 84

- الوصول

- استحواذ

- أنشطة

- اضافه

- إضافي

- الكل

- من بين

- الغفلية

- التطبيقات

- المنطقة

- ARM

- التحقّق من المُستخدم

- ترخيص

- سلسلة كتلة

- المتصفح

- ابني

- شهادة

- الشهادات

- البرمجة

- عملة

- للاتعاون

- آت

- عقود

- أوراق اعتماد

- التشفير

- البيانات

- اللامركزية

- الأجهزة

- رقمي

- النظام الإيكولوجي

- إخلاص

- الشكل

- شركة

- الاسم الأول

- الإطار

- مستقبل

- العالمية

- شبكة

- توجيه

- الإختراق

- مزيج

- الثرم

- كيفية

- HTTPS

- فكرة

- هوية

- إدارة الهوية

- تأثير

- مخططا بيانيا للمعلومات

- معلومات

- البنية التحتية

- تفاعل

- المشاركة

- قام المحفل

- IT

- جافا

- حفظ

- القفل

- لغة

- كبير

- آخر

- LINK

- لجنة الهدنة العسكرية

- إدارة

- متوسط

- نموذج

- أي

- شبكة

- الوصول إلى الشبكة

- الشبكات

- أرقام

- عروض

- أخرى

- أخرى

- P&E

- كلمات السر

- بقعة

- صورة

- منصات التداول

- أكثر الاستفسارات

- سكان

- يقدم

- بريما فيليسيتاس

- خصوصية

- خاص

- إنتاجية

- دليل

- جمهور

- بحث

- استجابة

- أمن

- الرموز الأمنية

- طقم

- قصير

- سمارت

- العقود الذكية

- So

- المسرح

- نظام

- التكنولوجيا

- المستقبل

- الوقت

- رمز

- الرموز

- تور

- متصفح تور

- نقل

- URI

- افتراضي

- VPN

- واي فاي

- نوافذ

- لاسلكي

- في غضون

- العالم

- دليل على عدم المعرفة