1قسم التوليفات والتحسين ، كلية الرياضيات ، جامعة واترلو ، واترلو ، أونتاريو ، كندا N2L 3G1

2قسم العلوم الرياضية ، جامعة كليمسون ، كليمسون ، ساوث كارولينا ، الولايات المتحدة 29634

3معهد الحوسبة الكمية وقسم الفيزياء والفلك ، جامعة واترلو ، واترلو ، أونتاريو ، كندا N2L 3G1

4قسم الهندسة الكهربائية وهندسة الحاسبات ، جامعة تورنتو ، تورنتو ، أونتاريو ، كندا M5S 3G4

تجد هذه الورقة مثيرة للاهتمام أو ترغب في مناقشة؟ Scite أو ترك تعليق على SciRate.

ملخص

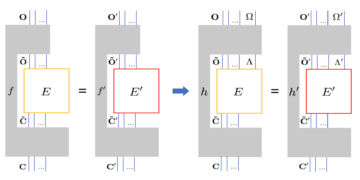

تعتبر طرق إثبات الأمان لتوزيع المفاتيح الكمومية ، QKD ، التي تستند إلى مشكلة حساب معدل المفتاح العددي ، قوية من حيث المبدأ. ومع ذلك ، فإن التطبيق العملي للطرق محدود بالموارد الحسابية وكفاءة ودقة الخوارزميات الأساسية للتحسين المحدب. نشتق إعادة صياغة مستقرة للبرمجة المحدبة غير الخطية شبه المحددة ، SDP ، لنموذج مشاكل حساب المعدل الرئيسي. نستخدم هذا لتطوير خوارزمية فعالة ودقيقة. تعتمد إعادة الصياغة المستقرة على أشكال جديدة لتقليل الوجه ، FR ، لكل من القيود الخطية ووظيفة الانتروبيا النسبية غير الخطية. يسمح هذا بنهج النقطة الداخلية من نوع Gauss-Newton الذي يتجنب الحاجة إلى الاضطرابات للحصول على جدوى صارمة ، وهي تقنية تستخدم حاليًا في الأدبيات. والنتيجة هي حلول عالية الدقة ذات حدود سفلية مثبتة نظريًا لـ QKD الأصلي من إعادة صياغة FR المستقرة. يوفر هذا مساهمات جديدة لـ FR لـ SDP العام. نحن نقدم تقريرًا عن النتائج التجريبية التي تحسِّن بشكل كبير السرعة والدقة ، بالإضافة إلى حل المشكلات المستعصية سابقًا.

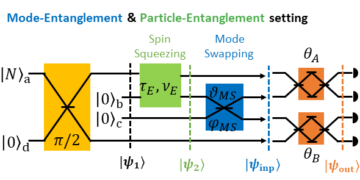

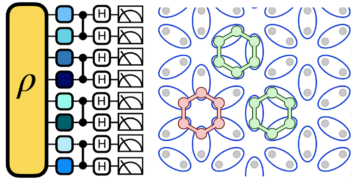

الصورة المميزة: توضيح بسيط للفكرة الرئيسية وراء تقنيات تصغير الوجه. تشير كل منطقة مظللة إلى المجموعة الممكنة لمشكلة التحسين. تمت صياغة المشكلة الأصلية على اليسار في فضاء ثلاثي الأبعاد ، بينما المجموعة المجدية ثنائية الأبعاد فقط. عن طريق تصغير الوجه ، يمكن إعادة صياغة المشكلة كمشكلة ثنائية الأبعاد بنفس المجموعة الممكنة.

ملخص شعبي

► بيانات BibTeX

ferences المراجع

[1] سكاراني ، إتش بيكمان-باسكوينوتشي ، نيوجيرسي سيرف ، إم دوشيك ، ن. لوتكنهاوس ، إم بيف. أمن التوزيع العملي لمفتاح الكم. القس وزارة الدفاع. Phys.، 81: 1301، 2009. 10.1103 / RevModPhys.81.1301.

الشبكي: / / doi.org/ 10.1103 / RevModPhys.81.1301

[2] F. Xu ، X. Ma ، Q. Zhang ، H.-K. Lo ، و J.-W. مِقلاة. توزيع آمن للمفاتيح الكمومية بأجهزة واقعية. القس وزارة الدفاع. فيز.، 92: 025002، 2020. 10.1103 / RevModPhys.92.025002.

الشبكي: / / doi.org/ 10.1103 / RevModPhys.92.025002

[3] سي إتش بينيت و جي براسارد. التشفير الكمي: توزيع المفتاح العام ورمي العملات المعدنية. في المؤتمر الدولي لأجهزة الكمبيوتر والأنظمة ومعالجة الإشارات ، بنغالور ، الهند ، 9-12 ديسمبر 1984 ، الصفحات 175-179 ، 1984. 10.1016 / j.tcs.2014.05.025. إعادة طبع نسخة 1984 الأصلية.

الشبكي: / / doi.org/ 10.1016 / j.tcs.2014.05.025

[4] PJ Coles و EM Metodiev و N. Lütkenhaus. النهج العددي لتوزيع المفاتيح الكمومية غير المهيكلة. نات. كومون ، 7: 11712 ، 2016. 10.1038 / ncomms11712.

الشبكي: / / doi.org/ 10.1038 / ncomms11712

[5] أ. وينيك ، ن. لوتكنهاوس ، وبي جيه كولز. معدلات مفاتيح رقمية موثوقة لتوزيع المفاتيح الكمومية. الكم ، 2:77 ، 2018. 10.22331 / q-2018-07-26-77.

https://doi.org/10.22331/q-2018-07-26-77

[6] جورج وجي لين ون. لوتكنهاوس. الحسابات العددية لمعدل المفتاح المحدود لبروتوكولات توزيع المفاتيح الكمومية العامة. بحوث المراجعة الفيزيائية ، 3: 013274 ، 2021. 10.1103 / PhysRevResearch.3.013274.

الشبكي: / / doi.org/ 10.1103 / PhysRevResearch.3.013274

[7] Y. Zhang ، و PJ Coles ، و A. Winick ، و J. Lin ، و N. Lütkenhaus. دليل أمني على التوزيع العملي لمفتاح الكم مع عدم تطابق كفاءة الكشف. فيز. Rev. Research، 3: 013076، 2021. 10.1103 / PhysRevResearch.3.013076.

الشبكي: / / doi.org/ 10.1103 / PhysRevResearch.3.013076

[8] ت.أوبادهيايا ، ت.فان هيمبيك ، ج.لين ، ن. لوتكنهاوس. تقليل الأبعاد في توزيع المفاتيح الكمومية لبروتوكولات المتغيرات المستمرة والمنفصلة. PRX Quantum، 2: 020325، 2021. 10.1103 / PRXQuantum.2.020325.

https: / / doi.org/ 10.1103 / PRXQuantum.2.020325

[9] NKH Li و N. Lütkenhaus. تحسين المعدلات الرئيسية لبروتوكول bb84 غير المتوازن المرمز طورًا باستخدام نموذج سحق حالة العلم. فيز. Rev. Research، 2: 043172، 2020. 10.1103 / PhysRevResearch.2.043172.

الشبكي: / / doi.org/ 10.1103 / PhysRevResearch.2.043172

[10] فايبوسوفيتش و سي زو. خوارزمية تتبع المسار ذات الخطوات الطويلة لحل مشاكل البرمجة المتماثلة مع الوظائف الموضوعية غير الخطية. التحسين الحسابي والتطبيقات ، 72 (3): 769-795 ، 2019. ISSN 15732894. 10.1007 / s10589-018-0054-7.

https://doi.org/10.1007/s10589-018-0054-7

[11] ديفيتاك وأ. وينتر. تقطير المفتاح السري والتشابك من الحالات الكمومية. بروك. R. Soc. A، 461: 207-235، 2005. 10.1098 / rspa.2004.1372.

الشبكي: / / doi.org/ 10.1098 / rspa.2004.1372

[12] نيلسن وإل تشوانغ ، محرران. حساب الكم والمعلومات الكمومية. مطبعة جامعة كامبريدج ، كامبريدج ، المملكة المتحدة ، 2000. 10.1017 / CBO9780511976667.

الشبكي: / / doi.org/ 10.1017 / CBO9780511976667

[13] دروسفياتسكي وه. وولكوفيتش. الوجوه العديدة للانحطاط في التحسين المخروطي. Foundations and Trends® in Optimization، 3 (2): 77-170، 2017. ISSN 2167-3888. / 10.1561/2400000011.

[14] وطروس. نظرية المعلومات الكمومية. مطبعة جامعة كامبريدج ، كامبريدج ، المملكة المتحدة ، 2018. ISBN 1107180562. 10.1017 / 9781316848142.

الشبكي: / / doi.org/ 10.1017 / 9781316848142

[15] PJ كولز. توحيد وجهات النظر المختلفة من عدم الترابط والخلاف. فيز. القس أ ، 85: 042103 ، 2012. 10.1103 / PhysRevA.85.042103.

الشبكي: / / doi.org/ 10.1103 / PhysRevA.85.042103

[16] A. Ferenczi و N. Lütkenhaus. التناظرات في توزيع المفاتيح الكمومية والعلاقة بين الهجمات المثلى والاستنساخ الأمثل. فيز. القس أ ، 85: 052310 ، 2012. 10.1103 / PhysRevA.85.052310.

الشبكي: / / doi.org/ 10.1103 / PhysRevA.85.052310

[17] JM Borwein و H. Wolkowicz. تنظيم برنامج المحدب المجرد. J. الرياضيات. شرجي. تطبيق ، 83 (2): 495-530 ، 1981. ISSN 0022-247X. 10.1017 / S1446788700017250.

الشبكي: / / doi.org/ 10.1017 / S1446788700017250

[18] S. Sremac ، و HJ Woerdeman ، و H. Wolkowicz. حدود الخطأ ودرجة التفرد في البرمجة شبه المحددة. SIAM J. Optim.، 31 (1): 812–836، 2021. ISSN 1052-6234. 10.1137 / 19M1289327.

الشبكي: / / doi.org/ 10.1137 / 19M1289327

[19] آر تي روكافيلار. تحليل محدب. سلسلة برينستون الرياضية ، رقم 28. مطبعة جامعة برينستون ، برينستون ، نيوجيرسي ، 1970. 10.1515 / 9781400873173.

الشبكي: / / doi.org/ 10.1515 / 9781400873173

[20] DG Luenberger و Y. Ye. البرمجة الخطية وغير الخطية ، المجلد 116 من السلسلة الدولية في بحوث العمليات وعلوم الإدارة. سبرينغر ، بوسطن ، الولايات المتحدة الأمريكية ، 2008. ISBN 9781441945044. 10.1007 / 978-0-387-74503-9.

https://doi.org/10.1007/978-0-387-74503-9

[21] نوسيدال و SJ رايت. التحسين العددي. سلسلة Springer في بحوث العمليات والهندسة المالية. سبرينغر ، نيويورك ، نيويورك ، الولايات المتحدة الأمريكية ، الطبعة الثانية ، 2006. ISBN 978-0387-30303-1 ؛ 0-387-30303-0. 10.1007 / 978-0-387-40065-5.

https://doi.org/10.1007/978-0-387-40065-5

[22] JP Dedieu و M. Shub. طريقة نيوتن لأنظمة المعادلات مفرطة التحديد. رياضيات. شركات ، 69 (231): 1099-1115 ، 2000. ISSN 0025-5718. 10.1090 / S0025-5718-99-01115-1.

https://doi.org/10.1090/S0025-5718-99-01115-1

[23] جي دينيس جونيور و آر بي شنابل. الطرق العددية للتحسين غير المقيد والمعادلات غير الخطية ، المجلد 16 من كلاسيكيات في الرياضيات التطبيقية. جمعية الرياضيات الصناعية والتطبيقية (SIAM) ، فيلادلفيا ، بنسلفانيا ، 1996. ISBN 0-89871-364-1. 10.1137 / 1.9781611971200. إعادة طبع المصحح للأصل 1983.

الشبكي: / / doi.org/ 10.1137 / 1.9781611971200

[24] RDC Monteiro و MJ Todd. طرق تتبع المسار. في كتيب البرمجة شبه المحددة ، المجلد 27 من السلسلة الدولية في بحوث العمليات وعلوم الإدارة ، الصفحات 267-306. سبرينغر ، بوسطن ، ماساتشوستس ، 2000. 10.1007 / 978-1-4615-4381-7_10.

https://doi.org/10.1007/978-1-4615-4381-7_10

[25] جي دبليو ديميل. الجبر الخطي العددي التطبيقي. جمعية الرياضيات الصناعية والتطبيقية (SIAM) ، فيلادلفيا ، بنسلفانيا ، 1997. ISBN 0-89871-389-7. 10.1137 / 1.9781611971446.

الشبكي: / / doi.org/ 10.1137 / 1.9781611971446

[26] لين ، ت.أوبادهيايا ، ون. لوتكنهاوس. تحليل الأمان المقارب لتوزيع المفتاح الكمومي المتغير المستمر المتغير المنفصل. فيز. القس X، 9: 041064، 2019. 10.1103 / PhysRevX.9.041064.

الشبكي: / / doi.org/ 10.1103 / PhysRevX.9.041064

[27] فوزي ، ج.سوندرسون ، وبي. إيه. باريلو. تقريب شبه محدد لوغاريتم المصفوفة. أسس الرياضيات الحسابية ، 19: 259-296 ، 2019. 10.1007 / s10208-018-9385-0. حزمة cvxquad على https: / / github.com/ hfawzi / cvxquad.

https://doi.org/10.1007/s10208-018-9385-0

https: / / github.com/ hfawzi / cvxquad

[28] س. بويد ول. فاندنبرغي. تحسين محدب. مطبعة جامعة كامبريدج ، كامبريدج ، المملكة المتحدة ، 2004. 10.1017 / CBO9780511804441.

الشبكي: / / doi.org/ 10.1017 / CBO9780511804441

[29] DG Luenberger. التحسين من خلال أساليب مساحة المتجهات. جون وايلي وأولاده ، نيويورك ، الولايات المتحدة الأمريكية ، 1969.

[30] JE Dennis Jr. and H. Wolkowicz. طرق القاطع التحجيم والأقل تغييرًا. سيام ج. نومر. الشرج. ، 30 (5): 1291-1314 ، 1993. ISSN 0036-1429. 10.1137 / 0730067.

الشبكي: / / doi.org/ 10.1137 / 0730067

[31] H.-K. Lo ، M. Curty ، و B. Qi. توزيع المفتاح الكمومي المستقل عن جهاز القياس. فيز. القس Lett.، 108: 130503، 2012. 10.1103 / PhysRevLett.108.130503.

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.108.130503

[32] Z. Cao ، Z. Zhang ، H.-K. Lo ، و X. Ma. مصدر الحالة المتماسك المنفصل العشوائي وتطبيقاته في توزيع المفتاح الكمي. New J. Phys.، 17: 053014، 2015. 10.1088 / 1367-2630 / 17/5/053014.

https://doi.org/10.1088/1367-2630/17/5/053014

[33] M. Lucamarini و ZL Yuan و JF Dynes و AJ Shields. التغلب على حد مسافة المعدل لتوزيع المفاتيح الكمومية بدون مكررات الكم. Nature، 557: 400–403، 2018. 10.1038 / s41586-018-0066-6.

https://doi.org/10.1038/s41586-018-0066-6

[34] كوريتي ، ك.أزوما ، و H.-K. لو. دليل أمان بسيط لبروتوكول توزيع المفتاح الكمي من النوع ثنائي المجال. npj. Inf.، 5: 64، 2019. 10.1038 / s41534-019-0175-6.

https://doi.org/10.1038/s41534-019-0175-6

دليلنا يستخدم من قبل

[1] توني مترغر وريناتو رينر ، "أمان توزيع المفتاح الكمي من تراكم الانتروبيا المعمم" ، أرخايف: 2203.04993.

[2] Min-Gang Zhou و Zhi-Ping Liu و Wen-Bo Liu و Chen-Long Li و Jun-Lin Bai و Yi-Ran Xue و Yao Fu و Hua-Lei Yin و Zeng-Bing Chen ، "الشبكة العصبية - التنبؤ المستند إلى معدل المفتاح السري لتوزيع المفاتيح الكمومية "، التقارير العلمية 12 ، 8879 (2022).

[3] Wen-Bo Liu و Chen-Long Li و Yuan-Mei Xie و Chen-Xun Weng و Jie Gu و Xiao-Yu Cao و Yu-Shuo Lu و Bing-Hong Li و Hua-Lei Yin و Zeng-Bing Chen ، "Homodyne Detection Quadrature Phase Shift Keying Continuous-Variable Quantum Key Distribution with High Over Excess Noise Tolerance" ، PRX كوانتوم 2 4 ، 040334 (2021).

[4] Zhi-Ping Liu ، و Min-Gang Zhou ، و Wen-Bo Liu ، و Chen-Long Li ، و Jie Gu ، و Hua-Lei Yin ، و Zeng-Bing Chen ، "التعلم الآلي الآلي لمعدل مفتاح آمن في شكل مستمر متقطع -توزيع المفاتيح الكمومية المتغيرة "، اوبتكس اكسبرس 30 9 ، 15024 (2022).

[5] حمزة فوزي وجيمس سوندرسون ، "الحواجز الذاتية المثلى للإنتروبيا النسبية الكمية" ، أرخايف: 2205.04581.

الاستشهادات المذكورة أعلاه من إعلانات ساو / ناسا (تم آخر تحديث بنجاح 2022-09-09 11:02:28). قد تكون القائمة غير كاملة نظرًا لأن جميع الناشرين لا يقدمون بيانات اقتباس مناسبة وكاملة.

On خدمة Crossref's cited-by service لم يتم العثور على بيانات حول الاستشهاد بالأعمال (المحاولة الأخيرة 2022-09-09 11:02:25).

نشرت هذه الورقة في الكم تحت نسبة المشاع الإبداعي 4.0 الدولية (CC BY 4.0) رخصة. يظل حقوق الطبع والنشر مع مالكي حقوق الطبع والنشر الأصليين مثل المؤلفين أو مؤسساتهم.