الأمن السيبراني: "لم يفعلوا ولكن يمكنك ذلك!"

مع بول دوكلين وتشيستر ويسنيفسكي

موسيقى مقدمة وخاتمة بواسطة إديث مودج.

انقر واسحب على الموجات الصوتية أدناه للتخطي إلى أي نقطة. يمكنك أيضا استمع مباشرة على Soundcloud.

يمكنك الاستماع إلينا على SoundCloud لل, Apple Podcasts, Google Podcasts, سبوتيفي, الخياطة وفي أي مكان توجد فيه ملفات بودكاست جيدة. أو قم بإسقاط ملف عنوان URL لخلاصة RSS الخاصة بنا في podcatcher المفضل لديك.

اقرأ النص

بطة. مرحبا جميعا.

مرحبًا بكم في هذه الحلقة الصغيرة الخاصة من بودكاست Naked Security.

اسمي بول دوكلين ، وانضم إليّ اليوم صديقي وزميلي تشيستر ويسنيفسكي.

تشيستر ، اعتقدت أنه يجب علينا أن نقول شيئًا ما عما تحول إلى قصة الأسبوع الكبيرة ... من المحتمل أن تكون القصة الكبيرة لهذا الشهر!

سأقرأ لك فقط عنوان رئيسي اعتدت على Naked Security:

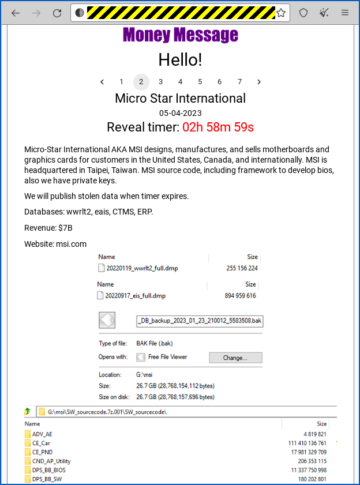

"تم اختراق أوبر ، تفتخر بالهاكر - كيف تمنع حدوث ذلك لك."

وبالتالي!

أخبرنا كل شيء عن ذلك….

الشيت. حسنًا ، يمكنني أن أؤكد أن السيارات ما زالت تقود.

أنا قادم إليك من فانكوفر ، أنا في وسط المدينة ، أنظر من النافذة ، وهناك بالفعل أوبر جالسة خارج النافذة ...

بطة. لم يكن هناك طوال اليوم؟

الشيت. لا ، لم يحدث ذلك. [يضحك]

إذا ضغطت على الزر لترحيل سيارة داخل التطبيق ، فكن مطمئنًا: في الوقت الحالي ، يبدو أنه سيكون لديك بالفعل شخص يأتي ويوصلك.

لكن ليس من المؤكد بالضرورة ، إذا كنت موظفًا في Uber ، أنك ستفعل الكثير من أي شيء في الأيام القليلة المقبلة ، مع الأخذ في الاعتبار التأثير على أنظمتها.

لا نعرف الكثير من التفاصيل ، في الواقع ، يا بطة ، لما حدث بالضبط.

ولكن ، على مستوى عالٍ للغاية ، يبدو أن هناك إجماعًا على وجود هندسة اجتماعية لموظف أوبر سمحت لشخص ما بالحصول على موطئ قدم داخل شبكة أوبر.

وكانوا قادرين على التحرك بشكل جانبي ، كما نقول ، أو التمحور ، بمجرد دخولهم من أجل العثور على بعض أوراق الاعتماد الإدارية التي أدت بهم في النهاية إلى الحصول على مفاتيح مملكة أوبر.

بطة. إذاً هذا لا يبدو كأنه سرقة بيانات تقليدية ، أو دولة قومية ، أو هجوم فدية ، أليس كذلك؟

الشيت. رقم

هذا لا يعني أن شخصًا آخر ربما لم يكن موجودًا أيضًا في شبكته باستخدام تقنيات مماثلة - فأنت لا تعرف أبدًا حقًا.

في الواقع ، عندما يستجيب فريق الاستجابة السريعة لدينا للحوادث ، غالبًا ما نجد أن هناك أكثر من عامل تهديد واحد داخل الشبكة ، لأنهم استغلوا طرقًا مماثلة للوصول.

بطة. نعم ... لدينا حتى قصة محتالين من برامج الفدية ، غير معروفين في الأساس لبعضهما البعض ، ودخلوا في نفس الوقت.

لذلك ، تم تشفير بعض الملفات باستخدام ransomware-A-then-ransomware-B ، وبعضها باستخدام ransomware-B-متبوعًا ببرنامج ransomware-A.

كانت تلك فوضى غير مقدسة ...

الشيت. حسنًا ، هذه أخبار قديمة يا بطة. [يضحك]

لقد نشرنا منذ ذلك الحين واحدًا آخر حيث * ثلاثة * برامج رانسوموار مختلفة كانوا على نفس الشبكة.

بطة. يا عزيزي! [ضحك كبير] ما زلت أضحك على هذا ، لكن هذا خطأ. [يضحك]

الشيت. ليس من غير المألوف أن يتواجد العديد من جهات التهديد ، لأنه ، كما تقول ، إذا تمكن شخص ما من اكتشاف عيب في أسلوبك في الدفاع عن شبكتك ، فلا يوجد ما يشير إلى أن الأشخاص الآخرين ربما لم يكتشفوا نفس الخلل.

لكن في هذه الحالة ، أعتقد أنك على حق ، حيث يبدو أنها "لولز" ، إذا صح التعبير.

أعني ، أن الشخص الذي فعل ذلك كان في الغالب يجمع الجوائز أثناء ارتدائها عبر الشبكة - في شكل لقطات شاشة لكل هذه الأدوات والمرافق والبرامج المختلفة التي كانت مستخدمة حول Uber - ونشرها علنًا ، على ما أعتقد للشارع ائتمان.

بطة. الآن ، في هجوم قام به شخص * لا * يريد حقوق المفاخرة ، يمكن أن يكون هذا المهاجم IAB ، وسيط وصول أولي ، أليس كذلك؟

في هذه الحالة ، لم يكونوا ليحدثوا ضجة كبيرة حيال ذلك.

كانوا سيجمعون كل كلمات المرور ثم يخرجون ويقولون ، "من يرغب في شرائها؟"

الشيت. نعم ، هذا شديد الخطورة!

على الرغم من أن Uber يبدو سيئًا في الوقت الحالي ، ولا سيما شخص ما في فريق العلاقات العامة في Uber أو فرق الأمن الداخلي ، فهي في الواقع أفضل نتيجة ممكنة ...

... وهو أن نتيجة هذا ستكون إحراجًا ، وربما بعض الغرامات لفقدان معلومات الموظف الحساسة ، هذا النوع من الأشياء.

لكن حقيقة الأمر بالنسبة لأي شخص آخر تقريبًا أن هذا النوع من الهجمات يقع ضحية لهجمات ، وينتهي الأمر بالنتيجة النهائية لبرامج الفدية أو برامج الفدية المتعددة ، جنبًا إلى جنب مع أدوات التشفير وأنواع أخرى من سرقة البيانات.

هذا هو أكثر تكلفة بكثير على المنظمة من مجرد الإحراج.

بطة. لذا فإن فكرة دخول المحتالين والقدرة على التجول كما تشاء واختيار المكان الذي يذهبون إليه ...

… للأسف ليس بالأمر غير المألوف.

الشيت. إنه يؤكد حقًا على أهمية البحث بنشاط عن المشكلات ، بدلاً من انتظار التنبيهات.

من الواضح أن هذا الشخص كان قادرًا على خرق أمن أوبر دون إطلاق أي تنبيهات في البداية ، مما أتاح له الوقت للتجول.

هذا هو السبب في أن مطاردة التهديد ، كما تقول المصطلحات ، أمر بالغ الأهمية هذه الأيام.

نظرًا لأنه كلما اقتربنا من دقيقة صفر أو يوم صفر يمكنك اكتشاف النشاط المشبوه للأشخاص الذين يتجولون في مشاركات الملفات ويقومون فجأة بتسجيل الدخول إلى مجموعة كاملة من الأنظمة بشكل متسلسل على التوالي - تلك الأنواع من الأنشطة ، أو الكثير من اتصالات RDP المتطايرة حول الشبكة من حسابات لا ترتبط عادةً بهذا النشاط ...

... يمكن أن تساعدك هذه الأنواع من الأشياء المشبوهة في الحد من مقدار الضرر الذي يمكن أن يسببه هذا الشخص ، من خلال تحديد مقدار الوقت الذي يتعين عليه كشف أي أخطاء أمنية أخرى قد تكون ارتكبتها والتي سمحت له بالوصول إلى بيانات الاعتماد الإدارية تلك.

هذا شيء تعاني منه الكثير من الفرق: كيف ترى إساءة استخدام هذه الأدوات المشروعة؟

هذا تحدٍ حقيقي هنا.

لأنه ، في هذا المثال ، يبدو أن موظفًا في Uber قد تم خداعه لدعوة شخص ما ، في تمويه بدا مثله في النهاية.

لديك الآن حساب موظف شرعي ، وهو حساب دعا مجرمًا عن طريق الخطأ إلى جهاز الكمبيوتر الخاص به ، ويقوم بأشياء ربما لا يرتبط بها الموظف عادةً.

لذلك يجب أن يكون هذا جزءًا من المراقبة ومطاردة التهديدات: معرفة ما هو طبيعي حقًا ، بحيث يمكنك اكتشاف "الوضع الطبيعي الشاذ".

لأنهم لم يجلبوا معهم أدوات ضارة - فهم يستخدمون أدوات موجودة بالفعل.

نحن نعلم أنهم نظروا إلى نصوص PowerShell ، هذا النوع من الأشياء - الأشياء التي ربما تكون لديك بالفعل.

ما هو غير عادي هو تفاعل هذا الشخص مع PowerShell ، أو هذا الشخص الذي يتفاعل مع RDP.

وهذه هي الأشياء التي يصعب الانتباه إليها أكثر من مجرد انتظار تنبيه يطفو على السطح في لوحة القيادة الخاصة بك.

بطة. إذن ، تشيستر ، ما هي نصيحتك للشركات التي لا تريد أن تجد نفسها في موقع أوبر؟

على الرغم من أن هذا الهجوم قد حصل على قدر هائل من الدعاية لأسباب مفهومة ، بسبب لقطات الشاشة التي يتم تداولها ، لأنه يبدو أنه ، "رائع ، لقد وصل المحتالون إلى كل مكان تمامًا" ...

... في الواقع ، إنها ليست قصة فريدة من نوعها فيما يتعلق بانتهاكات البيانات.

الشيت. سألت عن النصيحة ، ماذا أقول لمنظمة؟

ويجب أن أعود بالتفكير إلى صديق جيد لي كان CISO في إحدى الجامعات الكبرى في الولايات المتحدة منذ حوالي عشر سنوات.

سألته ما هي استراتيجيته الأمنية فقال: "انها بسيطة جدا. افتراض حدوث خرق ".

أفترض أنني انتهكت ، وأن هناك أشخاصًا في شبكتي لا أريدهم في شبكتي.

لذلك يجب أن أقوم ببناء كل شيء بافتراض أن هناك شخصًا ما موجود بالفعل هنا ولا ينبغي أن يكون ، وأسأل ، "هل لدي الحماية في مكانها على الرغم من أن المكالمة تأتي من داخل المنزل؟"

اليوم لدينا كلمة طنانة لذلك: صفر الثقة، الذي سئم معظمنا من قوله بالفعل. [يضحك]

لكن هذا هو النهج: افتراض الخرق ؛ ثقة معدومة.

يجب ألا تتمتع بحرية التجول ببساطة لأنك ترتدي قناعًا يبدو أنه موظف في المؤسسة.

بطة. وهذا حقًا هو مفتاح الثقة المعدومة ، أليس كذلك؟

هذا لا يعني ، "يجب ألا تثق أبدًا في أي شخص لفعل أي شيء."

إنه نوع من التشبيه المجازي للقول ، "لا تفترض شيئًا" ، و "لا تأذن للناس بالقيام بأكثر مما يحتاجون إلى القيام به للمهمة التي يقومون بها."

الشيت. على وجه التحديد.

بافتراض أن المهاجمين لديك لا يشعرون بالبهجة عند الكشف عن حقيقة تعرضك للاختراق كما حدث في هذه الحالة ...

... ربما تريد التأكد من أن لديك طريقة جيدة للموظفين للإبلاغ عن الحالات الشاذة عندما لا يبدو شيء ما صحيحًا ، للتأكد من أنه يمكنهم إرسال تنبيه إلى فريق الأمن لديك.

لأن الحديث عن خرق البيانات يسكن أوقاتا من دليل الخصم النشط، غالبًا ما يكون المجرمون على شبكتك لمدة عشرة أيام على الأقل:

إذاً لديك فترة زمنية قوية من أسبوع إلى عشرة أيام ، عادةً ، حيث إذا كان لديك فقط بعض عيون النسر التي تكتشف الأشياء ، فلديك فرصة جيدة لإغلاقها قبل حدوث الأسوأ.

بطة. في الواقع ، لأنه إذا فكرت في كيفية عمل هجوم تصيد نموذجي ، فمن النادر جدًا أن ينجح المحتالون في المحاولة الأولى.

وإذا لم ينجحوا في المحاولة الأولى ، فإنهم لا يقومون فقط بحزم حقائبهم والتجول.

يجربون الشخص التالي والشخص التالي والشخص التالي.

إذا كانوا سينجحون فقط عندما يحاولون الهجوم على الشخص رقم 50 ، فعندئذ إذا اكتشفه أي من الـ 49 السابقين وقال شيئًا ما ، فربما تكون قد تدخلت وأصلحت المشكلة.

الشيت. بالتأكيد - هذا أمر بالغ الأهمية!

وتحدثت عن خداع الناس للتخلي عن رموز 2FA.

هذه نقطة مهمة هنا - كانت هناك مصادقة متعددة العوامل في أوبر ، ولكن يبدو أن الشخص مقتنع بتجاوزها.

ونحن لا نعرف ما كانت هذه المنهجية ، ولكن معظم الطرق متعددة العوامل ، للأسف ، لديها القدرة على تجاوزها.

نحن جميعًا على دراية بالرموز الزمنية ، حيث تحصل على ستة أرقام على الشاشة ويطلب منك وضع هذه الأرقام الستة في التطبيق للمصادقة.

بالطبع ، ليس هناك ما يمنعك من إعطاء الأرقام الستة إلى الشخص الخطأ حتى يتمكن من المصادقة.

لذا ، فإن المصادقة الثنائية ليست دواءً لجميع الأغراض يشفي من جميع الأمراض.

إنه ببساطة مطب سرعة يمثل خطوة أخرى على الطريق لتصبح أكثر أمانًا.

بطة. المحتال المصمم جيدًا والذي لديه الوقت والصبر لمواصلة المحاولة قد يدخل في النهاية.

وكما تقول ، فإن هدفك هو تقليل الوقت المتاح لهم لزيادة العائد على حقيقة أنهم حصلوا عليها في المقام الأول ...

الشيت. وهذا الرصد يجب أن يحدث في كل وقت.

شركات مثل Uber كبيرة بما يكفي لأن يكون لديها مركز عمليات أمان خاص بها على مدار الساعة وطوال أيام الأسبوع لمراقبة الأشياء ، على الرغم من أننا لسنا متأكدين تمامًا مما حدث هنا ، ومدة بقاء هذا الشخص ، ولماذا لم يتم إيقافه

لكن معظم المنظمات ليست بالضرورة في وضع يمكنها من القيام بذلك داخليًا.

من السهل جدًا أن يكون لديك موارد خارجية متاحة يمكنها مراقبة - * باستمرار * مراقبة - لهذا السلوك الضار ، مما يؤدي إلى تقصير مقدار الوقت الذي يحدث فيه النشاط الضار.

بالنسبة للأشخاص الذين ربما يكون لديهم مسؤوليات تقنية معلومات منتظمة وأعمال أخرى يقومون بها ، قد يكون من الصعب جدًا رؤية هذه الأدوات المشروعة يتم استخدامها ، وتحديد نمط معين منها يتم استخدامه كشيء ضار ...

بطة. الكلمة الطنانة التي تتحدث عنها هناك ما نعرفه باسم MDR ، باختصار الكشف المدار والاستجابة، حيث تحصل على مجموعة من الخبراء إما للقيام بذلك نيابة عنك أو لمساعدتك.

وأعتقد أنه لا يزال هناك الكثير من الناس الذين يتخيلون ، "إذا رأيت أفعل ذلك ، ألا يبدو أنني قد ألغيت مسؤوليتي؟ أليس هذا اعترافًا بأنني لا أعرف على الإطلاق ما أفعله؟ "

وهي ليست كذلك ، أليس كذلك؟

في الواقع ، يمكنك القول إنه في الواقع يقوم بالأشياء بطريقة أكثر تحكمًا ، لأنك تختار أشخاصًا لمساعدتك في الاعتناء بشبكتك * من يفعل ذلك وفقط هذا * من أجل لقمة العيش.

وهذا يعني أن فريق تكنولوجيا المعلومات العادي لديك ، وحتى فريق الأمان الخاص بك ... في حالة الطوارئ ، يمكنهم فعلاً الاستمرار في القيام بكل الأشياء الأخرى التي تحتاج إلى القيام بها على أي حال ، حتى لو تعرضت للهجوم.

الشيت. إطلاقا.

أعتقد أن آخر ما فكرت به هو هذا ...

لا تتصور تعرض علامة تجارية مثل Uber للاختراق على أنه يعني أنه من المستحيل عليك الدفاع عن نفسك.

تعد أسماء الشركات الكبيرة بمثابة جوائز كبيرة لأشخاص مثل الشخص المتورط في هذا الاختراق المحدد.

وفقط لأن شركة كبيرة ربما لم يكن لديها الأمان ، لا يعني ذلك أنه لا يمكنك ذلك!

كان هناك الكثير من الأحاديث الانهزامية بين العديد من المنظمات التي تحدثت إليها بعد بعض الاختراقات الكبيرة السابقة ، مثل Target و Sony ، وبعض هذه الاختراقات التي كانت لدينا في الأخبار قبل عشر سنوات.

وكان الناس مثل ، "Aaargh ... إذا كان مع كل موارد Target لا يمكنهم الدفاع عن أنفسهم ، فما هو الأمل الموجود بالنسبة لي؟"

ولا أعتقد أن هذا صحيح على الإطلاق.

في معظم هذه الحالات ، تم استهدافهم لأنهم كانوا مؤسسات كبيرة جدًا ، وكان هناك فجوة صغيرة جدًا في نهجهم تمكن شخص ما من الدخول إليها.

هذا لا يعني أنه ليس لديك فرصة للدفاع عن نفسك.

كانت هذه هندسة اجتماعية ، تليها بعض الممارسات المشكوك فيها لتخزين كلمات المرور في ملفات PowerShell.

هذه أشياء يمكنك بسهولة مراقبتها وتثقيف موظفيك بشأنها للتأكد من أنك لا ترتكب نفس الأخطاء.

فقط لأن أوبر لا تستطيع فعل ذلك لا يعني أنك لا تستطيع ذلك!

بطة. في الواقع - أعتقد أن هذا في وضع جيد للغاية ، تشيستر.

هل تمانع إذا انتهيت بأحد الكليشيهات التقليدية الخاصة بي؟

(الشيء في الكليشيهات هو أنها تصبح عمومًا كليشيهات من خلال كونها صحيحة ومفيدة.)

بعد حوادث مثل هذه: "أولئك الذين لا يستطيعون تذكر التاريخ محكوم عليهم بتكراره - لا تكن ذلك الشخص!"

تشيستر ، شكرًا جزيلاً لك على قضاء بعض الوقت خارج جدولك المزدحم ، لأنني أعلم أنه لديك بالفعل محادثة عبر الإنترنت لتقوم بها الليلة.

لذا ، شكراً جزيلاً لك على ذلك.

ودعونا ننتهي من طريقتنا المعتادة بالقول ، "حتى في المرة القادمة ، ابق آمنًا."

[مودم موسيقي]

- سلسلة كتلة

- عملة عبقرية

- محافظ cryptocurrency

- cryptoexchange

- الأمن الإلكتروني

- مجرمو الإنترنت

- الأمن السيبراني

- فقدان البيانات

- وزارة الأمن الداخلي

- محافظ رقمية

- جدار الحماية

- Kaspersky

- البرمجيات الخبيثة

- مكافي

- الأمن عارية

- NexBLOC

- أفلاطون

- أفلاطون ع

- الذكاء افلاطون البيانات

- لعبة أفلاطون

- أفلاطون داتا

- بلاتوغمينغ

- بودكاست

- القيادة الأمنية

- VPN

- أمن الانترنت

- زفيرنت