গুগল সবেমাত্র সমালোচনামূলক চারটি প্রকাশ করেছে শূন্য দিনের বাগ এর নিজস্ব কিছু পিক্সেল মডেল সহ Android ফোনের বিস্তৃত পরিসরকে প্রভাবিত করে৷

এই বাগগুলি আপনার স্বাভাবিক অ্যান্ড্রয়েড দুর্বলতা থেকে কিছুটা আলাদা, যা সাধারণত অ্যান্ড্রয়েড অপারেটিং সিস্টেম (যা লিনাক্স-ভিত্তিক) বা এটির সাথে আসা অ্যাপ্লিকেশনগুলিকে প্রভাবিত করে, যেমন Google Play, Messages বা Chrome ব্রাউজার৷

আমরা এখানে যে চারটি বাগ সম্পর্কে কথা বলছি সেগুলি হিসাবে পরিচিত বেসব্যান্ড দুর্বলতা, এর মানে হল যে তারা বিশেষ মোবাইল ফোন নেটওয়ার্কিং ফার্মওয়্যারে বিদ্যমান যা ফোনের তথাকথিত বেসব্যান্ড চিপে চলে।

কড়া কথা বলতে, বেসব্যান্ড একটি ব্রডব্যান্ড সিগন্যালের বিপরীতে একটি পৃথক রেডিও সিগন্যালের প্রাথমিক, বা সর্বনিম্ন-ফ্রিকোয়েন্সি অংশগুলিকে বর্ণনা করতে ব্যবহৃত একটি শব্দ, যা (খুব শিথিলভাবে) একাধিক বেসব্যান্ড সংকেত নিয়ে গঠিত যা অসংখ্য সংলগ্ন ফ্রিকোয়েন্সি রেঞ্জে সামঞ্জস্য করে এবং একই সময়ে প্রেরণ করা হয় ডেটা রেট বাড়াতে, হস্তক্ষেপ কমাতে, ফ্রিকোয়েন্সি স্পেকট্রাম আরও ব্যাপকভাবে ভাগ করতে, নজরদারি জটিল করতে, বা উপরের সমস্ত কিছু। শব্দ বেসব্যান্ড হার্ডওয়্যার চিপ এবং সংশ্লিষ্ট ফার্মওয়্যার বর্ণনা করার জন্য রূপকভাবেও ব্যবহৃত হয় যা বেতারভাবে যোগাযোগ করতে পারে এমন ডিভাইসগুলিতে রেডিও সংকেতগুলির প্রকৃত প্রেরণ এবং গ্রহণ পরিচালনা করতে ব্যবহৃত হয়। (কিছুটা বিভ্রান্তিকরভাবে, শব্দ বেসব্যান্ড সাধারণত একটি ফোনের সাবসিস্টেমকে বোঝায় যা মোবাইল টেলিফোন নেটওয়ার্কের সাথে সংযোগ পরিচালনা করে, কিন্তু চিপ এবং সফ্টওয়্যারকে নয় যা Wi-Fi বা ব্লুটুথ সংযোগ পরিচালনা করে।)

আপনার মোবাইল ফোনের মডেম

বেসব্যান্ড চিপগুলি সাধারণত আপনার মোবাইল ফোনের "নন-টেলিফোন" অংশগুলি থেকে স্বাধীনভাবে কাজ করে।

তারা মূলত তাদের নিজস্ব একটি ক্ষুদ্র অপারেটিং সিস্টেম চালায়, তাদের নিজস্ব একটি প্রসেসরে, এবং কল করা এবং উত্তর দেওয়া, ডেটা পাঠানো এবং গ্রহণ করা, নেটওয়ার্কে রোমিং এবং আরও অনেক কিছুর জন্য মোবাইল নেটওয়ার্ক সংযোগ প্রদান করতে আপনার ডিভাইসের প্রধান অপারেটিং সিস্টেমের পাশাপাশি কাজ করে। .

আপনি যদি ডায়ালআপ ইন্টারনেট ব্যবহার করার জন্য যথেষ্ট বয়সী হন, তাহলে আপনি মনে রাখবেন যে আপনাকে একটি মডেম কিনতে হয়েছিল (এর জন্য সংক্ষিপ্ত modulator-এবং-demodulator), যা আপনি আপনার পিসির পিছনে একটি সিরিয়াল পোর্টে বা এটির ভিতরে একটি সম্প্রসারণ স্লটে প্লাগ করেছেন; মডেম ফোন নেটওয়ার্কের সাথে সংযুক্ত হবে, এবং আপনার পিসি মডেমের সাথে সংযুক্ত হবে।

ঠিক আছে, আপনার মোবাইল ফোনের বেসব্যান্ড হার্ডওয়্যার এবং সফ্টওয়্যার হল, খুব সহজভাবে, একটি অন্তর্নির্মিত মডেম, যা সাধারণত ফোনের SoC নামে পরিচিত একটি সাব-কম্পোনেন্ট হিসাবে প্রয়োগ করা হয় সিস্টেম-অন-চিপ.

(আপনি একটি SoC-কে একধরনের "ইন্টিগ্রেটেড ইন্টিগ্রেটেড সার্কিট" হিসাবে ভাবতে পারেন, যেখানে পৃথক ইলেকট্রনিক উপাদানগুলিকে একটি মাদারবোর্ডে কাছাকাছি অবস্থানে মাউন্ট করে আন্তঃসংযুক্ত করা হত, সেগুলিকে একটি একক চিপ প্যাকেজে একত্রিত করে আরও একত্রিত করা হয়েছে৷)

আসলে, আপনি এখনও বেসব্যান্ড প্রসেসর হিসাবে উল্লেখিত দেখতে পাবেন বেসব্যান্ড মডেম, কারণ তারা এখনও নেটওয়ার্কে এবং থেকে ডেটা পাঠানো এবং গ্রহণ করার কাজটি মডিউলেটিং এবং ডিমডুলেট করার ব্যবসা পরিচালনা করে।

আপনি যেমন কল্পনা করতে পারেন, এর মানে হল যে আপনার মোবাইল ডিভাইসটি শুধুমাত্র প্রধান অপারেটিং সিস্টেমে বা আপনার ব্যবহার করা অ্যাপগুলির একটিতে বাগগুলির মাধ্যমে সাইবার অপরাধীদের থেকে ঝুঁকিপূর্ণ নয়...

…কিন্তু বেসব্যান্ড সাবসিস্টেমের নিরাপত্তা দুর্বলতার ঝুঁকিতেও রয়েছে।

কখনও কখনও, বেসব্যান্ডের ত্রুটিগুলি একজন আক্রমণকারীকে কেবল ইন্টারনেট বা ফোন নেটওয়ার্ক থেকে মডেমেই প্রবেশ করতে দেয় না, তবে মূল অপারেটিং সিস্টেমেও প্রবেশ করতে দেয় (পার্শ্বীয়ভাবে চলন্ত, বা পিভোটিং, জার্গন এটিকে বলে) মডেম থেকে।

কিন্তু এমনকি যদি বদমাশরা মডেমকে অতিক্রম করে আপনার অ্যাপে প্রবেশ করতে না পারে, তবুও তারা প্রায় নিশ্চিতভাবেই বেসব্যান্ডে ম্যালওয়্যার বসানোর মাধ্যমে আপনাকে প্রচুর পরিমাণে সাইবারহার্ম করতে পারে, যেমন আপনার নেটওয়ার্ক ডেটা শুঁকে বা ডাইভার্ট করা, আপনার স্নুপিং টেক্সট মেসেজ, আপনার ফোন কল ট্র্যাক করা এবং আরও অনেক কিছু।

আরও খারাপ, আপনি দুর্বল বা প্যাচড কিনা তা পরীক্ষা করার জন্য আপনি কেবল আপনার Android সংস্করণ নম্বর বা আপনার অ্যাপের সংস্করণ নম্বরগুলি দেখতে পারবেন না, কারণ আপনি যে বেসব্যান্ড হার্ডওয়্যার পেয়েছেন এবং এর জন্য আপনার প্রয়োজনীয় ফার্মওয়্যার এবং প্যাচগুলি, আপনার শারীরিক ডিভাইসের উপর নির্ভর করুন, আপনি যে অপারেটিং সিস্টেমে এটি চালাচ্ছেন তার উপর নয়।

এমনকি ডিভাইসগুলি যে সমস্ত সুস্পষ্টভাবে "একই" - একই ব্র্যান্ডের অধীনে বিক্রি হয়, একই পণ্যের নাম ব্যবহার করে, একই মডেল নম্বর এবং বাহ্যিক চেহারা সহ - বিভিন্ন বেসব্যান্ড চিপ হতে পারে, কোন ফ্যাক্টরি তাদের একত্রিত করেছে বা তার উপর নির্ভর করে তারা কোন বাজারে বিক্রি হয়েছিল।

নতুন শূন্য-দিন

গুগলের সম্প্রতি আবিষ্কৃত বাগগুলি নিম্নরূপ বর্ণনা করা হয়েছে:

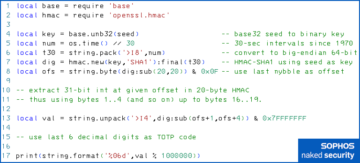

[বাগ নম্বর] CVE-2023-24033 (এবং অন্যান্য তিনটি দুর্বলতা যা এখনও CVE পরিচয় বরাদ্দ করা হয়নি) ইন্টারনেট-টু-বেসব্যান্ড রিমোট কোড সম্পাদনের জন্য অনুমোদিত। [গুগল] প্রজেক্ট জিরো দ্বারা পরিচালিত পরীক্ষাগুলি নিশ্চিত করে যে এই চারটি দুর্বলতা একজন আক্রমণকারীকে ব্যবহারকারীর কোনো ইন্টারঅ্যাকশন ছাড়াই বেসব্যান্ড স্তরে একটি ফোনকে দূরবর্তীভাবে আপস করার অনুমতি দেয় এবং শুধুমাত্র আক্রমণকারীকে শিকারের ফোন নম্বর জানা প্রয়োজন।

সীমিত অতিরিক্ত গবেষণা এবং বিকাশের সাথে, আমরা বিশ্বাস করি যে দক্ষ আক্রমণকারীরা দ্রুত একটি অপারেশনাল শোষণ তৈরি করতে সক্ষম হবেন যাতে প্রভাবিত ডিভাইসগুলিকে নীরবে এবং দূরবর্তীভাবে আপস করতে পারে।

সরল ইংরেজিতে, একটি ইন্টারনেট-টু-বেসব্যান্ড রিমোট কোড এক্সিকিউশন হোল মানে অপরাধীরা আপনার ফোনের সেই অংশে ইন্টারনেটের মাধ্যমে ম্যালওয়্যার বা স্পাইওয়্যার ইনজেক্ট করতে পারে যা নেটওয়ার্ক ডেটা পাঠায় এবং গ্রহণ করে...

…আপনার আসল ডিভাইসে তাদের হাত না দিয়ে, আপনাকে একটি দুর্বৃত্ত ওয়েবসাইটে প্রলুব্ধ করে, আপনাকে একটি সন্দেহজনক অ্যাপ ইনস্টল করতে প্ররোচিত করে, একটি পপ-আপ সতর্কতায় ভুল বোতামে ক্লিক করার জন্য অপেক্ষা করে, একটি সন্দেহজনক বিজ্ঞপ্তি দিয়ে নিজেকে সরিয়ে দেয়, বা প্রতারণা করে আপনি অন্য কোনো উপায়ে।

18টি বাগ, চারটি আধা গোপন রাখা হয়েছে৷

18 সালের শেষের দিকে এবং 2022 সালের প্রথম দিকে Google দ্বারা রিপোর্ট করা এই সর্বশেষ ব্যাচে 2023টি বাগ ছিল।

গুগল বলেছে যে এটি এখন তাদের অস্তিত্ব প্রকাশ করছে কারণ তারা প্রকাশ করার পর থেকে সম্মত সময় অতিবাহিত হয়েছে (গুগলের সময়সীমা সাধারণত 90 দিন বা এর কাছাকাছি), কিন্তু উপরের চারটি বাগগুলির জন্য, কোম্পানি কোন বিবরণ প্রকাশ করছে না, উল্লেখ করে যে :

এই দুর্বলতাগুলি উপলব্ধ করার স্তরের অ্যাক্সেসের একটি অত্যন্ত বিরল সংমিশ্রণের কারণে এবং যে গতিতে আমরা বিশ্বাস করি যে একটি নির্ভরযোগ্য অপারেশনাল শোষণ তৈরি করা যেতে পারে, আমরা চারটি দুর্বলতার জন্য একটি নীতি ব্যতিক্রম করার সিদ্ধান্ত নিয়েছি যা ইন্টারনেট-টু-এর জন্য অনুমতি দেয়। বেসব্যান্ড রিমোট কোড এক্সিকিউশন

সরল ইংরেজিতে: যদি আমরা আপনাকে বলি যে এই বাগগুলি কীভাবে কাজ করে, আমরা সাইবার অপরাধীদের জন্য তাদের ফোনে লুকিয়ে ম্যালওয়্যার স্থাপন করে অনেক লোকের কাছে সত্যিই খারাপ কাজ করা শুরু করতে খুব সহজ করে দেব।

অন্য কথায়, এমনকি Google, যেটি অতীতে তার প্রকাশের সময়সীমা বাড়াতে অস্বীকার করার জন্য এবং এখনও-অপ্যাচড জিরো-দিনের জন্য প্রুফ-অফ-কনসেপ্ট কোড প্রকাশের জন্য অতীতে বিতর্কের সৃষ্টি করেছে, তার প্রজেক্ট জিরো দায়ীর চেতনা অনুসরণ করার সিদ্ধান্ত নিয়েছে। প্রকাশ প্রক্রিয়া, বরং এটি চিঠি স্টিকিং চেয়ে.

সাধারণত চিঠির সাথে লেগে থাকার জন্য গুগলের যুক্তি এবং এর প্রকাশের নিয়মের চেতনা সম্পূর্ণ অযৌক্তিক নয়। একটি অনমনীয় অ্যালগরিদম ব্যবহার করে সিদ্ধান্ত নেওয়ার জন্য কখন প্যাচ না করা বাগগুলির বিশদ প্রকাশ করা হবে, এমনকি যদি সেই বিবরণগুলি মন্দের জন্য ব্যবহার করা যেতে পারে, কোম্পানি যুক্তি দেয় যে পক্ষপাতিত্ব এবং বিষয়গততার অভিযোগগুলি এড়ানো যেতে পারে, যেমন, "কেন কোম্পানি এক্স অতিরিক্ত তিনটি পেয়েছে? তাদের বাগ ঠিক করতে সপ্তাহ, যখন কোম্পানি Y করেনি?"

কি করো?

বাগগুলির সমস্যা যা ঘোষণা করা হয়েছে কিন্তু সম্পূর্ণরূপে প্রকাশ করা হয়নি তা হল যে প্রশ্নের উত্তর দেওয়া কঠিন, "আমি কি প্রভাবিত? এবং যদি তাই হয়, আমার কি করা উচিত?"

স্পষ্টতই, Google-এর গবেষণা এমন ডিভাইসগুলির উপর দৃষ্টি নিবদ্ধ করে যেগুলি একটি Samsung Exynos-ব্র্যান্ডেড বেসব্যান্ড মডেম উপাদান ব্যবহার করে, কিন্তু এর মানে এই নয় যে সিস্টেম-অন-চিপ নিজেকে এক্সিনোস হিসাবে চিহ্নিত করবে বা ব্র্যান্ড করবে।

উদাহরণস্বরূপ, Google-এর সাম্প্রতিক Pixel ডিভাইসগুলি Google-এর নিজস্ব সিস্টেম-অন-চিপ, ব্র্যান্ডেড ব্যবহার করে টেনসর, কিন্তু Pixel 6 এবং Pixel 7 উভয়ই এই স্থির-আধা-গোপন বেসব্যান্ড বাগগুলির জন্য ঝুঁকিপূর্ণ।

ফলস্বরূপ, আমরা আপনাকে সম্ভাব্যভাবে প্রভাবিত ডিভাইসগুলির একটি নির্দিষ্ট তালিকা দিতে পারি না, তবে Google রিপোর্ট করে (আমাদের জোর):

ডিভাইসে চিপসেট ম্যাপ করে এমন পাবলিক ওয়েবসাইটগুলির তথ্যের উপর ভিত্তি করে, প্রভাবিত পণ্যগুলির মধ্যে রয়েছে:

- থেকে মোবাইল ডিভাইস স্যামসাং, সহ যারা S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 এবং A04 সিরিজ;

- থেকে মোবাইল ডিভাইস ভিভো, সহ যারা S16, S15, S6, X70, X60 এবং X30 সিরিজ;

- সার্জারির পিক্সেল 6 এবং পিক্সেল 7 থেকে ডিভাইসের সিরিজ গুগল; এবং

- যে কোন যানবাহন ব্যবহার করে এক্সিনোস অটো T5123 চিপসেট।

গুগল বলছে যে পিক্সেল 6 এবং পিক্সেল 7 উভয়ের বেসব্যান্ড ফার্মওয়্যারটি মার্চ 2023 সালের অ্যান্ড্রয়েড সুরক্ষা আপডেটের অংশ হিসাবে প্যাচ করা হয়েছিল, তাই পিক্সেল ব্যবহারকারীদের তাদের ডিভাইসের জন্য সর্বশেষ প্যাচ রয়েছে তা নিশ্চিত করা উচিত।

অন্যান্য ডিভাইসের জন্য, বিভিন্ন বিক্রেতারা তাদের আপডেট পাঠানোর জন্য বিভিন্ন সময় লাগতে পারে, তাই বিস্তারিত জানার জন্য আপনার বিক্রেতা বা মোবাইল প্রদানকারীর সাথে যোগাযোগ করুন।

ইতিমধ্যে, এই বাগগুলি দৃশ্যত আপনার ডিভাইস সেটিংসে পাশ কাটিয়ে যেতে পারে, যদি আপনি:

- ওয়াই-ফাই কলিং বন্ধ করুন।

- ভয়েস-ওভার-এলটিই (VoLTE) বন্ধ করুন।

গুগল এর শব্দ, "এই সেটিংস বন্ধ করা এই দুর্বলতাগুলির শোষণের ঝুঁকিকে সরিয়ে দেবে।"

আপনার যদি এই বৈশিষ্ট্যগুলির প্রয়োজন না হয় বা ব্যবহার না করে, তবে আপনি যে কোনও উপায়ে সেগুলি বন্ধ করতে পারেন যতক্ষণ না আপনি নিশ্চিত হন যে আপনার ফোনে কী মডেম চিপ রয়েছে এবং যদি এটির আপডেটের প্রয়োজন হয়।

সর্বোপরি, এমনকি যদি আপনার ডিভাইসটি অভেদ্য বা ইতিমধ্যে প্যাচ করা হয়ে থাকে, তবে আপনার প্রয়োজন নেই এমন জিনিসগুলি না থাকার কোনও খারাপ দিক নেই।

আলোচিত ভাবমূর্তি উইকিপিডিয়া থেকে, ব্যবহারকারী দ্বারা Köf3, অধীন একটি সিসি বাই-এসএ 3.0 লাইসেন্স.

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- প্লেটোব্লকচেন। Web3 মেটাভার্স ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- উত্স: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- : হয়

- 1

- 2022

- 2023

- 7

- a

- সক্ষম

- সম্পর্কে

- উপরে

- পরম

- প্রবেশ

- অতিরিক্ত

- স্থায়ী

- প্রভাবিত

- প্রভাবিত

- অ্যালগরিদম

- সব

- এর পাশাপাশি

- ইতিমধ্যে

- পরিমাণ

- এবং

- অ্যান্ড্রয়েড

- ঘোষিত

- উত্তর

- অ্যাপ্লিকেশন

- অ্যাপ্লিকেশন

- অ্যাপস

- রয়েছি

- যুক্তি

- যুক্তি

- কাছাকাছি

- AS

- একত্র

- নির্ধারিত

- যুক্ত

- At

- আকৃষ্ট

- লেখক

- গাড়ী

- অপবারিত

- পিছনে

- পটভূমি চিত্র

- খারাপ

- BE

- কারণ

- বিশ্বাস করা

- বিট

- ব্লুটুথ

- সীমান্ত

- পাদ

- তরবার

- দাগী

- বিরতি

- ব্রডব্যান্ড

- ব্রাউজার

- নম

- বাগ

- বিল্ট-ইন

- ব্যবসায়

- বোতাম

- কেনা

- by

- কলিং

- কল

- CAN

- কেন্দ্র

- অবশ্যই

- চেক

- চিপ

- চিপস

- চিপসেট

- ক্রৌমিয়াম

- ক্রোম ব্রাউজার

- ক্লিক

- ঘনিষ্ঠ

- কোড

- রঙ

- সমাহার

- মিশ্রন

- আসা

- যোগাযোগ

- কোম্পানি

- অভিযোগ

- উপাদান

- উপাদান

- আপস

- পরিচালিত

- নিশ্চিত করা

- সংযোগ করা

- সংযোগ

- কানেক্টিভিটি

- বিপরীত হত্তয়া

- বিতর্ক

- পারা

- আবরণ

- সৃষ্টি

- যুদ্ধাপরাধীদের

- সংকটপূর্ণ

- কথা বলবেন সে ধোঁকাবাজ

- cve

- cybercriminals

- বিপজ্জনক

- উপাত্ত

- দিন

- সিদ্ধান্ত নেন

- সিদ্ধান্ত নিয়েছে

- চূড়ান্ত

- বিলম্ব

- নির্ভর করে

- বর্ণনা করা

- বর্ণিত

- বিস্তারিত

- উন্নয়ন

- যন্ত্র

- ডিভাইস

- DID

- বিভিন্ন

- কঠিন

- প্রকাশ করছে

- প্রকাশ

- আবিষ্কৃত

- প্রদর্শন

- না

- করছেন

- Dont

- downside হয়

- গোড়ার দিকে

- সহজ

- পারেন

- বৈদ্যুতিক

- জোর

- ইংরেজি

- প্রচুর

- যথেষ্ট

- নিশ্চিত করা

- সম্পূর্ণরূপে

- মূলত

- এমন কি

- উদাহরণ

- ব্যতিক্রম

- ফাঁসি

- সম্প্রসারণ

- কাজে লাগান

- শোষণ

- প্রসারিত করা

- অতিরিক্ত

- কারখানা

- এ পর্যন্ত

- বৈশিষ্ট্য

- ঠিক করা

- সংক্রান্ত ত্রুটিগুলি

- দৃষ্টি নিবদ্ধ করা

- অনুসরণ করা

- অনুসরণ

- জন্য

- ফ্রিকোয়েন্সি

- থেকে

- সম্পূর্ণরূপে

- অধিকতর

- সাধারণত

- পাওয়া

- পেয়ে

- দাও

- দান

- গুগল

- গুগল প্লে

- Google এর

- হাতল

- হ্যান্ডলগুলি

- হাত

- হার্ডওয়্যারের

- আছে

- জমিদারি

- উচ্চতা

- এখানে

- গর্ত

- বাতাসে ভাসিতে থাকা

- কিভাবে

- এইচটিএমএল

- HTTPS দ্বারা

- i

- সনাক্ত করা

- পরিচয়

- বাস্তবায়িত

- in

- অন্তর্ভুক্ত করা

- সুদ্ধ

- বৃদ্ধি

- স্বাধীনভাবে

- স্বতন্ত্র

- তথ্য

- ইনস্টল

- সংহত

- মিথষ্ক্রিয়া

- আন্তঃসংযুক্ত

- Internet

- IT

- এর

- নিজেই

- অপভাষা

- JPG

- জানা

- পরিচিত

- বিলম্বে

- সর্বশেষ

- চিঠি

- উচ্চতা

- লাইসেন্স

- সম্ভবত

- সীমিত

- তালিকা

- দেখুন

- প্রধান

- করা

- মেকিং

- ম্যালওয়্যার

- মানচিত্র

- মার্চ

- মার্জিন

- বাজার

- সর্বোচ্চ প্রস্থ

- অর্থ

- মানে

- ইতিমধ্যে

- বার্তা

- হতে পারে

- মোবাইল

- মোবাইল ডিভাইস

- মোবাইল ফোন

- মডেল

- মডেল

- অধিক

- বহু

- নাম

- অগত্যা

- প্রয়োজন

- চাহিদা

- নেটওয়ার্ক

- নেটওয়ার্ক ডেটা

- নেটওয়ার্কিং

- নতুন

- সাধারণ

- প্রজ্ঞাপন

- সংখ্যা

- সংখ্যার

- অনেক

- সুস্পষ্ট

- of

- পুরাতন

- on

- ONE

- পরিচালনা করা

- অপারেটিং

- অপারেটিং সিস্টেম

- কর্মক্ষম

- ক্রম

- অন্যান্য

- নিজের

- প্যাকেজ

- অংশ

- যন্ত্রাংশ

- গৃহীত

- গত

- তালি

- প্যাচ

- পল

- PC

- সম্প্রদায়

- ফোন

- ফোন কল

- ফোন

- শারীরিক

- পিক্সেল

- সমভূমি

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- খেলা

- প্লাগ ইন করা

- নীতি

- পপ-আপ

- অবস্থান

- পোস্ট

- সম্ভাব্য

- প্রাথমিক

- সমস্যা

- প্রক্রিয়া

- প্রসেসর

- প্রসেসর

- পণ্য

- পণ্য

- প্রকল্প

- প্রদান

- প্রদানকারী

- প্রকাশ্য

- প্রকাশক

- প্রশ্ন

- দ্রুত

- রেডিও

- পরিসর

- বিরল

- হার

- বরং

- পায়

- গ্রহণ

- সাম্প্রতিক

- সম্প্রতি

- হ্রাস করা

- উল্লেখ করা

- বোঝায়

- অস্বীকার

- বিশ্বাসযোগ্য

- মনে রাখা

- দূরবর্তী

- অপসারণ

- রিপোর্ট

- প্রতিবেদন

- প্রয়োজন

- গবেষণা

- গবেষণা ও উন্নয়ন

- দায়ী

- ফল

- প্রকাশ করা

- প্রকাশিত

- ঝুঁকি

- নিয়ম

- চালান

- দৌড়

- একই

- স্যামসাং

- বলেছেন

- নিরাপত্তা

- নিরাপত্তা আপডেট

- পাঠানোর

- আলাদা

- ক্রমিক

- ক্রম

- সেটিংস

- শেয়ার

- সংক্ষিপ্ত

- উচিত

- সংকেত

- সংকেত

- কেবল

- থেকে

- একক

- দক্ষ

- ছেঁদা

- snooping

- So

- সফটওয়্যার

- বিক্রীত

- কঠিন

- কিছু

- কিছুটা

- ভাষী

- প্রশিক্ষণ

- বর্ণালী

- স্পীড

- আত্মা

- স্পাইওয়্যার

- শুরু

- স্টিকিং

- এখনো

- এমন

- নজরদারি

- সন্দেহজনক

- করা SVG

- পদ্ধতি

- গ্রহণ করা

- কথা বলা

- পরীক্ষা

- যে

- সার্জারির

- তাদের

- তাহাদিগকে

- নিজেদের

- এইগুলো

- কিছু

- মনে

- তিন

- সময়

- সময়সীমা

- থেকে

- অত্যধিক

- শীর্ষ

- অনুসরণকরণ

- রূপান্তর

- স্বচ্ছ

- চালু

- সাধারণত

- অধীনে

- আপডেট

- আপডেট

- URL টি

- ব্যবহার

- ব্যবহারকারী

- ব্যবহারকারী

- সাধারণত

- যানবাহন

- বিক্রেতা

- বিক্রেতারা

- সংস্করণ

- মাধ্যমে

- দুর্বলতা

- জেয়

- প্রতীক্ষা

- সতর্কবার্তা

- উপায়..

- ওয়েবসাইট

- ওয়েবসাইট

- সপ্তাহ

- আমরা একটি

- কি

- কিনা

- যে

- যখন

- ওয়াইফাই

- ব্যাপক

- প্রশস্ত পরিসর

- ব্যাপকভাবে

- উইকিপিডিয়া

- ইচ্ছা

- সঙ্গে

- শব্দ

- শব্দ

- হয়া যাই ?

- কাজ করছে

- would

- ভুল

- X

- আপনার

- zephyrnet

- শূন্য