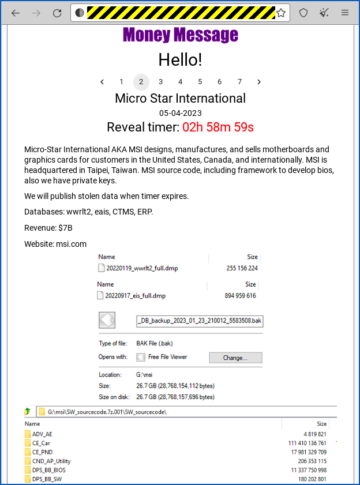

চীনা কোম্পানি Zoetop, বন্য জনপ্রিয় SHEIN এবং ROMWE "দ্রুত ফ্যাশন" ব্র্যান্ডের প্রাক্তন মালিক, নিউ ইয়র্ক রাজ্য দ্বারা $1,900,000 জরিমানা করা হয়েছে।

অ্যাটর্নি জেনারেল লেটিশিয়া জেমস হিসেবে এটা রাখো গত সপ্তাহে একটি বিবৃতিতে:

SHEIN এবং ROMWE-এর দুর্বল ডিজিটাল নিরাপত্তা ব্যবস্থা হ্যাকারদের জন্য ভোক্তাদের ব্যক্তিগত ডেটা কেনাকাটা করা সহজ করেছে।

যেন এটি যথেষ্ট খারাপ ছিল না, জেমস বলতে গিয়েছিলেন:

[পি]ব্যক্তিগত তথ্য চুরি করা হয়েছিল এবং Zoetop তা ধামাচাপা দেওয়ার চেষ্টা করেছিল। ভোক্তাদের ব্যক্তিগত তথ্য রক্ষা করতে ব্যর্থ হওয়া এবং এটি সম্পর্কে মিথ্যা বলা প্রচলিত নয়। SHEIN এবং ROMWE-কে অবশ্যই প্রতারণা এবং পরিচয় চুরি থেকে ভোক্তাদের রক্ষা করতে তাদের সাইবার নিরাপত্তা ব্যবস্থা বাটন আপ করতে হবে।

সত্যি বলতে কি, আমরা অবাক হয়েছি যে Zoetop (এখন মার্কিন যুক্তরাষ্ট্রে SHEIN ডিস্ট্রিবিউশন কর্পোরেশন) এত হালকাভাবে বন্ধ হয়ে গেছে, কোম্পানির আকার, সম্পদ এবং ব্র্যান্ডের ক্ষমতা বিবেচনা করে, এমনকি প্রাথমিক সতর্কতার আপাত অভাব যা সৃষ্ট বিপদ প্রতিরোধ বা হ্রাস করতে পারে। লঙ্ঘন দ্বারা, এবং এটি জানা হয়ে যাওয়ার পরে লঙ্ঘন পরিচালনায় তার চলমান অসততা।

বহিরাগতদের দ্বারা আবিষ্কৃত লঙ্ঘন

অনুসারে নিউ ইয়র্কের অ্যাটর্নি জেনারেলের কার্যালয়, জোয়েটপ নিজে থেকেই 2018 সালের জুন মাসে ঘটে যাওয়া লঙ্ঘনটি লক্ষ্য করেনি।

পরিবর্তে, Zoetop এর পেমেন্ট প্রসেসর বুঝতে পেরেছিল যে কোম্পানিটি লঙ্ঘন করা হয়েছে, দুটি উত্স থেকে প্রতারণার প্রতিবেদনের পর: একটি ক্রেডিট কার্ড কোম্পানি এবং একটি ব্যাংক।

ক্রেডিট কার্ড কোম্পানী একটি ভূগর্ভস্থ ফোরামে বিক্রয়ের জন্য SHEIN গ্রাহকদের কার্ডের ডেটা জুড়ে এসেছিল, পরামর্শ দেয় যে ডেটাটি কোম্পানী নিজেই বা তার আইটি অংশীদারদের একজনের কাছ থেকে প্রচুর পরিমাণে অর্জিত হয়েছে।

এবং ব্যাঙ্ক শনাক্ত করেছে SHEIN (উচ্চারিত "সে ইন", যদি আপনি ইতিমধ্যে এটি কাজ না করে থাকেন, "চকমক" নয়) হিসাবে পরিচিত সিপিপি অনেক গ্রাহকদের অর্থপ্রদানের ইতিহাসে যারা প্রতারিত হয়েছে।

CPP এর জন্য সংক্ষিপ্ত ক্রয়ের সাধারণ পয়েন্ট, এবং এটির অর্থ ঠিক যা বলে: যদি 100 জন গ্রাহক স্বাধীনভাবে তাদের কার্ডের বিরুদ্ধে জালিয়াতির অভিযোগ করেন এবং যদি একমাত্র সাধারণ ব্যবসায়ী যার কাছে 100 জন গ্রাহক সম্প্রতি অর্থপ্রদান করেছেন তা হল কোম্পানি X…

…তাহলে আপনার কাছে পরিস্থিতিগত প্রমাণ রয়েছে যে X "জালিয়াতির প্রাদুর্ভাবের" একটি সম্ভাব্য কারণ, একইভাবে যেভাবে ব্রিটিশ মহামারী বিশেষজ্ঞ জন স্নো 1854 সালে লন্ডনে কলেরা প্রাদুর্ভাবের সন্ধান করেছিলেন। দূষিত জল পাম্প ব্রড স্ট্রিটে, সোহো।

তুষারের কাজ এই ধারণাটিকে খারিজ করতে সাহায্য করেছিল যে রোগগুলি কেবল "ফুল বাতাসের মাধ্যমে ছড়িয়ে পড়ে"; একটি চিকিৎসা বাস্তবতা হিসাবে "জীবাণু তত্ত্ব" প্রতিষ্ঠা করেছে এবং জনস্বাস্থ্যের বিষয়ে চিন্তাভাবনাকে বিপ্লব করেছে। তিনি আরও দেখিয়েছেন যে কীভাবে উদ্দেশ্যমূলক পরিমাপ এবং পরীক্ষাগুলি কারণ এবং প্রভাবগুলিকে সংযুক্ত করতে সাহায্য করতে পারে, এইভাবে নিশ্চিত করে যে ভবিষ্যতের গবেষকরা অসম্ভব ব্যাখ্যা নিয়ে আসতে এবং অকেজো "সমাধান" খুঁজতে সময় নষ্ট করবেন না।

সতর্কতা অবলম্বন করেননি

আশ্চর্যজনকভাবে, কোম্পানিটি দ্বিতীয় হাতের লঙ্ঘন সম্পর্কে জানতে পেরেছে, নিউইয়র্কের তদন্ত সাইবার নিরাপত্তা পর্যবেক্ষণে বিরক্ত না করার জন্য ব্যবসাটিকে নিন্দা করেছে, এটি "নিয়মিত বহিরাগত দুর্বলতা স্ক্যান চালায়নি বা নিরাপত্তা ঘটনা সনাক্ত করতে নিয়মিত নিরীক্ষণ বা নিরীক্ষণ লগ পর্যালোচনা করেনি।"

তদন্ত আরও জানিয়েছে যে Zoetop:

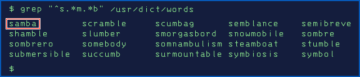

- এমনভাবে হ্যাশ করা ব্যবহারকারীর পাসওয়ার্ড ক্র্যাক করা খুব সহজ বলে মনে করা হয়। স্পষ্টতই, পাসওয়ার্ড হ্যাশিংয়ে ব্যবহারকারীর পাসওয়ার্ডকে দুই-অঙ্কের র্যান্ডম সল্টের সাথে একত্রিত করা হয়, তারপরে MD5 এর একটি পুনরাবৃত্তি। পাসওয়ার্ড ক্র্যাকিং উত্সাহীদের কাছ থেকে প্রতিবেদনগুলি পরামর্শ দেয় যে 8 হার্ডওয়্যার সহ একটি স্বতন্ত্র 2016-GPU ক্র্যাকিং রিগ এক সেকেন্ডে 200,000,000,000 MD5s এর মধ্য দিয়ে যেতে পারে (লবণ সাধারণত কোনও অতিরিক্ত গণনার সময় যোগ করে না)। এটি শুধুমাত্র একটি বিশেষ-উদ্দেশ্যের কম্পিউটার ব্যবহার করে দিনে প্রায় 20 কোয়াড্রিলিয়ন পাসওয়ার্ড চেষ্টা করার সমতুল্য। (সাম্প্রতিক গ্রাফিক্স কার্ড ব্যবহার করে আজকের MD5 ক্র্যাকিং রেট দৃশ্যত তার চেয়ে প্রায় পাঁচ থেকে দশ গুণ দ্রুততর।)

- বেপরোয়াভাবে ডেটা লগ করা হয়েছে। লেনদেনের জন্য যেখানে কোনো ধরনের ত্রুটি ঘটেছে, Zoetop সম্পূর্ণ লেনদেনটিকে একটি ডিবাগ লগে সংরক্ষণ করেছে, দৃশ্যত সম্পূর্ণ ক্রেডিট কার্ডের বিবরণ সহ (আমরা ধরে নিচ্ছি এতে নিরাপত্তা কোডের পাশাপাশি দীর্ঘ নম্বর এবং মেয়াদ শেষ হওয়ার তারিখ অন্তর্ভুক্ত ছিল)। কিন্তু লঙ্ঘন সম্পর্কে জানার পরেও, কোম্পানিটি তার সিস্টেমে এই ধরণের দুর্বৃত্ত পেমেন্ট কার্ড ডেটা কোথায় সংরক্ষণ করতে পারে তা খুঁজে বের করার চেষ্টা করেনি।

- একটি ঘটনা প্রতিক্রিয়া পরিকল্পনা সঙ্গে বিরক্ত করা যাবে না. লঙ্ঘন হওয়ার আগে কোম্পানিটি শুধুমাত্র একটি সাইবার নিরাপত্তা প্রতিক্রিয়া পরিকল্পনা করতে ব্যর্থ হয়নি, এটি স্পষ্টতই পরবর্তীতে একটি নিয়ে আসতে বিরক্ত করেনি, তদন্তে বলা হয়েছে যে এটি "অনেক প্রভাবিত গ্রাহকদের রক্ষা করার জন্য সময়মত ব্যবস্থা নিতে ব্যর্থ হয়েছে।"

- এর পেমেন্ট প্রসেসিং সিস্টেমের ভিতরে স্পাইওয়্যার সংক্রমণের শিকার হয়েছে। তদন্ত যেমন ব্যাখ্যা করেছে, "পেমেন্ট কার্ডের ডেটার যে কোনো এক্সফিল্ট্রেশন [এভাবে] ক্রয়ের সময়ে কার্ড ডেটা আটকানোর মাধ্যমে ঘটত।" আপনি যেমন কল্পনা করতে পারেন, ঘটনার প্রতিক্রিয়া পরিকল্পনার অভাবের কারণে, কোম্পানিটি পরবর্তীকালে বলতে পারেনি যে এই ডেটা চুরিকারী ম্যালওয়্যারটি কতটা ভালভাবে কাজ করেছে, যদিও ডার্ক ওয়েবে গ্রাহকদের কার্ডের বিশদ উপস্থিত হওয়া থেকে বোঝা যায় যে আক্রমণকারীরা ছিল সফল

সত্যিটা বলেনি

আক্রমণের পরিমাণ জানার পরেও গ্রাহকদের সাথে কীভাবে আচরণ করেছে তার অসততার জন্য সংস্থাটিও সমালোচিত হয়েছিল।

উদাহরণস্বরূপ, কোম্পানি:

- উল্লেখ করা হয়েছে যে 6,420,000 ব্যবহারকারী (যারা আসলে অর্ডার দিয়েছিলেন) প্রভাবিত হয়েছেন, যদিও এটি জানত যে 39,000,000 ব্যবহারকারী অ্যাকাউন্ট রেকর্ড, সেই অযোগ্যভাবে-হ্যাশ করা পাসওয়ার্ডগুলি সহ, চুরি হয়েছে৷

- বলেছে যে এটি সেই 6.42 মিলিয়ন ব্যবহারকারীদের সাথে যোগাযোগ করেছে, যখন প্রকৃতপক্ষে শুধুমাত্র কানাডা, মার্কিন যুক্তরাষ্ট্র এবং ইউরোপের ব্যবহারকারীদের জানানো হয়েছিল।

- গ্রাহকদের বলেছিলেন যে এটির কাছে "আপনার ক্রেডিট কার্ডের তথ্য আমাদের সিস্টেম থেকে নেওয়া হয়েছে এমন কোন প্রমাণ নেই", দুটি উত্স দ্বারা লঙ্ঘন সম্পর্কে সতর্ক করা সত্ত্বেও যারা প্রমাণ উপস্থাপন করেছে দৃঢ়ভাবে ঠিক যে প্রস্তাব করে।

সংস্থাটি, মনে হচ্ছে, এটি উল্লেখ করতেও অবহেলা করেছে যে এটি জানত যে এটি একটি ডেটা-চুরির ম্যালওয়্যার সংক্রমণের শিকার হয়েছে এবং এই আক্রমণ থেকে কিছুই পাওয়া যায়নি বলে প্রমাণ দিতে অক্ষম ছিল৷

এটি প্রকাশ করতেও ব্যর্থ হয়েছে যে এটি কখনও কখনও জেনেশুনে ডিবাগ লগগুলিতে সম্পূর্ণ কার্ডের বিবরণ সংরক্ষণ করে (অন্তত 27,295 বার, আসলে), কিন্তু প্রকৃতপক্ষে তাদের সিস্টেমে সেই দুর্বৃত্ত লগ ফাইলগুলিকে ট্র্যাক করার চেষ্টা করেনি যে তারা কোথায় শেষ হয়েছে বা কারা সেগুলি অ্যাক্সেস করতে পারে।

অপমানের আঘাত যোগ করার জন্য, তদন্তে আরও দেখা গেছে যে কোম্পানিটি PCI DSS অনুগত ছিল না (এর দুর্বৃত্ত ডিবাগ লগগুলি এটি নিশ্চিত করেছে), একটি PCI ফরেনসিক তদন্তে জমা দেওয়ার নির্দেশ দেওয়া হয়েছিল, কিন্তু তারপর তদন্তকারীদের তাদের প্রয়োজনীয় অ্যাক্সেসের অনুমতি দিতে অস্বীকার করেছিল। তাদের কাজ করতে।

আদালতের নথিতে যেমন উল্লেখ করা হয়েছে, "[n]তবুও, এটি পরিচালিত সীমিত পর্যালোচনায়, [PCI-যোগ্য ফরেনসিক তদন্তকারী] বেশ কয়েকটি ক্ষেত্র খুঁজে পেয়েছে যেখানে Zoetop এর সিস্টেমগুলি PCI DSS-এর সাথে সঙ্গতিপূর্ণ ছিল না।"

সম্ভবত সবচেয়ে খারাপ, যখন কোম্পানিটি 2020 সালের জুনে ডার্ক ওয়েবে বিক্রির জন্য তার ROMWE ওয়েবসাইট থেকে পাসওয়ার্ডগুলি আবিষ্কার করেছিল এবং শেষ পর্যন্ত বুঝতে পেরেছিল যে এই ডেটাটি সম্ভবত 2018 লঙ্ঘনে চুরি হয়ে গেছে যা এটি ইতিমধ্যেই ধামাচাপা দেওয়ার চেষ্টা করেছিল…

…এর প্রতিক্রিয়া, বেশ কয়েক মাস ধরে, ক্ষতিগ্রস্ত ব্যবহারকারীদেরকে একটি ভিকটিম-ব্লেমিং লগইন প্রম্পট দিয়ে উপস্থাপন করা ছিল, “আপনার পাসওয়ার্ডের নিরাপত্তার স্তর কম এবং ঝুঁকির মধ্যে থাকতে পারে। অনুগ্রহ করে আপনার লগইন পাসওয়ার্ড পরিবর্তন করুন”।

সেই বার্তাটি পরবর্তীকালে একটি বিমুখ বিবৃতিতে পরিবর্তিত হয় যে বলে, “আপনার পাসওয়ার্ড 365 দিনের বেশি আপডেট করা হয়নি। আপনার সুরক্ষার জন্য, দয়া করে এখনই এটি আপডেট করুন।"

শুধুমাত্র 2020 সালের ডিসেম্বরে, ডার্ক ওয়েবে বিক্রির জন্য পাসওয়ার্ডের দ্বিতীয় ধাপ পাওয়া যাওয়ার পরে, দৃশ্যত লঙ্ঘনের ROMWE অংশটিকে 7,000,000-এরও বেশি অ্যাকাউন্টে নিয়ে আসার পরে, কোম্পানি কি তার গ্রাহকদের কাছে স্বীকার করেছিল যে তারা মেশানো হয়েছে? এটি নির্দ্বিধায় একটি হিসাবে উল্লেখ করা হয়েছে কি "ডেটা নিরাপত্তা ঘটনা।"

কি করো?

দুর্ভাগ্যবশত, এই ক্ষেত্রে শাস্তি "কে-সাইবার নিরাপত্তা-সম্পর্কে-যখন-আপনি-শুধুমাত্র-জরিমানা দিতে পারেন?"-এর উপর খুব বেশি চাপ সৃষ্টি করে বলে মনে হয় না। কোম্পানিগুলিকে সঠিক কাজটি করতে হবে, সাইবার নিরাপত্তা ঘটনার আগে, সময় বা পরে।

এই ধরনের আচরণের জন্য শাস্তি কি বেশি হওয়া উচিত?

যতক্ষণ পর্যন্ত সেখানে এমন ব্যবসা আছে যেগুলি জরিমানাকে কেবলমাত্র একটি ব্যয়-ব্যবসার হিসাবে বিবেচনা করে যা বাজেটে আগে থেকে কাজ করা যেতে পারে, আর্থিক জরিমানাগুলিও কি সঠিক পথ?

অথবা যে সংস্থাগুলি এই ধরণের লঙ্ঘনের শিকার হয়, তাদের উচিত তৃতীয় পক্ষের তদন্তকারীদের বাধা দেওয়ার চেষ্টা করা এবং তারপরে তাদের গ্রাহকদের কাছ থেকে যা ঘটেছে তার সম্পূর্ণ সত্য লুকানোর চেষ্টা করা উচিত…

…কেবল প্রেম বা অর্থের জন্য ট্রেডিং থেকে আদৌ বাধা দেওয়া হবে?

নীচের মন্তব্যে আপনার মতামত আছে! (আপনি বেনামী থাকতে পারেন।)

পর্যাপ্ত সময় বা কর্মী নেই?

এই সম্পর্কে আরও জানো Sophos পরিচালিত সনাক্তকরণ এবং প্রতিক্রিয়া:

24/7 হুমকি শিকার, সনাক্তকরণ, এবং প্রতিক্রিয়া ▶

- blockchain

- coingenius

- ঢেকে ফেলা

- cryptocurrency মানিব্যাগ

- ক্রিপ্টোএক্সচেঞ্জ

- সাইবার নিরাপত্তা

- cybercriminals

- সাইবার নিরাপত্তা

- তথ্য ভঙ্গ

- তথ্য হারানোর

- হোমল্যান্ড সিকিউরিটি ডিপার্টমেন্ট

- ডিজিটাল ওয়ালেট

- ফায়ারওয়াল

- জিডিপিআর সম্মতি

- Kaspersky

- ম্যালওয়্যার

- এমকাফি

- নগ্ন সুরক্ষা

- নিউ ইয়র্ক

- নেক্সব্লক

- Plato

- প্লেটো এআই

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটো গেম

- প্লেটোডাটা

- প্লেটোগেমিং

- ROMWE

- তিনি

- ভিপিএন

- ওয়েবসাইট নিরাপত্তা

- zephyrnet

- জোয়েটপ

![S3 Ep 126: দ্রুত ফ্যাশনের দাম (এবং ফিচার ক্রীপ) [অডিও + টেক্সট]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep-126-the-price-of-fast-fashion-and-feature-creep-audio-text-360x188.png)