আপনি কি বোঝাতে চাচ্ছেন, "নিরাপত্তা পরিষেবার জন্য বারটির সাথে দেখা করে না"?

যেকোন বিন্দুতে এড়িয়ে যেতে নীচের সাউন্ডওয়েভগুলিতে ক্লিক করুন এবং টেনে আনুন। আপনি এটিও করতে পারেন সরাসরি শুনুন সাউন্ডক্লাউডে।

ডগ আমথ এবং পল ডকলিনের সাথে। ইন্ট্রো এবং আউটরো সঙ্গীত দ্বারা এডিথ মুজ.

আপনি আমাদের শুনতে পারেন সাউন্ডক্লাউড, অ্যাপল পডকাস্ট, গুগল পডকাস্ট, Spotify এর, Stitcher এবং যে কোন জায়গায় ভাল পডকাস্ট পাওয়া যায়। অথবা শুধু ড্রপ আমাদের RSS ফিডের URL আপনার প্রিয় পডক্যাচারে।

ট্রান্সক্রিপ্ট পড়ুন

DOUG. শ্বাসরুদ্ধকর লঙ্ঘন, ডিক্রিপ্টযোগ্য এনক্রিপশন, এবং প্যাচ প্রচুর।

নেকেড সিকিউরিটি পডকাস্টে আরও সব।

[মিউজিক্যাল মডেম]

পডকাস্টে স্বাগতম, সবাইকে।

আমি ডগ আমথ; তিনি পল ডকলিন।

পল, আজ কেমন আছেন স্যার?

হাঁস. ডগ...আমি জানি, কারণ আপনি আমাকে আগেই বলেছিলেন, কী আসছে প্রযুক্তির ইতিহাসে এই সপ্তাহ, এবং এটা মহান!

DOUG. ঠিক আছে!

এই সপ্তাহে, 18 অক্টোবর 1958-এ, একটি অসিলোস্কোপ এবং বায়ু প্রতিরোধের অনুকরণের জন্য নির্মিত একটি কম্পিউটার কাস্টম অ্যালুমিনিয়াম কন্ট্রোলারের সাথে যুক্ত করা হয়েছিল এবং গেমটি টেনিস দু'জনের জন্য জন্মগ্রহণ করেন.

ব্রুকহেভেন ন্যাশনাল ল্যাবরেটরিতে তিন দিনের প্রদর্শনীতে দেখানো হয়েছে, টেনিস ফর টু অত্যন্ত জনপ্রিয়, বিশেষ করে উচ্চ বিদ্যালয়ের শিক্ষার্থীদের কাছে।

আপনি যদি এটি শুনছেন, তাহলে আপনাকে অবশ্যই উইকিপিডিয়াতে যেতে হবে এবং "দুজনের জন্য টেনিস" দেখতে হবে।

1958 সালে নির্মিত কিছুর জন্য সেখানে একটি ভিডিও রয়েছে...

…আমার মনে হয় আপনি আমার সাথে একমত হবেন, পল, এটা বেশ অবিশ্বাস্য ছিল।

হাঁস. আমি আজ এটা খেলতে *ভালোবাসি* করব!

এবং, গ্রহাণু এবং ব্যাটল জোন এবং 1980 এর দশকের সেই বিশেষভাবে স্মরণীয় গেমগুলির মতো…

…কারণ এটি একটি অসিলোস্কোপ: ভেক্টর গ্রাফিক্স!

একটি লাইন 90 ডিগ্রী, বা 30 ডিগ্রী বা 45 ডিগ্রীতে আছে কিনা তার উপর নির্ভর করে কোন পিক্সেলেশন নেই, কোন পার্থক্য নেই।

এবং কন্ট্রোলারে রিলে থেকে সাউন্ড ফিডব্যাক… এটা দারুণ!

এটা অবিশ্বাস্য যে এটি ছিল 1958।

আগের একটি ফিরে Harking প্রযুক্তির ইতিহাসে এই সপ্তাহ, এটি ট্রানজিস্টর বিপ্লবের শীর্ষে ছিল।

স্পষ্টতই, গণনামূলক অর্ধেক ছিল থার্মিয়নিক ভালভ (ভ্যাকুয়াম টিউব) এবং রিলেগুলির মিশ্রণ।

এবং ডিসপ্লে সার্কিটরি ছিল সব ট্রানজিস্টর-ভিত্তিক, ডগ

সুতরাং এটি সমস্ত প্রযুক্তির মিশ্রণে ঠিক ছিল: রিলে, ভালভ এবং ট্রানজিস্টর, সবই এক যুগান্তকারী ভিডিও গেমে।

DOUG. খুব শীতল।

উইকিপিডিয়াতে এটি দেখুন: টেনিস দু'জনের জন্য.

এখন আমাদের প্রথম গল্পে যাওয়া যাক।

পল, আমি জানি তুমি একটা দারুণ কবিতা লিখতে পারদর্শী...

…এই প্রথম গল্পটি পরিচয় করিয়ে দেওয়ার জন্য আমি একটি খুব ছোট কবিতা লিখেছি, যদি আপনি আমাকে প্রশ্রয় দেন।

হাঁস. তাহলে যে দুটি লাইন হবে, তাই হবে? [হাসি]

DOUG. এটা এই মত একটি সামান্য কিছু যায়.

ম্যাকের জন্য জুম/পাবেন না হাইজ্যাক হওয়া.

[খুব দীর্ঘ নীরবতা]

শেষ কবিতা।

হাঁস. ওহ দুঃখিত!

আমি ভেবেছিলাম এটিই শিরোনাম, এবং আপনি এখন কবিতাটি করতে যাচ্ছেন।

DOUG. তো, এটাই কবিতা।

হাঁস. ঠিক আছে.

[আবেগ ছাড়া] সুন্দর, ডগ.

DOUG. [বিদ্রূপাত্মক] আপনাকে ধন্যবাদ.

হাঁস. ছড়াটি অসাধারণ ছিল!

কিন্তু সব কবিতার ছন্দ নেই...

DOUG. সেটা সত্য.

হাঁস. আমরা এটাকে শুধু মুক্ত শ্লোক বলবো, তাই না?

DOUG. ঠিক আছে করুন.

হাঁস. দুর্ভাগ্যবশত, এটি ম্যাকের জন্য জুম-এ একটি বিনামূল্যের ব্যাকডোর ছিল।

[অপরাধী বোধ] দুঃখিত, এটি একটি খুব ভাল সেগ ছিল না, ডগ.

[হাসি] আপনি অন্য কারো টার্ফে পদদলিত করেন, আপনি প্রায়শই ছোট হয়ে আসেন...

DOUG. না, এটা ভালো!

আমি এই সপ্তাহে কবিতা চেষ্টা করছিলাম; আপনি segues চেষ্টা করছেন.

আমাদের আরামদায়ক অঞ্চল থেকে একবারে বেরিয়ে আসতে হবে।

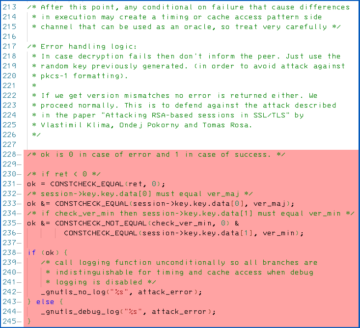

হাঁস. আমি অনুমান করি যে এটি এমন কোড ছিল যা চূড়ান্ত বিল্ড করার সময় কম্পাইল করা হয়েছিল, কিন্তু ঘটনাক্রমে বাকি ছিল।

এটি শুধুমাত্র ম্যাকের জন্য জুম সংস্করণের জন্য, এবং এটি প্যাচ করা হয়েছে, তাই নিশ্চিত করুন যে আপনি আপ টু ডেট।

মূলত, কিছু পরিস্থিতিতে, যখন একটি ভিডিও স্ট্রিম শুরু হবে বা অ্যাপটি নিজেই ক্যামেরাটি সক্রিয় করেছে, তখন এটি অসাবধানতাবশত ভাবে যে আপনি প্রোগ্রামটি ডিবাগ করতে চান।

কারণ, আরে, হয়তো আপনি একজন বিকাশকারী ছিলেন! [হাসি]

স্পষ্টতই রিলিজ বিল্ডে এটি হওয়ার কথা নয়।

এবং এর অর্থ হল স্থানীয় নেটওয়ার্ক ইন্টারফেসে একটি টিসিপি ডিবাগিং পোর্ট খোলা ছিল।

এর মানে হল যে যে কেউ সেই পোর্টে প্যাকেটগুলি পাস করতে পারে, যা সম্ভবত অন্য কোনও স্থানীয়ভাবে-সংযুক্ত ব্যবহারকারী হতে পারে, তাই এটির একজন প্রশাসক বা এমনকি আপনাকে এমনকি একজন অতিথি ব্যবহারকারী হতে হবে না, এটি যথেষ্ট হবে।

সুতরাং, একজন আক্রমণকারী যার আপনার কম্পিউটারে কিছু ধরণের প্রক্সি ম্যালওয়্যার ছিল যা বাইরে থেকে প্যাকেটগুলি গ্রহণ করতে পারে এবং সেগুলিকে স্থানীয় ইন্টারফেসে ইনজেক্ট করতে পারে সে মূলত প্রোগ্রামের সাহসে কমান্ড জারি করতে পারে৷

এবং সাধারণ জিনিস যা ডিবাগিং ইন্টারফেস অনুমতি দেয়: কিছু মেমরি ডাম্প; রহস্য নিষ্কাশন; প্রোগ্রামের আচরণ পরিবর্তন; সাধারণ ইন্টারফেসের মধ্য দিয়ে না গিয়ে কনফিগারেশন সেটিংস সামঞ্জস্য করুন যাতে ব্যবহারকারী এটি দেখতে না পারে; কাউকে না বলে, রেকর্ডিং সতর্কতা পপ আপ না করেই সমস্ত অডিও ক্যাপচার করুন; জিনিসপত্র যে সাজানোর সব.

সুসংবাদটি হল জুম এটি নিজেরাই খুঁজে পেয়েছে এবং তারা এটি খুব দ্রুত প্যাচ করেছে।

তবে এটি একটি দুর্দান্ত অনুস্মারক যে আমরা প্রায়শই বলে থাকি, [হাসি] "অনেক স্লিপ আছে 'কাপ এবং ঠোঁট দুটিকে দুলিয়ে দাও।"

DOUG. ঠিক আছে, খুব ভাল.

আসুন আমরা প্যাচ ট্রেনে থাকব, এবং পরবর্তী স্টেশনে টেনে নিই।

এবং এই গল্পটি… সম্ভবত সাম্প্রতিক প্যাচ মঙ্গলবারের এই গল্পের সবচেয়ে আকর্ষণীয় অংশ ছিল মাইক্রোসফ্ট যা * অন্তর্ভুক্ত করেনি*?

হাঁস. দুর্ভাগ্যবশত, সবাই সম্ভবত যে প্যাচগুলি আশা করছিল - এবং আমরা একটি সাম্প্রতিক পডকাস্টে অনুমান করেছি, "আচ্ছা, মনে হচ্ছে মাইক্রোসফ্ট আমাদের প্যাচ মঙ্গলবার পর্যন্ত আরও এক সপ্তাহ অপেক্ষা করতে চলেছে, এবং একটি আউট-অফ-ব্যান্ড "প্রাথমিক প্রকাশ না করা পর্যন্ত ” সাম্প্রতিক স্মৃতির সেই দুটি বিনিময় শূন্য-দিন।

কি E00F নামে পরিচিত হয়ে ওঠে, বা বিনিময় ডাবল জিরো-ডে ফ্লো আমার পরিভাষায়, বা ProxyNotShell এটি সম্ভবত টুইটারস্ফিয়ারে কিছুটা বিভ্রান্তিকরভাবে পরিচিত।

সুতরাং এই মাসের প্যাচ মঙ্গলবারে এটি ছিল বড় গল্প: সেই দুটি বাগ দর্শনীয়ভাবে ঠিক করা হয়নি।

এবং তাই আমরা জানি না যে কখন ঘটবে।

আপনাকে নিশ্চিত করতে হবে যে আপনি কোনো প্রশমন প্রয়োগ করেছেন।

আমি মনে করি আমরা আগে বলেছি, মাইক্রোসফ্ট খুঁজে পেতে থাকে যে পূর্ববর্তী প্রশমনগুলি তারা প্রস্তাব করেছিল… ভাল, হয়তো তারা যথেষ্ট ভাল ছিল না, এবং তারা তাদের সুর পরিবর্তন করে গল্পটিকে মানিয়ে নিতে থাকে।

সুতরাং, যদি আপনার সন্দেহ হয়, আপনি nakedsecurity.sophos.com-এ ফিরে যেতে পারেন, বাক্যাংশটি অনুসন্ধান করুন ProxyNotShell (সমস্ত একটি শব্দ), এবং তারপর যান এবং আমরা যা বলতে চাই তা পড়ুন।

এবং আপনি মাইক্রোসফ্টের প্রতিকারের সর্বশেষ সংস্করণের সাথেও লিঙ্ক করতে পারেন…

…কারণ, প্যাচ মঙ্গলবারের সমস্ত জিনিসগুলির মধ্যে, এটি সবচেয়ে আকর্ষণীয় ছিল, যেমন আপনি বলেছেন: কারণ এটি সেখানে ছিল না।

DOUG. ঠিক আছে, এর এখন গিয়ারগুলিকে একটিতে স্থানান্তর করা যাক খুব হতাশাজনক গল্প.

এটি একটি বড় কোম্পানির জন্য কব্জির উপর একটি চড় যার সাইবার নিরাপত্তা এতটাই খারাপ যে তারা লক্ষ্য করেনি যে তারা লঙ্ঘন করেছে!

হাঁস. হ্যাঁ, এটি এমন একটি ব্র্যান্ড যা বেশিরভাগ লোকেরা সম্ভবত SHEIN ("সে-ইন") নামে পরিচিত হবে, যা একটি শব্দ হিসাবে লেখা, পুরোটাই ক্যাপিটালে৷ (ভঙ্গের সময়, কোম্পানিটি Zoetop নামে পরিচিত ছিল।)

এবং তারা কি "দ্রুত ফ্যাশন" বলা হয়.

আপনি জানেন, তারা এটিকে উচ্চ স্তূপ করে এবং সস্তায় বিক্রি করে, এবং তারা তাদের ডিজাইনগুলি কোথা থেকে পায় তা নিয়ে বিতর্ক ছাড়াই নয়।

এবং, একজন অনলাইন খুচরা বিক্রেতা হিসাবে, আপনি সম্ভবত আশা করবেন যে তাদের কাছে অনলাইন খুচরা বিক্রেতা সাইবারসিকিউরিটির বিবরণ রয়েছে।

কিন্তু, আপনি যেমন বলেন, তারা না!

এবং মার্কিন যুক্তরাষ্ট্রের নিউইয়র্ক রাজ্যের অ্যাটর্নি জেনারেলের অফিস সিদ্ধান্ত নিয়েছে যে এই লঙ্ঘনের শিকার যারা নিউইয়র্কের বাসিন্দাদের সাথে যেভাবে আচরণ করা হয়েছে তাতে তারা খুশি নয়।

তাই তারা এই কোম্পানির বিরুদ্ধে আইনি ব্যবস্থা নিয়েছে… এবং এটি ছিল ভুল, ভুল এবং শেষ পর্যন্ত ঢেকে রাখার এক নিখুঁত লিটানি – এক কথায়, ডগলাস, অসততা।

তাদের এই লঙ্ঘন ছিল যা তারা লক্ষ্য করেনি।

এটি, অন্তত অতীতে, হতাশাজনকভাবে সাধারণ ছিল: কোম্পানিগুলি বুঝতে পারবে না যে তারা লঙ্ঘন হয়েছে যতক্ষণ না একটি ক্রেডিট কার্ড হ্যান্ডলার বা একটি ব্যাঙ্ক তাদের সাথে যোগাযোগ করবে এবং বলবে, "আপনি কি জানেন, আমাদের অনেক ভয়ঙ্কর ছিল। এই মাসে গ্রাহকদের কাছ থেকে প্রতারণার অভিযোগ রয়েছে।"

“এবং যখন আমরা ফিরে তাকালাম যাকে তারা সিপিপি বলে, দ্য ক্রয়ের সাধারণ পয়েন্ট, একজন এবং একমাত্র ব্যবসায়ী যে প্রতিটি একক শিকারের কাছ থেকে কিছু কিনেছে বলে মনে হচ্ছে আপনি হলেন৷ আমরা মনে করি ফাঁসটি আপনার কাছ থেকে এসেছে।"

এবং এই ক্ষেত্রে, এটি আরও খারাপ ছিল।

স্পষ্টতই অন্য একটি পেমেন্ট প্রসেসর এসে বলল, "ওহ, যাইহোক, আমরা বিক্রয়ের জন্য ক্রেডিট কার্ড নম্বরগুলির একটি সম্পূর্ণ অংশ খুঁজে পেয়েছি, যা আপনাদের কাছ থেকে চুরি করা হয়েছে।"

তাই তাদের কাছে স্পষ্ট প্রমাণ ছিল যে হয় বাল্ক লঙ্ঘন হয়েছে, অথবা লঙ্ঘন বিট-বাই-বিট হয়েছে।

DOUG. সুতরাং নিশ্চিতভাবে, যখন এই সংস্থাটিকে এই বিষয়ে সচেতন করা হয়েছিল, তখন তারা পরিস্থিতি সংশোধন করতে দ্রুত সরে গিয়েছিল, তাই না?

হাঁস. ওয়েল, এটা নির্ভর করে আপনি কিভাবে... [হাসছেন] আমার হাসতে হবে না, ডগ, বরাবরের মতো

আপনি "সংশোধন" দ্বারা কি বোঝাতে চান তার উপর এটি নির্ভর করে।

DOUG. [হাসছেন] ওহ, ঈশ্বর!

হাঁস. তাই দেখে মনে হচ্ছে তারা সমস্যাটি মোকাবেলা করেছে... প্রকৃতপক্ষে, এর কিছু অংশ ছিল যা তারা সত্যিই ভালভাবে ঢেকে রেখেছে।

দৃশ্যত।

মনে হচ্ছে তারা হঠাৎ সিদ্ধান্ত নিয়েছে, "ওহো, আমরা পিসিআই ডিএসএস অনুগত হয়ে উঠব"।

স্পষ্টতই তারা ছিল না, কারণ তারা স্পষ্টতই ডিবাগ লগগুলি রেখেছিল যাতে ব্যর্থ লেনদেনের ক্রেডিট কার্ডের বিশদ বিবরণ ছিল… সবকিছু যা আপনার ডিস্কে লেখার কথা নয়, তারা লিখছিল।

এবং তারপরে তারা বুঝতে পেরেছিল যে এটি ঘটেছে, কিন্তু তারা খুঁজে পায়নি যে তারা তাদের নিজস্ব নেটওয়ার্কে সেই ডেটা কোথায় রেখে গেছে!

সুতরাং, স্পষ্টতই তারা জানত যে তারা PCI DSS অনুগত নয়।

তারা নিজেদেরকে পিসিআই ডিএসএস অনুগত করার জন্য সেট করেছে, দৃশ্যত, এমন কিছু যা তারা 2019 সালের মধ্যে অর্জন করেছে। (লঙ্ঘনটি 2018 সালে হয়েছিল।)

কিন্তু যখন তাদের বলা হয়েছিল যে তাদের একটি অডিটে জমা দিতে হবে, একটি ফরেনসিক তদন্ত…

…নিউ ইয়র্ক অ্যাটর্নি জেনারেলের মতে, তারা বেশ ইচ্ছাকৃতভাবে তদন্তকারীর পথে বাধা হয়ে দাঁড়িয়েছে।

তারা মূলত তদন্তকারীদের সিস্টেমটিকে দেখার অনুমতি দিয়েছিল যেটি *এর পরে* ছিল তারা এটি ঠিক করেছে, এবং এটিকে ঢালাই করেছে এবং এটিকে পালিশ করেছে এবং তারা বলেছে, "ওহ না, আপনি ব্যাকআপগুলি দেখতে পাচ্ছেন না,"যা আমার কাছে বরং দুষ্টু বলে মনে হচ্ছে .

DOUG. আহ হাহ.

হাঁস. এবং তারা যেভাবে তাদের গ্রাহকদের কাছে লঙ্ঘন প্রকাশ করেছিল তা নিউ ইয়র্ক রাজ্য থেকে উল্লেখযোগ্য ক্ষোভের সৃষ্টি করেছিল।

বিশেষ করে, এটা বেশ স্পষ্ট যে 39,000,000 ব্যবহারকারীর বিবরণ কিছু উপায়ে বন্ধ করা হয়েছে, খুব দুর্বলভাবে হ্যাশ করা পাসওয়ার্ড সহ: একটি দুই-অঙ্কের লবণ এবং MD5 এর এক রাউন্ড।

1998 সালে যথেষ্ট ভাল ছিল না, 2018 ছেড়ে দিন!

তাই তারা জানত যে এই বিপুল সংখ্যক ব্যবহারকারীর জন্য একটি সমস্যা ছিল, কিন্তু দৃশ্যত তারা কেবলমাত্র সেই 6,000,000 ব্যবহারকারীদের সাথে যোগাযোগ করার কথা বলেছিল যারা প্রকৃতপক্ষে তাদের অ্যাকাউন্ট ব্যবহার করেছে এবং অর্ডার দিয়েছে।

এবং তারপরে তারা বলেছিল, "ঠিক আছে, আমরা অন্তত সেই সমস্ত লোকের সাথে যোগাযোগ করেছি।"

এবং *তারপর* দেখা গেল যে তারা আসলেই সমস্ত 6,000,000 মিলিয়ন ব্যবহারকারীদের সাথে যোগাযোগ করেনি!

তারা কানাডা, মার্কিন যুক্তরাষ্ট্র বা ইউরোপে বসবাসকারী ছয় মিলিয়নের মধ্যে তাদের সাথে যোগাযোগ করেছিল।

সুতরাং, আপনি যদি বিশ্বের অন্য কোথাও থেকে থাকেন তবে দুর্ভাগ্য!

আপনি কল্পনা করতে পারেন, এটি কর্তৃপক্ষের সাথে, নিয়ন্ত্রকের সাথে ভাল হয়নি।

এবং, আমাকে অবশ্যই স্বীকার করতে হবে... আমার আশ্চর্য, ডগ, তাদের $1.9 মিলিয়ন জরিমানা করা হয়েছিল।

যা, একটি বড় কোম্পানির জন্য…

DOUG. হ্যাঁ!

হাঁস. …এবং গুরুতর ভুল করা, এবং তারপর যা ঘটেছিল সে সম্পর্কে সম্পূর্ণ শালীন এবং সৎ না হওয়া, এবং লঙ্ঘন সম্পর্কে মিথ্যা বলার জন্য তিরস্কার করা, এই কথায়, নিউইয়র্কের অ্যাটর্নি জেনারেল দ্বারা?

আমি একধরনের কল্পনা করছিলাম যে তারা আরও গুরুতর পরিণতি ভোগ করতে পারে।

সম্ভবত এমন কিছু অন্তর্ভুক্ত করা যা কিছু অর্থ নিয়ে এসে পরিশোধ করা যায় না।

ওহ, এবং অন্য জিনিসটি তারা করেছিল যে যখন এটি স্পষ্ট ছিল যে এমন ব্যবহারকারীরা ছিলেন যাদের পাসওয়ার্ডগুলি ঝুঁকির মধ্যে ছিল… কারণ তারা গভীরভাবে ক্র্যাকযোগ্য ছিল কারণ এটি একটি দুই-সংখ্যার লবণ ছিল, যার অর্থ আপনি 100টি পূর্বনির্ধারিত অভিধান তৈরি করতে পারেন। …

DOUG. যে সাধারণ?

মাত্র দুই অঙ্কের লবণ সত্যিই কম মনে হয়!

হাঁস. না, আপনি সাধারণত 128 বিট (16 বাইট), বা এমনকি 32 বাইট চাইবেন।

ঢিলেঢালাভাবে বলতে গেলে, এটি ক্র্যাকিং গতিতে কোন উল্লেখযোগ্য পার্থক্য করে না, কারণ (হ্যাশের ব্লক আকারের উপর নির্ভর করে) আপনি মিশ্রণে শুধুমাত্র দুটি অতিরিক্ত সংখ্যা যোগ করছেন।

তাই এটি এমনও নয় যে হ্যাশের প্রকৃত কম্পিউটিং আর বেশি সময় নেয়।

2016 পর্যন্ত, "হ্যাশক্যাট" প্রোগ্রাম চালানোর আটটি জিপিইউ-এর কম্পিউটার ব্যবহার করা লোকেরা, আমার মনে হয়, প্রতি সেকেন্ডে 200 বিলিয়ন MD5 করতে পারে।

তারপর ফিরে! (সে পরিমাণ এখন পাঁচ বা দশ গুণ বেশি।)

তাই খুব, খুব বিশিষ্টভাবে crackable.

কিন্তু আসলে লোকেদের সাথে যোগাযোগ করার এবং বলার পরিবর্তে, "আপনার পাসওয়ার্ড ঝুঁকির মধ্যে রয়েছে কারণ আমরা হ্যাশটি ফাঁস করেছি, এবং এটি খুব ভাল ছিল না, আপনার এটি পরিবর্তন করা উচিত", [হাসি] তারা শুধু বলেছিল...

…এগুলো ছিল খুবই অস্বস্তিকর শব্দ, তাই না?

DOUG. “আপনার পাসওয়ার্ডের নিরাপত্তার স্তর কম এবং ঝুঁকিতে থাকতে পারে। অনুগ্রহ করে আপনার লগইন পাসওয়ার্ড পরিবর্তন করুন।"

এবং তারপরে তারা এটি পরিবর্তন করে, “আপনার পাসওয়ার্ড 365 দিনের বেশি আপডেট করা হয়নি। আপনার সুরক্ষার জন্য, দয়া করে এখনই এটি আপডেট করুন।"

হাঁস. হ্যাঁ, "আপনার পাসওয়ার্ডের নিরাপত্তার স্তর কম..."

DOUG. "আমাদের কারণে!"

হাঁস. এটা শুধু পৃষ্ঠপোষকতা নয়, তাই না?

এটা আমার চোখে বর্ডারে বা ওপারের শিকারে দোষারোপ করছে।

যাইহোক, এটি আমার কাছে এমন কোম্পানিগুলির জন্য একটি খুব শক্তিশালী প্রণোদনা বলে মনে হয়নি যারা সঠিক জিনিসটি করতে চায় না।

DOUG. ঠিক আছে, মন্তব্যে শব্দ বন্ধ করুন, আমরা আপনার মতামত শুনতে চাই!

এই নিবন্ধটি বলা হয়: ফ্যাশন ব্র্যান্ড SHEIN ডেটা লঙ্ঘন সম্পর্কে মিথ্যা বলার জন্য $1.9 মিলিয়ন জরিমানা করেছে.

এবং আরেকটি হতাশাজনক গল্পে ...

..,অন্য একদিন, অবিশ্বস্ত ইনপুট প্রক্রিয়াকরণ সম্পর্কে আরেকটি সতর্কতামূলক গল্প!

হাঁস. Aargh, আমি জানি যে কি হতে যাচ্ছে, ডগ.

এটা অ্যাপাচি কমন্স টেক্সট বাগ, তাই না?

DOUG. এটা!

হাঁস. শুধু পরিষ্কার হতে, এটি Apache ওয়েব সার্ভার নয়।

Apache হল একটি সফ্টওয়্যার ফাউন্ডেশন যেটিতে প্রচুর পণ্য এবং বিনামূল্যের সরঞ্জাম রয়েছে... এবং এগুলি সত্যিই খুব দরকারী, এবং সেগুলি ওপেন সোর্স, এবং সেগুলি দুর্দান্ত৷

কিন্তু আমরা তাদের ইকোসিস্টেমের জাভা অংশে (অ্যাপাচি ওয়েব সার্ভার httpd জাভাতে লেখা নেই, তাই আপাতত উপেক্ষা করা যাক – অ্যাপাচিকে অ্যাপাচি ওয়েব সার্ভারের সাথে মিশ্রিত করবেন না)…

…গত বছরে, আমরা অ্যাপাচির জাভা লাইব্রেরিতে তিনটি অনুরূপ সমস্যা পেয়েছি।

আমরা ছিল কুখ্যাত Log4Shell বাগ তথাকথিত Log4J (জাভা জন্য লগিং) লাইব্রেরিতে।

তারপর আমাদের একটি অনুরূপ বাগ ছিল, এটা কি ছিল?… অ্যাপাচি কমন্স কনফিগারেশন, যা সমস্ত ধরণের কনফিগারেশন ফাইলগুলি পরিচালনা করার জন্য একটি টুলকিট, INI ফাইল এবং XML ফাইলগুলি বলুন, সমস্ত একটি প্রমিত উপায়ে৷

এবং এখন একটি এমনকি নিম্ন স্তরের লাইব্রেরিতে বলা হয় অ্যাপাচি কমন্স টেক্সট.

জাভাতে সাধারণত "স্ট্রিং ইন্টারপোলেশন" নামে পরিচিত জিনিসটির মধ্যে বাগ।

অন্যান্য ভাষায় প্রোগ্রামাররা... আপনি যদি পাওয়ারশেল বা ব্যাশের মতো জিনিস ব্যবহার করেন, আপনি এটিকে "স্ট্রিং প্রতিস্থাপন" হিসাবে জানবেন।

এটি যেখানে আপনি যাদুকরীভাবে অক্ষর পূর্ণ একটি বাক্যকে এক ধরণের মিনি-প্রোগ্রামে পরিণত করতে পারেন।

আপনি যদি কখনও ব্যাশ শেল ব্যবহার করে থাকেন তবে আপনি কমান্ডটি টাইপ করলে তা জানতে পারবেন echo USER, এটা প্রতিধ্বনি হবে, বা প্রিন্ট আউট, স্ট্রিং USER এবং আপনি স্ক্রিনে USER দেখতে পাবেন।

কিন্তু আপনি যদি কমান্ড চালান echo $USER, তাহলে এর অর্থ এই নয় যে USER দ্বারা অনুসরণ করে একটি ডলার চিহ্ন প্রতিধ্বনিত হবে৷

এর অর্থ কী, "বর্তমানে লগ ইন করা ব্যবহারকারীর নামের সাথে সেই ম্যাজিক স্ট্রিংটি প্রতিস্থাপন করুন এবং পরিবর্তে এটি মুদ্রণ করুন।"

তাই আমার কম্পিউটারে, যদি আপনি echo USER, তুমি পাও USER, কিন্তু তুমি যদি echo $USER, আপনি শব্দ পেতে duck পরিবর্তে.

এবং কিছু জাভা স্ট্রিং প্রতিস্থাপন তার থেকে অনেক বেশি, অনেক বেশি এগিয়ে যায়... যে কেউ এর আনন্দ ভোগ করেছে Log4Shell ঠিক করা হচ্ছে 2021 সালের বড়দিন মনে থাকবে!

আপনি এই স্ট্রিং প্রসেসিং লাইব্রেরি দিয়ে প্রসেস করা স্ট্রিং-এর ভিতরে এম্বেড করতে পারেন এমন সব ধরনের চতুর ছোট মিনি-প্রোগ্রাম রয়েছে।

সুতরাং সুস্পষ্ট একটি আছে: ব্যবহারকারীর নাম পড়তে, আপনি রাখুন ${env: ("পরিবেশ পড়ার জন্য") user}… আপনি squiggly বন্ধনী ব্যবহার করুন.

এটা ডলার-চিহ্ন; squiggly বন্ধনী; কিছু জাদু আদেশ; squiggly বন্ধনী যে যাদু অংশ.

এবং দুর্ভাগ্যবশত, এই লাইব্রেরিতে, ম্যাজিক কমান্ডের অনিয়ন্ত্রিত ডিফল্ট প্রাপ্যতা ছিল যেমন: ${url:...}, যা আপনাকে স্ট্রিং প্রসেসিং লাইব্রেরির মাধ্যমে ইন্টারনেটে পৌঁছাতে, কিছু ডাউনলোড করতে এবং স্ট্রিংয়ের পরিবর্তে সেই ওয়েব সার্ভার থেকে যা ফিরে পায় তা প্রিন্ট করার অনুমতি দেয়। ${url:...}.

সুতরাং যদিও এটি পুরোপুরি কোড ইনজেকশন নয়, কারণ এটি শুধুমাত্র কাঁচা এইচটিএমএল, তবুও এর অর্থ হল আপনি লোকেদের লগ ফাইল বা তাদের ওয়েব পৃষ্ঠাগুলিতে সমস্ত ধরণের আবর্জনা এবং অদ্ভুত এবং বিস্ময়কর অবিশ্বস্ত জিনিসগুলি রাখতে পারেন।

সেখানে ${dns:...}, যার মানে আপনি কারও সার্ভারকে কৌশল করতে পারেন, যা নেটওয়ার্কের ভিতরে একটি ব্যবসায়িক লজিক সার্ভার হতে পারে...

…আপনি একটি নামযুক্ত সার্ভারের জন্য একটি DNS সন্ধান করার জন্য এটি চালাতে পারেন৷

এবং যদি আপনি সেই ডোমেনের মালিক হন, একটি ক্রুক হিসাবে, তাহলে আপনি সেই ডোমেনের সাথে সম্পর্কিত DNS সার্ভারের মালিক এবং পরিচালনা করেন।

সুতরাং, যখন DNS লুক আপ হয়, অনুমান করুন কি?

এটি দেখতে *আপনার সার্ভারে* সমাপ্ত হয়, এবং আপনাকে সাহায্য করতে পারে কারো ব্যবসায়িক নেটওয়ার্কের অন্তর্নিহিত অংশগুলিকে ম্যাপ করতে... শুধু তাদের ওয়েব সার্ভার নয়, নেটওয়ার্কের আরও গভীরে স্টাফ।

এবং সবশেষে, এবং সবচেয়ে উদ্বেগের বিষয়, অন্তত জাভার পুরানো সংস্করণের সাথে, সেখানে ছিল... [হাসি] আপনি জানেন এখানে কী আসছে, ডগ!

আদেশ ${script:...}.

"আরে, আমাকে আপনাকে কিছু জাভাস্ক্রিপ্ট সরবরাহ করতে দিন এবং দয়া করে এটি আমার জন্য চালান।"

এবং আপনি সম্ভবত ভাবছেন, "কি?! অপেক্ষা করুন, এটি জাভাতে একটি বাগ। জাভাস্ক্রিপ্ট এর সাথে কি করার আছে?"

ঠিক আছে, তুলনামূলকভাবে সম্প্রতি পর্যন্ত… এবং মনে রাখবেন, অনেক ব্যবসা এখনও জাভা ডেভেলপমেন্ট কিটের পুরানো, এখনও-সমর্থিত সংস্করণ ব্যবহার করে।

সম্প্রতি পর্যন্ত, জাভা... [হাসা] (আবারও, আমার হাসতে হবে না)... জাভা ডেভেলপমেন্ট কিটটির ভিতরেই রয়েছে, একটি পূর্ণ, কার্যকরী জাভাস্ক্রিপ্ট ইঞ্জিন, যা জাভাতে লেখা।

এখন, জাভা এবং জাভাস্ক্রিপ্টের মধ্যে চারটি অক্ষর "জাভা" ছাড়া কোন সম্পর্ক নেই, তবে আপনি রাখতে পারেন ${script:javascript:...}এবং আপনার পছন্দের কোড চালান।

এবং, বিরক্তিকরভাবে, জাভা রানটাইমের ভিতরে জাভাস্ক্রিপ্ট ইঞ্জিনে আপনি যা করতে পারেন তার মধ্যে একটি হল জাভাস্ক্রিপ্ট ইঞ্জিনকে বলুন, "আরে, আমি এই জিনিসটি জাভার মাধ্যমে চালাতে চাই।"

সুতরাং আপনি JavaScript *এ* কল করার জন্য জাভা পেতে পারেন, এবং জাভাস্ক্রিপ্ট মূলত জাভাতে *আউট* কল করার জন্য।

এবং তারপরে, জাভা থেকে, আপনি যেতে পারেন, "আরে, এই সিস্টেম কমান্ডটি চালান।"

এবং আপনি যদি ন্যাকেড সিকিউরিটি নিবন্ধে যান, আপনি আমাকে একটি সন্দেহজনক কমান্ড ব্যবহার করতে দেখবেন [কফস এপোলোজেটিকাললি] একটি ক্যালক পপ, ডগ!

একটি HP RPN ক্যালকুলেটর, অবশ্যই, কারণ আমি ক্যালকুলেটর পপিং করছি...

DOUG. এটা হতে হবে, হ্যাঁ!

হাঁস. …এটি একটি HP-10।

তাই ঝুঁকি থাকলেও তেমন নয় Log4Shell হিসাবে দুর্দান্ত, আপনি যদি এই লাইব্রেরিটি ব্যবহার করেন তবে আপনি সত্যিই এটি বাতিল করতে পারবেন না।

আপনার কাছে কমন্স টেক্সট লাইব্রেরি আছে কিনা তা কীভাবে খুঁজে বের করবেন সে সম্পর্কে ন্যাকেড সিকিউরিটি নিবন্ধে আমাদের কিছু নির্দেশনা রয়েছে... এবং আপনার কাছে এটি থাকতে পারে, যেমনটি অনেকে Log4J এর সাথে করেছেন, এটি উপলব্ধি না করে, কারণ এটি একটি অ্যাপের সাথে এসেছে।

এবং আমাদের সেখানে কিছু নমুনা কোড রয়েছে যা আপনি পরীক্ষা করতে ব্যবহার করতে পারেন যে আপনি যে কোনো প্রশমন কাজ করেছেন কিনা।

DOUG. ঠিক আছে, নেকেড সিকিউরিটির দিকে যান।

এই নিবন্ধটি বলা হয়: Apache Commons Text-এ বিপজ্জনক গর্ত - যেমন Log4Shell আবারও.

এবং আমরা একটি প্রশ্ন দিয়ে মোড়া: "যখন এনক্রিপ্ট করা বার্তাগুলি শুধুমাত্র এক প্রকার এনক্রিপ্ট করা হয় তখন কী হয়?"

হাঁস. আহ, আপনি কি উল্লেখ করছেন, আমার ধারণা, সম্প্রতি ফিনিশ কোম্পানি উইথসিকিউরে সাইবারসিকিউরিটি গবেষকদের দ্বারা দাখিল করা একটি অফিসিয়াল বাগ রিপোর্ট…

…বিল্ট-ইন এনক্রিপশন সম্পর্কে যা মাইক্রোসফ্ট অফিসে অফার করা হয়, বা আরও স্পষ্টভাবে বলতে গেলে, Office 365 মেসেজ এনক্রিপশন বা OME নামে একটি বৈশিষ্ট্য।

অ্যাপটিতে বিল্টের মতো একটি ছোট বৈশিষ্ট্য থাকা বেশ সহজ।

DOUG. হ্যাঁ, এটা সহজ এবং সুবিধাজনক শোনাচ্ছে!

হাঁস. হ্যাঁ, ছাড়া… ওহ, প্রিয়!

মনে হচ্ছে এর কারণ হল পিছনের দিকের সামঞ্জস্য, ডগ…

…যে মাইক্রোসফ্ট চায় যে এই বৈশিষ্ট্যটি সেই সমস্ত লোকেদের কাছে ফিরে আসুক যারা এখনও অফিস 2010 ব্যবহার করছেন, যার মধ্যে পুরানো-স্কুল ডিক্রিপশন ক্ষমতা রয়েছে।

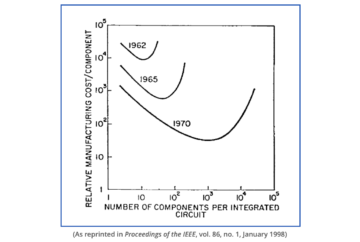

মূলত, মনে হচ্ছে ফাইলটি এনক্রিপ্ট করার এই OME প্রক্রিয়াটি AES ব্যবহার করে, যেটি সর্বশেষ এবং সর্বশ্রেষ্ঠ NIST-প্রমিত এনক্রিপশন অ্যালগরিদম।

কিন্তু এটি ভুল তথাকথিত এনক্রিপশন মোডে AES ব্যবহার করে।

এটি ECB হিসাবে পরিচিত কি ব্যবহার করে, বা ইলেকট্রনিক কোডবুক মোড.

এবং যে সহজভাবে আপনি কাঁচা AES উল্লেখ যে উপায়.

AES একবারে 16 বাইট এনক্রিপ্ট করে... যাইহোক, আপনি AES-16, AES-128, বা AES-192 ব্যবহার করুন না কেন এটি 256 বাইট এনক্রিপ্ট করে।

ব্লক সাইজ এবং কী সাইজ মিশ্রিত করবেন না - ব্লক সাইজ, ক্রিপ্টোগ্রাফিক ইঞ্জিনে ক্র্যাঙ্ক হ্যান্ডেলটি চালু করার সময় প্রতিবার মন্থন করা এবং এনক্রিপ্ট করা বাইটের সংখ্যা সর্বদা 128 বিআইএস বা 16 বাইট।

যাইহোক, ইলেকট্রনিক কোডবুক মোডে, আপনি কেবল 16 বাইট ইনপুট নিন, একটি প্রদত্ত এনক্রিপশন কী এর অধীনে একবার ক্র্যাঙ্ক হ্যান্ডেলটি ঘুরিয়ে নিন এবং আউটপুট নিন, কাঁচা এবং অপরিবর্তিত।

এবং এর সাথে সমস্যাটি হল যে প্রতিবার আপনি একই 16-বাইটের সীমানায় সারিবদ্ধ একটি নথিতে একই ইনপুট পান…

…আপনি আউটপুটে ঠিক একই ডেটা পাবেন।

সুতরাং, ইনপুটের প্যাটার্নগুলি আউটপুটে প্রকাশিত হয়, ঠিক যেমন তারা a তে থাকে সীজার সাইফার বা ক ভিজেনের গোপনীয় কোড:

এখন, এর মানে এই নয় যে আপনি সাইফারটি ক্র্যাক করতে পারেন, কারণ আপনি এখনও এমন অংশগুলি নিয়ে কাজ করছেন যা একবারে 128 বিট প্রশস্ত।

ইলেকট্রনিক কোড বুক মোডের সমস্যাটি সঠিকভাবে উদ্ভূত হয় কারণ এটি প্লেইনটেক্সট থেকে সাইফারটেক্সটে প্যাটার্ন লিক করে।

যখন আপনি জানেন যে একটি নির্দিষ্ট ইনপুট স্ট্রিং একটি নির্দিষ্ট উপায়ে এনক্রিপ্ট করে এবং একটি নথিতে (যেমন একটি শিরোনাম বা একটি কোম্পানির নাম) বারবার পাঠ্যের জন্য, সেই প্যাটার্নগুলি প্রতিফলিত হয় তখন পরিচিত-প্লেনটেক্সট আক্রমণ সম্ভব।

এবং যদিও এটি মাইক্রোসফ্টের কাছে একটি বাগ হিসাবে রিপোর্ট করা হয়েছিল, স্পষ্টতই সংস্থাটি সিদ্ধান্ত নিয়েছে যে এটি এটি ঠিক করবে না কারণ এটি একটি সুরক্ষা সমাধানের জন্য "দণ্ড পূরণ করে না"৷

এবং মনে হচ্ছে কারণটি হল, "আচ্ছা, আমরা এমন লোকদের জন্য একটি অপব্যবহার করব যারা এখনও অফিস 2010 ব্যবহার করছেন।"

DOUG. ওফ!

হাঁস. হ্যাঁ!

DOUG. এবং সেই নোটে, এই গল্পে এই সপ্তাহের জন্য আমাদের কাছে একটি পাঠকের মন্তব্য রয়েছে।

নগ্ন নিরাপত্তা পাঠক বিল মন্তব্য, অংশে:

এটি আমাকে 'ক্রাইব'-এর কথা মনে করিয়ে দেয় যা ব্লেচলে পার্ক কোডব্রেকাররা দ্বিতীয় বিশ্বযুদ্ধের সময় ব্যবহার করেছিল। নাৎসিরা প্রায়শই একই সমাপ্তি বাক্যাংশ দিয়ে বার্তাগুলি শেষ করে, এবং এইভাবে কোডব্রেকাররা এনক্রিপ্ট করা অক্ষরগুলির এই সমাপ্তি সেট থেকে ফিরে কাজ করতে পারে, তারা সম্ভবত কী উপস্থাপন করে তা জেনে। এটা হতাশাজনক যে 80 বছর পরে, আমরা একই ভুল পুনরাবৃত্তি করছি বলে মনে হচ্ছে।

হাঁস. 80 বছর!

হ্যাঁ, এটা সত্যিই হতাশাজনক।

আমার বোধগম্য হল যে অন্যান্য ক্রাইবগুলি যেগুলি অ্যালাইড কোড ব্রেকাররা ব্যবহার করতে পারে, বিশেষ করে নাৎসি-এনসিফার্ড টেক্সটগুলির জন্য, নথির *শুরুতে*ও মোকাবিলা করেছিল।

আমি বিশ্বাস করি যে এটি জার্মান আবহাওয়ার রিপোর্টের জন্য একটি জিনিস ছিল... একটি ধর্মীয় বিন্যাস ছিল যা তারা নিশ্চিত করে যে তারা আবহাওয়ার রিপোর্টগুলি সঠিকভাবে দিয়েছে।

এবং আবহাওয়া রিপোর্ট, আপনি কল্পনা করতে পারেন, একটি যুদ্ধের সময় যে রাতে বিমান বোমা হামলা জড়িত, সত্যিই গুরুত্বপূর্ণ জিনিস ছিল!

মনে হয় যে এগুলি একটি খুব, খুব কঠোর প্যাটার্ন অনুসরণ করেছিল যা, উপলক্ষ্যে, আপনি একটি ক্রিপ্টোগ্রাফিক "লুজনার" বা একটি ওয়েজ হিসাবে ব্যবহার করা যেতে পারে যা আপনি প্রথম স্থানে ভাঙতে ব্যবহার করতে পারেন।

এবং যে, যেমন বিল উল্লেখ করেছেন... ঠিক সেই কারণেই ইলেকট্রনিক কোডবুক মোডে AES বা যেকোনো সাইফার সম্পূর্ণ নথি এনক্রিপ্ট করার জন্য সন্তোষজনক নয়!

DOUG. ঠিক আছে, এটা পাঠানোর জন্য ধন্যবাদ, বিল.

যদি আপনার কাছে একটি আকর্ষণীয় গল্প, মন্তব্য বা প্রশ্ন থাকে যা আপনি জমা দিতে চান, আমরা পডকাস্টে এটি পড়তে চাই।

আপনি tips@sophos.com-এ ইমেল করতে পারেন, আপনি আমাদের যেকোনো একটি নিবন্ধে মন্তব্য করতে পারেন, অথবা আপনি আমাদের সামাজিক যোগাযোগ করতে পারেন: @nakedsecurity.

এটাই আমাদের আজকের অনুষ্ঠান; শোনার জন্য অনেক ধন্যবাদ

পল ডকলিনের জন্য, আমি ডগ আমথ, পরের বার পর্যন্ত আপনাকে মনে করিয়ে দিচ্ছি...

উভয়। নিরাপদ থাকুন!

- blockchain

- coingenius

- cryptocurrency মানিব্যাগ

- ক্রিপ্টোএক্সচেঞ্জ

- ক্রিপ্টোগ্রাফি

- সাইবার নিরাপত্তা

- cybercriminals

- সাইবার নিরাপত্তা

- তথ্য ভঙ্গ

- তথ্য হারানোর

- হোমল্যান্ড সিকিউরিটি ডিপার্টমেন্ট

- ডিজিটাল ওয়ালেট

- ফায়ারওয়াল

- Kaspersky

- ম্যালওয়্যার

- এমকাফি

- মাইক্রোসফট

- নগ্ন সুরক্ষা

- নগ্ন নিরাপত্তা পডকাস্ট

- নেক্সব্লক

- দপ্তর

- প্যাচ মঙ্গলবার

- Plato

- প্লেটো এআই

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটো গেম

- প্লেটোডাটা

- প্লেটোগেমিং

- পডকাস্ট

- গোপনীয়তা

- ভিপিএন

- ওয়েবসাইট নিরাপত্তা

- zephyrnet

- জুম্

![S3 Ep113: উইন্ডোজ কার্নেলকে পিন করা - যারা মাইক্রোসফটকে প্রতারণা করেছিল [অডিও + টেক্সট]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep113-pwning-the-windows-kernel-the-crooks-who-hoodwinked-microsoft-audio-text-360x188.png)