পূর্বে কুখ্যাত শ্যাডোপ্যাড রিমোট অ্যাক্সেস ট্রোজান (RAT) এর সাথে যুক্ত একটি হুমকি গোষ্ঠীকে এশিয়ার একাধিক লক্ষ্য সরকার এবং প্রতিরক্ষা সংস্থাগুলির অন্তর্গত সিস্টেমে ম্যালওয়্যার লোড করার জন্য জনপ্রিয় সফ্টওয়্যার প্যাকেজগুলির পুরানো এবং পুরানো সংস্করণ ব্যবহার করে দেখা গেছে।

বৈধ সফ্টওয়্যারের পুরানো সংস্করণগুলি ব্যবহার করার কারণ হল তারা আক্রমণকারীদের একটি টার্গেট সিস্টেমে তাদের দূষিত পেলোডগুলি চালানোর জন্য ডায়নামিক লিঙ্ক লাইব্রেরি (DLL) সাইডলোডিং নামক একটি সুপরিচিত পদ্ধতি ব্যবহার করার অনুমতি দেয়৷ একই পণ্যগুলির বেশিরভাগ বর্তমান সংস্করণগুলি আক্রমণ ভেক্টরের বিরুদ্ধে সুরক্ষা দেয়, যার মধ্যে মূলত প্রতিপক্ষরা জড়িত থাকে একটি দূষিত DLL ফাইলকে বৈধ হিসাবে ছদ্মবেশ ধারণ করে এবং এটিকে একটি ডিরেক্টরিতে রাখে যেখানে অ্যাপ্লিকেশনটি স্বয়ংক্রিয়ভাবে ফাইলটি লোড করে চালায়।

ব্রডকমের সফ্টওয়্যার সিম্যানটেক থ্রেট হান্টার দলের গবেষকরা এটি পর্যবেক্ষণ করেছেন শ্যাডোপ্যাড-সম্পর্কিত হুমকি গোষ্ঠী একটি সাইবার-গুপ্তচরবৃত্তি প্রচারে কৌশল ব্যবহার করে। গ্রুপের লক্ষ্যে এখন পর্যন্ত প্রধানমন্ত্রীর কার্যালয়, অর্থ খাতের সাথে যুক্ত সরকারি প্রতিষ্ঠান, সরকারি মালিকানাধীন প্রতিরক্ষা ও মহাকাশ সংস্থা এবং রাষ্ট্রীয় মালিকানাধীন টেলিকম, আইটি এবং মিডিয়া কোম্পানি অন্তর্ভুক্ত রয়েছে। নিরাপত্তা বিক্রেতার বিশ্লেষণে দেখা গেছে অন্তত 2021 সালের প্রথম দিক থেকে প্রচারাভিযান চলছে, যার প্রাথমিক ফোকাস বুদ্ধিমত্তা।

একটি সুপরিচিত সাইবারট্যাক কৌশল, কিন্তু সফল

"এর ব্যবহার DLL সাইডলোডিং সহজতর করার জন্য বৈধ অ্যাপ্লিকেশন এই অঞ্চলে কাজ করা গুপ্তচরবৃত্তির অভিনেতাদের মধ্যে একটি ক্রমবর্ধমান প্রবণতা বলে মনে হচ্ছে,” সিম্যানটেক এই সপ্তাহে একটি প্রতিবেদনে বলেছে। এটি একটি আকর্ষণীয় কৌশল কারণ অ্যান্টি-ম্যালওয়্যার সরঞ্জামগুলি প্রায়শই দূষিত কার্যকলাপকে চিহ্নিত করে না কারণ আক্রমণকারীরা সাইড লোডিংয়ের জন্য পুরানো অ্যাপ্লিকেশন ব্যবহার করে।

"অ্যাপ্লিকেশনের বয়স বাদ দিয়ে, অন্য সাধারণতা হল যে তারা সব তুলনামূলকভাবে সুপরিচিত নাম ছিল এবং এইভাবে নিরীহ বলে মনে হতে পারে।" অ্যালান নেভিল বলেছেন, সিম্যানটেকের হুমকি শিকারী দলের হুমকি গোয়েন্দা বিশ্লেষক।

এশিয়ার বর্তমান প্রচারণার পিছনে গ্রুপটি ভালভাবে বোঝা সত্ত্বেও কৌশলটি ব্যবহার করছে তা বোঝায় যে কৌশলটি কিছুটা সাফল্য অর্জন করছে, সিম্যানটেক বলেছে।

নেভিল বলেছেন যে তার কোম্পানি সম্প্রতি মার্কিন যুক্তরাষ্ট্রে বা অন্য কোথাও হুমকি অভিনেতাদের কৌশল ব্যবহার করে দেখেনি। "কৌশলটি বেশিরভাগ আক্রমণকারীরা এশিয়ান সংস্থাগুলির উপর ফোকাস করে ব্যবহার করে," তিনি যোগ করেন।

নেভিল বলেছেন যে সাম্প্রতিক প্রচারাভিযানের বেশিরভাগ আক্রমণে, হুমকি অভিনেতারা বৈধ PsExec উইন্ডোজ ইউটিলিটি ব্যবহার করেছিল দূরবর্তী সিস্টেমে প্রোগ্রাম নির্বাহ করা সাইডলোডিং চালাতে এবং ম্যালওয়্যার স্থাপন করতে। প্রতিটি ক্ষেত্রে, আক্রমণকারীরা ইতিমধ্যেই সেই সিস্টেমগুলির সাথে আপস করেছিল যেগুলিতে এটি পুরানো, বৈধ অ্যাপগুলি ইনস্টল করেছিল৷

আক্রমণকারীরা ম্যালওয়্যার চালাতে চেয়েছিল প্রতিটি আপোষকৃত কম্পিউটারে [প্রোগ্রামগুলি] ইনস্টল করা হয়েছিল। কিছু ক্ষেত্রে, এটি একই শিকার নেটওয়ার্কে একাধিক কম্পিউটার হতে পারে, "নেভিল বলেছেন। অন্যান্য দৃষ্টান্তে, সিম্যানটেক তাদের ম্যালওয়্যার লোড করার জন্য একটি একক মেশিনে একাধিক বৈধ অ্যাপ্লিকেশন স্থাপন করে দেখেছে, তিনি যোগ করেছেন।

"তারা নিরাপত্তা সফ্টওয়্যার, গ্রাফিক্স সফ্টওয়্যার এবং ওয়েব ব্রাউজার সহ বেশ কয়েকটি সফ্টওয়্যার ব্যবহার করেছে," তিনি নোট করেছেন৷ কিছু ক্ষেত্রে, Symantec গবেষকরা আক্রমণকারীকে আক্রমণটি সক্ষম করতে উত্তরাধিকারসূত্রে Windows XP OS থেকে বৈধ সিস্টেম ফাইল ব্যবহার করে দেখেছেন।

Logdatter, ক্ষতিকারক পেলোডের পরিসর

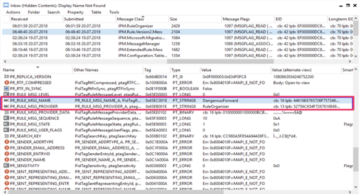

ক্ষতিকারক পেলোডগুলির মধ্যে একটি হল Logdatter নামে একটি নতুন তথ্য চুরিকারী, যা আক্রমণকারীদের কীস্ট্রোক লগ করতে, স্ক্রিনশট নিতে, SQL ডাটাবেস অনুসন্ধান করতে, ইচ্ছামত কোড ইনজেক্ট করতে এবং ফাইল ডাউনলোড করতে দেয়। অন্যান্য পেলোড যা হুমকি অভিনেতা তার এশিয়ান প্রচারাভিযানে ব্যবহার করছেন তার মধ্যে রয়েছে একটি প্লাগএক্স-ভিত্তিক ট্রোজান, ট্রচিলাস এবং কোয়াসার নামে দুটি আরএটি এবং বেশ কয়েকটি বৈধ দ্বৈত-ব্যবহারের সরঞ্জাম। এর মধ্যে রয়েছে লাডন, একটি পেনিট্রেশন টেস্টিং ফ্রেমওয়ার্ক, FScan, এবং শিকারের পরিবেশ স্ক্যান করার জন্য NBTscan।

নেভিল বলেছেন যে সিম্যানটেক নিশ্চিতভাবে নির্ধারণ করতে অক্ষম হয়েছে যে কীভাবে হুমকি অভিনেতারা লক্ষ্য পরিবেশে প্রাথমিক অ্যাক্সেস পেতে পারে। কিন্তু ফিশিং এবং আনপ্যাচড সিস্টেমের সুযোগ টার্গেটিং সম্ভবত ভেক্টর।

"বিকল্পভাবে, একটি সফ্টওয়্যার সরবরাহ চেইন আক্রমণ এই আক্রমণকারীদের রেমিটের বাইরে নয় কারণ শ্যাডোপ্যাডের অ্যাক্সেস সহ অভিনেতারা সরবরাহ চেইন আক্রমণ শুরু করেছে বলে জানা গেছে অতীতে," নেভিল নোট করে। একবার হুমকি অভিনেতারা একটি পরিবেশে অ্যাক্সেস পেয়ে গেলে, তারা লক্ষ্য করার জন্য অন্যান্য সিস্টেমগুলি সন্ধান করতে NBTScan, TCPing, FastReverseProxy এবং Fscan এর মতো স্ক্যানিং সরঞ্জামগুলির একটি পরিসর ব্যবহার করার প্রবণতা দেখায়।

এই ধরনের আক্রমণের বিরুদ্ধে রক্ষা করার জন্য, সংস্থাগুলিকে তাদের নেটওয়ার্কে কোন সফ্টওয়্যার চলমান হতে পারে তা নিরীক্ষণ এবং নিয়ন্ত্রণের জন্য প্রক্রিয়া প্রয়োগ করতে হবে। পরিবেশে শুধুমাত্র শ্বেত তালিকাভুক্ত অ্যাপ্লিকেশনগুলিকে চালানোর অনুমতি দেওয়ার এবং জনসাধারণের মুখোমুখি অ্যাপ্লিকেশনগুলিতে দুর্বলতাগুলির প্যাচিংকে অগ্রাধিকার দেওয়ার নীতি বাস্তবায়নের বিষয়েও তাদের বিবেচনা করা উচিত।

"আমরা সেই মেশিনগুলিকে পরিষ্কার করার জন্য অবিলম্বে ব্যবস্থা নেওয়ারও সুপারিশ করব যা আপোষের কোনো সূচক প্রদর্শন করে," নেভিল পরামর্শ দেন, "... সাইক্লিং শংসাপত্র সহ এবং একটি পুঙ্খানুপুঙ্খ তদন্ত করার জন্য আপনার নিজের প্রতিষ্ঠানের অভ্যন্তরীণ প্রক্রিয়া অনুসরণ করে।"