টার্গেট করা অঞ্চল, এবং আচরণ এবং কোডে ওভারল্যাপ, পরামর্শ দেয় যে টুলটি কুখ্যাত উত্তর কোরিয়া-সংযুক্ত APT গ্রুপ দ্বারা ব্যবহৃত হয়

ESET গবেষকরা এর একটি পেলোড আবিষ্কার করেছেন Wslink ডাউনলোডার যেটি আমরা 2021 সালে আবার উন্মোচিত করেছি। আমরা এই পেলোডটিকে এর ফাইলের নামের উপর ভিত্তি করে নাম WinorDLL64 নাম দিয়েছি। WinorDLL64.dll. Wslink, যার ফাইলের নাম ছিল WinorLoaderDLL64.dll, উইন্ডোজ বাইনারিগুলির জন্য একটি লোডার যা অন্যান্য এই ধরনের লোডারগুলির থেকে ভিন্ন, একটি সার্ভার হিসাবে চলে এবং মেমরিতে প্রাপ্ত মডিউলগুলি চালায়। শব্দের পরামর্শ অনুসারে, একটি লোডার একটি পেলোড বা প্রকৃত ম্যালওয়্যার, ইতিমধ্যে আপস করা সিস্টেমে লোড করার জন্য একটি সরঞ্জাম হিসাবে কাজ করে। প্রাথমিক Wslink আপস ভেক্টর চিহ্নিত করা হয়নি.

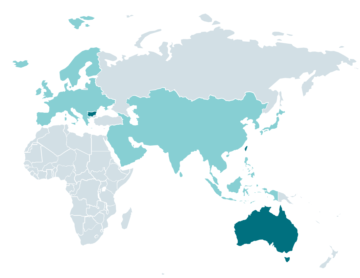

প্রাথমিকভাবে অজানা Wslink পেলোডটি আমাদের ব্লগপোস্ট প্রকাশের পরপরই দক্ষিণ কোরিয়া থেকে VirusTotal-এ আপলোড করা হয়েছিল এবং Wslink-এর অনন্য নামের উপর ভিত্তি করে আমাদের YARA নিয়মগুলির একটিতে আঘাত করেছিল WinorDLL64. Wslink সম্পর্কে, ESET টেলিমেট্রি শুধুমাত্র কয়েকটি সনাক্তকরণ দেখেছে - মধ্য ইউরোপ, উত্তর আমেরিকা এবং মধ্য প্রাচ্যে।

সার্জারির WinorDLL64 পেলোড একটি ব্যাকডোর হিসাবে কাজ করে যা উল্লেখযোগ্যভাবে বিস্তৃত সিস্টেম তথ্য অর্জন করে, ফাইল ম্যানিপুলেশনের জন্য উপায় সরবরাহ করে, যেমন এক্সফিলট্রেটিং, ওভাররাইট করা এবং ফাইলগুলি অপসারণ করা এবং অতিরিক্ত কমান্ড কার্যকর করে। মজার বিষয় হল, এটি এমন একটি সংযোগের মাধ্যমে যোগাযোগ করে যা ইতিমধ্যেই Wslink লোডার দ্বারা প্রতিষ্ঠিত হয়েছিল।

2021 সালে, আমরা এমন কোনও ডেটা খুঁজে পাইনি যা পরামর্শ দেয় যে Wslink একজন পরিচিত হুমকি অভিনেতার হাতিয়ার। যাইহোক, পেলোডের বিস্তৃত বিশ্লেষণের পরে, আমরা আরোপ করেছি WinorDLL64 লক্ষ্যকৃত অঞ্চলের উপর ভিত্তি করে কম আত্মবিশ্বাসের সাথে লাজারাস এপিটি গ্রুপে এবং পরিচিত লাজারাস নমুনাগুলির সাথে আচরণ এবং কোড উভয়েরই ওভারল্যাপ।

অন্তত 2009 সাল থেকে সক্রিয়, এই কুখ্যাত উত্তর-কোরিয়া সমন্বিত গোষ্ঠী হাই-প্রোফাইল ঘটনার জন্য দায়ী যেমন উভয় সনি পিকচার্স এন্টারটেইনমেন্ট হ্যাক এবং মিলিয়ন মিলিয়ন ডলার 2016 সালে সাইবারহিস্ট, দ্য WannaCryptor (ওরফে ওয়ানাক্রাই) 2017 সালে প্রাদুর্ভাব, এবং এর বিরুদ্ধে বিপর্যয়মূলক আক্রমণের দীর্ঘ ইতিহাস দক্ষিণ কোরিয়ার জনসাধারণ এবং সমালোচনামূলক অবকাঠামো অন্তত ২০১১ সাল থেকে। ইউএস-সিইআরটি এবং এফবিআই এই গ্রুপটিকে ডাকে লুকানো কোবরা.

আমাদের উপর ভিত্তি করে ব্যাপক জ্ঞান এই গ্রুপের কার্যক্রম এবং ক্রিয়াকলাপ সম্পর্কে, আমরা বিশ্বাস করি যে লাজারাস একটি বৃহৎ দল নিয়ে গঠিত যা পদ্ধতিগতভাবে সংগঠিত, ভালভাবে প্রস্তুত এবং বেশ কয়েকটি উপগোষ্ঠীর সমন্বয়ে গঠিত যা একটি বড় টুলসেট ব্যবহার করে। গত বছর, আমরা একটি ল্যাজারাস টুল আবিষ্কার করেন যে সুবিধা নিয়েছে CVE-2021-21551 নেদারল্যান্ডসের একটি মহাকাশ কোম্পানির কর্মচারী এবং বেলজিয়ামের একজন রাজনৈতিক সাংবাদিককে লক্ষ্য করার দুর্বলতা। এটি ছিল দুর্বলতার প্রথম নথিভুক্ত অপব্যবহার; সংমিশ্রণে, টুল এবং দুর্বলতা আপোসকৃত মেশিনে সমস্ত নিরাপত্তা সমাধানের নিরীক্ষণকে অন্ধ করে দেয়। আমরা একটি বিস্তৃত বিবরণ প্রদান ভার্চুয়াল মেশিনের গঠন Wslink এর নমুনায় ব্যবহৃত হয়।

এই ব্লগপোস্টটি লাজারাসকে WinorDLL64-এর অ্যাট্রিবিউশন ব্যাখ্যা করে এবং পেলোডের একটি বিশ্লেষণ প্রদান করে।

লাজারাস লিঙ্ক

আমরা লাজারাস নমুনাগুলির সাথে আচরণ এবং কোড উভয় ক্ষেত্রেই ওভারল্যাপ আবিষ্কার করেছি অপারেশন ঘোস্ট সিক্রেট এবং ব্যাঙ্কশট ইমপ্লান্ট ম্যাকাফি দ্বারা বর্ণিত। ঘোস্টসিক্রেট এবং ব্যাঙ্কশট উভয় নিবন্ধে ইমপ্লান্টের বিবরণে WinorDLL64 এর সাথে কার্যকারিতার ওভারল্যাপ রয়েছে এবং আমরা নমুনাগুলিতে কিছু কোড ওভারল্যাপ পেয়েছি। এই ব্লগপোস্টে আমরা শুধুমাত্র ব্যবহার করব FE887FCAB66D7D7F79F05E0266C0649F0114BA7C WinorDLL64 এর সাথে তুলনা করার জন্য GhostSecret থেকে নমুনা (1BA443FDE984CEE85EBD4D4FA7EB1263A6F1257F), অন্যথায় উল্লিখিত.

নিম্নলিখিত বিবরণগুলি লাজারাসের প্রতি আমাদের স্বল্প আত্মবিশ্বাসের জন্য সমর্থনকারী তথ্যগুলির সংক্ষিপ্তসার করে:

1. ভিকটিমোলজি

- AhnLab-এর সহযোগী গবেষকরা তাদের টেলিমেট্রিতে Wslink-এর শিকার দক্ষিণ কোরিয়ানদের নিশ্চিত করেছেন, যা ঐতিহ্যবাহী লাজারাস লক্ষ্যবস্তু বিবেচনা করে একটি প্রাসঙ্গিক সূচক এবং আমরা মাত্র কয়েকটি আঘাত লক্ষ্য করেছি।

2. ম্যালওয়্যার

- ম্যাকাফি দ্বারা রিপোর্ট করা সর্বশেষ ঘোস্টসিক্রেট নমুনা (FE887FCAB66D7D7F79F05E0266C0649F0114BA7C) ফেব্রুয়ারি 2018 থেকে; আমরা 2018 সালের শেষের দিকে Wslink-এর প্রথম নমুনা দেখেছি এবং সহযোগী গবেষকরা আগস্ট 2018-এ হিট রিপোর্ট করেছেন, যা তারা আমাদের প্রকাশনার পরে প্রকাশ করেছে। অতএব, এই নমুনাগুলি তুলনামূলকভাবে অল্প সময়ের ব্যবধানে দেখা গেছে।

- সার্জারির PE সমৃদ্ধ হেডার নির্দেশ করে যে একই উন্নয়ন পরিবেশ এবং একই আকারের প্রকল্পগুলি অন্যান্য পরিচিত লাজারাস নমুনায় ব্যবহার করা হয়েছিল (যেমন, 70DE783E5D48C6FBB576BC494BAF0634BC304FD6; 8EC9219303953396E1CB7105CDB18ED6C568E962) আমরা নিম্নলিখিত নিয়মগুলি ব্যবহার করে এই ওভারল্যাপটি খুঁজে পেয়েছি যা শুধুমাত্র এই Wslink এবং Lazarus নমুনাগুলিকে কভার করে, যা কম ওজনের একটি সূচক৷ আমরা তাদের উপর পরীক্ষা VirusTotal এর রেট্রোহন্ট এবং আমাদের অভ্যন্তরীণ ফাইল কর্পাস।

rich_signature.length == 80 এবং

pe.rich_signature.toolid(175, 30319) == 7 এবং

pe.rich_signature.toolid(155, 30319) == 1 এবং

pe.rich_signature.toolid(158, 30319) == 10 এবং

pe.rich_signature.toolid(170, 30319) >= 90 এবং

pe.rich_signature.toolid(170, 30319) <= 108

এই নিয়মটি নিম্নলিখিত স্বরলিপিতে অনুবাদ করা যেতে পারে যা আরও পঠনযোগ্য এবং VirusTotal দ্বারা ব্যবহৃত হয়, যেখানে কেউ পণ্য সংস্করণ দেখতে এবং ID তৈরি করতে পারে (VS2010 বিল্ড 30319), সংখ্যা এবং উৎস/অবজেক্ট ফাইলের ধরন ব্যবহৃত ([LTCG C++] যেখানে LTCG মানে লিঙ্ক টাইম কোড জেনারেশন, [এএসএম], [গ]), এবং রপ্তানির সংখ্যা ([এক্সপি]) নিয়মে:

[LTCG C++] VS2010 বিল্ড 30319 count=7

[EXP] VS2010 বিল্ড 30319 count=1

[ASM] VS2010 বিল্ড 30319 count=10

[ C ] VS2010 বিল্ড 30319 গণনা [ 90 .. 108 ]

- ঘোস্টসিক্রেট নিবন্ধটি "একটি অনন্য ডেটা সংগ্রহ এবং ইমপ্লান্ট-ইনস্টলেশন উপাদান যা অন্তর্মুখী নিয়ন্ত্রণ সার্ভার সংযোগের জন্য পোর্ট 443 এ শোনে" বর্ণনা করেছে যা অতিরিক্তভাবে একটি পরিষেবা হিসাবে চলে। এটি পোর্ট নম্বর ছাড়াও Wslink ডাউনলোডার আচরণের একটি সঠিক বিবরণ, যা কনফিগারেশনের উপর ভিত্তি করে পরিবর্তিত হতে পারে। সংক্ষেপে বলতে গেলে, বাস্তবায়ন ভিন্ন হলেও, উভয়ই একই উদ্দেশ্য পরিবেশন করে।

- লোডারটি ওরিয়ান্স কোড ভার্চুয়ালাইজার দ্বারা ভার্চুয়ালাইজ করা হয়, যা একটি বাণিজ্যিক রক্ষক যা ব্যবহার করা হয় ঘনঘন লাজারাস দ্বারা।

- লোডার ব্যবহার করে মেমরি মডিউল মেমরি থেকে সরাসরি মডিউল লোড করার জন্য লাইব্রেরি। লাইব্রেরিটি সাধারণত ম্যালওয়্যার দ্বারা ব্যবহৃত হয় না, তবে এটি উত্তর কোরিয়া-সংযুক্ত গ্রুপ যেমন লাজারাস এবং কিমসুকির মধ্যে বেশ জনপ্রিয়।

- WinorDLL64 এবং GhostSecret এর মধ্যে কোডে ওভারল্যাপ যা আমরা আমাদের বিশ্লেষণের সময় পেয়েছি। ফলাফল এবং অ্যাট্রিবিউশনের তাৎপর্য সারণি 1 এ তালিকাভুক্ত করা হয়েছে।

সারণি 1. WinorDLL64 এবং ঘোস্টসিক্রেটের মধ্যে মিল এবং একই হুমকি অভিনেতা উভয়কে দায়ী করার ক্ষেত্রে তাদের তাত্পর্য

| WinorDLL64 এবং GhostSecret এর মধ্যে অন্যান্য মিল | প্রভাব |

|---|---|

| প্রসেসর আর্কিটেকচার পেতে দায়ী কোডে কোড ওভারল্যাপ | কম |

| বর্তমান ডিরেক্টরি ম্যানিপুলেশনে কোড ওভারল্যাপ | কম |

| প্রক্রিয়া তালিকা পাওয়ার ক্ষেত্রে কোড ওভারল্যাপ | কম |

| ফাইল পাঠানোর ক্ষেত্রে কোড ওভারল্যাপ | কম |

| তালিকা প্রক্রিয়ার মধ্যে আচরণ ওভারল্যাপ | কম |

| বর্তমান ডিরেক্টরি ম্যানিপুলেশনে আচরণ ওভারল্যাপ | কম |

| ফাইল এবং ডিরেক্টরি তালিকায় আচরণ ওভারল্যাপ | কম |

| তালিকা ভলিউম মধ্যে আচরণ ওভারল্যাপ | কম |

| ফাইল পড়া/লেখাতে আচরণ ওভারল্যাপ | কম |

| প্রক্রিয়া তৈরিতে আচরণ ওভারল্যাপ | কম |

| ফাইলের নিরাপদ অপসারণে যথেষ্ট আচরণ ওভারল্যাপ | কম |

| প্রক্রিয়ার সমাপ্তিতে যথেষ্ট আচরণ ওভারল্যাপ | কম |

| সিস্টেম তথ্য সংগ্রহে যথেষ্ট আচরণ ওভারল্যাপ | কম |

ফাইল পাঠানোর কার্যকারিতার কোড ওভারল্যাপ চিত্র 2 এবং চিত্র 3 এ হাইলাইট করা হয়েছে।

প্রযুক্তিগত বিশ্লেষণ

WinorDLL64 একটি ব্যাকডোর হিসেবে কাজ করে যা বিশেষভাবে বিস্তৃত সিস্টেম তথ্য অর্জন করে, ফাইল ম্যানিপুলেশনের জন্য উপায় প্রদান করে এবং অতিরিক্ত কমান্ড চালায়। মজার বিষয় হল, এটি একটি TCP সংযোগের মাধ্যমে যোগাযোগ করে যা ইতিমধ্যেই এর লোডার দ্বারা প্রতিষ্ঠিত হয়েছে এবং লোডারের কিছু ফাংশন ব্যবহার করে।

ব্যাকডোর হল একটি DLL যার একটি একক নামবিহীন রপ্তানি যা একটি প্যারামিটার গ্রহণ করে – যোগাযোগের জন্য একটি কাঠামো যা ইতিমধ্যে আমাদের এ বর্ণিত হয়েছে পূর্ববর্তী ব্লগপোস্ট. কাঠামোটিতে একটি TLS-প্রসঙ্গ রয়েছে - সকেট, কী, IV - এবং 256-বিট AES-CBC দিয়ে এনক্রিপ্ট করা বার্তা পাঠানো এবং গ্রহণ করার জন্য কলব্যাক যা WinorDLL64 কে ইতিমধ্যেই প্রতিষ্ঠিত সংযোগের মাধ্যমে অপারেটরের সাথে নিরাপদে ডেটা বিনিময় করতে সক্ষম করে৷

নিম্নলিখিত তথ্যগুলি আমাদের উচ্চ আত্মবিশ্বাসের সাথে বিশ্বাস করতে পরিচালিত করে যে লাইব্রেরিটি আসলেই Wslink-এর অংশ:

- অনন্য কাঠামো প্রত্যাশিত উপায়ে সর্বত্র ব্যবহৃত হয়, যেমন, TLS-প্রসঙ্গ এবং অন্যান্য অর্থপূর্ণ প্যারামিটারগুলি প্রত্যাশিত ক্রমে সঠিক কলব্যাকগুলিতে সরবরাহ করা হয়।

- DLL এর নাম WinorDLL64.dll এবং Wslink এর নাম ছিল WinorLoaderDLL64.dll.

WinorDLL64 বিভিন্ন কমান্ড গ্রহণ করে। চিত্র 5 লুপ প্রদর্শন করে যা কমান্ড গ্রহণ করে এবং পরিচালনা করে। প্রতিটি কমান্ড একটি অনন্য আইডিতে আবদ্ধ এবং একটি কনফিগারেশন গ্রহণ করে যাতে অতিরিক্ত পরামিতি রয়েছে।

কমান্ড তালিকা, আমাদের লেবেল সহ, চিত্র 6 এ রয়েছে।

সারণি 2-এ WinorDLL64 কমান্ডগুলির একটি সারাংশ রয়েছে, যেখানে পরিবর্তিত, এবং পুরানো বিভাগগুলি পূর্বে নথিভুক্ত GhostSecret কার্যকারিতার সাথে সম্পর্ক উল্লেখ করে। আমরা পরিবর্তিত বিভাগে শুধুমাত্র উল্লেখযোগ্য পরিবর্তন হাইলাইট.

সারণী 2. ব্যাকডোর কমান্ডের ওভারভিউ

| বিভাগ | কমান্ড আইডি | কার্যকারিতার | বিবরণ |

|---|---|---|---|

| নতুন | 0x03 | একটি পাওয়ারশেল কমান্ড চালান | WinorDLL64 PowerShell ইন্টারপ্রেটারকে অবাধে চালাতে এবং স্ট্যান্ডার্ড ইনপুট থেকে কমান্ড পড়তে নির্দেশ দেয়। তারপরে, ব্যাকডোর দোভাষীর কাছে নির্দিষ্ট কমান্ড প্রেরণ করে এবং অপারেটরের কাছে আউটপুট পাঠায়। |

| 0x09 | একটি ডিরেক্টরি সংকুচিত করুন এবং ডাউনলোড করুন | WinorDLL64 একটি নির্দিষ্ট ডিরেক্টরির উপর পুনরাবৃত্তিমূলকভাবে পুনরাবৃত্তি করে। প্রতিটি ফাইল এবং ডিরেক্টরির বিষয়বস্তু আলাদাভাবে সংকুচিত করা হয় এবং একটি অস্থায়ী ফাইলে লেখা হয় যা পরে অপারেটরের কাছে পাঠানো হয় এবং তারপরে নিরাপদে সরানো হয়। | |

| 0x0D | একটি অধিবেশন সংযোগ বিচ্ছিন্ন করুন | ব্যবহারকারীর দূরবর্তী ডেস্কটপ পরিষেবা সেশন থেকে একটি নির্দিষ্ট লগ-অন ব্যবহারকারীকে সংযোগ বিচ্ছিন্ন করে। কমান্ডটি প্যারামিটারের উপর ভিত্তি করে বিভিন্ন কার্যকারিতাও সম্পাদন করতে পারে। | |

| 0x0D | তালিকা সেশন | শিকারের ডিভাইসে সমস্ত সেশন সম্পর্কে বিভিন্ন বিবরণ অর্জন করে এবং সেগুলি অপারেটরের কাছে পাঠায়। কমান্ডটি প্যারামিটারের উপর ভিত্তি করে বিভিন্ন কার্যকারিতাও সম্পাদন করতে পারে। | |

| 0x0E | সংযোগের সময় পরিমাপ করুন | Windows API ব্যবহার করে GetTickCount একটি নির্দিষ্ট হোস্টের সাথে সংযোগ করার জন্য প্রয়োজনীয় সময় পরিমাপ করতে। | |

| পরিমিত | 0x01 | সিস্টেমের তথ্য পান | শিকারের সিস্টেম সম্পর্কে বিস্তৃত বিবরণ অর্জন করে এবং অপারেটরের কাছে পাঠায়। |

| 0x0A | নিরাপদে ফাইল সরান | র্যান্ডম ডেটার একটি ব্লকের সাথে নির্দিষ্ট ফাইলগুলিকে ওভাররাইট করে, প্রতিটি ফাইলকে একটি র্যান্ডম নামে পুনঃনামকরণ করে এবং অবশেষে নিরাপদে সেগুলিকে একের পর এক সরিয়ে দেয়। | |

| 0x0 সি | প্রক্রিয়া হত্যা | সমস্ত প্রক্রিয়া বন্ধ করে যার নাম সরবরাহকৃত প্যাটার্ন এবং/অথবা একটি নির্দিষ্ট PID এর সাথে মেলে। | |

| পুরাতন | 0x02/0x0B | একটি প্রক্রিয়া তৈরি করুন | বর্তমান বা নির্দিষ্ট ব্যবহারকারী হিসাবে একটি প্রক্রিয়া তৈরি করে এবং ঐচ্ছিকভাবে অপারেটরের কাছে তার আউটপুট পাঠায়। |

| 0x05 | বর্তমান ডিরেক্টরি সেট/পান | বর্তমান ওয়ার্কিং ডিরেক্টরির পথ সেট এবং পরবর্তীতে অর্জন করার প্রচেষ্টা। | |

| 0x06 | তালিকা ভলিউম | C: থেকে Z: পর্যন্ত ড্রাইভের উপর পুনরাবৃত্তি করে এবং ড্রাইভের ধরন এবং ভলিউমের নাম অর্জন করে। কমান্ডটি প্যারামিটারের উপর ভিত্তি করে বিভিন্ন কার্যকারিতাও সম্পাদন করতে পারে। | |

| 0x06 | একটি ডিরেক্টরির মধ্যে ফাইল তালিকা | নির্দিষ্ট ডিরেক্টরিতে ফাইলগুলির উপর পুনরাবৃত্তি করে এবং নাম, বৈশিষ্ট্য ইত্যাদির মতো তথ্য অর্জন করে৷ কমান্ডটি প্যারামিটারের উপর ভিত্তি করে বিভিন্ন কার্যকারিতাও সম্পাদন করতে পারে৷ | |

| 0x07 | একটি ফাইল লিখুন | ডাউনলোড করে এবং নির্দিষ্ট ফাইলে উল্লেখিত পরিমাণ ডেটা যুক্ত করে। | |

| 0x08 | একটি ফাইল থেকে পড়ুন | নির্দিষ্ট ফাইল পড়া এবং অপারেটর পাঠানো হয়. | |

| 0x0 সি | তালিকা প্রক্রিয়া | শিকারের ডিভাইসে চলমান সমস্ত প্রক্রিয়া সম্পর্কে বিশদ বিবরণ অর্জন করে এবং উপরন্তু বর্তমান প্রক্রিয়ার আইডি পাঠায়। |

উপসংহার

Wslink এর পেলোডটি ফাইল ম্যানিপুলেশন, আরও কোড কার্যকর করার জন্য উপায় প্রদানের জন্য এবং অন্তর্নিহিত সিস্টেম সম্পর্কে বিস্তৃত তথ্য প্রাপ্ত করার জন্য নিবেদিত যা সম্ভবত পরবর্তীতে পার্শ্বীয় আন্দোলনের জন্য লিভারেজ করা যেতে পারে, নেটওয়ার্ক সেশনে নির্দিষ্ট আগ্রহের কারণে। Wslink লোডার কনফিগারেশনে নির্দিষ্ট একটি পোর্টে শোনে এবং অতিরিক্ত সংযোগকারী ক্লায়েন্টদের পরিবেশন করতে পারে, এমনকি বিভিন্ন পেলোড লোড করতে পারে।

WinorDLL64-এ ডেভেলপমেন্ট এনভায়রনমেন্ট, আচরণ, এবং বেশ কয়েকটি লাজারাস নমুনা সহ কোডের একটি ওভারল্যাপ রয়েছে, যা নির্দেশ করে যে এটি উত্তর-কোরিয়া সারিবদ্ধ এপিটি গ্রুপের বিশাল অস্ত্রাগার হতে পারে।

আইওসি

| রয়েছে SHA-1 | ESET সনাক্তকরণের নাম | বিবরণ |

|---|---|---|

| 1BA443FDE984CEE85EBD4D4FA7EB1263A6F1257F | Win64/Wslink.A | আবিষ্কৃত Wslink পেলোড WinorDll64 এর মেমরি ডাম্প। |

মিটার ATT এবং CK কৌশল

এই টেবিল ব্যবহার করে নির্মিত হয়েছিল 12 সংস্করণ ATT&CK ফ্রেমওয়ার্কের। আমরা আবার লোডার থেকে কৌশল উল্লেখ করি না, শুধুমাত্র পেলোড।

| যুদ্ধকৌশল | ID | নাম | বিবরণ |

|---|---|---|---|

| রিসোর্স ডেভলপমেন্ট | T1587.001 | সক্ষমতা বিকাশ: ম্যালওয়্যার | WinorDLL64 একটি কাস্টম টুল। |

| ফাঁসি | T1059.001 | কমান্ড এবং স্ক্রিপ্টিং ইন্টারপ্রেটার: পাওয়ারশেল | WinorDLL64 নির্বিচারে PowerShell কমান্ড চালাতে পারে। |

| T1106 | নেটিভ এপিআই | WinorDLL64 ব্যবহার করে আরও প্রক্রিয়া চালাতে পারে CreateProcessW এবং CreateProcessAsUserW API গুলি। | |

| প্রতিরক্ষা ফাঁকি | T1134.002 | অ্যাক্সেস টোকেন ম্যানিপুলেশন: টোকেন দিয়ে প্রক্রিয়া তৈরি করুন | WinorDLL64 API কল করতে পারে WTSQueryUserToken এবং CreateProcessAsUserW একটি ছদ্মবেশী ব্যবহারকারীর অধীনে একটি প্রক্রিয়া তৈরি করতে। |

| T1070.004 | নির্দেশক অপসারণ: ফাইল মুছে ফেলা | WinorDLL64 সুরক্ষিতভাবে নির্বিচারে ফাইল মুছে ফেলতে পারে। | |

| আবিষ্কার | T1087.001 | অ্যাকাউন্ট আবিষ্কার: স্থানীয় অ্যাকাউন্ট | WinorDLL64 সেশন গণনা করতে পারে এবং অন্যান্য বিবরণের মধ্যে সংশ্লিষ্ট ব্যবহারকারী এবং ক্লায়েন্টের নাম তালিকাভুক্ত করতে পারে। |

| T1087.002 | অ্যাকাউন্ট আবিষ্কার: ডোমেন অ্যাকাউন্ট | WinorDLL64 সেশনগুলি গণনা করতে পারে এবং অন্যান্য বিশদ বিবরণের সাথে সম্পর্কিত ডোমেন নামগুলি তালিকাভুক্ত করতে পারে। | |

| T1083 | ফাইল এবং ডিরেক্টরি আবিষ্কার | WinorDLL64 ফাইল এবং ডিরেক্টরি তালিকা পেতে পারেন। | |

| T1135 | নেটওয়ার্ক শেয়ার আবিষ্কার | WinorDLL64 শেয়ার্ড নেটওয়ার্ক ড্রাইভ আবিষ্কার করতে পারে। | |

| T1057 | প্রক্রিয়া আবিষ্কার | WinorDLL64 চলমান প্রক্রিয়া সম্পর্কে তথ্য সংগ্রহ করতে পারে। | |

| T1012 | প্রশ্ন রেজিস্ট্রি | WinorDLL64 সিস্টেমের তথ্য সংগ্রহ করতে উইন্ডোজ রেজিস্ট্রি জিজ্ঞাসা করতে পারে। | |

| T1082 | সিস্টেম তথ্য আবিষ্কার | WinorDLL64 কম্পিউটারের নাম, OS এবং সর্বশেষ পরিষেবা প্যাক সংস্করণ, প্রসেসরের আর্কিটেকচার, প্রসেসরের নাম এবং নির্দিষ্ট ড্রাইভে স্থানের পরিমাণের মতো তথ্য পেতে পারে। | |

| T1614 | সিস্টেম অবস্থান আবিষ্কার | WinorDLL64 ব্যবহার করে শিকারের ডিফল্ট দেশের নাম পেতে পারে GetLocaleInfoW API- টি। | |

| T1614.001 | সিস্টেম লোকেশন ডিসকভারি: সিস্টেম ল্যাঙ্গুয়েজ ডিসকভারি | WinorDLL64 ব্যবহার করে শিকারের ডিফল্ট ভাষা পেতে পারে GetLocaleInfoW API- টি। | |

| T1016 | সিস্টেম নেটওয়ার্ক কনফিগারেশন আবিষ্কার | WinorDLL64 নেটওয়ার্ক অ্যাডাপ্টারের তথ্য গণনা করতে পারে। | |

| T1049 | সিস্টেম নেটওয়ার্ক সংযোগ আবিষ্কার | WinorDLL64 লিসেনিং পোর্টের একটি তালিকা সংগ্রহ করতে পারে। | |

| T1033 | সিস্টেমের মালিক/ব্যবহারকারী আবিষ্কার | WinorDLL64 সেশনগুলি গণনা করতে পারে এবং সংশ্লিষ্ট ব্যবহারকারী, ডোমেন এবং ক্লায়েন্টের নাম-অন্যান্য বিবরণগুলির মধ্যে তালিকাভুক্ত করতে পারে। | |

| সংগ্রহ | T1560.002 | সংগৃহীত তথ্য সংরক্ষণাগার: লাইব্রেরির মাধ্যমে সংরক্ষণাগার | WinorDLL64 ব্যবহার করে ডিরেক্টরিগুলিকে সংকুচিত এবং এক্সফিল্ট করতে পারে দ্রুত গ্রন্থাগার। |

| T1005 | স্থানীয় সিস্টেম থেকে ডেটা | WinorDLL64 শিকারের ডিভাইসে ডেটা সংগ্রহ করতে পারে। | |

| প্রভাব | T1531 | অ্যাকাউন্ট অ্যাক্সেস অপসারণ | WinorDLL64 একটি লগ-অন ব্যবহারকারীকে নির্দিষ্ট সেশন থেকে সংযোগ বিচ্ছিন্ন করতে পারে। |

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- প্লেটোব্লকচেন। Web3 মেটাভার্স ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- উত্স: https://www.welivesecurity.com/2023/02/23/winordll64-backdoor-vast-lazarus-arsenal/

- 1

- 10

- 2011

- 2017

- 2018

- 2021

- 7

- 9

- a

- সম্পর্কে

- অপব্যবহার

- গ্রহণ

- প্রবেশ

- সঠিক

- অর্জন

- acquires

- ক্রিয়াকলাপ

- অতিরিক্ত

- উপরন্তু

- সুবিধা

- মহাকাশ

- পর

- বিরুদ্ধে

- প্রান্তিককৃত

- সব

- ইতিমধ্যে

- আমেরিকা

- মধ্যে

- পরিমাণ

- বিশ্লেষণ

- এবং

- অপেক্ষিত

- পৃথক্

- API

- API গুলি

- APT

- স্থাপত্য

- সংরক্ষাণাগার

- অস্ত্রাগার

- প্রবন্ধ

- প্রবন্ধ

- যুক্ত

- আক্রমন

- বৈশিষ্ট্যাবলী

- আগস্ট

- পিছনে

- পিছনের দরজা

- ভিত্তি

- বেলজিয়াম

- বিশ্বাস করা

- মধ্যে

- বাধা

- আবদ্ধ

- নির্মাণ করা

- নির্মিত

- সি ++

- কল

- ক্ষমতা

- বিভাগ

- বিভাগ

- মধ্য

- মধ্য ইউরোপ

- সিজিআই

- পরিবর্তন

- CISA

- মক্কেল

- ক্লায়েন্ট

- কোড

- সংগ্রহ করা

- সংগ্রহ

- সমাহার

- ব্যবসায়িক

- সাধারণভাবে

- যোগাযোগ

- কোম্পানি

- তুলনা

- উপাদান

- ব্যাপক

- আপস

- সংকটাপন্ন

- কম্পিউটার

- বিশ্বাস

- কনফিগারেশন

- নিশ্চিত

- সংযোগ করা

- সংযোজক

- সংযোগ

- সংযোগ

- বিবেচনা করা

- ধারণ

- বিষয়বস্তু

- নিয়ন্ত্রণ

- দেশ

- আবরণ

- সৃষ্টি

- তৈরি করা হচ্ছে

- সংকটপূর্ণ

- বর্তমান

- প্রথা

- উপাত্ত

- নিবেদিত

- ডিফল্ট

- বর্ণিত

- বিবরণ

- ডেস্কটপ

- বিস্তারিত

- উন্নয়ন

- যন্ত্র

- DID

- বিভিন্ন

- সরাসরি

- ডিরেক্টরি

- আবিষ্কার করা

- আবিষ্কৃত

- আবিষ্কার

- প্রদর্শন

- সংহতিনাশক

- ডোমেইন

- DOMAIN নাম

- ডাউনলোড

- ড্রাইভ

- মনমরা ভাব

- সময়

- প্রতি

- পূর্ব

- পারেন

- কর্মচারী

- সক্ষম করা

- এনক্রিপ্ট করা

- বিনোদন

- পরিবেশ

- প্রতিষ্ঠিত

- ইত্যাদি

- ইউরোপ

- এমন কি

- বিনিময়

- এক্সিকিউট

- executes

- ফাঁসি

- প্রত্যাশিত

- ব্যাখ্যা

- রপ্তানি

- রপ্তানির

- ব্যাপক

- এফবিআই

- ফেব্রুয়ারি

- সহকর্মী

- কয়েক

- ব্যক্তিত্ব

- ফাইল

- নথি পত্র

- পরিশেষে

- আবিষ্কার

- প্রথম

- স্থায়ী

- অনুসরণ

- পাওয়া

- ফ্রেমওয়ার্ক

- থেকে

- কার্যকারিতা

- ক্রিয়াকলাপ

- অধিকতর

- প্রজন্ম

- পাওয়া

- পেয়ে

- গ্রুপ

- গ্রুপের

- হ্যান্ডলগুলি

- উচ্চ

- হাই-প্রোফাইল

- লক্ষণীয় করা

- হাইলাইট করা

- ইতিহাস

- আঘাত

- হিট

- নিমন্ত্রণকর্তা

- যাহোক

- HTTPS দ্বারা

- চিহ্নিত

- বাস্তবায়ন

- in

- ইঙ্গিত

- ইঙ্গিত

- ইনডিকেটর

- কুখ্যাত

- তথ্য

- প্রারম্ভিক

- প্রাথমিকভাবে

- ইনপুট

- বুদ্ধিমত্তা

- স্বার্থ

- অভ্যন্তরীণ

- IT

- সাংবাদিক

- চাবি

- পরিচিত

- কোরিয়া

- কোরিয়ান

- লেবেলগুলি

- ভাষা

- বড়

- গত

- গত বছর

- বিলম্বে

- সর্বশেষ

- ভিখারি

- নেতৃত্ব

- বরফ

- লম্বা

- লাইব্রেরি

- LINK

- তালিকা

- তালিকাভুক্ত

- শ্রবণ

- তালিকা

- তালিকা

- বোঝা

- লোডার

- স্থানীয়

- অবস্থান

- দীর্ঘ

- কম

- মেশিন

- প্রণীত

- প্রধান

- ম্যালওয়্যার

- দক্ষতা সহকারে হস্তচালন

- ম্যাচ

- সর্বোচ্চ প্রস্থ

- এমকাফি

- অর্থপূর্ণ

- মানে

- মাপ

- স্মৃতি

- বার্তা

- মধ্যম

- মধ্যপ্রাচ্যে

- হতে পারে

- পরিবর্তিত

- মডিউল

- পর্যবেক্ষণ

- অধিক

- সেতু

- আন্দোলন

- নাম

- নামে

- নাম

- নেদারল্যান্ডস

- নেটওয়ার্ক

- উত্তর

- উত্তর আমেরিকা

- লক্ষণীয়ভাবে

- সংখ্যা

- প্রাপ্ত

- উপগমন

- অফার

- পুরাতন

- ONE

- অপারেশনস

- অপারেটর

- ক্রম

- সংগঠিত

- OS

- অন্যান্য

- অন্যভাবে

- প্রাদুর্ভাব

- ওভারভিউ

- প্যাক

- স্থিতিমাপ

- পরামিতি

- অংশ

- পাস

- পথ

- প্যাটার্ন

- সম্পাদন করা

- কাল

- ছবি

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- রাজনৈতিক

- জনপ্রিয়

- পোর্ট

- শক্তির উৎস

- প্রস্তুত

- পূর্বে

- ব্যক্তিগত

- প্রক্রিয়া

- প্রসেস

- প্রসেসর

- পণ্য

- প্রকল্প

- প্রদত্ত

- উপলব্ধ

- প্রদানের

- প্রকাশ্য

- প্রকাশন

- উদ্দেশ্য

- এলোমেলো

- পড়া

- গৃহীত

- পায়

- গ্রহণ

- নথিভুক্ত

- সংক্রান্ত

- এলাকা

- রেজিস্ট্রি

- সম্পর্ক

- অপেক্ষাকৃতভাবে

- প্রাসঙ্গিক

- দূরবর্তী

- অপসারণ

- অপসারণ

- অপসারিত

- সরানোর

- রিপোর্ট

- প্রতিবেদন

- প্রয়োজনীয়

- গবেষণা

- গবেষক

- গবেষকরা

- দায়ী

- ফলাফল

- ধনী

- নিয়ম

- নিয়ম

- চালান

- দৌড়

- একই

- নিরাপদ

- নিরাপদে

- নিরাপত্তা

- পাঠানোর

- আলাদাভাবে

- পরিবেশন করা

- স্থল

- সেবা

- সেবা

- সেশন

- সেশন

- সেট

- বিভিন্ন

- শেয়ার

- ভাগ

- সংক্ষিপ্ত

- শীঘ্র

- তাত্পর্য

- গুরুত্বপূর্ণ

- অনুরূপ

- মিল

- থেকে

- একক

- আয়তন

- সলিউশন

- কিছু

- দক্ষিণ

- দক্ষিণ কোরিয়া

- দক্ষিণ কোরিয়ার

- স্থান

- নির্দিষ্ট

- নিদিষ্ট

- মান

- ব্রিদিং

- বিবৃত

- গঠন

- পরবর্তীকালে

- এমন

- প্রস্তাব

- সংক্ষিপ্ত করা

- সংক্ষিপ্তসার

- সরবরাহকৃত

- সমর্থক

- পদ্ধতি

- টেবিল

- লক্ষ্য

- লক্ষ্যবস্তু

- লক্ষ্যমাত্রা

- টীম

- প্রযুক্তি

- অস্থায়ী

- সার্জারির

- নেদারল্যান্ড

- তাদের

- হুমকি

- সময়

- থেকে

- টোকেন

- টুল

- ঐতিহ্যগত

- অধীনে

- নিম্নাবস্থিত

- অনন্য

- নামহীন

- আপলোড করা

- us

- ব্যবহার

- ব্যবহারকারী

- সদ্ব্যবহার করা

- বিভিন্ন

- সুবিশাল

- সংস্করণ

- মাধ্যমে

- শিকার

- ক্ষতিগ্রস্তদের

- ভার্চুয়াল

- কল্পনা

- আয়তন

- দুর্বলতা

- ওজন

- যে

- ব্যাপক

- ইচ্ছা

- জানালা

- বাক্যে কথন

- কাজ

- would

- লিখিত

- বছর

- zephyrnet