Cybersikkerhedshistorier er som busser: Den, du venter på, kommer ikke med i evigheder, så ankommer to på én gang.

Specialemnet, der pludselig dukkede op to gange i denne uge er: resonans.

I mandags skrev vi om Janet Jacksons sang fra 1989 Rhythm Nation, og hvordan det utilsigtet blev til et proof-of-concept for en Windows-krasende udnyttelse, der blev rapporteret helt tilbage i 2005.

Den historie blev først offentliggjort for nylig, som en smule af underlig historisk sjov, og med en lige så sjov sans, tildelte MITER det en officielt CVE-fejlnummer (dog til forveksling med et 2022-datostempel, for det var da det først blev kendt).

I den "udnyttelse" påstås noget ved beatet og blandingen af frekvenser i sangen at have generet diskdrevene i en bestemt leverandørs Windows-bærbare computere, der matcher de naturlige vibrationsfrekvenser på de gamle harddiske...

…til det punkt, at resonanseffekterne producerede nok vibrationer til at nedbryde disken, hvilket styrtede driveren ned, hvilket styrtede Windows ned.

Tilsyneladende kan selv nærliggende bærbare computere med den samme model disk være R&Bed til det punkt, hvor de fejler, hvilket fjerner operativsystemet.

Løsningen involverede tilsyneladende at tilføje en slags båndpasfilter (band som i "frekvensområde", ikke som i "gruppe af musikere"), der huggede resonansen og overbelastningen ud, men efterlod lyden veldefineret nok til at lyde normal.

To busser på én gang

Gæt hvad?

På nogenlunde samme tid som Rhythm Nation historien brød, offentliggjorde en forsker ved Ben-Gurion University of the Negev i Israel et forskningspapir om resonansproblemer i mobiltelefongyroskoper.

Moderne telefongyroskoper har ikke drejende svinghjul, der er anbragt i kardan, som det balancerende gyroskoplegetøj, du måske har set eller endda ejet som ung, men er baseret på ætsede siliciumnanostrukturer, der registrerer bevægelse og bevægelse gennem jordens magnetfelt.

Mordechai Guris papir er berettiget GAIROSCOPE: Injicerer data fra computere med luftgap til gyroskoper i nærheden, og titlen opsummerer stort set historien.

Forresten, hvis du undrer dig over, hvorfor søgeordene Ben-Gurion Universitet , luft hul ring en klokke, det er fordi akademikere der rutinemæssigt have absurde mængder sjov er regelmæssige bidragydere til feltet for, hvordan man håndterer datalækage ind og ud af sikre områder.

Opretholdelse af en luftspalte

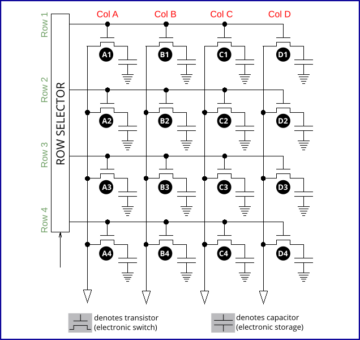

Såkaldte luftgabte netværk bruges almindeligvis til opgaver som at udvikle anti-malware-software, undersøge cybersikkerhedsudnyttelser, håndtere hemmelige eller fortrolige dokumenter sikkert og holde nukleare forskningsfaciliteter fri for indblanding udefra.

Navnet betyder bogstaveligt, hvad det siger: der er ingen fysisk forbindelse mellem de to dele af netværket.

Så hvis du optimistisk antager, at alternativ netværkshardware såsom Wi-Fi og Bluetooth er korrekt styret, kan data kun bevæge sig mellem "inde" og "udenfor" på en måde, der kræver aktiv menneskelig indgriben og derfor kan reguleres, overvåges robust. , overvåget, afmeldt, logget og så videre.

Men hvad med en korrupt insider, der ønsker at bryde reglerne og stjæle beskyttede data på en måde, som deres egne ledere og sikkerhedsteam sandsynligvis ikke opdager?

Forskere fra Ben-Gurion University er kommet med mange mærkelige, men brugbare dataeksfiltreringstricks gennem årene sammen med teknikker til at opdage og forhindre dem, hvilket ofte giver dem virkelig funky navne...

…såsom LANTENNE, hvor uskyldigt udseende netværkspakker på ledningerne, der forbinder den betroede side af netværket, faktisk producerer svage radiobølger, der kan detekteres af en samarbejdspartner uden for det sikre laboratorium med en antenneforsynet USB-dongle og en softwaredefineret radiomodtager:

Or blæserhastigheder bruges til at sende hemmelige lydsignaler, i et trick kaldet FANSMITTER:

Eller bruger kondensatorer på et bundkort at fungere som bittesmå stand-in højttalere i en computer med sin egen højttaler bevidst fjernet.

Eller tilføjer mening til mængde rød nuance på skærmen fra sekund til sekund, og mange andre abstrue luftbro tricks.

Besværet med lyden

Eksfiltrering af data via en højttaler er let nok (computermodemmer og akustiske koblere gjorde det for mere end 50 år siden), men der er to problemer her: [1] selve lydene, der svirrer ud af højttalere på den betroede side af et luftgapnet netværk er lidt af en giveaway, og [2] du har brug for en uopdaget, ureguleret mikrofon på den upålidelige side af netværket for at opfange lydene og optage dem i det skjulte.

Problem [1] blev overvundet ved opdagelsen af, at mange hvis ikke de fleste computerhøjttalere rent faktisk kan producere såkaldte ultralyd lyde, med frekvenser høje nok (typisk 17,000 hertz eller derover), til at få, hvis nogen, mennesker kan høre dem.

Samtidig kan en typisk mobiltelefonmikrofon opfange ultralydslyde på den anden side af luftgabet og dermed give en skjult lydkanal.

Men trick [2] blev forpurret, i det mindste delvist, af det faktum, at de fleste moderne mobiltelefoner eller tablets har let-verificerede konfigurationsindstillinger til at kontrollere mikrofonbrug.

Så telefoner, der er forhåndsrigget til at overtræde "ingen optageenheder tilladt"-politikker, kan ret let ses af et tilsynstjek, før de får adgang til et sikkert område.

(Med andre ord er der en reel chance for at blive fanget med en "live mikrofon", hvis din telefon er konfigureret i en åbenlyst ikke-kompatibel tilstand, hvilket kan resultere i at blive arresteret eller værre.)

Som du har regnet ud fra titlen på Guris papir, viser det sig dog, at gyroskop-chippen i de fleste moderne mobiltelefoner – chippen, der registrerer, når du har vendt skærmen til siden eller taget enheden op – kan bruges som en meget rudimentær mikrofon.

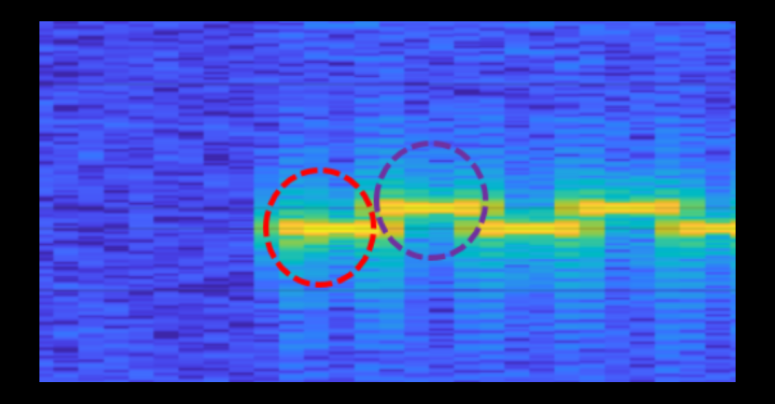

Meget forenklet involverer GAIROSCOPE dataeksfiltreringssystemet at udsætte en kendt mobiltelefon for en række ultralydsfrekvenser (i Guris eksempel var disse lige over 19,000 hertz, for høje for næsten alle på jorden at høre) og finde ud af en præcis frekvens, der provokerer påviselig unormal resonans i gyroskopchippen.

Når du har fundet en eller flere resonansfrekvenser sikkert uden for menneskelig hørevidde, har du effektivt fået dig selv begge ender af en skjult datasignaleringskanal, baseret på frekvenser, der uhørligt kan genereres i den ene ende og pålideligt detekteres uden at bruge en almindelig mikrofon ved den anden.

Årsagen til at målrette gyroskopet er, at de fleste mobiltelefoner behandler gyroskopsignalet som ukontroversielt ud fra et privatlivs- og sikkerhedssynspunkt og tillader apps (på Android, dette inkluderer endda Chrome-browseren) at læse gyroskopet X, Y og Z op. positionsaflæsninger som standard uden særlige tilladelser.

Dette betyder, at en mobilenhed, der tilsyneladende er blevet konfigureret til "ingen aflytning mulig"-tilstand, alligevel kunne modtage hemmelige, uhørbare data via en skjult lydkanal.

Bliv dog ikke for begejstret for gennemløbet.

Datahastigheder ser generelt ud til at være omkring 1 bit pr. sekund, hvilket får 50 år gamle computermodemmer til at virke hurtige...

…men data såsom hemmelige nøgler eller adgangskoder er ofte kun et par hundrede eller et par tusinde bit lange, og selv 1 bit/sek. kan være nok til at lække dem over en ellers sikker og sund luftspalte på få minutter eller timer.

Hvad skal jeg gøre?

Den åbenlyse "kur" for denne form for trick er at forbyd mobiltelefoner helt fra dine sikre områder, en forholdsregel, som du bør forvente i nærheden af ethvert seriøst luftgapnet netværk.

I mindre sikre områder, hvor der bruges luftgab, men mobiltelefoner ikke desto mindre er tilladt (med forbehold for specifikke verificerede indstillinger) som en praktisk bekvemmelighed, ændrer opfindelsen af GAIROSCOPE reglerne.

Fra nu af vil du gerne bekræfte, at brugerne har deaktiveret deres "motion detection"-systemindstillinger, ud over at blokere adgangen til mikrofonen, Wi-Fi, Bluetooth og andre funktioner, der allerede er velkendte for de risici for datalækage, de medfører.

Til sidst, hvis du er virkelig bekymret, kan du frakoble interne højttalere på alle computere på den sikre side af netværket...

…eller brug et aktivt frekvensfilter, ligesom den unavngivne bærbare leverandør gjorde for at blokere slyngelstaten Rhythm Nation signaler i 2005.

(Guris papir viser et simpelt analogt elektrisk kredsløb til at afskære lydfrekvenser over en valgt værdi.)

- luft hul

- Ben Guron

- Ben-Gurion Universitet

- blockchain

- coingenius

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- datalækage

- datatab

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- firewall

- GAIROSKOP

- Kaspersky

- malware

- Mcafee

- Naked Security

- Nexbloc

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- VPN

- sårbarhed

- website sikkerhed

- zephyrnet