Google har netop afsløret en firefekta af kritiske nul dages fejl påvirker en lang række Android-telefoner, inklusive nogle af dets egne Pixel-modeller.

Disse fejl er en smule anderledes end dine sædvanlige Android-sårbarheder, som typisk påvirker Android-operativsystemet (som er Linux-baseret) eller de applikationer, der følger med, såsom Google Play, Beskeder eller Chrome-browseren.

De fire fejl, vi taler om her, er kendt som baseband sårbarheder, hvilket betyder, at de findes i den særlige mobiltelefonnetværksfirmware, der kører på telefonens såkaldte baseband-chip.

Strengt taget, baseband er et udtryk, der bruges til at beskrive de primære eller laveste frekvensdele af et individuelt radiosignal, i modsætning til et bredbåndssignal, som (meget løst) består af flere basisbåndssignaler justeret til adskillige tilstødende frekvensområder og transmitteret på samme tid i for at øge datahastigheder, reducere interferens, dele frekvensspektrum bredere, komplicere overvågning eller alt det ovenstående. Ordet baseband bruges også metaforisk til at beskrive hardwarechippen og den tilhørende firmware, der bruges til at håndtere selve afsendelsen og modtagelsen af radiosignaler i enheder, der kan kommunikere trådløst. (Noget forvirrende, ordet baseband refererer typisk til undersystemet i en telefon, der håndterer forbindelse til mobiltelefonnetværket, men ikke til de chips og software, der håndterer Wi-Fi- eller Bluetooth-forbindelser.)

Din mobiltelefons modem

Baseband-chips fungerer typisk uafhængigt af de "ikke-telefoniske" dele af din mobiltelefon.

De kører i bund og grund et eget miniatureoperativsystem på deres egen processor og arbejder sammen med din enheds hovedoperativsystem for at give mobilnetværksforbindelse til at foretage og besvare opkald, sende og modtage data, roaming på netværket og så videre .

Hvis du er gammel nok til at have brugt dialup internet, vil du huske, at du skulle købe et modem (forkortelse for modulator-og-demodulator), som du tilsluttede enten til en seriel port på bagsiden af din pc eller i en udvidelsesslot inde i den; modemmet ville oprette forbindelse til telefonnetværket, og din pc ville oprette forbindelse til modemmet.

Nå, din mobiltelefons baseband-hardware og -software er ganske enkelt et indbygget modem, normalt implementeret som en underkomponent af det, der er kendt som telefonens SoC, en forkortelse for system-på-chip.

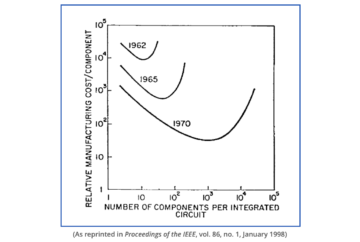

(Du kan tænke på en SoC som en slags "integreret integreret kredsløb", hvor separate elektroniske komponenter, der før var forbundet ved at montere dem tæt på et bundkort, er blevet integreret yderligere ved at kombinere dem i en enkelt chippakke.)

Faktisk vil du stadig se baseband-processorer omtalt som basebånd modemer, fordi de stadig varetager forretningen med at modulere og demodulere afsendelse og modtagelse af data til og fra netværket.

Som du kan forestille dig, betyder det, at din mobile enhed ikke kun er i fare for cyberkriminelle via fejl i hovedoperativsystemet eller en af de apps, du bruger...

…men også i fare på grund af sikkerhedssårbarheder i baseband-undersystemet.

Nogle gange tillader basebåndsfejl en angriber ikke kun at bryde ind i selve modemmet fra internettet eller telefonnetværket, men også at bryde ind i hovedoperativsystemet (bevæger sig sideværts eller drejelige, som jargonen kalder det) fra modemmet.

Men selvom skurkene ikke kan komme forbi modemmet og videre ind i dine apps, kan de næsten helt sikkert gøre dig en enorm mængde cyberskade blot ved at implantere malware i basebåndet, såsom at opsnuse eller omdirigere dine netværksdata, snuse efter din tekstbeskeder, sporing af dine telefonopkald og meget mere.

Endnu værre, du kan ikke bare se på dit Android-versionsnummer eller versionsnumrene på dine apps for at kontrollere, om du er sårbar eller patchet, fordi den baseband-hardware, du har, og den firmware og patches, du skal bruge til det, afhænger af din fysiske enhed, ikke af det operativsystem, du kører på den.

Selv enheder, der i alle indlysende henseender er "det samme" - solgt under samme mærke, med samme produktnavn, med samme modelnummer og ydre udseende - kan vise sig at have forskellige baseband-chips, afhængigt af hvilken fabrik der har samlet dem eller hvilket marked de blev solgt til.

De nye nul-dage

Googles nyligt opdagede fejl beskrives som følger:

[Fejlnummer] CVE-2023-24033 (og tre andre sårbarheder, der endnu ikke er blevet tildelt CVE-identiteter) tilladt for internet-til-basebånd fjernudførelse af kode. Test udført af [Google] Project Zero bekræfter, at disse fire sårbarheder gør det muligt for en angriber at kompromittere en telefon på basisbåndet eksternt uden brugerinteraktion og kræver kun, at angriberen kender offerets telefonnummer.

Med begrænset yderligere forskning og udvikling mener vi, at dygtige angribere hurtigt ville være i stand til at skabe en operationel udnyttelse for at kompromittere berørte enheder lydløst og eksternt.

På almindeligt engelsk betyder et internet-til-basebånd fjernudførelseshul for kode, at kriminelle kan injicere malware eller spyware over internettet i den del af din telefon, der sender og modtager netværksdata...

...uden at få fingrene i din egentlige enhed, lokke dig til et useriøst websted, overtale dig til at installere en tvivlsom app, vente på, at du klikker på den forkerte knap i en pop-up-advarsel, give sig selv en mistænkelig notifikation eller snyde dig på nogen anden måde.

18 fejl, fire holdt halvhemmelige

Der var 18 fejl i denne seneste batch, rapporteret af Google i slutningen af 2022 og begyndelsen af 2023.

Google siger, at det afslører deres eksistens nu, fordi den aftalte tid er gået, siden de blev afsløret (Googles tidsramme er normalt 90 dage eller tæt på det), men for de fire fejl ovenfor afslører virksomheden ikke nogen detaljer og bemærker, at :

På grund af en meget sjælden kombination af adgangsniveau, som disse sårbarheder giver og den hastighed, hvormed vi mener, at en pålidelig operationel udnyttelse kunne laves, har vi besluttet at gøre en politikundtagelse for at forsinke offentliggørelsen af de fire sårbarheder, der giver mulighed for internet-til- basebånd fjernudførelse af kode

På almindeligt engelsk: Hvis vi skulle fortælle dig, hvordan disse fejl fungerede, ville vi gøre det alt for nemt for cyberkriminelle at begynde at gøre rigtig dårlige ting mod mange mennesker ved snigende at implantere malware på deres telefoner.

Med andre ord har selv Google, som tidligere har tiltrukket kontroverser for at nægte at forlænge sine offentliggørelsesfrister og for åbent at udgive proof-of-concept-kode for stadig ikke-patchede zero-days, besluttet at følge ånden i sin Project Zero-ansvarlige afsløringsprocessen, i stedet for at holde sig til bogstaven i den.

Googles argument for generelt at holde sig til bogstavet og ikke ånden i dets offentliggørelsesregler er ikke helt urimeligt. Ved at bruge en ufleksibel algoritme til at beslutte, hvornår detaljer om ikke-patchede fejl skal afsløres, selvom disse detaljer kunne bruges til ondskab, argumenterer virksomheden for, at klager over favorisering og subjektivitet kan undgås, såsom: "Hvorfor fik virksomhed X en ekstra tre uger til at rette deres fejl, mens virksomhed Y ikke gjorde det?”

Hvad skal jeg gøre?

Problemet med fejl, der er annonceret, men ikke fuldt ud afsløret, er, at det er svært at besvare spørgsmålene: "Er jeg berørt? Og hvis ja, hvad skal jeg gøre?”

Tilsyneladende fokuserede Googles forskning på enheder, der brugte en Samsung Exynos-mærket baseband-modemkomponent, men det betyder ikke nødvendigvis, at systemet-på-chippen vil identificere eller mærke sig selv som en Exynos.

For eksempel bruger Googles nyere Pixel-enheder Googles eget system-on-chip, mærket tensor, men både Pixel 6 og Pixel 7 er sårbare over for disse stadig halvhemmelige baseband-fejl.

Som følge heraf kan vi ikke give dig en endelig liste over potentielt berørte enheder, men Google rapporterer (vores fremhævelse):

Baseret på oplysninger fra offentlige websteder, der kortlægger chipsæt til enheder, omfatter de berørte produkter sandsynligvis:

- Mobile enheder fra Samsung, herunder dem i S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 og A04 serie;

- Mobile enheder fra Vivo, herunder dem i S16, S15, S6, X70, X60 og X30 serie;

- pixel 6 , pixel 7 serie af enheder fra GoogleOg

- alle køretøjer, der bruger Exynos Auto T5123 chipset.

Google siger, at baseband-firmwaren i både Pixel 6 og Pixel 7 blev patchet som en del af Android-sikkerhedsopdateringerne fra marts 2023, så Pixel-brugere bør sikre, at de har de nyeste patches til deres enheder.

For andre enheder kan det tage forskellige leverandører forskellig tid at sende deres opdateringer, så spørg din leverandør eller mobiludbyder for detaljer.

I mellemtiden kan disse fejl tilsyneladende omgås i dine enhedsindstillinger, hvis du:

- Slå Wi-Fi-opkald fra.

- Sluk Voice-over-LTE (VoLTE).

I googles ord, "Hvis du slår disse indstillinger fra, fjernes risikoen for udnyttelse af disse sårbarheder."

Hvis du ikke har brug for eller bruger disse funktioner, kan du lige så godt slå dem fra alligevel, indtil du med sikkerhed ved, hvilken modemchip der er i din telefon, og om den skal opdateres.

Når alt kommer til alt, selvom din enhed viser sig at være usårbar eller allerede lappet, er der ingen ulempe ved ikke at have ting, du ikke har brug for.

Udvalgt billede fra Wikipedia, efter bruger Köf3, under en CC BY-SA 3.0 licens.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- Platoblokkæde. Web3 Metaverse Intelligence. Viden forstærket. Adgang her.

- Kilde: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :er

- 1

- 2022

- 2023

- 7

- a

- I stand

- Om

- over

- absolutte

- adgang

- Yderligere

- Justeret

- påvirke

- påvirker

- algoritme

- Alle

- langs med

- allerede

- beløb

- ,

- android

- annoncerede

- besvare

- app

- applikationer

- apps

- ER

- hævder

- argument

- omkring

- AS

- samlet

- tildelt

- forbundet

- At

- tiltrukket

- forfatter

- auto

- undgås

- tilbage

- background-billede

- Bad

- BE

- fordi

- Tro

- Bit

- Bluetooth

- grænse

- Bund

- brand

- mærkevarer

- Pause

- bredbånd

- browser

- Bug

- bugs

- indbygget

- virksomhed

- .

- købe

- by

- ringer

- Opkald

- CAN

- center

- sikkert

- kontrollere

- chip

- Chips

- chipset

- Chrome

- Chrome-browser

- klik

- Luk

- kode

- farve

- kombination

- kombinerer

- Kom

- kommunikere

- selskab

- klager

- komponent

- komponenter

- kompromis

- gennemført

- Bekræfte

- Tilslut

- Tilslutninger

- Connectivity

- kontrast

- kontroverser

- kunne

- dæksel

- skabe

- Kriminelle

- kritisk

- Crooks

- CVE

- cyberkriminelle

- Dangerous

- data

- Dage

- beslutte

- besluttede

- endelige

- forsinkelse

- Afhængigt

- beskrive

- beskrevet

- detaljer

- Udvikling

- enhed

- Enheder

- DID

- forskellige

- svært

- Offentliggørelse

- videregivelse

- opdaget

- Skærm

- Er ikke

- gør

- Dont

- downside

- Tidligt

- let

- enten

- elektronisk

- vægt

- Engelsk

- enorm

- nok

- sikre

- helt

- væsentlige

- Endog

- eksempel

- undtagelse

- udførelse

- udvidelse

- Exploit

- udnyttelse

- udvide

- ekstra

- fabrik

- langt

- Funktionalitet

- Fix

- fejl

- fokuserede

- følger

- følger

- Til

- Frekvens

- fra

- fuldt ud

- yderligere

- generelt

- få

- få

- Giv

- Give

- Google Play

- Googles

- håndtere

- Håndterer

- hænder

- Hardware

- Have

- have

- højde

- link.

- Hole

- hover

- Hvordan

- HTML

- HTTPS

- i

- identificere

- identiteter

- implementeret

- in

- omfatter

- Herunder

- Forøg

- uafhængigt

- individuel

- oplysninger

- installere

- integreret

- interaktion

- sammenkoblet

- Internet

- IT

- ITS

- selv

- jargon

- jpg

- Kend

- kendt

- Sent

- seneste

- brev

- Niveau

- Licens

- Sandsynlig

- Limited

- Liste

- Se

- Main

- lave

- Making

- malware

- kort

- Marts

- Margin

- Marked

- max-bredde

- betyder

- midler

- mellemtiden

- beskeder

- måske

- Mobil

- mobil enhed

- mobiltelefon

- model

- modeller

- mere

- flere

- navn

- nødvendigvis

- Behov

- behov

- netværk

- Netværksdata

- netværk

- Ny

- normal

- underretning

- nummer

- numre

- talrige

- Obvious

- of

- Gammel

- on

- ONE

- betjene

- drift

- operativsystem

- operationelle

- ordrer

- Andet

- egen

- pakke

- del

- dele

- Bestået

- forbi

- patch

- Patches

- paul

- PC

- Mennesker

- telefon

- telefonopkald

- telefoner

- fysisk

- pixel

- Almindeligt

- plato

- Platon Data Intelligence

- PlatoData

- Leg

- Tilsluttet

- politik

- pop-up

- position

- Indlæg

- potentielt

- primære

- Problem

- behandle

- Processor

- processorer

- Produkt

- Produkter

- projekt

- give

- udbyder

- offentlige

- Publicering

- Spørgsmål

- hurtigt

- Radio

- rækkevidde

- SJÆLDEN

- priser

- hellere

- modtager

- modtagende

- nylige

- for nylig

- reducere

- benævnt

- refererer

- nægter

- pålidelig

- huske

- fjern

- Fjern

- rapporteret

- Rapporter

- kræver

- forskning

- forskning og udvikling

- ansvarlige

- resultere

- afsløre

- Revealed

- Risiko

- regler

- Kør

- kører

- samme

- Samsung

- siger

- sikkerhed

- sikkerhedsopdateringer

- afsendelse

- adskille

- seriel

- Series

- indstillinger

- Del

- Kort

- bør

- Signal

- signaler

- ganske enkelt

- siden

- enkelt

- faglært

- slot

- snooping

- So

- Software

- solgt

- solid

- nogle

- noget

- taler

- særligt

- Spectrum

- hastighed

- ånd

- spyware

- starte

- stikning

- Stadig

- sådan

- overvågning

- mistænksom

- SVG

- systemet

- Tag

- taler

- tests

- at

- deres

- Them

- selv

- Disse

- ting

- Tænk

- tre

- tid

- tidsramme

- til

- også

- top

- Sporing

- overgang

- gennemsigtig

- TUR

- typisk

- under

- Opdatering

- opdateringer

- URL

- brug

- Bruger

- brugere

- sædvanligvis

- Køretøjer

- sælger

- leverandører

- udgave

- via

- Sårbarheder

- Sårbar

- Venter

- advarsel

- Vej..

- Hjemmeside

- websites

- uger

- GODT

- Hvad

- hvorvidt

- som

- mens

- Wi-fi

- bred

- Bred rækkevidde

- bredt

- Wikipedia

- vilje

- med

- ord

- ord

- Arbejde

- arbejdede

- ville

- Forkert

- X

- Din

- zephyrnet

- nul

![S3 Ep121: Kan du blive hacket og derefter retsforfulgt for det? [Lyd + tekst]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-360x188.png)

![S3 Ep124: Når såkaldte sikkerhedsapps bliver useriøse [lyd + tekst]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)