Experten am Tisch: Semiconductor Engineering setzte sich zusammen, um mit Shawn Carpenter, Programmdirektor für 2G und Raumfahrt, über die Vehicle-To-Everything (V5X)-Technologie und potenzielle Sicherheitsprobleme zu diskutieren Ansys; Lang Lin, Hauptproduktmanager bei Ansys; Daniel Dalpiaz, Senior Manager Produktmarketing, Amerika, Green Industrial Power Division bei Infineon; David Fritz, Vizepräsident für virtuelle und hybride Systeme bei Siemens EDA; und Ron DiGiuseppe, Senior Marketing Manager, Automobil-IP-Segment bei Synopsys. Was folgt, sind Auszüge aus diesem Gespräch. Um den ersten Teil der Diskussion anzuzeigen, klicken Sie auf hier.

LR: Ansys' Carpenter; Ansys' Lin; Dalpiaz von Infineon; Fritz von Siemens EDA; Synopsys' DiGiuseppe.

SE: Damit V2X wirklich durchstarten kann, muss die Sicherheit berücksichtigt werden. Wie geht die Branche damit um?

Lin: Wir stehen vor mindestens drei Arten wichtiger Sicherheitsprobleme für V2X-Systeme. Eine davon ist natürlich die Softwareseite. Sie haben die Möglichkeit, das System über das Internet zu aktualisieren, und benötigen einige Berechtigungskontrollen. Sie können nicht sagen: „Hey, alle zusammen, Sie können einfach mein Auto aktualisieren.“ Was ist, wenn es sich bei der Software um einen Trojaner oder ein schlechtes Tool handelt, das versucht, Ihr System zu beschädigen? Kann der Benutzer einfach auf die Schaltfläche „Für mich aktualisieren“ klicken? Er muss sich dessen bewusst sein und die Genehmigung für dieses Update sehr sorgfältig erteilen.

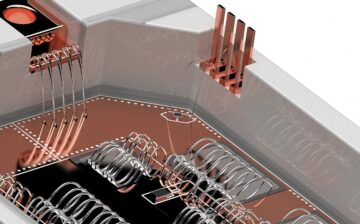

Zwei ist die Hardware-Seite. Für alle diese Arten von Kommunikationssystemen ist immer Kryptographie erforderlich. Stellen Sie sicher, dass Ihr geheimer Schlüssel/Passwort nicht durch einen Angriff offengelegt wird – Seitenkanal, Fehlerinjektion usw. Es gibt bereits einige Tools, die damit beginnen, die Hardware auf diese Angriffe und Schwachstellen zu prüfen. Dies ist ein weiteres Lager mit wichtigen Sicherheitsbedenken.

Drei ist die Integrität der Sensordaten. Jetzt haben Sie ein ADAS-System, das Bilder sammelt, um beispielsweise Autos zu identifizieren, und es erhält Sensordaten von verschiedenen Eingängen, seien es Sensoren, Kameras oder Radar. Diese Daten können also nicht abgehört werden. Ein weiterer Grund zur Sorge könnte die Anfälligkeit dieser Daten für die Angreifer sein.

Carpenter: Ein stumpferes Instrument der Störung ist einfach die Störung oder Dienstverweigerung durch jemanden, der mit einem Krachmacher hereinkommt, oder ein schmutziges Business-Band-Radio, das keine sauberen Emissionen hat, oder so etwas in der Art. Was passiert, wenn jemand einfach kein Signal bekommt? Wir hören, dass auf einigen Schlachtfeldern GPS- und GNSS-Dienste verweigert werden und die Co-Location geschlossen wird. Dasselbe könnte ein potenzielles Sicherheitsproblem für die grundlegende Kommunikation darstellen, die zur Aktivierung von V2X erforderlich ist. Jemand verweigert Ihnen für eine gewisse Zeit den Service, indem er einen Krachmacher neben Ihr Auto stellt. Wir müssen uns wahrscheinlich noch einmal überlegen, welche Emissionsstandards für diese Bänder gelten werden, da wir in dieser Umgebung mehr Emittenten haben als in einer typischen Stadtumgebung.

DiGiuseppe: Ich möchte hervorheben, was Lang zuvor über die neue Norm ISO 21434 für Cybersicherheit erwähnt hat, aber es gibt auch eine neue UN-Verordnung, UN 155, die die Automobilindustrie vorschreibt und reguliert, zumindest um den Anforderungen Europas gerecht zu werden, ein Cybersicherheitsmanagementsystem für die Lieferkette zu haben . Das bedeutet, dass die Automobilhersteller, Tier-One-Zulieferer und Softwarelieferanten über ein Cybersicherheitsmanagementsystem verfügen müssen, das die Sicherheitsbedrohungen bewertet und dann einen Plan zur Behebung etwaiger Sicherheitslücken erstellt. Das ist ein Schritt in die richtige Richtung – die Verpflichtung, sich mit der Cybersicherheit zu befassen. Und da es sich bei V2X um eine drahtlose Technologie handelt, sind Cybersicherheitslücken absolut besorgniserregend. Es gibt einen nationalen Einsatzplan, den das US-amerikanische Verteidigungsministerium im Oktober veröffentlicht hat und der Cybersicherheitsprofile und verschiedene Zertifizierungen erfordert. Es ist auch wichtig, diese Mandate zu haben.

Dalpiaz: In Europa ist es bereits Pflicht, ein Hardware-Sicherheitsmodul zu verwenden, das hauptsächlich zur Absicherung der V2X-Kommunikation gedacht ist. Das ist etwas, was vor vier oder fünf Jahren begann und vor anderthalb Jahren in Europa verpflichtend wurde. Ich weiß nichts über die USA, aber ich glaube, dass wir etwas Ähnliches haben könnten.

Fritz: Sicherheit ist kein Einheitsproblem. Bei Sensoren treten Sicherheitsprobleme auf, die dem System falsche Daten liefern könnten. Es gibt Sicherheitsprobleme bei Aktoren, die dazu führen können, dass ein Befehl falsch interpretiert wird, was katastrophale Folgen haben kann. Und es gibt die „konventionellen“ Sicherheitseingriffe. Sicherheitsinseln verschmelzen zu einer Technologie, die mit geringem Aufwand in ein Design übernommen werden kann und Sicherheit zu einer nie endenden, aber lösbaren Herausforderung macht.

SE: Was können wir realistischerweise von der Einführung von V2X erwarten?

Carpenter: Wenn man sich die DSRC-Band anschaut, muss ich sagen, dass ich noch nicht ermutigt bin.

DiGiuseppe: Auch hier sieht der nationale Bereitstellungsplan, bei dem es sich um einen US-Plan handelt, kurz-, mittel- und langfristige Einführungsziele vor. Eines der mittelfristigen Rollout-Ziele besteht darin, 75 erstklassige Ballungsräume zu haben, wobei 50 % der Kreuzungen mit V2X-Signalen ausgestattet sein sollen. Zu diesen Bereitstellungszielen gehört, dass eine Reihe von Automobilherstellern/OEMs diese Geräte installieren. Die Festlegung und Umsetzung dieser Ziele stellt diesen Rahmen dar, da er für die Regierungsbezirke und alle anderen Interessengruppen gilt, über die wir gesprochen haben.

Fritz: Wie viele Aspekte von Fahrzeugen der nächsten Generation hat auch der V2X-Hype dazu geführt, dass Unternehmen überstürzt auf den Markt kommen. Ich bin mir bewusst, dass an einigen Universitäten – und im Unternehmen Skunkworks – robustere, anpassungsfähigere und sicherere V2X-Lösungen in Sicht sind. Es könnte gut sein, dass die offensichtlichen Lösungen auf lange Sicht nicht die Gewinner sind.

SE: Welches V2X ist bereits vorhanden?

DiGiuseppe: Auf der CES 2024 gab es verschiedene Ankündigungen von Einsätzen. Qualcomm und Ford hatten beispielsweise eine Zusammenarbeit und einen Einsatz vor Ort. Es hat eine Reihe von Einsätzen stattgefunden. Es gibt zwei unterschiedliche Einsätze in Colorado, aber es wurde viel Wert darauf gelegt, dass, wenn man von einem Einsatz und dem zweiten Einsatz in Colorado aus fährt, diese nicht zusammenarbeiten. Deshalb ist Interoperabilität wichtig. Eine isolierte Bereitstellung ist im Rahmen einer Smart-City-Initiative großartig, aber wenn es eine zweite Bereitstellung gibt, ist es immer noch eine Herausforderung, sie zwischen diesen beiden Bereitstellungen funktionieren zu lassen. Es kam zu einzelnen Einsätzen, und es stehen – zumindest in den USA – Mittel zur Verfügung, um diese Einsätze zu ermöglichen.

Dalpiaz: Von unserer Seite aus arbeiten wir schon seit längerem an einigen Lösungen. Wir verfügen über einige Hardware-Sicherheitsmodule, die heute verfügbar sind. Hierbei handelt es sich grundsätzlich um Plug-and-Play-Lösungen für die V2X-Kommunikation. Und diese basieren auf hochsicheren, widerstandsfähigen Mikrocontrollern für alle Sicherheitsanforderungen in V2X-Anwendungen, um die Integrität und Authentizität der Nachrichten sowie die Privatsphäre der Benutzer zu schützen.

DiGiuseppe: Auch im Hinblick auf die Bereitstellung besteht auf Software- und Anwendungsseite noch keine Einigkeit über die Standardisierung, was die Sicherheitsbotschaft selbst bei erfolgreicher V2X-Aktivität ist. Wie funktionieren diese Warnungen, wenn ein Sicherheitsproblem gemeldet wird? Wird es eine akustische Sicherheitsmeldung sein? Wäre es eine sichtbare Sicherheitsbotschaft? Haptisch? Es müssen also sogar die Anwendungsstandards ausgearbeitet werden, sodass die Sicherheitskommunikation nach dem Herstellen der Verbindung funktionieren wird. Die Anwendung erfordert einige zusätzliche Vereinbarungen und Standardisierungen.

Lin: Von der EDA-Seite sehen wir immer wichtigere Anfragen von Kunden, wie sichergestellt werden kann, dass die Chip-Sicherheitslücke minimiert wird. Es gibt Simulationstools zur Bewertung des Siliziums, und für V2X wird damit ein weiteres Maß an Integrität und Sicherheit hinzugefügt. Sie können über einen Level 3 bis 4 bis 5 nachdenken, der etwas höher ist als das normale Chipdesign. Wenn sie einen Waschmaschinen-Chip entwerfen, ist die Sicherheit vielleicht nur eine minimale Kontrolle. Aber das ist ein V2X-Chip. Sie müssen prüfen, ob dieser Chip anfällig für Fehler durch Spannungsabfall oder Störungen oder möglicherweise sogar elektromagnetische Emissionen oder Interferenzen ist. Sie müssen gründlich prüfen, ob Ihr Kryptografiesystem böswilligen Angriffen wie Seitenkanallecks standhalten kann. Wird Ihr Schlüssel auf unbeabsichtigtem Weg nach draußen gelangen? Auch Fehlertoleranz. Kann Ihr System hohen Temperaturen standhalten, während Ihr Auto in der Wüste fährt? Dann sollte das Auto auch funktionieren. Und wie wäre es mit der Temperatur und der Spannung, wenn Ihr Auto an einem feuchten Tag läuft? Wird Ihr Chip hoher Luftfeuchtigkeit oder sogar hoher Strahlung durch andere Fahrzeuge oder allem, was Ihnen einfällt, standhalten? Hier geht es um Multi-Physics-Simulation. Man muss viele verschiedene physikalische Aspekte berücksichtigen und das Fahren des Autos im realen Szenario berücksichtigen. Was könnte Sicherheitsprobleme verursachen? Kurz gesagt, wir führen bei den Chips strengere Kontrollen hinsichtlich der Sicherheit durch als bei herkömmlichen Chips.

SE: Muss die gesamte Überprüfung der Verifizierung über das gesamte Spektrum erfolgen? Muss es beispielsweise das Netzwerk bis zur Fußgängerebene umfassen? Sie werden akzeptieren, dass Ihr Gerät ein Sicherheitssignal sein oder Informationen an die Infrastruktur zurücksenden kann. Dazu gibt es viele Teile. Wie sehen Sie, dass verschiedene Gruppen zusammenkommen, um dies Wirklichkeit werden zu lassen?

Carpenter: Wir sehen, dass Telekommunikationsentwickler zumindest beginnen zu begreifen, dass sie die Basisstationstechnologie nicht weiter weiterentwickeln können, bis sie beginnen, viel enger mit den Mobiltelefonentwicklern zusammenzuarbeiten. Allein der Aufbau einer Mobilfunkverbindung ist viel anspruchsvoller geworden. Wenn sie diese Dinge virtuell testen oder Hardware-in-the-Loop-Tests dieser Technologie durchführen möchten, müssen sie noch besser als heute verstehen, was sich am anderen Ende dieses Kanals befindet.

Zumindest in der Telekommunikationsbranche treiben sie organisch eine engere Beziehung zwischen Mobiltelefonentwicklern und Infrastrukturentwicklern voran. Das scheint zu passieren. Und es muss passieren, denn die Systeme, die sie zusammenzuführen versuchen, sind zu komplex, um einfach eine gepunktete Linie mit der 3GPP-Spezifikation zu haben und zu sagen: „Ich hoffe, es funktioniert.“ Ich denke, es wird funktionieren.‘ Sie müssen dies wirklich validieren, entweder in einer echten Testkammer oder in einer Art virtualisiertem Hybrid, bei dem Sie Hardware-in-the-Loop durchführen, das durch Software informiert wird.

Bei Fahrzeugen stellt sich bei der Markteinführung unter anderem die Frage, ob der Verbraucher mehr für mehr Hardware und einen weiteren Computersatz im Auto bezahlen muss. Was bekommen sie? Es ist dasselbe, was ich durchmache, wenn ich mich entscheide, ob ich auf das neueste Mobiltelefon upgraden werde. Was ist der Vorteil? Was brauche ich zusätzlich? Kann ich zwei Katzenvideos gleichzeitig streamen? Wofür bin ich bereit zu gehen? Und ich weiß nicht, ob diese Botschaft bereits an die Verbraucher weitergeleitet wurde und nicht gesagt hat: „Ja, ich würde mehr Geld ausgeben, ob es sich um einen abonnementbasierten Dienst handelt, der mein Sicherheitssystem ständig neu programmiert, oder ob es sich um einen neuen Dienst handelt, der das tut.“ Ich habe es noch nie gesehen, aber es sieht für mich wirklich überzeugend aus.“ Ich würde das Auto kaufen, das das hat, oder ich würde den Service für das Auto kaufen, das das hat. Und ich weiß noch nicht, ob diese Nachricht durchkommen wird. Und wenn ich ein Autohersteller bin, gibt es genug Systeme, um die ich mir im Moment Sorgen mache. Ich muss wissen, dass es einen Markt für mich gibt. Wie bereite ich diesen Markt vor? Wie bewerte ich es? Wie mache ich die adressierbare Marktanalyse dazu, um zu wissen, dass sie kommen werden, wenn ich sie baue? Ich bin mir noch nicht sicher, ob ich ein gutes Gespür dafür habe, wo der Wind in dieser Sache weht, aber ich sehe, dass die Autohersteller mehr mit Telekommunikationsanbietern zusammenarbeiten. Das passiert eindeutig. Die Gespräche entfachen sich von selbst, weil sie wissen, dass sie es müssen. Aber ob die Botschaft bis zum Verbraucher durchdringt oder nicht, dass er aufsteht und sagt: „Ja, wir sind der Markt, wir sehen, was dieser Service ist, wir wollen das“, ich glaube, dass es da sein wird. Aber ich bin mir nicht sicher, ob es schon vollständig formuliert, erfasst und dann dem Verbraucher als Vision präsentiert wurde. Wer hätte vor 10 Jahren ahnen können, was wir heute mit unseren Smartphones machen würden? Die Menschen befanden sich in der gleichen Zwickmühle, als sie den Schritt von 3G zu 4G oder vielleicht von 2G zu 3G wagten, aber es braucht dieses überzeugende Argument, und es wird zu einem Henne-Ei-Problem. Investieren wir, damit die Verbraucher kommen? Oder können wir den Verbrauchern die Vision so weit vermitteln, dass sie verstehen, was wir tun könnten, wenn sie ihr Interesse bekundeten, sodass wir den nächsten Schritt unternehmen und auf diese Weise investieren. Wir laufen immer noch sozusagen durch dieses Karussell.

Fritz: Wenn wir als Ingenieure zu tief in die technischen Details einer einzelnen Komponente der Lösung eintauchen, ist es sehr schwierig zu zeigen, dass alles wie erwartet zusammenarbeitet. Wenn man „alles“ verwaltet, entstehen Eckfälle, die kaum verstanden, geschweige denn getestet werden können. Der robusteste Weg, alles zu testen, besteht darin, das gesamte System zusammenarbeiten zu lassen und es komplexen Szenarien auf menschlicher Ebene auszusetzen, die von den Aufsichtsbehörden identifiziert werden können. Dieser szenariobasierte Ansatz gewinnt zunehmend an Bedeutung, da sich politische Entscheidungsträger eine Reihe von Szenarien vorstellen können, die lokale Situationen umfassen und auf typischen Situationen in einer größeren Region aufbauen.

DiGiuseppe: Eines der Dinge, die Shawn hervorhob, war, dass es ein Aufklärungsprogramm geben müsse, um die Verbraucher über den Wert aufzuklären. Aus sicherheitstechnischer Sicht gibt es ganz klare Vorteile. Sie prognostizieren, dass allein die Implementierung von zwei V2X-Anwendungen – eine davon ist zum Beispiel die Kreuzungsbewegung mit Straßenlaternen und der Linksabbiegeassistent – 500,000 Autounfälle reduzieren würde. Das kommt allen zugute. Es reduziert den Versicherungsschutz, sodass ein klarer Vorteil entsteht. Und bei mehr als 40,000 tödlichen Autounfällen pro Jahr würden allein diese beiden Anwendungen über 1,000 Todesopfer bei diesen Unfällen retten. Es ist erforderlich, den Verbraucher über diese Vorteile aufzuklären.

Dalpiaz: Es geht um Bildung, aber auch darum, dass wir gerade eine Energierevolution durchleben. Alles wird elektrifiziert. V2X ist Teil eines größeren intelligenten Ökosystems. Ich verstehe Kommunikationssicherheit, aber wenn Sie auf dem Land leben, können Sie Ihr Elektrofahrzeug möglicherweise als Notstromversorgung für alles nutzen. Dies ist ein Hinweis darauf, dass es sich bei dieser Bidirektionalität um etwas viel Größeres handelt, und sie beginnt bei den Versorgungsunternehmen, den OEMs, den Zulieferern und den Halbleitern – es handelt sich um eine gesamte Lieferkette, die das Bewusstsein schärfen muss.

Fritz: Ein Großteil der intelligenten Entscheidungsfindung muss im Fahrzeug stattfinden, und anomale oder vorausschauende Anpassungen an die vom Fahrzeug wahrgenommene Umgebung kommen von der Infrastruktur oder einem anderen Fahrzeug, sofern und wann vorhanden.

SE: Wie wird das für Menschen funktionieren, die nicht in der Nähe von Ladestationen wohnen?

Dalpiaz: Ich fahre ein Elektroauto, und solange man zu Hause ein Ladegerät hat, wacht man jeden Tag mit vollem Tank auf. Schade, dass ich das Auto nicht als Energiespeicher nutzen kann, da ich die Energie gerne in mein Zuhause zurückbringen möchte. Das ist mein Punkt. Das Ziel besteht letztlich darin, dass wir Nutzer die Art und Weise bestimmen, wie wir Energie verbrauchen. Und wenn ich von „verbrauchen“ spreche, dann nicht nur durch den Kauf bei Versorgungsunternehmen, sondern auch durch den Rückverkauf von Energie nach Bedarf.

Fritz: Wir haben eine Hütte in den Bergen Kaliforniens östlich von LA. Es ist nicht ungewöhnlich, dass ein Elektrofahrzeug auf einer Ausfahrt unterwegs ist und seine Reichweite bergauf falsch eingeschätzt hat, und ich habe noch nie gesehen, dass ein AAA mit einem Ladegerät auftaucht. Die Schätzung der Reichweite über der Route ist wichtig.

Lesen Sie Teil eins der Diskussion:

V2X-Pfad zur Bereitstellung ist immer noch unklar

Während Branchenexperten viele Vorteile der V2X-Technologie erwarten, müssen technologische und soziale Hürden überwunden werden. Aber es gibt Fortschritte.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://semiengineering.com/v2x-security-is-multifaceted-and-not-all-there/

- :hast

- :Ist

- :nicht

- :Wo

- $UP

- 000

- 1

- 10

- 2024

- 352

- 4

- 40

- 5

- 500

- 5G

- 75

- a

- AAA

- Fähig

- Über uns

- absolut

- Akzeptanz

- Unfälle

- über

- Aktivität

- ADAs

- Hinzufügen

- Zusätzliche

- adressierbar

- angesprochen

- Anpassungen

- angenommen

- vor

- Zustimmung

- Warnmeldungen

- Alle

- allein

- entlang

- bereits

- ebenfalls

- immer

- Amerika

- an

- Analyse

- und

- und Infrastruktur

- Ankündigungen

- Ein anderer

- Vorweggenommen

- jedem

- etwas

- Anwendung

- Anwendungen

- gilt

- Ansatz

- Annäherung

- SIND

- Bereiche

- Argument

- um

- artikuliert

- AS

- gefragt

- Aspekte

- beurteilen

- schätzt ein

- helfen

- At

- Attacke

- Angreifer

- Anschläge

- Audible

- Authentizität

- Autohersteller

- Automobilindustrie

- verfügbar

- bewusst

- Bewusstsein

- Zurück

- Sicherungskopie

- Notstromversorgung

- Badewanne

- BAND

- Base

- basierend

- basic

- Grundsätzlich gilt

- BE

- Leuchtfeuer

- wurde

- weil

- werden

- wird

- war

- Bevor

- beginnen

- Anfang

- Sein

- Glauben

- Nutzen

- Vorteile

- Besser

- zwischen

- größer

- Bit

- Weht

- Körper

- Break

- breiteres

- bauen

- erbaut

- Geschäft

- aber

- Taste im nun erscheinenden Bestätigungsfenster nun wieder los.

- Kaufe

- Kauf

- by

- Kalifornien

- Kameras

- Das Mrčajevci-Freizeitzentrum

- CAN

- kann keine

- capability

- gefangen

- Auto

- vorsichtig

- Autos

- Fälle

- CAT

- katastrophal

- Verursachen

- zellulären

- Zertifizierungen

- Diese

- Kette

- challenges

- Labor-Klimakammer

- Kanal

- aufladen

- Ladestationen

- aus der Ferne überprüfen

- Überprüfung

- Schecks

- Chip

- Pommes frites

- Stadt

- reinigen

- klar

- klicken Sie auf

- eng

- näher

- zusammenarbeiten

- Zusammenarbeit

- Das Sammeln

- Colorados

- wie die

- kommt

- Kommen

- Kommunikation

- Kommunikationssysteme

- Kommunikation

- Unternehmen

- Unternehmen

- zwingend

- Abschluss

- Komplex

- Komponente

- Computer

- Hautpflegeprobleme

- Bedenken

- Verbindung

- Geht davon

- verbrauchen

- Verbraucher

- KUNDEN

- fortsetzen

- Steuerung

- Gespräch

- Gespräche

- Ecke

- könnte

- Kurs

- schafft

- Cross

- Geheimschrift

- Kunden

- Internet-Sicherheit

- Matthias

- technische Daten

- Christian

- Tag

- Deal

- entscheidet

- Decision Making

- tief

- tief

- Denial of Service

- Einsatz

- Implementierungen

- WÜSTE

- Design

- Details

- entwickeln

- Entwickler

- Gerät

- Geräte

- anders

- schwer

- Richtung

- Direktor

- diskutieren

- Diskussion

- Division

- do

- die

- Tut nicht

- Dollar

- Nicht

- DOT

- nach unten

- Antrieb

- Fahren

- Drop

- Früher

- Osten

- Ökosystem

- erziehen

- Erziehung

- Bildungswesen

- Anstrengung

- entweder

- Die elektrische

- Elektro-Auto

- Elektrofahrzeug

- Emission

- Emissionen

- ermöglichen

- freigegeben

- ermöglichen

- ermutigt

- Ende

- Energie

- erzwingen

- Entwicklung

- Ingenieure

- genug

- Ganz

- Arbeitsumfeld

- vorstellen

- etc

- Äther (ETH)

- Europa

- Europa

- EV

- bewerten

- Sogar

- Jedes

- jeden Tag

- alle

- jedermann

- alles

- Beispiel

- Ausführung

- existiert

- erwarten

- erwartet

- Experten

- extra

- zugewandt

- Tatsache

- falsch

- Todesopfer

- Fehler

- fünf

- Setzen Sie mit Achtsamkeit

- folgt

- Aussichten für

- Ford

- Prognosen

- vorwärts

- vier

- Unser Ansatz

- für

- voller

- voll

- Finanzierung

- weiter

- Gewinnen

- bekommen

- bekommt

- bekommen

- gegeben

- Unterstützung

- Go

- Kundenziele

- Ziele

- Goes

- gehen

- weg

- gut

- habe

- der Regierung

- gps

- groß

- Grün

- Gruppen

- hätten

- Hälfte

- passieren

- Los

- das passiert

- haptischen

- Hardware

- Hardware-Sicherheits

- Haben

- mit

- he

- hören

- High

- höher

- Hervorheben

- Hervorheben

- Home

- ein Geschenk

- Horizont

- Ultraschall

- Hilfe

- HTTPS

- feucht

- Hürden

- Hybrid

- Hype

- i

- identifiziert

- identifizieren

- if

- Bilder

- Umsetzung

- wichtig

- in

- das

- Inklusive

- falsch

- zunehmend

- Indikation

- Krankengymnastik

- industriell

- Energiegewinnung

- Branchenexperten

- Information

- informiert

- Infrastruktur

- Initiative

- Eingänge

- installiert

- Instanz

- Instrument

- Versicherung

- Integrität

- Intelligent

- interessiert

- Einmischung

- Internet

- Flexible Kommunikation

- interoperativ

- Überschneidung

- Kreuzungen

- in

- Investieren

- IP

- Inseln

- ISO

- isoliert

- Problem

- Probleme

- IT

- nur

- Wesentliche

- Art

- Arten

- Wissen

- la

- SPRACHE

- neueste

- Leckage

- am wenigsten

- links

- lassen

- Niveau

- Gefällt mir

- lin

- Line

- wenig

- leben

- Leben

- aus einer regionalen

- Lang

- langfristig

- aussehen

- SIEHT AUS

- Los

- Maschine

- gemacht

- hauptsächlich

- um

- Makers

- Making

- böswilligen

- Management

- Management System

- Manager

- flächendeckende Gesundheitsprogramme

- Mandate

- Alle Tauchgäste müssen eine Tauchversicherung vorweisen,

- viele

- Markt

- Market Analysis

- Marketing

- max-width

- vielleicht

- me

- Mittel

- mittlere

- erwähnt

- Nachricht

- Nachrichten

- Messaging

- Metro

- könnte

- Minimum

- Mobil

- Handy

- Modulen

- Module

- mehr

- vor allem warme

- Bewegung

- viel

- facettenreich

- sollen

- my

- National

- In der Nähe von

- Need

- erforderlich

- Bedürfnisse

- Netzwerk

- Neu

- weiter

- nächste Generation

- nicht

- jetzt an

- Anzahl

- Kurzfassung

- offensichtlich

- auftreten

- aufgetreten

- Oktober

- of

- WOW!

- on

- einmal

- EINEM

- einzige

- or

- organisch

- Andere

- UNSERE

- übrig

- besitzen

- Teil

- Weg

- AUFMERKSAMKEIT

- Personen

- für

- wahrgenommen

- Zeit

- Erlaubnis

- Perspektive

- Telefon

- Physik

- Stücke

- Ort

- Plan

- Plato

- Datenintelligenz von Plato

- PlatoData

- Points

- Datenschutzrichtlinien

- Politiker

- Pony

- Potenzial

- Werkzeuge

- prädiktive

- Danach

- Gegenwart

- Präsident

- Principal

- Datenschutz

- wahrscheinlich

- Aufgabenstellung:

- Probleme

- Produkt

- Produkt-Manager

- Profil

- Programm

- Fortschritt

- Risiken zu minimieren

- die

- Anbieter

- bietet

- Kauf

- geschoben

- setzen

- Putting

- Qualcomm

- Frage

- ganz

- Radar

- Strahlung

- Radio

- erhöhen

- Angebot

- echt

- Realität

- wirklich

- Veteran

- reduziert

- Betrachten

- in Bezug auf

- Region

- regulär

- Rechtliches

- Regulierungsbehörden

- Beziehung

- freigegeben

- Zugriffe

- Anforderung

- erfordert

- resistent

- Die Ergebnisse

- Revolution

- Recht

- starr

- robust

- ausrollen

- RON

- Straße

- Führen Sie

- Laufen

- s

- Sicherung

- Sicherheit

- Sicherheit und Gefahrenabwehr

- gleich

- Speichern

- sagen

- sagen

- Szenario

- Szenarien

- Zweite

- Die Geheime

- Verbindung

- Sicherheitdienst

- Sicherheitsbedrohungen

- Sicherheitslücke

- sehen

- scheint

- gesehen

- Segment

- in XNUMX Minuten

- Halbleiter

- Halbleiter

- Senior

- Sinn

- Sensoren

- Leistungen

- kompensieren

- Einstellung

- shawn

- kurzfristig

- sollte

- erklären

- geschlossen

- schließen

- Seite

- Siemens

- Signal

- Signale

- Silizium

- ähnlich

- einfach

- Simulation

- gleichzeitig

- da

- Umstände

- smart

- Smart City

- Smartphones

- So

- Social Media

- Software

- Lösung

- Lösungen

- einige

- Jemand,

- etwas

- anspruchsvoll

- Raumfahrt

- Spektrum

- Stakeholder

- Stand

- Standard

- Standardisierung

- Normen

- Anfang

- begonnen

- Beginnen Sie

- beginnt

- Station

- Stations

- Schritt

- Immer noch

- storage

- Geschichten

- Strom

- Zeug

- erfolgreich

- so

- Lieferanten

- liefern

- Supply Chain

- sicher

- System

- Systeme und Techniken

- Tabelle

- Nehmen

- Einnahme

- sprachen

- Panzer

- Technische

- technologische

- Technologie

- Telekommunikations

- Telekommunikation

- Begriff

- Test

- getestet

- Testen

- als

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- die Sicherheit

- ihr

- Sie

- dann

- Dort.

- Diese

- vom Nutzer definierten

- Ding

- Denken

- fehlen uns die Worte.

- diejenigen

- dachte

- Bedrohungen

- nach drei

- Durch

- Tier

- Stufe eins

- Zeit

- zu

- heute

- gemeinsam

- Toleranz

- auch

- Werkzeug

- Werkzeuge

- Top

- Trojan

- Versuch

- WENDE

- XNUMX

- Typen

- typisch

- uns

- Letztlich

- UN

- verstehen

- Universitäten

- unwahrscheinlich

- bis

- ungewöhnlich

- Aktualisierung

- mehr Stunden

- us

- -

- Mitglied

- Nutzer

- Nutzen

- BESTÄTIGEN

- Wert

- verschiedene

- Fahrzeug

- Fahrzeuge

- Verification

- sehr

- Schraubstock

- Vizepräsident:in

- Videos

- Anzeigen

- Assistent

- praktisch

- sichtbar

- Seh-

- Stromspannung

- Sicherheitslücken

- Verwundbarkeit

- Verwundbar

- Wake

- Aufwachen

- Gehen

- geht

- wollen

- wurde

- Waschen

- Weg..

- we

- GUT

- waren

- Was

- Was ist

- wann

- ob

- welche

- während

- WHO

- warum

- werden wir

- bereit

- Gewinner

- kabellos

- mit

- .

- Arbeiten

- zusammenarbeiten

- gearbeitet

- arbeiten,

- Werk

- besorgt

- würde

- Jahr

- Jahr

- noch

- U

- Ihr

- Zephyrnet