Cybersecurity-Geschichten sind wie Busse: Der eine, auf den man wartet, kommt ewig nicht, dann kommen gleich zwei.

Das Fachthema, das diese Woche plötzlich zweimal aufgetaucht ist, ist: Resonanz.

Am Montag haben wir über Janet Jacksons Song von 1989 geschrieben Rhythmus-Nation, und wie es versehentlich zu einem Proof-of-Concept für einen Windows-Absturz-Exploit wurde, der bereits 2005 gemeldet wurde.

Diese Geschichte wurde erst kürzlich veröffentlicht, als ein bisschen seltsamer historischer Spaß, und mit dem gleichen Sinn für Spaß wies MITRE ihm eine zu offizielle CVE-Fehlernummer (verwirrenderweise jedoch mit einem Datumsstempel von 2022, weil es damals erstmals bekannt wurde).

Bei diesem „Exploit“ soll irgendetwas am Beat und der Mischung der Frequenzen in dem Song die Laufwerke in den Windows-Laptops eines bestimmten Herstellers gestört haben, indem es den natürlichen Schwingungsfrequenzen der Festplatten der alten Schule entsprach …

… bis zu dem Punkt, dass die Resonanzeffekte genug Vibrationen erzeugten, um die Festplatte zum Absturz zu bringen, was den Treiber zum Absturz brachte, was Windows zum Absturz brachte.

Anscheinend könnten sogar Laptops in der Nähe mit demselben Festplattenmodell bis zum Ausfall durch R&B behandelt werden, wodurch das Betriebssystem aus der Ferne heruntergefahren wird.

Die Lösung bestand anscheinend darin, eine Art Bandpassfilter hinzuzufügen (Band wie in „Frequenzbereich“, nicht wie in „Musikergruppe“), der die Resonanz und die Übersteuerung herausschneidet, aber den Klang klar genug belässt, um normal zu klingen.

Zwei Busse gleichzeitig

Rate mal?

Ungefähr zur gleichen Zeit wie die Rhythmus-Nation story breaked, ein Forscher an der Ben-Gurion-Universität des Negev in Israel veröffentlichte eine Forschungsarbeit über Resonanzprobleme in Mobiltelefongyroskopen.

Moderne Telefongyroskope haben keine rotierenden Schwungräder, die in kardanischen Aufhängungen untergebracht sind, wie die balancierenden Gyroskopspielzeuge, die Sie vielleicht als Jugendlicher gesehen oder sogar besessen haben, sondern basieren auf geätzten Silizium-Nanostrukturen, die Bewegungen und Bewegungen durch das Erdmagnetfeld erkennen.

Mordechai Guri's Artikel trägt den Titel GAIROSCOPE: Injizieren von Daten von Air-Gap-Computern in nahe gelegene Gyroskope, und der Titel fasst die Geschichte ziemlich gut zusammen.

Übrigens, wenn Sie sich fragen, warum die Schlüsselwörter Ben-Gurion-Universität und Luftspalt klingel, es ist weil Akademiker da sind routinemäßig absurd viel Spaß haben leisten regelmäßig Beiträge zum Umgang mit Datenlecks in und aus sicheren Bereichen.

Aufrechterhaltung eines Luftspalts

Sogenannt Airgapped-Netzwerke werden häufig für Aufgaben wie die Entwicklung von Anti-Malware-Software, die Erforschung von Cybersecurity-Exploits, den sicheren Umgang mit geheimen oder vertraulichen Dokumenten und den Schutz von Nuklearforschungseinrichtungen vor Eingriffen von außen verwendet.

Der Name bedeutet wörtlich, was er sagt: Es gibt keine physische Verbindung zwischen den beiden Teilen des Netzwerks.

Wenn Sie also optimistisch davon ausgehen, dass alternative Netzwerkhardware wie Wi-Fi und Bluetooth ordnungsgemäß kontrolliert wird, können sich Daten nur auf eine Weise zwischen „innen“ und „außen“ bewegen, die ein aktives menschliches Eingreifen erfordert, und können daher robust reguliert und überwacht werden , überwacht, abgemeldet, angemeldet usw.

Aber was ist mit einem korrupten Insider, der die Regeln brechen und geschützte Daten auf eine Weise stehlen will, die seine eigenen Manager und sein Sicherheitsteam wahrscheinlich nicht bemerken?

Forscher der Ben-Gurion-Universität haben sich im Laufe der Jahre viele seltsame, aber praktikable Datenexfiltrationstricks ausgedacht, zusammen mit Techniken, um sie zu erkennen und zu verhindern, und ihnen oft wirklich abgefahrene Namen gegeben…

…sowie LANTENNE, wo unschuldig aussehende Netzwerkpakete auf den Drähten, die die vertrauenswürdige Seite des Netzwerks verbinden, tatsächlich schwache Funkwellen erzeugen, die von einem Mitarbeiter außerhalb des sicheren Labors mit einem mit einer Antenne ausgestatteten USB-Dongle und einem softwaredefinierten Funkempfänger erkannt werden können:

Or Lüftergeschwindigkeiten verwendet, um verdeckte Tonsignale zu senden, in einem Trick, der als The bezeichnet wird FANSMITTER:

Oder mit Kondensatoren auf einem Motherboard als winzige Stand-in-Lautsprecher in einem Computer zu fungieren, bei dem der eigene Lautsprecher absichtlich entfernt wurde.

Oder dem eine Bedeutung hinzufügen Menge an roter Tönung auf dem Bildschirm von Sekunde zu Sekunde und viele andere abstruse Luftbrücke Tricks.

Das Problem mit dem Ton

Das Herausfiltern von Daten über einen Lautsprecher ist recht einfach (Computermodems und Akustikkoppler taten dies vor mehr als 50 Jahren), aber hier gibt es zwei Probleme: [1] Die Geräusche selbst, die aus Lautsprechern auf der vertrauenswürdigen Seite eines Airgapped-Netzwerks kreischen, sind ein kleines Werbegeschenk, und [2] Sie brauchen ein unentdecktes, ungeregeltes Mikrofon auf der nicht vertrauenswürdigen Seite des Netzwerks, um die Geräusche aufzunehmen und sie heimlich aufzunehmen.

Problem [1] wurde durch die Entdeckung überwunden, dass viele, wenn nicht die meisten Computerlautsprecher so genannte Lautsprecher erzeugen können gynäkologische Klänge mit Frequenzen, die hoch genug sind (normalerweise 17,000 Hertz oder höher), dass nur wenige, wenn überhaupt, Menschen sie hören können.

Gleichzeitig kann ein typisches Mobiltelefonmikrofon Ultraschalltöne auf der anderen Seite des Luftspalts aufnehmen und so einen verdeckten Audiokanal bereitstellen.

Aber Trick [2] wurde zumindest teilweise durch die Tatsache vereitelt, dass die meisten modernen Mobiltelefone oder Tablets leicht zu überprüfende Konfigurationseinstellungen zur Steuerung der Mikrofonnutzung haben.

Daher können Telefone, die so vorgerüstet sind, dass sie gegen die Richtlinien „keine Aufnahmegeräte erlaubt“ verstoßen, ziemlich leicht durch eine Aufsichtsprüfung entdeckt werden, bevor sie in einen sicheren Bereich zugelassen werden.

(Mit anderen Worten, es besteht eine reale Chance, mit einem „Live-Mikrofon“ erwischt zu werden, wenn Ihr Telefon in einem offensichtlich nicht konformen Zustand konfiguriert ist, was zu einer Verhaftung oder Schlimmerem führen könnte.)

Wie Sie dem Titel von Guris Artikel entnehmen können, stellt sich jedoch heraus, dass der Gyroskop-Chip in den meisten modernen Mobiltelefonen – der Chip, der erkennt, wenn Sie den Bildschirm seitwärts drehen oder das Gerät hochheben – als ein verwendet werden kann sehr rudimentäres Mikrofon.

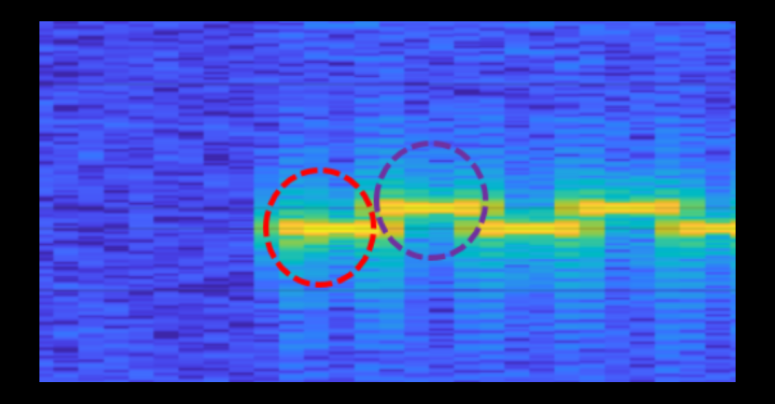

Stark vereinfacht besteht das GAIROSCOPE-Datenexfiltrationssystem darin, ein bekanntes Mobiltelefon einer Reihe von Ultraschallfrequenzen auszusetzen (in Guris Beispiel lagen diese knapp über 19,000 Hertz, zu hoch, als dass fast jeder auf der Erde sie hören könnte) und eine genaue Frequenz herauszufinden, die provoziert nachweisbar anormale Resonanz im Gyroskop-Chip.

Sobald Sie eine oder mehrere Resonanzfrequenzen sicher außerhalb des menschlichen Hörbereichs gefunden haben, haben Sie effektiv beide Enden eines verdeckten Datensignalisierungskanals, basierend auf Frequenzen, die an einem Ende unhörbar erzeugt und zuverlässig erkannt werden können, ohne einen zu verwenden normales Mikrofon, auf der anderen Seite.

Der Grund für die Ausrichtung auf das Gyroskop ist, dass die meisten Mobiltelefone das Gyroskopsignal aus Datenschutz- und Sicherheitsgesichtspunkten als unumstritten behandeln und Apps (auf Android gehört dazu sogar der Chrome-Browser) erlauben, die Gyroskope X, Y und Z auszulesen Positionsablesungen standardmäßig ohne besondere Berechtigungen.

Das bedeutet, dass ein offenbar auf „kein Abhören“ eingestelltes Mobilgerät über einen verdeckten Audiokanal dennoch geheime, nicht hörbare Daten empfangen könnte.

Seien Sie jedoch nicht zu aufgeregt über den Durchsatz.

Datenraten scheinen im Allgemeinen etwa 1 Bit pro Sekunde zu betragen, was 50 Jahre alte Computermodems schnell erscheinen lässt …

…aber Daten wie geheime Schlüssel oder Passwörter sind oft nur wenige hundert oder einige tausend Bit lang, und sogar 1 Bit/s könnte ausreichen, um sie in wenigen Minuten oder Stunden über einen ansonsten sicheren und gesunden Airgap zu lecken.

Was ist zu tun?

Das offensichtliche „Heilmittel“ für diese Art von Trick ist zu verbieten Sie Mobiltelefone vollständig aus Ihren sicheren Bereichen, eine Vorsichtsmaßnahme, die Sie in der Nähe eines ernsthaften Airgapped-Netzwerks erwarten sollten.

In weniger sicheren Bereichen, in denen Airgaps verwendet werden, aber Mobiltelefone dennoch erlaubt sind (vorbehaltlich bestimmter überprüfter Einstellungen), ändert die Erfindung von GAIROSCOPE die Regeln.

Von nun an sollten Sie überprüfen, ob die Benutzer dies getan haben ihre „Bewegungserkennung“-Systemeinstellungen deaktiviert, zusätzlich zum Blockieren des Zugriffs auf das Mikrofon, Wi-Fi, Bluetooth und andere Funktionen, die bereits für die damit verbundenen Datenlecks bekannt sind.

Schließlich, wenn Sie wirklich besorgt sind, könnten Sie interne Lautsprecher abklemmen auf allen Computern auf der sicheren Seite des Netzwerks …

…oder Verwenden Sie einen aktiven Frequenzfilter, genau wie dieser unbenannte Laptop-Anbieter es tat, um den Schurken zu blockieren Rhythmus-Nation Signale im Jahr 2005.

(Guris Artikel zeigt eine einfache analoge elektrische Schaltung zum Abschneiden von Audiofrequenzen über einem gewählten Wert.)

- Luftspalt

- Ben Gurion

- Ben-Gurion-Universität

- Blockchain

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Datenlecks

- Data Loss

- Heimatschutzministerium

- digitale Brieftaschen

- Firewall

- GAIROSKOP

- Kaspersky

- Malware

- McAfee

- Nackte Sicherheit

- NexBLOC

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- VPN

- Verwundbarkeit

- Website-Sicherheit

- Zephyrnet

![S3 Ep118: Erraten Sie Ihr Passwort? Keine Notwendigkeit, wenn es bereits gestohlen wurde! [Audio + Text]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)