Die US-Behörde für Cybersicherheit und Infrastruktursicherheit (CISA) hat Decider auf den Markt gebracht, ein kostenloses Tool, mit dem die Cybersicherheitsgemeinschaft das Verhalten von Bedrohungsakteuren einfacher dem MITRE ATT&CK-Framework zuordnen kann.

Decider wurde in Zusammenarbeit mit dem US Homeland Security Systems Engineering and Development Institute (HSSEDI) und MITRE entwickelt und ist eine Webanwendung, die Unternehmen herunterladen und in ihrer eigenen Infrastruktur hosten können, um sie so einer Reihe von Benutzern über die Cloud zur Verfügung zu stellen. Es soll den oft mühsamen Prozess der genauen und effektiven Verwendung des Frameworks vereinfachen und seine Verwendung für Analysten auf allen Ebenen in einer bestimmten Cybersicherheitsorganisation öffnen.

ATT&CK: Ein komplexer Rahmen

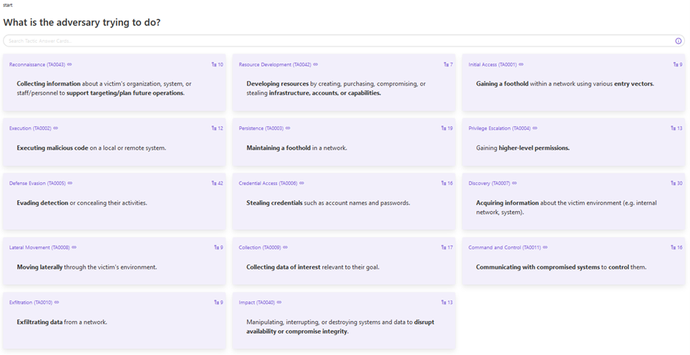

ATT&CK wurde dafür entwickelt Sicherheitsanalysten helfen Ermitteln Sie, was Angreifer zu erreichen versuchen und wie weit sie in diesem Prozess fortgeschritten sind (d. h. stellen sie einen ersten Zugang her? Bewegen sie sich seitlich? Exfiltrieren sie Daten?) Dies erfolgt über eine Reihe bekannter Cyberangriffstechniken und Subtechniken, die regelmäßig bestimmt und aktualisiert werden von MITRE, die Analysten zusätzlich zu dem abbilden können, was sie möglicherweise in ihrer eigenen Umgebung sehen.

Das Ziel ist es, die nächsten Züge der Bösewichte vorherzusehen und Angriffe so schnell wie möglich abzuschalten. Das Framework kann auch in eine Vielzahl von Sicherheitstools integriert werden und bietet eine Standardsprache für die Kommunikation mit Kollegen und Beteiligten während der Reaktion auf Vorfälle und forensischen Untersuchungen.

Das ist alles schön und gut, aber das Problem ist, dass das Framework notorisch komplex ist und oft ein hohes Maß an Training und Fachwissen erfordert, um beispielsweise die richtigen Mappings auszuwählen. Es auch erweitert sich kontinuierlich, einschließlich über Unternehmensangriffe hinausgehender Bedrohungen für industrielle Kontrollsysteme (ICS) und die mobile Landschaft, was die Komplexität erhöht. Alles in allem ist es ein weitläufiger Datensatz, durch den man navigieren muss – und Cyber-Verteidiger landen oft im Unkraut, wenn sie versuchen, ihn zu verwenden.

„Es gibt viele Techniken und Untertechniken, die verfügbar sind und die sehr kompliziert und sehr technisch werden können, und oft sind Analysten überfordert oder es verlangsamt sie ziemlich, weil sie nicht unbedingt wissen, ob die Unter- Technik, die sie auswählen, die richtige ist“, sagt James Stanley, Abteilungsleiter bei CISA, und stellt fest, dass Beschwerden über Fehlzuordnungen bei der Verwendung des Tools häufig vorkommen.

„Wenn Sie auf die Website gehen, liegen viele Informationen vor Ihnen, und es wird schnell einschüchternd. Das Decider-Tool bringt es einfach in eine einfachere Sprache, die ein Analyst unabhängig von seinem Fachwissen verwenden kann“, sagt er. „Wir wollten unseren Stakeholdern mehr Anleitung zur Verwendung des Frameworks geben und es beispielsweise Junior-Analysten zur Verfügung stellen, die davon profitieren könnten, es in Echtzeit während der Reaktion auf Vorfälle mitten in der Nacht zu nutzen.“

Auf einer breiteren Ebene glauben Bekehrer bei CISA und MITRE, dass ein breiterer Einsatz von ATT&CK – wie von Decider angeregt – zu besseren, umsetzbareren Bedrohungsinformationen und besseren Ergebnissen bei der Cyberabwehr führen wird.

„Bei CISA möchten wir wirklich den Schwerpunkt darauf legen, Threat Intelligence zu nutzen, um zu Ihrer Verteidigung proaktiv und nicht reaktiv zu sein“, sagt Stanley. „Seit sehr langer Zeit besteht das Ziel der Branche darin, Indikatoren für Kompromisse (IOCs) auszutauschen, die einen sehr breiten, sehr begrenzten Kontext haben.“

Im Gegensatz dazu kippt ATT&CK das Spielfeld zum Vorteil der Verteidigung, sagt er, weil es granular ist und Organisationen die Möglichkeit gibt, die spezifischen Playbooks der Bedrohungsakteure zu verstehen, die für sie relevant sind ihre spezifischen Umgebungen.

„Bedrohungsakteure sollten wissen, dass ihre Playbooks im Wesentlichen nutzlos sind, sobald wir hervorheben, was sie tun und wie sie es tun, und es in das Framework integrieren“, erklärt er. „Organisationen, die es verwenden können, haben eine viel stärkere Sicherheitslage als nur eine Art blindes Blockieren von IP-Adressen oder Hashes, wie es die Branche so gewohnt ist. Decider bringt uns dem näher.“

Vereinfachung von ATT&CK für die Zugänglichkeit von Analysten

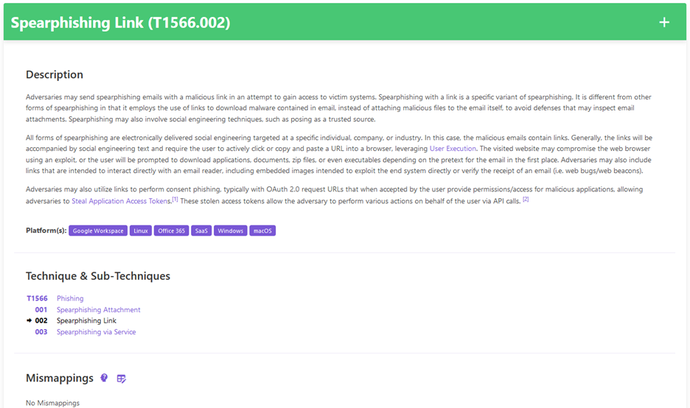

Decider macht die ATT&CK-Kartierung zugänglicher, indem Benutzer durch eine Reihe von geführten Fragen zu gegnerischen Aktivitäten geführt werden, mit dem Ziel, die richtigen Taktiken, Techniken oder Untertechniken im Framework zu identifizieren, um auf intuitive Weise zu dem Vorfall zu passen. Von dort aus können diese Ergebnisse laut CISA „in eine Reihe wichtiger Aktivitäten wie das Teilen der Ergebnisse, das Entdecken von Minderungen und das Auffinden weiterer Techniken einfließen“. Ankündigung vom 1. März des neuen Werkzeugs.

Zusätzlich zu den vorab ausgefüllten Leitfragen verwendet Decider eine vereinfachte Sprache, die jedem Sicherheitsanalysten zugänglich wäre, eine intuitive Such- und Filterfunktion zum Aufdecken relevanter Techniken und eine „Einkaufswagen“-Funktion, mit der Benutzer Ergebnisse in häufig verwendete Formate exportieren können. Darüber hinaus können Organisationen es an ihre eigenen individuellen Umgebungen anpassen und optimieren, einschließlich der Kennzeichnung häufiger Fehlzuordnungen.

Laut John Wunder, Abteilungsleiter, CTI und Adversary Emulation bei MITRE, besteht die Hoffnung, dass ATT&CK schließlich zu einem grundlegenden Hintergrundtool für Cybersicherheitsorganisationen wird und nicht zu dem unhandlichen, wenn auch nützlichen Instrument, das es bisher war.

„Eine Sache, die ich wirklich gerne sehen würde, wenn ATT&CK mehr in den Hintergrund rückt, ist nur ein Teil des täglichen Betriebs der Cybersicherheit und einzelne Analysten müssen dem einfach weniger Aufmerksamkeit schenken“, sagt er. „Es ist einfach etwas, das die Grundlage dessen bilden sollte, was wir tun und darüber nachdenken, wie das Verhalten von Gegnern verstanden wird, und nicht etwas, das Sie jedes Mal, wenn Sie auf einen Vorfall reagieren, viel Zeit damit verbringen müssen, darüber nachzudenken. Decider ist diesbezüglich ein großer Schritt nach vorn.“

Das Tool trägt auch dazu bei, dass die Syntax von ATT&CK zur gemeinsamen De-facto-Nomenklatur für Tools und Sicherheitsplattformen wird und Bedrohungsinformationen teilt.

„Sobald Sie sehen, dass ATT&CK in immer mehr Teilen des Ökosystems verwendet wird und alle eine gemeinsame Sprache verwenden, sehen die Benutzer von ATT&CK immer mehr Vorteile darin, Dinge an dem Framework auszurichten und es zu verwenden, um Tools effektiver zu korrelieren und so weiter “, sagt Wunder. „Hoffentlich werden wir durch Dinge wie Decider, die die Verwendung vereinfachen, mehr und mehr davon sehen.“

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://www.darkreading.com/threat-intelligence/cisa-mitre-look-to-takeattack-framework-out-of-the-weeds

- :Ist

- $UP

- 1

- a

- Über uns

- Zugang

- zugänglich

- Nach

- genau

- Erreichen

- über

- Aktivitäten

- Aktivität

- Akteure

- Zusatz

- zusätzlich

- Adressen

- Vorteil

- Agentur

- Alle

- Analytiker

- Business Analysten

- und

- und Infrastruktur

- erwarten

- Anwendung

- SIND

- AS

- At

- Anschläge

- Aufmerksamkeit

- verfügbar

- Hintergrund

- Badewanne

- BE

- weil

- werden

- Glauben

- Nutzen

- Besser

- Beyond

- Big

- Bit

- blindlings

- Sperrung

- Brings

- breit

- breiteres

- by

- CAN

- Kann bekommen

- Chef

- CISA

- näher

- Cloud

- gemeinsam

- häufig

- Kommunizieren

- community

- Beschwerden

- Komplex

- Komplexität

- Kompromiss

- Kontext

- Kontrast

- Smartgeräte App

- Corp

- könnte

- Cyber-

- Cyber Attacke

- Internet-Sicherheit

- Agentur für Cybersicherheit und Infrastruktursicherheit

- technische Daten

- Datensatz

- Täglich, von Tag zu Tag

- Defenders

- Militär

- Abteilung

- entworfen

- Bestimmen

- entschlossen

- Entwicklung

- entdecken

- Dabei

- nach unten

- herunterladen

- im

- e

- jeder

- einfacher

- leicht

- Ökosystem

- effektiv

- Betonung

- ermutigt

- Entwicklung

- Unternehmen

- Umgebungen

- im Wesentlichen

- Festlegung

- Äther (ETH)

- schließlich

- Jedes

- jedermann

- Expertise

- Erklärt

- exportieren

- Tatsache

- weit

- Feld

- Filter

- passen

- Aussichten für

- gerichtlich

- unten stehende Formular

- vorwärts

- Foundation

- Unser Ansatz

- Frei

- für

- Materials des

- Funktion

- Funktionalität

- weiter

- bekommen

- ABSICHT

- gegeben

- gibt

- Go

- Kundenziele

- gut

- Guide

- Haben

- mit

- Hilfe

- hilft

- High

- Hervorheben

- Heimat

- Homeland Security

- ein Geschenk

- Hoffentlich

- Gastgeber

- Ultraschall

- Hilfe

- HTTPS

- i

- ICS

- Identifizierung

- wichtig

- in

- Zwischenfall

- Vorfallreaktion

- Einschließlich

- integrieren

- Incorporated

- Anzeigen

- Krankengymnastik

- industriell

- Energiegewinnung

- Information

- Infrastruktur

- Anfangs-

- Instanz

- Institut

- Instrument

- Intelligenz

- intuitiv

- Untersuchungen

- beteiligt

- IP

- IP-Adressen

- IT

- SEINE

- Peter

- Art

- Wissen

- bekannt

- Sprache

- ins Leben gerufen

- führen

- Lasst uns

- Niveau

- Gefällt mir

- Limitiert

- Lang

- lange Zeit

- aussehen

- Los

- ich liebe

- um

- MACHT

- Making

- Manager

- Karte

- Mapping

- max-width

- könnte

- Mobil

- mehr

- bewegt sich

- ziehen um

- Navigieren

- Notwendig

- Neu

- weiter

- of

- oft

- on

- EINEM

- XNUMXh geöffnet

- Einkauf & Prozesse

- entgegengesetzt

- Organisation

- Organisationen

- überwältigt

- besitzen

- Teil

- Partnerschaft

- AUFMERKSAMKEIT

- Ebene

- Plattformen

- Plato

- Datenintelligenz von Plato

- PlatoData

- spielend

- möglich

- Proaktives Handeln

- Aufgabenstellung:

- Prozessdefinierung

- bietet

- setzen

- Fragen

- schnell

- Angebot

- lieber

- RE

- echt

- Echtzeit

- Ungeachtet

- relevant

- Antwort

- Die Ergebnisse

- s

- sagt

- Suche

- Abschnitt

- Sicherheitdienst

- Sicherheitssysteme

- Sicherheits-Tools

- Sehen

- Modellreihe

- kompensieren

- Teilen

- ,,teilen"

- Shopping

- Einkaufswagen

- sollte

- schließen

- vereinfachte

- vereinfachen

- verlangsamt

- So

- etwas

- Quelle

- spezifisch

- verbringen

- Stakeholder

- Standard

- Stanley

- Anfang

- Schritt

- stärker

- so

- Syntax

- Systeme und Techniken

- Taktik

- Nehmen

- Technische

- Techniken

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- ihr

- Sie

- Ding

- Denken

- Bedrohung

- Bedrohungsakteure

- Bedrohungsanalyse

- Bedrohungen

- Durch

- Zeit

- Tipps

- zu

- Werkzeug

- Werkzeuge

- Top

- Ausbildung

- verstehen

- Verständnis

- us

- -

- Nutzer

- Vielfalt

- Gehen

- wollte

- Weg..

- Netz

- Internetanwendung

- Webseite

- GUT

- Was

- welche

- WHO

- breiter

- werden wir

- mit

- .

- würde

- Ihr

- Zephyrnet