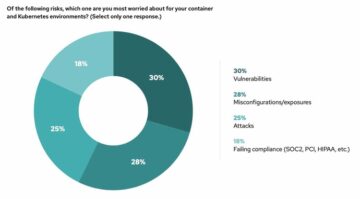

Die Erwähnung von „Wahlsicherheit“ unter Cybersicherheitsexperten weckt in der Regel Bedenken hinsichtlich der Manipulation von Wahlgeräten, Schwachstellen und der Möglichkeit von Datenschutzverletzungen. Aber es steckt mehr dahinter als Hardware, Software und Prozesse. Fehlinformationen und Desinformationen sind äußerst drängende Probleme, die mit der traditionellen Cybersicherheit einhergehen – einer vielschichtigen Angriffstechnik, die im Jahr 2020 im Mittelpunkt stand und seitdem nur noch häufiger auftritt.

Während die Halbzeitwahlen näher rückten, mag die Zeit knapp werden, aber Sicherheitsteams an vorderster Front – diejenigen, die mit Herstellern von Wahlausrüstung zusammenarbeiten, Unternehmen, die Komponenten liefern, und diejenigen innerhalb von Regierungsbehörden, die für die Gewährleistung der Integrität der Wahlausrüstung verantwortlich sind – können immer noch eine wichtige Rolle spielen Maßnahmen zur Bekämpfung dieser sehr gefährlichen Bedrohung.

Was Fehlinformationen und Desinformationen betrifft, handelt es sich weder um ein neues Konzept. Die Praxis der Verbreitung von Fehl- und Desinformationen (auch „Fake News“ genannt) lässt sich bis etwa 27 v. Chr. zurückverfolgen, als der damalige römische Kaiser Caesar Augustus Lügen über seinen Erzfeind Markus Antonius verbreitete, um öffentliche Gunst zu erlangen.

"Fehlinformationen„ist die unbeabsichtigte Verbreitung von Desinformation. „Desinformation“ ist die vorsätzliche Verbreitung falscher Informationen, die absichtlich dazu bestimmt ist die öffentliche Meinung irreführen und beeinflussen. Dies kann winzige Ausschnitte sachlicher Informationen enthalten, die stark manipuliert wurden, was Verwirrung stiftet und Zweifel darüber aufkommen lässt, was Fakten sind und was nicht.

Erst in den letzten Wochen hat ein Angestellter im Mesa County, Colorado, plädierte für die sie betreffenden Anklagen auf nicht schuldig angebliche Beteiligung mit Manipulation von Wahlgeräten. Sie und ein Kollege werden dafür verantwortlich gemacht, dass sie einer unbefugten Person Zugriff gewährt haben, die Festplatten kopiert und auf Passwörter für ein Software-Sicherheitsupdate zugegriffen hat (die Passwörter wurden später online verbreitet). Die beschuldigten Angestellten verbreiteten vor dem Vorfall öffentlich Desinformationen über die Wahlsicherheit.

In Georgia haben Wahlbeamte kürzlich beschlossen, dies zu tun Wahlausrüstung ersetzen nachdem von einer Pro-Trump-Gruppe beauftragte Forensiker beim Kopieren zahlreicher Komponenten der Ausrüstung, darunter Software und Daten, erwischt wurden. Es wurde nicht festgestellt, dass das Ergebnis der Wahl beeinflusst wurde, aber die Tatsache des Kompromisses sät Zweifel und wirft die Frage auf: Wie und wo könnten die gestohlenen Daten erneut verwendet werden, um Wahlen zu beeinflussen?

Und bereits im Februar 2022 beschlossen die Wahlbeamten im Bundesstaat Washington, dies zu tun Entfernen Sie die Intrusion-Detection-Software von Wahlgeräten und behauptete, die Geräte seien Teil einer linken Verschwörungstheorie zur Wählerspionage.

Und leider macht es das Überwiegen öffentlicher Plattformen, auf denen jeder seine Meinung zu einem Thema äußern kann – auch wenn es sich dabei um nicht den Hauch sachlicher Informationen handelt –, dass diese Stimme leicht gehört wird. Das Ergebnis ist eine ständige öffentliche Befragung der Richtigkeit aller Informationen und Daten.

Die Menge an Des- und Fehlinformationen, die verbreitet werden kann, wächst proportional mit der Cyberangriffsfläche. Je mehr Orte Menschen Informationen (jeglicher Art) posten, teilen, mit „Gefällt mir“ markieren und kommentieren können, desto größer und weiter verbreiten sie sich, was die Identifizierung und Eindämmung schwieriger macht.

Seien Sie proaktiv im Kampf gegen Desinformation

Selbstverständlich ist es am besten, beim Aufbau von Systemen, der Bereitstellung von Tools und der Implementierung von Cybersicherheitskontrollen proaktiv vorzugehen. Aber auch Angriffe sind unvermeidlich, einige davon werden erfolgreich sein. Um das Vertrauen aufrechtzuerhalten, ist es unerlässlich, schnelle und zuverlässige Erkennungs- und Behebungsmechanismen einzuführen, die die mittlere Zeit zur Erkennung und Reaktion verkürzen.

Zu den empfohlenen Vorgehensweisen, die diese drohende Bedrohung verlangsamen können, gehören:

- Überwachen Sie die Infrastruktur kontinuierlich: Identifizieren Sie alle relevanten Systeme im Einsatz, wer/was diese Systeme nutzt und wie diese Systeme genutzt werden. Legen Sie Basiswerte für normale und erwartete Aktivitäten fest und überwachen Sie dann anormale Aktivitäten. Achten Sie beispielsweise auf ungewöhnlich hohe Aktivitätsniveaus von System- oder Benutzerkonten. Dies kann ein Hinweis darauf sein, dass ein böswilliger Benutzer ein Konto übernommen hat oder dass Bots verwendet werden, um Systeme zu stören oder Desinformationen zu versenden.

- Testen Sie alle Systeme: Unabhängig davon, ob es sich um die in Wahlmaschinen verwendete Software/Hardware oder die Personen handelt, die autorisierten Zugriff haben/benötigen, testen Sie auf Schwachstellen und Schwächen, wenden Sie nach Möglichkeit Abhilfemaßnahmen an und gehen Sie unterwegs auf alle identifizierten Probleme ein.

- Überprüfen Sie, wer Zugriff auf Systeme hat: Wenden Sie die Multifaktor-Authentifizierung an, um die Übernahme von Konten zu verhindern, und überprüfen Sie die Aktivität von Menschen gegenüber Bots, um den böswilligen Einsatz von Bots zur Verbreitung von Desinformation zu verhindern.

- Profil: Verstehen Sie die wahrscheinlichsten Ziele/Themen wahlbezogener Fehl-/Desinformationen. Dabei handelt es sich oft um hochkarätige Einzelpersonen oder Organisationen mit starker politischer Haltung (und natürlich um die Kandidaten selbst). Es kann notwendig sein, die Konten dieser Personen stärker zu schützen, um sie vor Datenlecks, Kontoübernahmen, Verleumdungskampagnen usw. zu schützen. Verwenden Sie dieselben Methoden zum Schutz von Systemen/Tools/Technologien, die Bedrohungsakteure zur Erstellung und Verbreitung falscher Informationen verwenden.

- Wenden Sie maschinelles Lernen an: Studieren Sie digitale Personas, Bot-Aktivitäten und KI-generierte Kampagnen. Verwenden Sie Basislinien für „normales“ Verhalten, um anormales Verhalten gegenüberzustellen. Maschinelles Lernen kann auch für das Keyword-Targeting eingesetzt werden – zur Identifizierung bestimmter Wörter oder Phrasen, die von Personen verwendet werden, die Desinformation und Fehlinformationen verbreiten. Wenn eine problematische Sprache verwendet wird oder eine Sprache gefunden wird, die darauf hindeutet, dass möglicherweise ein Angriff geplant ist, kennzeichnen Sie Aktivitäten oder automatisieren Sie Sicherheitskontrollen, um sie analysieren und entfernen oder unter Quarantäne stellen zu lassen.

Leider ist es so, dass Menschen weiterhin Maschinen zu ihrem eigenen Vorteil manipulieren. Und in der heutigen Gesellschaft werden Maschinen eingesetzt, um das menschliche Denken zu beeinflussen. Wenn es um Wahlen und Wahlsicherheit geht, müssen wir uns ebenso stark darauf konzentrieren, wie Maschinen zur Beeinflussung der Wählerschaft eingesetzt werden. Wenn dieser „Einfluss“ in Form von Fehlinformationen und Desinformationen auftritt, können Cybersicherheitsexperten eine große Hilfe dabei sein, die Ausbreitung zu stoppen.