Haben Sie sich jemals gefragt, warum Ihr Smartphone/Laptop/Desktop ständig modifiziert werden muss? Ein Grund dafür ist, dass der neue Sicherheitspatch im Vergleich zu seinen Vorgängern umfassendere Sicherheit bietet. Ebenso könnte man im dezentralen Ökosystem, insbesondere bei Blockchain-bezogenen Plattformen und Anwendungen, sagen, dass der Nachfolger von ZKP (Zero-Knowledge Proof) (vorerst) NYM ist. Ein populärerer Name VPN (ein virtuelles privates Netzwerk) kann als einer der Vorgänger des NYM angesehen werden. Ein Zero-Knowledge-Beweis erfordert drei Bedingungen für den Abschluss der Validierung des Beweises, während ein solches Szenario in NYM nicht auftreten würde. Dieser Artikel geht auf das Wesentliche ein, warum NYM so unverzichtbar geworden ist und ZYK aus dem Bild verschwindet.

Dieser Forschung zeigt, Einzigartige Möglichkeiten zur Wahrung von Sicherheit und Datenschutz durch die Verwendung von Open-Source-Anwendungen und Wi-Fi (Wireless Fidelity). Figure 3.1 gibt eine abstrakte Vorstellung von der Backend-Funktionalität. Abbildungen des Tor-Browsers und des Wi-Fi-Analyzers werden verwendet, um zu veranschaulichen, wie die Privatsphäre durch eine Mischung aus Public-Key-Infrastruktur, digitalen Zertifikaten, Hashing-Passwörtern, Sicherheitstokens und Transportschichtsicherheit gewahrt bleibt. Nach Betrachtung von Abbildung 3.1 scheint es klar, dass die Authentifizierung der erste Schritt ist. Danach wird ein Sitzungstoken oder Zertifikat generiert. Erst nach der Generierung des Zertifikats wird das Sitzungstoken nach Erhalt einer oder mehrerer Bestätigungen gesendet und am Ende werden die entsprechende Antwort sowie die Daten gesendet. Der Tor-Browser ist ein Open-Source-Browser, der Onion-Routing nutzt, und die meisten Wi-Fi-Netzwerke werden von Anwendungen genutzt, die die Java-Sprache nutzen, da die durchgeführte Codierung vergleichsweise sicherer und nicht leicht zu hacken ist. Aus der Untersuchung kann man sagen, dass sich eine gegenseitige Validierung zwischen dem Client und dem Server etabliert hat, die gleichzeitig die Identität des Benutzers schützt. Anonymität wurde durch die Nutzung von Tor und Zeit-Tokens/Zertifikaten erreicht. Ein Bereich, der künftig angegangen werden soll, ist die produktive Modifizierung des Wi-Fi-Netzwerkzugangs. Eine weitere Möglichkeit, Ihre Daten/Benutzerdaten zu schützen, ist „Firmware IdM“, eine Kombination aus Idemix Anonymous Credential System und Kryptografie.

Da Sicherheits- und Datenschutzbedenken rapide zunehmen und ein großer Teil der Bevölkerung auf der ganzen Welt Smartphones/intelligente elektronische Geräte für den täglichen Gebrauch nutzt, Machine-to-Machine-Architektur (M2M). wird im Hinblick auf den Schutz der privaten Daten der Nutzer immer wichtiger. Wenn Sie kein gewisses Verständnis für die Backend-Funktionen kommender Technologien wie IoT haben, denken Sie vielleicht darüber nach, dass M2M als eine Notwendigkeit für IoT und kommende Technologien angesehen wird. Es wurde auch als Notwendigkeit für Effektivität und Produktivität angesehen. Abbildung 1 zeigt Dieser eindeutige Identifikator (UID) für ein IoT-basiertes Handle würde eine Mischung aus MAC, Hash, IMEI, URI, URN, EPC und DOI umfassen und so globale transparente Verantwortlichkeitszwecke ermöglichen. Das in diesem Artikel erwähnte Architekturreferenzmodell (ARM) zeigt, wie die Interaktion zwischen verschiedenen Schichten stattfindet und dabei das Sicherheits-IoT-Framework im Backend behält. Die Funktionsweise des vorgeschlagenen Modells ist in Abbildung 4 dargestellt. Die Abbildung stellt gewissermaßen den gesamten Lebenszyklus eines Produkts/einer Dienstleistung dar (bildlich gesprochen). Ein Faktor (unter anderem), der dieses vorgeschlagene Modell einzigartig macht, besteht darin, dass es auch Authentifizierung, Autorisierung, Attributverwaltung, Anmeldeinformationen und Bereitstellung kryptografischer Schlüssel bietet. Die zusätzlichen Funktionen, die es bietet, sind auf die Zusammenführung des IdM-Systems mit dem FIRMWARE Key Rock IdM zurückzuführen. Ein weiteres Add-on, das dieser vorgeschlagene Prototyp bietet, umfasst Attribute zur Verwaltung intelligenter Verträge, die im SCIM-Modell (System für domänenübergreifendes Identitätsmanagement) nicht vorhanden sind. Letztendlich hat diese Untersuchung gezeigt, dass das vorgeschlagene Modell eine Lösung bietet, bei der mehrere Sicherheitsnachweise über die Technik zur Wahrung der Privatsphäre erlangt werden könnten. Die folgende Untersuchung hilft bei der Lösung des Problems der privaten Authentifizierung in dezentralen, offenen Ökosystemen über NYM-Anmeldeinformationen.

Derzeit könnte man das Problem bei dezentralen Plattformen als Paradoxon des Identitätsmanagements bezeichnen. Sie/Benutzer möchten Ihre persönlichen Daten so gering wie möglich preisgeben (zu Recht). Aber um einen Sybil-Angriff zu vermeiden (der Angreifer untergräbt die Bedeutung des Netzwerkdienstes, indem er eine große Anzahl fiktiver Identitäten aufbaut und diese nutzt, um unverhältnismäßigen Einfluss zu erlangen), NYM-Token/Anmeldeinformationen ist innerhalb eines NYM-Frameworks aufgebaut. Die unten angezeigte Infografik hilft Ihnen beim Verständnis der Beziehungen zwischen verschiedenen Akteuren, die am Fluss/Austausch von NYM-Tokens beteiligt sind.

Wenn Sie beobachten, können einige die Token verknüpfen, andere nicht. Das Wort „verknüpfbar“ bezieht sich auf die Tatsache, dass ein Dritter innerhalb des Systems einen Benutzer mit seinen jeweiligen Aktivitäten mit anderen Entitäten/Dritten im NYM-Gitter verknüpfen kann. Der Gesamtprozess wird eingeleitet, wenn der Benutzer NYM-Token erhält. Danach ändern Validatoren/Authentifizierer Token in Anmeldeinformationen. Anschließend legt der Benutzer dem Dienstanbieter seine jeweiligen Anmeldeinformationen vor, woraufhin Validatoren/Authentifizierer die Übertragung der Token an den Dienstanbieter bestätigen. Um es sofort zu verstehen, können die über den Zeilen genannten Zahlen auch dazu beitragen, vorübergehend Klarheit über das NYM-System zu erhalten. Da sich die Idee und das vorgeschlagene Modell derzeit in der Anfangsphase befinden, können Sie davon ausgehen, dass in den kommenden Tagen zahlreiche Änderungen vorgenommen werden. Das nächste Modell, das ähnliche Tendenzen in Bezug auf den ganzheitlichen Datenschutz von NYM aufzeigt, beschreibt, wie ihr Prototyp das Problem des Denial-of-Service-Angriffs lösen kann, indem er mehrere Verknüpfungsfenster aufhebt und das Verinym Acquisition Protocol mit dem Tor-Netzwerk erweitert.

Das folgende Modell könnte (metaphorisch gesprochen) als die andere Seite derselben Medaille angesehen werden. Wie erwähnt hierDas Nymble Framework nutzt zwei vertrauenswürdige Drittanbieter, nämlich den Psednym Manager (PM) und den Nymble Manager (NM). Ein Benutzer wird erstellt, wenn sowohl PM als auch NM zusammen mit einem Satz nicht verknüpfbarer, nur einmal verwendbarer Authentifizierungstoken (genannt Nymble) ausgegeben werden.

Die oben platzierte Infografik stellt die verschiedenen Möglichkeiten dar, wie verschiedene Akteure im Netzwerk miteinander interagieren können. SP kann auch als Dienstleister bezeichnet werden. Kurz gesagt, Nymble Issuer wird als NI geschrieben. Verinym Issuer ist als VI geschrieben und PE kann auch als Pseudonym Extractor angesehen werden. Pfeile am Ende der Zeilen helfen Ihnen zu verstehen, welche verschiedenen Aktivitäten durchgeführt werden können.

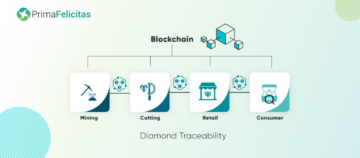

Alle oben genannten einzigartigen vorgeschlagenen Modelle sind unterschiedliche Arten zu erwähnen, dass NYM für eine ganzheitliche Privatsphäre besser ist als ZYK. Um mehr über die neuesten Änderungen im Blockchain-Bereich zu erfahren, einige Zweifel auszuräumen oder zu erfahren, wie nützlich es sein kann, die Blockchain-Technologie in Ihrem Unternehmen zu verankern, besuchen Sie PrimaFelicitas.

191 Gesamtansichten, 191 Ansichten heute

- "

- 2020

- 67

- 84

- Zugang

- Erwerb

- Aktivitäten

- Erweiterung

- Zusätzliche

- Alle

- unter

- Anonymität

- Anwendungen

- Bereich

- ARM

- Authentifizierung

- Genehmigung

- Blockchain

- Browser

- Building

- Bescheinigung

- Zertifikate

- Programmierung

- Münze

- Zusammenarbeit

- Kommen

- Verträge

- Referenzen

- Geheimschrift

- technische Daten

- dezentralisiert

- Geräte

- digital

- Ökosystem

- Treue

- Abbildung

- Fest

- Vorname

- Unser Ansatz

- Zukunft

- Global

- Gitter

- Guide

- hacken

- Hash-

- Hashing

- Ultraschall

- HTTPS

- Idee

- Identitätsschutz

- Identity Management

- beeinflussen

- Infografik

- Information

- Infrastruktur

- Interaktion

- beteiligt

- iot

- IT

- Javac

- Aufbewahrung

- Wesentliche

- Sprache

- grosse

- neueste

- LINK

- mac

- Management

- mittlere

- Modell

- nämlich

- Netzwerk

- Netzwerkzugang

- Netzwerke

- Zahlen

- Angebote

- Andere

- Anders

- SPORT

- Passwörter

- Patch

- ein Bild

- Plattformen

- Beliebt

- Bevölkerung

- Gegenwart

- PrimaFelicitas

- Datenschutz

- privat

- PRODUKTIVITÄT

- Beweis

- Öffentlichkeit

- Forschungsprojekte

- Antwort

- Sicherheitdienst

- Sicherheitstoken

- kompensieren

- Short

- smart

- Smart Contracts

- So

- Stufe

- System

- Technologies

- Die Zukunft

- Zeit

- Zeichen

- Tokens

- Tor

- Tor-Browser

- Transportwesen

- URI

- Assistent

- VPN

- Wi-fi

- Fenster

- kabellos

- .

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- Zero-Knowledge-Beweis