CYBERSECURITY: „HATTEN SIE NICHT, ABER SIE KÖNNEN!“

Mit Paul Ducklin und Chester Wisniewski

Intro- und Outro-Musik von Edith Mudge.

Klicken und ziehen Sie auf die unten stehenden Schallwellen, um zu einem beliebigen Punkt zu springen. Du kannst auch direkt zuhören auf Soundcloud.

Ihr könnt uns auf hören Soundcloud, Apple Podcasts, Google Podcasts, Spotify, Stitcher und überall, wo gute Podcasts zu finden sind. Oder lass es einfach fallen URL unseres RSS-Feeds in Ihren Lieblings-Podcatcher.

LESEN SIE DAS TRANSKRIPT

ENTE. Hallo zusammen.

Willkommen zu dieser besonderen Mini-Episode des Naked Security-Podcasts.

Mein Name ist Paul Ducklin, und heute gesellt sich mein Freund und Kollege Chester Wisniewski zu mir.

Chester, ich dachte, wir sollten etwas darüber sagen, was zur großen Geschichte der Woche geworden ist … es wird wahrscheinlich die große Geschichte des Monats!

Ich lese dir einfach vor Schlagzeile Ich habe bei Naked Security verwendet:

„UBER HAS BEEN HACKED, rühmt sich Hacker – wie man verhindert, dass es einem passiert.“

Damit!

Erzählen Sie uns alles darüber….

CHET. Nun, ich kann bestätigen, dass die Autos immer noch fahren.

Ich komme aus Vancouver zu Ihnen, ich bin in der Innenstadt, ich schaue aus dem Fenster, und da sitzt tatsächlich ein Uber vor dem Fenster …

ENTE. Es war den ganzen Tag noch nicht da?

CHET. Nein, hat es nicht. [LACHT]

Wenn Sie in der App die Taste drücken, um ein Auto anzuhalten, können Sie sicher sein: Im Moment sieht es so aus, als würde tatsächlich jemand kommen und Sie mitnehmen.

Aber wenn Sie ein Mitarbeiter bei Uber sind, ist es nicht unbedingt so sicher, dass Sie in den nächsten Tagen viel von irgendetwas tun werden, wenn Sie die Auswirkungen auf ihre Systeme berücksichtigen.

Wir wissen eigentlich nicht viele Details, Duck, was genau passiert ist.

Aber auf sehr hohem Niveau scheint der Konsens zu sein, dass es ein Social Engineering eines Uber-Mitarbeiters gab, das es jemandem ermöglichte, in Ubers Netzwerk Fuß zu fassen.

Und sie konnten sich seitlich bewegen, wie wir sagen, oder sich drehen, sobald sie drinnen waren, um einige administrative Anmeldeinformationen zu finden, die sie letztendlich dazu brachten, die Schlüssel zum Uber-Königreich zu haben.

ENTE. Das sieht also nicht wie ein traditioneller Datendiebstahl, ein Nationalstaat oder ein Ransomware-Angriff aus, oder?

CHET. Nein.

Das soll nicht heißen, dass nicht auch jemand anderes ähnliche Techniken in seinem Netzwerk verwendet hat – man weiß es nie wirklich.

Wenn unser Rapid Response-Team auf Vorfälle reagiert, stellen wir oft fest, dass es mehr als einen Bedrohungsakteur innerhalb eines Netzwerks gibt, weil sie ähnliche Zugriffsmethoden ausgenutzt haben.

ENTE. Ja … wir hatten sogar eine Geschichte von zwei Ransomware-Gaunern, die einander im Grunde unbekannt waren und gleichzeitig eingedrungen sind.

Einige der Dateien wurden also mit Ransomware-A-dann-Ransomware-B und einige mit Ransomware-B-gefolgt-von-Ransomware-A verschlüsselt.

Das war ein unheilvolles Durcheinander …

CHET. Nun, das sind alte Neuigkeiten, Duck. [LACHT]

Wir haben seitdem ein weiteres veröffentlicht, wo *drei* verschiedene Ransomwares waren im selben Netzwerk.

ENTE. Ach je! [GROSSES LACHEN] Ich lache ständig darüber, aber das ist falsch. [LACHT]

CHET. Es ist nicht ungewöhnlich, dass mehrere Bedrohungsakteure dabei sind, denn, wie Sie sagen, wenn eine Person in der Lage ist, einen Fehler in Ihrem Ansatz zur Verteidigung Ihres Netzwerks zu entdecken, gibt es nichts, was darauf hindeutet, dass andere Personen denselben Fehler nicht entdeckt haben.

Aber in diesem Fall gebe ich Ihnen Recht, denn es scheint „für die Lulz“ zu sein, wenn Sie so wollen.

Ich meine, die Person, die es getan hat, sammelte hauptsächlich Trophäen, während sie durch das Netzwerk hüpften – in Form von Screenshots all dieser verschiedenen Tools und Dienstprogramme und Programme, die rund um Uber verwendet wurden – und veröffentlichte sie öffentlich, ich schätze für die Straße Kredit.

ENTE. Nun, bei einem Angriff, der von jemandem durchgeführt wurde, der *keine* Rechte zum Angeben haben wollte, könnte dieser Angreifer ein IAB gewesen sein, ein Initial Access Broker, nicht wahr?

In diesem Fall hätten sie keinen großen Lärm darum gemacht.

Sie hätten alle Passwörter gesammelt und wären dann ausgestiegen und hätten gesagt: „Wer möchte sie kaufen?“

CHET. Ja, das ist super-super gefährlich!

So schlimm es Uber im Moment auch erscheinen mag, insbesondere jemand in Ubers PR- oder internen Sicherheitsteams, es ist eigentlich das bestmögliche Ergebnis …

… was nur so ist, dass das Ergebnis peinlich sein wird, wahrscheinlich einige Geldstrafen für den Verlust sensibler Mitarbeiterinformationen, so etwas.

Aber die Wahrheit der Sache ist, dass für fast alle anderen, denen diese Art von Angriff zum Opfer fällt, das Endergebnis Ransomware oder mehrere Ransomware ist, kombiniert mit Cryptominern und anderen Arten von Datendiebstahl.

Das ist für die Organisation weit, weitaus kostspieliger, als sich einfach nur zu schämen.

ENTE. Also diese Idee, dass Gauner reinkommen und nach Belieben herumwandern und auswählen können, wohin sie gehen …

…ist leider nicht ungewöhnlich.

CHET. Es betont wirklich, wie wichtig es ist, aktiv nach Problemen zu suchen, anstatt auf Warnungen zu warten.

Offensichtlich war diese Person in der Lage, die Sicherheit von Uber zu durchbrechen, ohne zunächst einen Alarm auszulösen, was ihr Zeit ließ, herumzuwandern.

Aus diesem Grund ist die Bedrohungssuche, wie die Terminologie sagt, heutzutage so wichtig.

Denn je näher die Minute Null oder der Tag Null rückt, desto verdächtigere Aktivitäten können Personen erkennen, die in Dateifreigaben herumstöbern und sich plötzlich seriell hintereinander in eine ganze Reihe von Systemen einloggen – diese Art von Aktivitäten oder viele RDP-Verbindungen, die fliegen im Netzwerk von Konten, die normalerweise nicht mit dieser Aktivität verbunden sind …

…diese Arten von verdächtigen Dingen können Ihnen helfen, den Schaden zu begrenzen, den diese Person verursachen kann, indem Sie die Zeit begrenzen, die sie haben, um andere Sicherheitsfehler aufzudecken, die Sie möglicherweise gemacht haben und die ihnen den Zugriff auf diese administrativen Anmeldeinformationen ermöglicht haben.

Das ist eine Sache, mit der viele Teams wirklich zu kämpfen haben: Wie kann man erkennen, dass diese legitimen Tools missbraucht werden?

Das ist hier eine echte Herausforderung.

Denn in diesem Beispiel klingt es so, als wäre ein Uber-Mitarbeiter dazu verleitet worden, jemanden in einer Verkleidung einzuladen, die am Ende wie er aussah.

Sie haben jetzt das Konto eines legitimen Mitarbeiters, eines, das versehentlich einen Kriminellen in seinen Computer eingeladen hat, der herumläuft und Dinge tut, mit denen der Mitarbeiter normalerweise nicht in Verbindung gebracht wird.

Das muss also wirklich Teil Ihrer Überwachung und Bedrohungssuche sein: zu wissen, was wirklich normal ist, damit Sie „anomales Normal“ erkennen können.

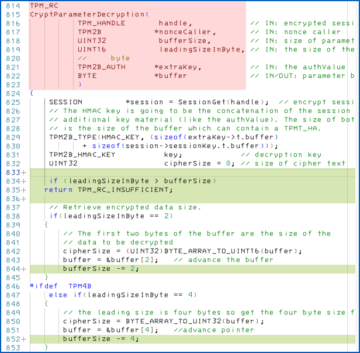

Weil sie keine bösartigen Tools mitgebracht haben – sie verwenden Tools, die bereits vorhanden sind.

Wir wissen, dass sie sich PowerShell-Skripte angeschaut haben, solche Dinge – das Zeug, das Sie wahrscheinlich bereits haben.

Was ungewöhnlich ist, ist diese Person, die mit dieser PowerShell interagiert, oder diese Person, die mit diesem RDP interagiert.

Und das sind Dinge, auf die es viel schwieriger zu achten ist, als einfach darauf zu warten, dass eine Warnung in Ihrem Dashboard erscheint.

ENTE. Also, Chester, was ist Ihr Rat für Unternehmen, die sich nicht in Ubers Position wiederfinden wollen?

Obwohl dieser Angriff aufgrund der kursierenden Screenshots verständlicherweise eine enorme Publizität erlangt hat, scheint es doch zu heißen: „Wow, die Ganoven haben absolut alles erwischt“…

… in der Tat ist es keine einzigartige Geschichte, was Datenschutzverletzungen angeht.

CHET. Sie haben nach dem Rat gefragt, was würde ich einer Organisation sagen?

Und ich muss an einen guten Freund von mir denken, der vor etwa zehn Jahren CISO einer großen Universität in den Vereinigten Staaten war.

Ich fragte ihn nach seiner Sicherheitsstrategie und er sagte: "Es ist sehr einfach. Vermutung des Verstoßes.“

Ich gehe davon aus, dass ich verletzt wurde und dass sich Personen in meinem Netzwerk befinden, die ich nicht in meinem Netzwerk haben möchte.

Also muss ich alles mit der Annahme aufbauen, dass bereits jemand hier ist, der nicht sein sollte, und fragen: „Habe ich den Schutz vorhanden, obwohl der Anruf aus dem Haus kommt?“

Heute haben wir ein Schlagwort dafür: Zero Trust, was die meisten von uns schon satt haben zu sagen. [LACHT]

Aber das ist der Ansatz: Vermutung eines Verstoßes; Null Vertrauen.

Sie sollten nicht die Freiheit haben, einfach herumzulaufen, weil Sie eine Verkleidung anziehen, die als Mitarbeiter der Organisation erscheint.

ENTE. Und das ist wirklich der Schlüssel zu Zero Trust, nicht wahr?

Es bedeutet nicht: „Du darfst niemals jemandem vertrauen, etwas zu tun.“

Es ist eine Art Metapher, um zu sagen: „Unternehme nichts“ und „Autorisiere die Leute nicht, mehr zu tun, als sie für die anstehende Aufgabe tun müssen.“

CHET. Genau.

Unter der Annahme, dass Ihre Angreifer nicht so viel Freude daran haben, die Tatsache zu outen, dass Sie gehackt wurden, wie in diesem Fall…

… Sie wahrscheinlich sicherstellen möchten, dass Sie Ihren Mitarbeitern eine gute Möglichkeit bieten, Anomalien zu melden, wenn etwas nicht in Ordnung zu sein scheint, um sicherzustellen, dass sie Ihrem Sicherheitsteam eine Vorwarnung geben können.

Weil wir über Verweilzeiten bei Datenschutzverletzungen sprechen Active-Adversary-Playbook, sind die Kriminellen am häufigsten mindestens zehn Tage in Ihrem Netzwerk:

Sie haben also normalerweise eine solide Woche bis zehn Tage, wo Sie, wenn Sie nur ein paar Adleraugen haben, die Dinge erkennen, eine wirklich gute Chance haben, es herunterzufahren, bevor das Schlimmste passiert.

ENTE. In der Tat, denn wenn man bedenkt, wie ein typischer Phishing-Angriff funktioniert, ist es sehr selten, dass die Gauner beim ersten Versuch Erfolg haben.

Und wenn es ihnen beim ersten Versuch nicht gelingt, packen sie nicht einfach ihre Koffer und wandern ab.

Sie versuchen es mit der nächsten Person und der nächsten Person und der nächsten Person.

Wenn sie nur Erfolg haben, wenn sie den Angriff auf die 50. Person versuchen, dann hätten Sie eingreifen und das Problem beheben können, wenn einer der vorherigen 49 es bemerkt und etwas gesagt hat.

CHET. Absolut – das ist entscheidend!

Und Sie haben darüber gesprochen, Leute dazu zu bringen, 2FA-Token zu verschenken.

Das ist hier ein wichtiger Punkt – bei Uber gab es eine Multi-Faktor-Authentifizierung, aber die Person scheint davon überzeugt worden zu sein, sie zu umgehen.

Und wir wissen nicht, was diese Methode war, aber die meisten Multi-Faktor-Methoden können leider umgangen werden.

Wir alle sind mit den zeitbasierten Token vertraut, bei denen Sie die sechs Ziffern auf dem Bildschirm sehen und aufgefordert werden, diese sechs Ziffern in die App einzugeben, um sich zu authentifizieren.

Natürlich hindert Sie nichts daran, die sechs Ziffern an die falsche Person weiterzugeben, damit sie sich authentifizieren kann.

Die Zwei-Faktor-Authentifizierung ist also keine Allzweckmedizin, die alle Krankheiten heilt.

Es ist einfach eine Bremsschwelle, die ein weiterer Schritt auf dem Weg zu mehr Sicherheit ist.

ENTE. Ein entschlossener Gauner, der die Zeit und die Geduld hat, es weiter zu versuchen, kann schließlich einsteigen.

Und wie Sie sagen, Ihr Ziel ist es, die Zeit zu minimieren, die ihnen bleibt, um die Rendite auf die Tatsache zu maximieren, dass sie überhaupt erst gekommen sind …

CHET. Und diese Überwachung muss ständig stattfinden.

Unternehmen wie Uber sind groß genug, um ihr eigenes 24/7-Sicherheitszentrum zu haben, um die Dinge zu überwachen, obwohl wir nicht ganz sicher sind, was hier passiert ist, wie lange diese Person dort war und warum sie nicht gestoppt wurde

Aber die meisten Organisationen sind nicht unbedingt in der Lage, dies intern zu tun.

Es ist superpraktisch, externe Ressourcen zur Verfügung zu haben, die dieses böswillige Verhalten – *kontinuierlich* – überwachen können, wodurch die Zeit, in der die böswilligen Aktivitäten stattfinden, noch weiter verkürzt wird.

Für Leute, die vielleicht regelmäßige IT-Aufgaben und andere Arbeiten zu erledigen haben, kann es ziemlich schwierig sein, die Verwendung dieser legitimen Tools zu erkennen und ein bestimmtes Muster ihrer Verwendung als böswillige Sache zu erkennen …

ENTE. Das Schlagwort, das Sie da ansprechen, ist das, was wir als MDR kennen, kurz für Managed Detection and Response, wo Sie eine Reihe von Experten finden, die dies entweder für Sie tun oder Ihnen helfen.

Und ich denke, es gibt immer noch ziemlich viele Leute da draußen, die sich vorstellen: „Wenn ich dabei gesehen werde, sieht es dann nicht so aus, als hätte ich meine Verantwortung aufgehoben? Ist es nicht ein Eingeständnis, dass ich absolut nicht weiß, was ich tue?“

Und das ist es nicht, oder?

Tatsächlich könnte man argumentieren, dass es die Dinge tatsächlich kontrollierter macht, weil Sie Leute auswählen, die Ihnen helfen, sich um Ihr Netzwerk zu kümmern * die dies und nur das tun *, um ihren Lebensunterhalt zu verdienen.

Und das bedeutet, dass Ihr reguläres IT-Team und sogar Ihr eigenes Sicherheitsteam … im Notfall alle anderen Dinge tun können, die sowieso erledigt werden müssen, selbst wenn Sie angegriffen werden.

CHET. Unbedingt.

Ich denke, der letzte Gedanke, den ich habe, ist dieser …

Nehmen Sie den Hack einer Marke wie Uber nicht so wahr, dass es Ihnen unmöglich ist, sich zu verteidigen.

Große Firmennamen sind fast eine große Trophäenjagd für Leute wie die Person, die an diesem speziellen Hack beteiligt ist.

Und nur weil ein großes Unternehmen vielleicht nicht die Sicherheit hatte, die es haben sollte, heißt das nicht, dass Sie es nicht können!

Es gab viel defätistisches Geschwätz unter vielen Organisationen, mit denen ich nach einigen früheren großen Hacks gesprochen habe, wie Target und Sony, und einige dieser Hacks, die wir vor zehn Jahren in den Nachrichten hatten.

Und die Leute sagten: „Aaargh … wenn sie sich mit all den Ressourcen von Target nicht verteidigen können, welche Hoffnung gibt es dann für mich?“

Und ich glaube nicht wirklich, dass das überhaupt stimmt.

In den meisten dieser Fälle wurden sie ins Visier genommen, weil es sich um sehr große Organisationen handelte und ihr Ansatz ein sehr kleines Loch aufwies, durch das jemand eindringen konnte.

Das bedeutet nicht, dass Sie keine Chance haben, sich zu verteidigen.

Dies war Social Engineering, gefolgt von einigen fragwürdigen Praktiken zum Speichern von Passwörtern in PowerShell-Dateien.

Dies sind Dinge, auf die Sie sehr leicht achten und Ihre Mitarbeiter darüber aufklären können, um sicherzustellen, dass Sie nicht die gleichen Fehler machen.

Nur weil Uber es nicht kann, heißt das nicht, dass Sie es nicht können!

ENTE. In der Tat – ich denke, das ist sehr gut ausgedrückt, Chester.

Stört es Sie, wenn ich mit einem meiner traditionellen Klischees ende?

(Die Sache mit Klischees ist, dass sie im Allgemeinen zu Klischees werden, indem sie wahr und nützlich sind.)

Nach Vorfällen wie diesem: „Wer sich nicht an die Geschichte erinnern kann, ist dazu verdammt, sie zu wiederholen – seien Sie nicht dieser Mensch!“

Chester, vielen Dank, dass Sie sich trotz Ihres vollen Terminkalenders Zeit genommen haben, denn ich weiß, dass Sie heute Abend tatsächlich ein Online-Gespräch zu führen haben.

Also, vielen Dank dafür.

Und lassen Sie uns auf unsere übliche Weise schließen, indem wir sagen: „Bis zum nächsten Mal, bleiben Sie sicher.“

[MUSIKMODEM]

- Blockchain

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Data Loss

- Heimatschutzministerium

- digitale Brieftaschen

- Firewall

- Kaspersky

- Malware

- McAfee

- Nackte Sicherheit

- NexBLOC

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- Podcast

- Sicherheitsführerschaft

- VPN

- Website-Sicherheit

- Zephyrnet