WAS MEINST DU MIT „ERFÜLLT NICHT DIE MASSSTAB FÜR SICHERHEITSDIENST“?

Klicken und ziehen Sie auf die unten stehenden Schallwellen, um zu einem beliebigen Punkt zu springen. Du kannst auch direkt zuhören auf Soundcloud.

Mit Doug Aamoth und Paul Ducklin. Intro- und Outro-Musik von Edith Mudge.

Ihr könnt uns auf hören Soundcloud, Apple Podcasts, Google Podcasts, Spotify, Stitcher und überall, wo gute Podcasts zu finden sind. Oder lass es einfach fallen URL unseres RSS-Feeds in Ihren Lieblings-Podcatcher.

LESEN SIE DAS TRANSKRIPT

DOUG. Atemberaubende Verstöße, entschlüsselbare Verschlüsselung und Patches in Hülle und Fülle.

All das mehr im Naked Security Podcast.

[MUSIKMODEM]

Willkommen zum Podcast, alle zusammen.

Ich bin Doug Aamoth; er ist Paul Ducklin.

Paul, wie geht es Ihnen heute, Sir?

ENTE. Doug … ich weiß, weil du mir vorher gesagt hast, was reinkommt Diese Woche in der Technologiegeschichte, und es ist GROSSARTIG!

DOUG. OK!

Diese Woche, am 18. Oktober 1958, wurden ein Oszilloskop und ein Computer zur Simulation des Windwiderstands mit maßgefertigten Aluminium-Controllern und dem Spiel gekoppelt Tennis zu zweit geboren wurde.

Tennis for Two, das auf einer dreitägigen Ausstellung im Brookhaven National Laboratory gezeigt wurde, erwies sich als äußerst beliebt, insbesondere bei Highschool-Schülern.

Wenn Sie sich das anhören, müssen Sie zu Wikipedia gehen und „Tennis for Two“ nachschlagen.

Da gibt es ein Video von etwas, das 1958 gebaut wurde…

… Ich denke, du wirst mir zustimmen, Paul, es war ziemlich unglaublich.

ENTE. Ich würde es *gerne* heute spielen!

Und wie Asteroids und Battle Zone und diese Spiele der 1980er, an die man sich besonders erinnert …

…weil es ein Oszilloskop ist: Vektorgrafiken!

Keine Verpixelung, keine Unterschiede, je nachdem, ob eine Linie 90 Grad, 30 Grad oder 45 Grad hat.

Und das Sound-Feedback von den Relais in den Controllern … es ist großartig!

Unglaublich, dass das 1958 war.

Auf ein Vorhergehendes zurückgreifen Diese Woche in der Technologiegeschichte, es war an der Schwelle der Transistorrevolution.

Anscheinend war die Rechenhälfte eine Mischung aus thermionischen Ventilen (Vakuumröhren) und Relais.

Und die Anzeigeschaltkreise basierten alle auf Transistoren, Doug

Es war also genau der richtige Mix aus allen Technologien: Relais, Ventile und Transistoren, alles in einem bahnbrechenden Videospiel.

DOUG. Sehr cool.

Schau es dir auf Wikipedia an: Tennis zu zweit.

Kommen wir nun zu unserer ersten Geschichte.

Paul, ich weiß, dass du sehr geschickt darin bist, ein großartiges Gedicht zu schreiben …

… Ich habe ein sehr kurzes Gedicht geschrieben, um diese erste Geschichte vorzustellen, wenn Sie mir erlauben.

ENTE. Das sind dann also zwei Zeilen, oder? [LACHT]

DOUG. Es geht ein bisschen so.

Zoom für Mac/nicht bekommen entführt.

[SEHR LANGE STILLE]

Gedicht beenden.

ENTE. Oh, Entschuldigung!

Ich dachte, das wäre der Titel und du würdest das Gedicht jetzt machen.

DOUG. Das ist also das Gedicht.

ENTE. OK.

[OHNE EMOTION] Lieblich, Doug.

DOUG. [IRONISCH] Danke.

ENTE. Der Reim war spektakulär!

Aber nicht alle Gedichte müssen sich reimen….

DOUG. Das ist richtig.

ENTE. Wir nennen es einfach freie Verse, oder?

DOUG. OK, bitte.

ENTE. Leider war dies eine kostenlose Hintertür zu Zoom für Mac.

[SCHULDIGKEIT] Tut mir leid, das war kein sehr guter Übergang, Doug.

[LACHT] Du betrittst das Terrain von jemand anderem, du kommst oft zu kurz …

DOUG. Nein es ist gut!

Ich habe diese Woche Gedichte ausprobiert; du probierst segues aus.

Wir müssen hin und wieder unsere Komfortzone verlassen.

ENTE. Ich nehme an, dass dies Code war, der kompiliert werden sollte, wenn der endgültige Build fertig war, aber versehentlich darin gelassen wurde.

Es ist nur für die Zoom für Mac-Version und es wurde gepatcht, also stellen Sie sicher, dass Sie auf dem neuesten Stand sind.

Grundsätzlich würde es unter bestimmten Umständen, wenn ein Videostream gestartet würde oder die Kamera von der App selbst aktiviert wurde, versehentlich denken, dass Sie das Programm debuggen möchten.

Denn, hey, vielleicht warst du ein Entwickler! [LACHT]

Das sollte natürlich nicht in Release-Builds passieren.

Und das bedeutete, dass auf der lokalen Netzwerkschnittstelle ein TCP-Debugging-Port offen gelassen wurde.

Das bedeutete, dass jeder, der Pakete an diesen Port weiterleiten konnte, was vermutlich jeder andere lokal verbundene Benutzer sein konnte, also kein Administrator oder nicht einmal Sie sein musste ... sogar ein Gastbenutzer, das würde ausreichen.

Ein Angreifer, der eine Art Proxy-Malware auf Ihrem Computer hatte, die Pakete von außen empfangen und in die lokale Schnittstelle einschleusen konnte, konnte also im Grunde Befehle an das Innere des Programms senden.

Und zu den typischen Dingen, die Debugging-Schnittstellen erlauben, gehören: Etwas Speicher ausgeben; Geheimnisse extrahieren; das Verhalten des Programms ändern; Konfigurationseinstellungen anpassen, ohne die übliche Benutzeroberfläche zu durchlaufen, damit der Benutzer sie nicht sehen kann; Nehmen Sie das gesamte Audio auf, ohne es jemandem zu sagen, ohne dass die Aufnahmewarnung angezeigt wird. all diese Sachen.

Die gute Nachricht ist, dass Zoom es selbst gefunden und ziemlich schnell gepatcht hat.

Aber es ist eine großartige Erinnerung daran, dass, wie wir so oft sagen, [LACHT] „Es gibt viele Ausrutscher zwischen der Tasse und der Lippe.“

DOUG. In Ordnung, sehr gut.

Bleiben wir im Rangierzug und fahren in die nächste Station.

Und diese Geschichte… der vielleicht interessanteste Teil dieser Geschichte war der jüngste Patch Tuesday was Microsoft *nicht* aufgenommen hat?

ENTE. Leider haben die Patches wahrscheinlich alle erwartet – und wir spekulierten kürzlich in einem Podcast: „Nun, es sieht so aus, als ob Microsoft uns noch eine Woche bis zum Patch Tuesday warten lässt und keine Out-of-Band-Veröffentlichung vorzieht “ sind diese beiden Exchange-Zero-Days der jüngsten Erinnerung.

Was als E00F bekannt wurde, oder Exchange Double Zero-Day-Fehler in meiner Terminologie, bzw ProxyNotShell wie es in der Twittersphäre vielleicht etwas verwirrend heißt.

Das war also die große Geschichte des Patchdays dieses Monats: Diese beiden Fehler wurden auf spektakuläre Weise nicht behoben.

Und deshalb wissen wir nicht, wann das passieren wird.

Sie müssen sicherstellen, dass Sie alle Minderungen angewendet haben.

Wie ich denke, dass wir bereits gesagt haben, stellte Microsoft immer wieder fest, dass die früheren von ihnen vorgeschlagenen Abhilfemaßnahmen ... nun, vielleicht waren sie nicht ganz gut genug, und sie änderten ständig ihre Melodie und passten die Geschichte an.

Wenn Sie also Zweifel haben, können Sie zu nakedsecurity.sophos.com zurückkehren und nach dem Begriff suchen ProxyNotShell (alles ein Wort), und dann geh und lies nach, was wir zu sagen haben.

Und Sie können auch auf die neueste Version von Microsofts Fehlerbehebung verlinken…

…denn das war von allem am Patch Tuesday das Interessanteste, wie du sagst: Weil es nicht da war.

DOUG. OK, schalten wir jetzt auf a sehr frustrierende geschichte.

Dies ist ein Schlag ins Handgelenk für ein großes Unternehmen, dessen Cybersicherheit so schlecht ist, dass sie nicht einmal bemerkt haben, dass sie verletzt wurden!

ENTE. Ja, dies ist eine Marke, die die meisten Menschen wahrscheinlich als SHEIN („she-in“) kennen werden, geschrieben als ein Wort, alles in Großbuchstaben. (Zum Zeitpunkt des Verstoßes war das Unternehmen unter dem Namen Zoetop bekannt.)

Und sie sind das, was man „Fast Fashion“ nennt.

Weißt du, sie stapeln es hoch und verkaufen es billig, und das nicht ohne Kontroversen darüber, woher sie ihre Designs bekommen.

Und als Online-Händler würden Sie vielleicht erwarten, dass sie die Cybersicherheitsdetails des Online-Einzelhandels kennen.

Aber wie Sie sagen, taten sie es nicht!

Und das Büro des Generalstaatsanwalts des Staates New York in den USA entschied, dass es mit der Art und Weise, wie die Einwohner von New York behandelt wurden, die zu den Opfern dieses Verstoßes gehörten, nicht zufrieden war.

Also haben sie rechtliche Schritte gegen diese Firma eingeleitet … und es war eine absolute Litanei von Schnitzern, Fehlern und letztendlich Vertuschungen – mit einem Wort, Douglas, Unehrlichkeit.

Sie hatten diesen Bruch, den sie nicht bemerkten.

Dies war, zumindest in der Vergangenheit, enttäuschend üblich: Unternehmen bemerkten nicht, dass sie gehackt worden waren, bis ein Kreditkartenanbieter oder eine Bank sie kontaktierte und sagte: „Weißt du was, wir haben eine Menge erlebt von Beschwerden über Betrug von Kunden in diesem Monat.“

„Und als wir auf das zurückblickten, was sie die CPP nennen, die gemeinsamer Einkaufsort, der einzige Händler, bei dem jedes einzelne Opfer etwas gekauft zu haben scheint, bist du. Wir gehen davon aus, dass das Leck von Ihnen kam.“

Und in diesem Fall war es noch schlimmer.

Anscheinend kam ein anderer Zahlungsabwickler vorbei und sagte: „Oh, übrigens, wir haben eine ganze Tranche von Kreditkartennummern zum Verkauf gefunden, die als von euch gestohlen angeboten wurden.“

Sie hatten also eindeutige Beweise dafür, dass es entweder einen massiven Verstoß oder einen stückweisen Verstoß gegeben hatte.

DOUG. Als dieses Unternehmen darauf aufmerksam gemacht wurde, haben sie also sicherlich schnell gehandelt, um die Situation zu korrigieren, oder?

ENTE. Nun, das hängt davon ab, wie Sie … [LACHT] Ich sollte nicht lachen, Doug, wie immer.

Das hängt davon ab, was Sie unter „korrigieren“ verstehen.

DOUG. [LACHT] Oh Gott!

ENTE. Es scheint also, dass sie sich mit dem Problem *getan* haben … tatsächlich gab es Teile davon, die sie wirklich gut vertuscht haben.

Anscheinend.

Es scheint, als hätten sie sich plötzlich entschieden: „Ups, wir sollten besser PCI-DSS-konform werden“.

Offensichtlich waren sie das nicht, denn sie hatten anscheinend Debug-Protokolle geführt, die Kreditkartendetails von fehlgeschlagenen Transaktionen enthielten … alles, was Sie nicht auf die Festplatte schreiben sollten, schrieben sie.

Und dann wurde ihnen klar, dass das passiert war, aber sie konnten nicht finden, wo sie diese Daten in ihrem eigenen Netzwerk hinterlassen hatten!

Sie wussten also offensichtlich, dass sie nicht PCI-DSS-konform waren.

Sie machten sich offenbar daran, sich PCI-DSS-konform zu machen, was sie bis 2019 erreichten. (Der Verstoß ereignete sich im Jahr 2018.)

Aber als ihnen gesagt wurde, sie müssten sich einem Audit unterziehen, einer forensischen Untersuchung …

…nach Angaben des New Yorker Generalstaatsanwalts sind sie dem Ermittler ganz bewusst in die Quere gekommen.

Sie erlaubten den Ermittlern im Grunde, das System zu sehen, wie es war, *nachdem* sie es repariert, geschweißt und poliert hatten, und sie sagten: „Oh nein, Sie können die Backups nicht sehen“, was für mich ziemlich ungezogen klingt .

DOUG. Äh-huh.

ENTE. Und auch die Art und Weise, wie sie ihren Kunden die Verletzung offenlegten, zog erheblichen Zorn vom Staat New York auf sich.

Insbesondere scheint es ziemlich offensichtlich gewesen zu sein, dass die Daten von 39,000,000 Benutzern auf irgendeine Weise erschlichen wurden, einschließlich sehr schwach gehashter Passwörter: ein zweistelliger Salzwert und eine Runde MD5.

1998 nicht gut genug, geschweige denn 2018!

Sie wussten also, dass es ein Problem für diese große Anzahl von Benutzern gab, aber anscheinend machten sie sich daran, nur die 6,000,000 derjenigen Benutzer zu kontaktieren, die ihre Konten tatsächlich benutzt und Bestellungen aufgegeben hatten.

Und dann sagten sie: „Nun, wir haben zumindest all diese Leute kontaktiert.“

Und *dann* stellte sich heraus, dass sie nicht wirklich alle 6,000,000 Millionen Nutzer kontaktiert hatten!

Sie hatten gerade diejenigen der sechs Millionen kontaktiert, die zufällig in Kanada, den Vereinigten Staaten oder Europa lebten.

Also, wenn Sie von irgendwo anders auf der Welt kommen, Pech!

Wie Sie sich vorstellen können, kam das bei den Behörden, bei der Aufsichtsbehörde nicht gut an.

Und ich muss zugeben … zu meiner Überraschung, Doug, wurden sie mit einer Geldstrafe von 1.9 Millionen Dollar belegt.

Was für ein so großes Unternehmen …

DOUG. Ja!

ENTE. … und so ungeheuerliche Fehler zu machen und dann nicht ganz anständig und ehrlich zu dem zu sein, was passiert ist, und vom Generalstaatsanwalt von New York wegen Lügens über den Verstoß beschimpft zu werden?

Ich stellte mir irgendwie vor, dass sie ein ernsteres Schicksal erlitten hätten.

Vielleicht sogar etwas, das man nicht einfach mit etwas Geld abbezahlen konnte.

Oh, und das andere, was sie getan haben, war, dass, als es offensichtlich war, dass es Benutzer gab, deren Passwörter gefährdet waren … weil sie aufgrund der Tatsache, dass es sich um ein zweistelliges Salz handelte, zutiefst knackbar waren, was bedeutet, dass Sie 100 vorberechnete Wörterbücher erstellen könnten …

DOUG. Ist das üblich?

Nur ein zweistelliger Salzwert scheint wirklich niedrig zu sein!

ENTE. Nein, normalerweise möchten Sie 128 Bit (16 Byte) oder sogar 32 Byte.

Grob gesagt macht es sowieso keinen signifikanten Unterschied für die Cracking-Geschwindigkeit, da Sie (je nach Blockgröße des Hashs) nur zwei zusätzliche Ziffern in die Mischung einfügen.

Es ist also nicht einmal so, dass das eigentliche Berechnen der Hashes länger dauert.

Bereits 2016 konnten Leute, die Computer mit acht GPUs verwenden, auf denen das „Hashcat“-Programm läuft, meiner Meinung nach 200 Milliarden MD5s pro Sekunde erstellen.

Damals! (Dieser Betrag ist jetzt ungefähr fünf- oder zehnmal höher.)

Also sehr, sehr gut knackbar.

Aber anstatt die Leute tatsächlich zu kontaktieren und zu sagen: „Ihr Passwort ist gefährdet, weil wir den Hash durchgesickert haben, und es war kein sehr gutes, Sie sollten es ändern“, [LACHEN], sagten sie nur …

… das waren sehr wieselige Worte, nicht wahr?

DOUG. „Ihr Passwort hat eine niedrige Sicherheitsstufe und ist möglicherweise gefährdet. Bitte ändern Sie Ihr Login-Passwort.“

Und dann änderten sie es in „Ihr Passwort wurde seit mehr als 365 Tagen nicht aktualisiert. Bitte aktualisieren Sie es zu Ihrem Schutz jetzt.“

ENTE. Ja, „Ihr Passwort hat eine niedrige Sicherheitsstufe…“

DOUG. "WEGEN UNS!"

ENTE. Das ist nicht nur Bevormundung, oder?

Das ist in meinen Augen an oder jenseits der Grenze zum Opfer-Blaming.

Jedenfalls schien mir dies kein sehr starker Anreiz für Unternehmen zu sein, die nicht das Richtige tun wollen.

DOUG. In Ordnung, hören Sie in den Kommentaren auf, wir würden gerne Ihre Meinung hören!

Dieser Artikel heißt: Die Modemarke SHEIN verhängte eine Geldstrafe von 1.9 Millionen US-Dollar, weil sie über Datenschutzverletzungen gelogen hatte.

Und weiter zu einer weiteren frustrierenden Geschichte …

.., ein weiterer Tag, eine weitere warnende Geschichte über die Verarbeitung nicht vertrauenswürdiger Eingaben!

ENTE. Aaargh, ich weiß, was das sein wird, Doug.

Das ist das Apache Commons-Text Fehler, oder?

DOUG. Es ist!

ENTE. Nur um das klarzustellen, das ist nicht der Apache-Webserver.

Apache ist eine Software-Stiftung, die eine ganze Reihe von Produkten und kostenlosen Tools hat … und sie sind wirklich sehr nützlich, und sie sind Open Source, und sie sind großartig.

Aber wir hatten im Java-Teil ihres Ökosystems (den Apache Web Server httpd ist nicht in Java geschrieben, also ignorieren wir das erstmal – verwechseln Sie Apache nicht mit Apache Web Server)…

… im letzten Jahr hatten wir drei ähnliche Probleme in den Java-Bibliotheken von Apache.

Wir hatten die berüchtigt Log4Shell Fehler in der sogenannten Log4J (Logging for Java) Bibliothek.

Dann hatten wir einen ähnlichen Fehler, was war das?… Apache Commons-Konfiguration, ein Toolkit zum Verwalten aller Arten von Konfigurationsdateien, beispielsweise INI-Dateien und XML-Dateien, alle auf standardisierte Weise.

Und jetzt in einer noch untergeordneten Bibliothek namens Apache Commons-Text.

Der Fehler liegt in der Sache, die in Java allgemein als „String-Interpolation“ bekannt ist.

Programmierer in anderen Sprachen … wenn Sie Dinge wie PowerShell oder Bash verwenden, kennen Sie es als „String-Substitution“.

Hier können Sie einen Satz voller Zeichen auf magische Weise in eine Art Miniprogramm verwandeln.

Wenn Sie jemals die Bash-Shell verwendet haben, wissen Sie das, wenn Sie den Befehl eingeben echo USER, es wird die Zeichenfolge echoen oder ausgeben USER und Sie werden sehen, auf dem Bildschirm USER.

Aber wenn Sie den Befehl ausführen echo $USER, dann bedeutet das nicht, dass ein Dollarzeichen gefolgt von USER wiedergegeben wird.

Das bedeutet: „Ersetzen Sie diese magische Zeichenkette durch den Namen des aktuell angemeldeten Benutzers und geben Sie diesen stattdessen aus.“

Also auf meinem Computer, wenn Sie echo USER, du kriegst USER, aber wenn du echo $USER, Sie bekommen das Wort duck stattdessen.

Und einige der Java-String-Ersetzungen gehen viel, viel, viel weiter als das … wie jeder, der die Freude daran erlitten hat Log4Shell reparieren über Weihnachten 2021 wird erinnern!

Es gibt alle möglichen cleveren kleinen Miniprogramme, die Sie in Strings einbetten können, die Sie dann mit dieser String-Verarbeitungsbibliothek verarbeiten.

Da ist also das Offensichtliche: um den Benutzernamen zu lesen, setzen Sie ${env: (für „Lese die Umgebung“) user}… Sie verschnörkelte Klammern verwenden.

Es ist ein Dollarzeichen; verschnörkelte Klammer; ein magischer Befehl; Verschnörkelte Klammer, das ist der magische Teil.

Und leider gab es in dieser Bibliothek eine unkontrollierte Standardverfügbarkeit von magischen Befehlen wie: ${url:...}, wodurch Sie die Zeichenfolgenverarbeitungsbibliothek dazu bringen können, das Internet zu erreichen, etwas herunterzuladen und auszudrucken, was sie von diesem Webserver anstelle der Zeichenfolge zurückerhält ${url:...}.

Obwohl das nicht ganz Code-Injektion ist, weil es nur rohes HTML ist, bedeutet es dennoch, dass Sie alle Arten von Müll und seltsames und wunderbares nicht vertrauenswürdiges Zeug in die Logdateien oder ihre Webseiten von Leuten packen können.

Es gibt ${dns:...}, was bedeutet, dass Sie den Server von jemandem austricksen können, der ein Geschäftslogikserver innerhalb des Netzwerks sein könnte…

…Sie können es dazu bringen, eine DNS-Suche nach einem benannten Server durchzuführen.

Und wenn Sie diese Domain als Gauner besitzen, dann besitzen und betreiben Sie auch den DNS-Server, der sich auf diese Domain bezieht.

Also, wenn die DNS-Suche stattfindet, wissen Sie was?

Diese Suche endet *bei Ihrem Server* und kann Ihnen dabei helfen, die Innereien des Unternehmensnetzwerks einer anderen Person zu kartieren … nicht nur ihren Webserver, sondern auch tiefere Dinge im Netzwerk.

Und schließlich, und am besorgniserregendsten, zumindest bei älteren Java-Versionen, gab es … [LACHT] Du weißt, was hier kommt, Doug!

Der Befehl ${script:...}.

„Hey, lassen Sie mich Ihnen etwas JavaScript zur Verfügung stellen und das freundlicherweise für mich ausführen.“

Und Sie denken wahrscheinlich: „Was?! Moment mal, das ist ein Bug in Java. Was hat JavaScript damit zu tun?“

Nun, bis vor relativ kurzer Zeit … und denken Sie daran, dass viele Unternehmen immer noch ältere, noch unterstützte Versionen des Java Development Kit verwenden.

Bis vor kurzem enthielt Java… [LACHT] (wieder, ich sollte nicht lachen)… das Java Development Kit enthielt in sich selbst eine voll funktionsfähige JavaScript-Engine, die in Java geschrieben wurde.

Nun, es gibt keine Beziehung zwischen Java und JavaScript außer den vier Buchstaben „Java“, aber man könnte sagen ${script:javascript:...}und führen Sie Code Ihrer Wahl aus.

Und ärgerlicherweise ist eines der Dinge, die Sie in der JavaScript-Engine innerhalb der Java-Laufzeitumgebung tun können, der JavaScript-Engine zu sagen: „Hey, ich möchte dieses Ding über Java ausführen.“

So können Sie Java dazu bringen, *into* JavaScript aufzurufen, und JavaScript im Wesentlichen, um *out* in Java aufzurufen.

Und dann können Sie von Java aus sagen: „Hey, führen Sie diesen Systembefehl aus.“

Und wenn Sie zum Artikel über nackte Sicherheit gehen, werden Sie sehen, wie ich einen verdächtigen Befehl verwende, um [HUSTEN ENTSCHULDIGUNG] einen Rechner zu öffnen, Doug!

Ein HP RPN-Rechner natürlich, denn ich mache den Taschenrechner zum Knallen …

DOUG. Es muss sein, ja!

ENTE. …dies ist ein HP-10.

Also obwohl das Risiko nicht da ist großartig wie Log4Shell, können Sie es nicht wirklich ausschließen, wenn Sie diese Bibliothek verwenden.

Wir haben einige Anweisungen im Naked Security-Artikel, wie Sie herausfinden können, ob Sie die Commons Text-Bibliothek haben … und Sie könnten sie haben, wie viele Leute mit Log4J, ohne es zu merken, weil sie möglicherweise mit einer App geliefert wurde.

Und wir haben dort auch Beispielcode, den Sie verwenden können, um zu testen, ob die von Ihnen eingerichteten Abhilfemaßnahmen funktioniert haben.

DOUG. In Ordnung, gehen Sie rüber zu Naked Security.

Dieser Artikel heißt: Gefährliche Lücke im Apache Commons Text – wie schon wieder Log4Shell.

Und wir enden mit einer Frage: „Was passiert, wenn verschlüsselte Nachrichten nur irgendwie verschlüsselt sind?“

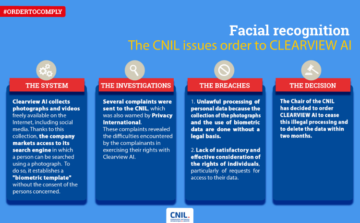

ENTE. Ah, Sie beziehen sich auf einen offiziellen Fehlerbericht, der kürzlich von Cybersicherheitsforschern der finnischen Firma WithSecure eingereicht wurde …

…über die integrierte Verschlüsselung, die in Microsoft Office angeboten wird, oder genauer gesagt, eine Funktion namens Office 365 Message Encryption oder OME.

Es ist ziemlich praktisch, eine solche kleine Funktion in die App integriert zu haben.

DOUG. Ja, es klingt einfach und bequem!

ENTE. Ja, außer … oh je!

Anscheinend liegt der Grund dafür in der Abwärtskompatibilität, Doug …

… dass Microsoft möchte, dass diese Funktion bis zu den Leuten funktioniert, die noch Office 2010 verwenden, das über ziemlich altmodische Entschlüsselungsfähigkeiten verfügt.

Grundsätzlich scheint es, dass dieser OME-Prozess zum Verschlüsseln der Datei AES verwendet, den neuesten und besten NIST-standardisierten Verschlüsselungsalgorithmus.

Aber es verwendet AES im falschen sogenannten Verschlüsselungsmodus.

Es verwendet das, was als EZB bekannt ist, oder Elektronisches Codebuch Modus arbeiten können.

Und das ist einfach die Art und Weise, wie Sie sich auf rohes AES beziehen.

AES verschlüsselt jeweils 16 Bytes ... übrigens, es verschlüsselt 16 Bytes, egal ob Sie AES-128, AES-192 oder AES-256 verwenden.

Verwechseln Sie nicht die Blockgröße und die Schlüsselgröße – die Blockgröße, die Anzahl der Bytes, die jedes Mal aufgewühlt und verschlüsselt werden, wenn Sie an der Kurbel der kryptografischen Engine drehen, beträgt immer 128 bis oder 16 Bytes.

Wie auch immer, im elektronischen Codebuchmodus nehmen Sie einfach 16 Bytes Eingabe, drehen die Kurbel einmal unter einem bestimmten Verschlüsselungsschlüssel herum und nehmen die Ausgabe, roh und unverarbeitet.

Und das Problem dabei ist, dass jedes Mal, wenn Sie dieselbe Eingabe in einem Dokument erhalten, die an derselben 16-Byte-Grenze ausgerichtet ist …

…Sie erhalten genau die gleichen Daten in der Ausgabe.

Muster in der Eingabe werden also in der Ausgabe sichtbar, genau wie in a Caesar Chiffre oder a Vigenere Chiffre:

Nun, das bedeutet nicht, dass Sie die Chiffre knacken können, weil Sie es immer noch mit Chunks zu tun haben, die jeweils 128 Bit breit sind.

Das Problem mit dem elektronischen Codebuchmodus entsteht genau deshalb, weil er Muster aus dem Klartext in den Chiffretext einsickern lässt.

Known-Plaintext-Angriffe sind möglich, wenn Sie wissen, dass eine bestimmte Eingabezeichenfolge auf eine bestimmte Weise verschlüsselt wird, und bei wiederholtem Text in einem Dokument (z. B. einer Kopfzeile oder einem Firmennamen) werden diese Muster widergespiegelt.

Und obwohl dies Microsoft als Fehler gemeldet wurde, hat das Unternehmen offenbar beschlossen, es nicht zu beheben, weil es „die Messlatte für eine Sicherheitskorrektur nicht erfüllt“.

Und es scheint, dass der Grund lautet: „Nun, wir würden den Leuten, die immer noch Office 2010 verwenden, einen Bärendienst erweisen.“

DOUG. Uff!

ENTE. Ja!

DOUG. Und in diesem Sinne haben wir für diese Woche einen Leserkommentar zu dieser Geschichte.

Naked Security Reader Bill kommentiert auszugsweise:

Das erinnert mich an die "Krippen", die die Codeknacker von Bletchley Park während des Zweiten Weltkriegs benutzten. Die Nazis beendeten Nachrichten oft mit demselben Schlusssatz, und so konnten die Codeknacker von diesem Schlusssatz verschlüsselter Zeichen zurückarbeiten, da sie wussten, was sie wahrscheinlich darstellten. Es ist enttäuschend, dass wir 80 Jahre später dieselben Fehler zu wiederholen scheinen.

ENTE. 80 Jahre!

Ja, es ist wirklich enttäuschend.

Soweit ich weiß, befassten sich auch andere Krippen, die alliierte Codeknacker verwenden konnten, insbesondere für nationalsozialistisch verschlüsselte Texte, mit dem *Anfang* des Dokuments.

Ich glaube, das war eine Sache für deutsche Wetterberichte … es gab ein religiöses Format, dem sie folgten, um sicherzustellen, dass sie die Wetterberichte genau wiedergaben.

Und Wetterberichte waren, wie Sie sich vorstellen können, während eines Krieges, in dem nachts Luftangriffe stattfinden, wirklich wichtige Dinge!

Es scheint, dass diese einem sehr, sehr strengen Muster folgten, das gelegentlich als ein kleiner kryptografischer „Lockerer“ oder als Keil verwendet werden konnte, mit dem Sie überhaupt erst einbrechen konnten.

Und das ist, wie Bill betont, genau der Grund, warum AES oder irgendeine Chiffre im elektronischen Codebuchmodus nicht zufriedenstellend für die Verschlüsselung ganzer Dokumente ist!

DOUG. In Ordnung, danke, dass du das geschickt hast, Bill.

Wenn Sie eine interessante Geschichte, einen Kommentar oder eine Frage haben, die Sie einreichen möchten, würden wir sie gerne im Podcast lesen.

Sie können eine E-Mail an tips@sophos.com senden, einen unserer Artikel kommentieren oder uns in den sozialen Netzwerken kontaktieren: @nakedsecurity.

Das ist unsere Show für heute; vielen dank fürs zuhören.

Für Paul Ducklin bin ich Doug Aamoth und erinnere Sie bis zum nächsten Mal an …

BEIDE. Bleib sicher!

- Blockchain

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Geheimschrift

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Datenmissbrauch

- Data Loss

- Heimatschutzministerium

- digitale Brieftaschen

- Firewall

- Kaspersky

- Malware

- McAfee

- Microsoft

- Nackte Sicherheit

- Nackter Sicherheits-Podcast

- NexBLOC

- Office

- Patch Tuesday

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- Podcast

- Datenschutz

- VPN

- Website-Sicherheit

- Zephyrnet

- Zoom

![S3 Ep118: Erraten Sie Ihr Passwort? Keine Notwendigkeit, wenn es bereits gestohlen wurde! [Audio + Text]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)