SCHEINWERFER AUF CYBERBEDROHUNGEN

Sicherheitsspezialist John Shier verrät Ihnen die „Neuigkeiten, die Sie wirklich gebrauchen können“ – wie Sie Ihre Cybersicherheit basierend auf steigern können reale Beratung von dem 2023 Sophos Bedrohungsbericht.

Klicken und ziehen Sie auf die unten stehenden Schallwellen, um zu einem beliebigen Punkt zu springen. Du kannst auch direkt zuhören auf Soundcloud.

Mit Paul Ducklin und John Shier. Intro- und Outro-Musik von Edith Mudge.

Ihr könnt uns auf hören Soundcloud, Apple Podcasts, Google Podcasts, Spotify, Stitcher und überall, wo gute Podcasts zu finden sind. Oder lass es einfach fallen URL unseres RSS-Feeds in Ihren Lieblings-Podcatcher.

LESEN SIE DAS TRANSKRIPT

ENTE. Hallo zusammen – willkommen zum Naked Security Podcast.

Wie Sie hören können, bin ich Duck, nicht Doug.

Doug ist im Urlaub für… ich wollte „Black Friday“ sagen, aber technisch gesehen eigentlich für US Thanksgiving.

Zu mir gesellt sich mein Freund und Kollege aus Toronto, John Shier, und es ist einfach so, dass das Timing perfekt ist, weil wir gerade die veröffentlicht haben Sophos Bedrohungsbericht 2023:

John, du hast es mit dem Ziel gelesen, in die Welt hinauszugehen (ich glaube, im Moment bist du in Rom), um mit Menschen darüber zu sprechen, was wir tun sollten, sollten und in vielerlei Hinsicht tun *müssen* Tage für Cybersicherheit.

Also… sagen Sie uns, was der Bedrohungsbericht zu sagen hat!

JOHN. Hallo Ente ... danke.

Ja, es war eine ganze Woche und ein bisschen, durch Europa zu reisen, viele unserer Partner und Kunden und unsere Kollegen aus der ganzen Welt zu sehen und mit ihnen über den diesjährigen Bedrohungsbericht und einige andere Dinge zu sprechen die wir gefunden haben.

Der diesjährige Bedrohungsbericht ist wirklich interessant, weil er vielleicht etwas mehr technische Tiefe hat als einige unserer früheren Jahre.

Es hat auch viele Informationen, die ich wirklich für umsetzbar halte.

Daraus können wir uns im Grunde umdrehen und sagen: „OK, was tun wir auf dieser Grundlage, um uns zu schützen?“

ENTE. Das ist es also, was dein und mein Freund Chester gerne „News You Can Use“ nennen?

JOHN. Genau… „News you can use“!

Informationen, die umsetzbar sind, sind meiner Meinung nach immer… besonders im Kontext der Cybersicherheit immer wertvoller.

Weil ich Ihnen alles über all die schlimmen Dinge erzählen könnte, die da draußen passieren, und wenn sie theoretisch sind, na und?

Auch wenn ich Ihnen Dinge erzähle, die auf Sie nicht zutreffen, gibt es für Sie nichts zu tun.

Aber sobald ich Ihnen eine Information gebe, bei der es Sie sicherer macht, nur auf diese Informationen zu reagieren, dann denke ich, dass wir *alle gemeinsam gewinnen*, denn jetzt gibt es eine Möglichkeit weniger für einen Cyberkriminellen, Sie anzugreifen … und das macht uns alle gemeinsam sicherer.

ENTE. Unbedingt.

Es gibt ein Element dessen, was man „eigennützigen Altruismus“ in der Cybersicherheit nennen könnte, nicht wahr?

Es ist wirklich wichtig, ob Sie sicher sind oder nicht, um alle anderen zu schützen ... * und * Sie tun es für sich selbst.

Denn wenn Sie nicht nachforschen, wenn Sie sich nicht anstrengen, das Richtige zu tun, werden die Gauner für Sie nachforschen.

Und sie werden heutzutage sehr wahrscheinlich einen Weg hinein finden.

JOHN. Sie werden, und sie tun es!

Tatsache bleibt, dass wir schon seit langem sagen, dass *jeder* ein Ziel, *jeder* ein potenzielles Opfer ist.

Und wenn es darum geht, in ein Netzwerk einzudringen, ist eines der Dinge, die Sie als Cyberkrimineller tun würden, nicht nur festzustellen, in welcher Art von Unternehmen Sie sich befinden, in welcher Art von Netzwerk Sie sich befinden, wo sich all die wertvollen Vermögenswerte befinden …

… aber auch, worauf Sie sonst noch Zugriff haben, welche anderen potenziellen Verbindungen bestehen, welche B2B-Verbindungen (Business-to-Business) zwischen dem Opfer, gegen das Sie gerade verstoßen, und anderen potenziellen Opfern da draußen bestehen.

Letztendlich ist dies ein Monetarisierungsspiel, und wenn ich zwei Opfer zum Preis von einem bekomme, dann gewinne ich.

Viele dieser erfahreneren Angreifer haben ein ziemlich tiefes Eindringen in viele dieser Netzwerke.

Ich meine, die meisten von ihnen landen als DomainAdmin auf Active Directory-Servern.

Sie können eine Menge Informationen sammeln, die später für andere Verbrechen verwendet werden können …

ENTE. Aber es geht nicht nur um Tiefe, sondern auch um Breite, oder?

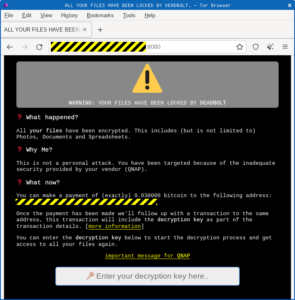

Wenn Sie Opfer eines Ransomware-Angriffs geworden sind, bei dem so ziemlich alle nützlichen Datendateien auf all Ihren Computern, einschließlich Ihrer Server, in Ihrem gesamten Netzwerk verschlüsselt wurden …

…das bedeutet, dass die Gauner bereits Lese- und Schreibzugriff auf all diese Dateien hatten.

Daher konnten sie alle diese Dateien zuerst stehlen und haben dies wahrscheinlich auch getan.

JOHN. Sie haben Recht – die Ransomware ist die letzte Phase des Angriffs.

Dies ist der Punkt des Angriffs, an dem sie Sie wissen lassen wollen, dass sie dort waren.

Sie werden die flammenden Totenköpfe auf Ihren Desktops und auf Ihren Servern und wo auch immer sie sich entscheiden, zu verschlüsseln, aufstellen, weil sie möchten, dass Sie wissen, dass etwas Schlimmes passiert ist … und sie müssen Ihnen sagen, wie Sie bezahlen können.

Aber Tatsache bleibt, dass Ransomware, wie gesagt, die letzte Phase ist.

Es gibt eine Menge Dinge, die schief gelaufen sind, bevor diese letzte Phase passiert ist.

ENTE. So. John, lass mich dich kurz fragen …

Im Falle eines Ransomware-Angriffs ist es eher die Ausnahme als die Regel, dass die Gauner [SPRECHEN SEHR SCHNELL] kommen und die Dateien verschlüsseln/nach dem Geld fragen/und das war's … in Minuten oder Stunden ?

So funktioniert es normalerweise nicht, oder?

JOHN. Recht!

Im Aktiver Gegnerbericht Anfang dieses Jahres haben wir festgestellt (dies ist die Studie aller Vorfallreaktionsuntersuchungen der Rapid Response Group bei Sophos für das Jahr 2021)…

Wir haben festgestellt, dass die mittlere Verweildauer (das ist die Zeit zwischen dem ersten Einbruch der Angreifer in das Netzwerk und dem Start der Ransomware oder einer Art Ziel am Ende, an dem der Angriff erkannt wurde … es muss keine Ransomware sein, es könnte sein sein, dass wir einen Cryptominer entdecken und dann die Untersuchung durchgeführt haben) waren 15 Tage:

Kenne deinen Feind! Erfahren Sie, wie Angreifer der Cyberkriminalität eindringen…

Nun, das ist der Median für alle Angriffe; für Angriffe im Stil von Nicht-Ransomware waren es 34 Tage und für Ransomware speziell elf Tage, also bewegen sie sich etwas schneller als der Gesamtmittelwert.

Da ist also viel Zeit.

Und als ich mir einige der Ausreißer ansah, hatte eines der Opfer 496 Tage lang jemanden in seinem Netzwerk, und dies ist wahrscheinlich auf Aktivitäten von Initial Access Broker oder IAB zurückzuführen.

Sie haben jemanden, der durch eine Sicherheitslücke hereingekommen ist, eine Webshell implantiert hat, eine Weile darauf gesessen hat und dann irgendwann entweder weiterverkauft wurde …

…oder unabhängig davon, ein anderer Cyberkrimineller hat die gleiche Schwachstelle gefunden, weil sie nicht behoben wurde, und konnte durch die Vordertür gehen und seine Aktivitäten ausführen.

Es gibt eine Menge, was passieren kann, also gibt es viele Möglichkeiten für Verteidigungsteams, anomale Aktivitäten im Netzwerk zu erkennen – Aktivitäten, die ein Signal für ein potenziell größeres Problem in der Zukunft sind, wie z. B. Ransomware.

ENTE. John, das erinnert mich daran, dass ich Sie nach etwas in dem Bedrohungsbericht fragen muss, das wir vielleicht ziemlich frech als „das“ bezeichnet haben Freche Neun, um die Menschen daran zu erinnern, dass einzelne Cyberkriminelle oder sogar Banden von Cyberkriminellen, die heutzutage zusammenarbeiten, nicht alles wissen müssen:

Sie haben einen Teile-und-Herrsche-Ansatz gewählt, bei dem sich verschiedene Gruppen darauf konzentrieren und dann weiterverkaufen, was sie in allen möglichen verschiedenen „Geschäftskategorien“ tun können.

Ist das richtig?

JOHN. Ja, es ist eine Entwicklung des Cybercrime-Ökosystems, die etwas zyklisch zu sein scheint.

Wenn wir die Uhr ein wenig zurückdrehen und anfangen, über die Malware von gestern nachzudenken … Sie hatten im Allgemeinen Viren und Würmer.

Es waren eigenständige Operationen: Es gab Leute, die einfach rausgingen, ihr eigenes Ding machten und einen Haufen Computer infizierten.

Und schließlich bekamen wir Botnets, die sich zu vermehren begannen, und die Kriminellen dachten: „Hey, ich kann diese Botnets vermieten, um Spam zu machen.“

Sie hatten also jetzt ein paar verschiedene Einheiten, die an Cyberkriminalität beteiligt waren …

… und wir spulen weiter zu den Tagen der Exploit-Kit-Händler vor, wo sie die Dienste von Exploit-Kit-Brokern, Traffic-Direction-Diensten und allen möglichen anderen Akteuren auf dem Markt nutzten.

Jedes Mal, wenn wir den Zyklus durchlaufen, scheint es, als würde er größer und „professioneller“ werden als zuvor, und jetzt befinden wir uns in einer Ära, in der wir es das nennen „as-a-service“ Ära aus guten Gründen, denn nicht nur legitime Unternehmen haben sich für dieses Modell entschieden, sondern auch die Cyberkriminellen haben es übernommen.

Sie haben also jetzt alle Arten von Dienstleistungen, die gekauft werden können, und die meisten davon sind im Dark Web in kriminellen Foren zu finden, aber Sie können sie auch im Clear Web finden.

ENTE. Sie haben gerade IABs erwähnt: Initial Access Brokers, Gauner, die nicht wirklich daran interessiert sind, Ransomware einzusetzen oder Bitcoins zu sammeln; das überlassen sie jemand anderem.

Ihr Ziel ist es, einen Weg hinein zu finden und diesen dann zur Vermietung oder zum Verkauf anzubieten.

Und das ist nur *einer* der Naughty Nine „X-as-a-Service“ Aspekte, nicht wahr?

Bei den Naughty Nine mit so vielen Unterteilungen liegt das Problem leider darin, dass [A] viel Platz und Attraktivität für alle vorhanden ist, und [B] je mehr die Teile fragmentieren, stelle ich mir vor, desto komplexer wird es Strafverfolgung.

Nicht unbedingt, um den Taten auf die Spur zu kommen, sondern um tatsächlich genügend Beweise zu sammeln, um die Täter identifizieren, festnehmen und am Ende hoffentlich überführen zu können?

JOHN. Ja, es macht den Ermittlungsprozess viel schwieriger, denn jetzt haben Sie so viel mehr bewegliche Teile und Personen, die speziell an dem Angriff beteiligt sind … oder zumindest den Angriff unterstützen und unterstützen, werden wir sagen; vielleicht sind sie nicht *direkt* involviert, aber sie unterstützen und fördern definitiv.

In den guten alten Tagen der einzelnen Betreiber, die Ransomware erstellten und alles von der ersten Verletzung bis zur Endphase von Ransomware taten, könnten Sie vielleicht in der Lage sein, Ihren Verbrecher, die Person, die dahintersteckt, zu bekommen …

…aber in diesem Fall müssen Sie jetzt 20 Personen verhaften!

Diese Ermittler sind zwar gut in dem, was sie tun; sie wissen, wo sie suchen müssen; Sie arbeiten unermüdlich daran, diese Leute zu entdecken, leider läuft es in vielen der Anklagen, die ich gelesen habe, normalerweise auf schlechte OpSec (arm Betriebssicherheit), die eine der an dem Verbrechen beteiligten Personen entlarvt.

Und mit etwas Glück kann der Ermittler diese Fäden ziehen und den Rest der Geschichte herausbekommen.

Wenn jeder seine Geschichte klar hat und sein OpSec eng ist, kann es viel schwieriger sein.

ENTE. Auf der Grundlage dessen, was wir gerade gesagt haben – die Tatsache, dass es mehr Cyberkriminalität gibt, an der mehr Cyberkriminelle mit einem breiteren Spektrum an stratifizierten oder unterteilten Fähigkeiten beteiligt sind …

… mit all dem im Hinterkopf, was sind die neuen Techniken auf dem Block, die wir verwenden können, um gegen die scheinbar immer größer werdende Breite und Tiefe der Reichweite der Gauner zurückzuschlagen?

JOHN. Nun, das erste, mit dem ich beginne, ist nicht unbedingt neu – ich denke, wir haben schon eine Weile darüber gesprochen; Sie schreiben darüber schon seit geraumer Zeit auf Naked Security.

Das ist das Verhärtung der Identität, insbesondere mit Multi-Faktor-Authentifizierung, wo immer möglich.

Die unglückliche Realität ist, dass ich in den letzten Jahren viele Opferberichte im Active Adversary-Bericht gelesen habe und dass es einen grundlegenden Mangel an Multi-Faktor-Authentifizierung gibt, der es Kriminellen ermöglicht, ganz einfach in Netzwerke einzudringen … ganz einfach, indem Sie mit einem gültigen Ausweis durch die Haustür gehen.

Und obwohl es nicht neu ist, denke ich, weil es nicht ausreichend angenommen wird, müssen wir zu diesem Punkt kommen.

ENTE. Sogar SMS-basierte 2FA in Betracht zu ziehen, wenn Sie im Moment einfach sagen: „Es ist zu schwierig, also wähle ich einfach ein wirklich langes Passwort; niemand wird es jemals erraten.“

Aber natürlich müssen sie es nicht erraten, oder?

Der Erstzugangsmakler hat 20 verschiedene Möglichkeiten, es zu stehlen und später eine kleine Datenbank zum Verkauf anzubieten.

Und wenn Sie überhaupt keine 2FA haben, ist das für jeden später ein direkter Weg hinein …

JOHN. Ein anderer Gauner hat dich schon freundlich nach deinem Passwort gefragt, und sie haben es irgendwo.

Jetzt ist dies nur die zweite Phase des Angriffs, in der jemand anderes es benutzt.

Darüber hinaus denke ich, dass wir jetzt zu dem Punkt kommen müssen, an dem wir tatsächlich stehen Untersuchung so vieler verdächtiger Signale im Netzwerk wie möglich.

Für viele Unternehmen ist dies also möglicherweise unmöglich, wenn nicht sogar sehr schwierig … weil es schwierig ist!

Die Kompetenzen und das Know-how dafür zu haben, wird nicht in den Fähigkeiten jedes Unternehmens liegen.

ENTE. Nun, worüber Sie hier sprechen, John, ist, glaube ich, das, was Chester gerne nennt: „Nicht herumsitzen und darauf warten, dass Warnungen in Ihrem Dashboard erscheinen, um Ihnen schlechte Dinge zu sagen, von denen es jetzt weiß, dass sie passiert sind, sondern tatsächlich *nach Dingen suchen*, die darauf hindeuten, dass ein Angriff bevorsteht.“

Mit anderen Worten, um auf das zurückzukommen, was Sie zuvor gesagt haben, nutzen Sie diese ersten 14 Tage vor dem 15. „mittleren Tag“, an dem die Gauner an den Punkt kommen, an dem sie bereit sind, das wirklich schlechte Zeug zu entfesseln.

JOHN. Ja, ich kann Ihnen einige Beispiele nennen … eines, das durch die Daten und den Bericht „Aktive Werbung“ gestützt wird, der meiner Meinung nach die wichtigsten Trends unterstützt, die wir im Bedrohungsbericht sehen.

Und das ist Exfiltration [das illegale Extrahieren von Daten aus dem Netzwerk].

Zwischen der Exfiltration und der Veröffentlichung von Ransomware im Netzwerk gibt es eine Zeitspanne.

Heutzutage findet sehr oft eine Exfiltration statt, die der Ransomware selbst vorausgeht, sodass einige Daten gestohlen werden.

Und in unseren Ergebnissen haben wir gesehen, dass es einen Median von 1.85 Tagen gab – also hatten Sie dort wieder fast zwei Tage, bevor die Ransomware eintraf, wo Sie ein verdächtiges Signal auf einem Server hätten sehen können, der normalerweise nicht viel sieht von ausgehenden Daten.

Plötzlich „Sende Daten an mega.io” [ein Online-Dateispeicherdienst]… das könnte ein Indikator dafür gewesen sein, dass etwas in Ihrem Netzwerk passiert ist.

Das ist also ein Beispiel dafür, wo wir Signale im Netzwerk haben: Sie bedeuten nicht „Drücken Sie sofort den Panikknopf“, aber es ist der Vorläufer dieses bestimmten Ereignisses.

ENTE. Das sind also Unternehmen, die nicht inkompetent waren, nach solchen Dingen zu suchen, oder die nicht verstanden haben, was die Datenexfiltration für ihr Geschäft bedeutet, die nicht wussten, dass dies nicht passieren sollte.

Es war wirklich nur so, dass sie neben all den anderen Dingen, die sie tun müssen, um die IT im Unternehmen am Laufen zu halten, nicht wirklich die Zeit hatten, sich zu überlegen: „Was sagt uns das? Lass uns ein bisschen weiter graben.“

JOHN. Niemand sah hin.

Es ist nicht so, dass sie fahrlässig waren ... es ist so, dass sie entweder nicht wussten, wonach sie suchen sollten, oder sie wussten nicht, wonach sie suchen sollten.

Und diese Art von Ereignissen – und wir sehen sie immer wieder … es gibt eindeutige Wegweiser innerhalb von Ransomware-Angriffen, die High-Fidelity-Signale sind, die sagen: „Etwas Schlimmes passiert in Ihrem Netzwerk.“

Und das ist nur eine Seite der Dinge; dort haben wir tatsächlich Signale.

Aber zu Ihrem Punkt, es gibt andere Bereiche, in denen wir zum Beispiel die Fähigkeiten eines XDR-Tools nutzen könnten.

ENTE. Das ist erweiterte Erkennung und Reaktion?

JOHN. Das ist richtig.

ENTE. Das heißt also nicht: „Oh, schau, das ist Malware; das ist eine Datei, die verschlüsselt wird; lass es uns blockieren.“

In XDR teilen Sie dem System aktiv mit: „Gehen Sie raus und sagen Sie mir, welche Versionen von OpenSSL ich installiert habe“?

JOHN. Genau.

ENTE. „Sag mir, ob ich noch einen Exchange-Server habe, den ich vergessen habe“… so was?

JOHN. Ja.

Wir haben letztes Jahr viele ProxyShell-Aktivitäten gesehen, als der PoC [Proof-of-Concept] Mitte August veröffentlicht wurde … und wie Sie auf Naked Security geschrieben haben, war selbst das Anwenden des Patches auf das System nicht unbedingt eine Rettung Sie, *wenn die Gauner vor Ihnen eingedrungen wären und eine Webshell implantiert*.

Ernsthafte Sicherheit: Erklärung von Webshells nach HAFNIUM-Angriffen

Durch Nachforschungen im Nachhinein – jetzt, da wir wissen, dass ProxyShell existiert, weil wir die Bulletins gesehen haben – können wir nach Folgendem suchen: [1] die Existenz dieser Patches auf den Servern, von denen wir wissen; [2] alle Server finden, von denen wir nichts wissen; und [3] (wenn wir den Patch angewendet haben) suchen Sie nach Anzeichen dieser Webshells.

All diese Aktivitäten werden Sie letztendlich sicherer machen und Sie möglicherweise entdecken lassen, dass es ein Problem im Netzwerk gibt, das Sie dann an Ihr Incident Response Team wenden müssen. anrufen Sophos Rapid Response; Rufen Sie jemanden an, der Ihnen hilft, diese Dinge zu beheben.

Denn in all diesen Akronymen, die wir haben, ist das „D“, das Erkennung bisschen, das ist die Technologie.

Das „R“, das Antwort bisschen, das sind die Menschen… sie sind diejenigen, die tatsächlich da draußen sind und viel von dieser Reaktion machen.

Es gibt automatisierte Tools, die dies tun können, aber ehrlich gesagt sind die Menschen viel besser darin, dies umfassender zu tun als die Maschinen.

Die Menschen kennen die Umwelt; Die Menschen können die Nuancen der Dinge besser erkennen als Computer.

Wir brauchen also die Zusammenarbeit von Mensch und Maschine, um diese Probleme zu lösen.

ENTE. Bei XDR geht es also nicht nur um die traditionelle Bedrohungserkennung und -prävention der alten Schule, so wichtig das auch bleibt.

Man könnte sagen, es geht genauso darum, die guten Sachen zu finden, die da sein sollten, aber nicht…

…da es darum geht, die schlechten Sachen zu finden, die nicht da sein sollten, aber sind.

JOHN. Es kann auch auf andere Weise verwendet werden, nämlich wenn Sie Ihren Besitz, Ihr Netzwerk, alle Geräte, die Ihnen Telemetrie zurückmelden, abfragen ... und von einigen von ihnen keine Antwort erhalten.

Vielleicht sind sie ausgeschaltet?

Vielleicht nicht – vielleicht haben die Kriminellen den Schutz dieser Systeme deaktiviert, und Sie müssen weitere Nachforschungen anstellen.

Sie möchten das Rauschen im System reduzieren, damit Sie das Signal ein wenig besser erkennen können, und das ist die Vorbeugung.

Es wird all die niedrig hängende, hochvolumige Müll-Malware beseitigen, die jeden Tag auf uns zukommt.

Wenn wir das loswerden und ein stabileres Signal erhalten, dann hilft es meiner Meinung nach nicht nur dem System insgesamt, weil es weniger Warnungen im Prozess gibt, sondern es hilft auch den Menschen, Probleme schneller zu finden.

ENTE. John, ich bin mir der Zeit bewusst, also möchte ich Sie die dritte und letzte Sache fragen, die die Leute vielleicht nicht tun (oder sie glauben, dass sie es tun müssten, aber sie sind noch nicht ganz dazu gekommen) … das, was Ihrer Meinung nach das Beste für ihre Cybersicherheit bringt, um ihre Widerstandsfähigkeit gegen Cyberkriminalität so schnell wie möglich zu erhöhen.

JOHN. Etwas, worüber ich mit vielen unserer Kunden und Partner gesprochen habe, ist: Wir befinden uns jetzt in dieser Welt, in der die Bedrohungen komplexer geworden sind, das Volumen zugenommen hat …

…Also Scheuen Sie sich nicht, um Hilfe zu bitten.

Für mich ist das ein Ratschlag, den wir uns alle zu Herzen nehmen sollten, denn wir können nicht alle alles können.

Sie haben ein Beispiel gemacht, bevor wir mit der Aufzeichnung begonnen haben, wie Sie einen Klempner hinzugezogen haben, richtig?

Nicht jeder ist in der Lage, seine eigenen Klempnerarbeiten durchzuführen … einige Leute sind es, aber am Ende des Tages sollte es nicht als negativ oder als Misserfolg angesehen werden, um Hilfe zu bitten.

Es sollte so gesehen werden, dass Sie alles tun, um sich auf eine gute Sicherheitsbasis zu stellen.

ENTE. Ja, weil dieser Klempner schon Hunderte von undichten Rohren repariert hat … und Cybersicherheit ist sehr ähnlich, nicht wahr?

Aus diesem Grund bieten Unternehmen wie Sophos an Managed Detection and Response [MDR], wo Sie sagen können: „Komm und hilf mir.“

Nicht zuletzt gibt es Ihnen die Freiheit, all die anderen IT-Dinge zu erledigen, die Sie sowieso erledigen müssen … einschließlich alltäglicher Cybersicherheitsaufgaben, der Einhaltung gesetzlicher Vorschriften und all dieser Dinge.

JOHN. Fachwissen wird durch Erfahrung erworben, und ich möchte wirklich nicht, dass alle unsere Kunden und alle anderen da draußen täglich Hunderte von Angriffen erleben müssen, um herauszufinden, wie sie am besten behoben werden können. wie man am besten reagiert.

Während die Gesamtheit aller Angriffe, die wir täglich sehen, und die Experten, die auf diesen Stühlen sitzen und sich diese Daten ansehen, wissen, was zu tun ist, wenn ein Angriff eintritt; Sie wissen, was zu tun ist *vor* einem Kit-Angriff.

Sie können diese Signale erkennen.

Wir können Ihnen bei der technischen Seite der Sanierung behilflich sein.

Wir können Ihnen auch einige Ratschläge geben, wie Sie Ihr Netzwerk auf zukünftige Angriffe vorbereiten können, aber gleichzeitig können wir auch etwas von der Emotion aus der Reaktion nehmen.

Ich habe mit Menschen gesprochen, die diese Angriffe durchgemacht haben, und es ist erschütternd, es ist emotional anstrengend, und wenn Sie jemanden haben, der erfahren ist, mit einem kühlen Kopf, der emotionslos ist, der Ihnen helfen kann, durch diese Reaktion zu führen …

…das Ergebnis wird besser sein, als wenn Sie mit brennenden Haaren herumlaufen.

Auch wenn Sie einen Reaktionsplan haben – den sollte jedes Unternehmen haben und der sollte getestet werden! – Möglicherweise möchten Sie jemanden an Ihrer Seite haben, der Sie durch den Prozess begleitet und diesen Prozess gemeinsam durchläuft, sodass Sie am Ende sicher sind, dass Ihr Unternehmen sicher ist und dass Sie dazu auch in der Lage sind jeden zukünftigen Angriff abschwächen.

ENTE. Ich schätze, dass Sie nach Ihrem zwölften Ransomware-Angriff wahrscheinlich so gut wie unsere Experten darin sein werden, die „Netzwerk-Zeitmaschine“ zu betreiben, zurückzugehen, alle vorgenommenen Änderungen herauszufinden und alles zu reparieren.

Aber Sie wollen nicht erst die elf Ransomware-Angriffe erleiden müssen, um auf dieses Niveau an Fachwissen zu gelangen, oder?

JOHN. Genau.

ENTE. John, vielen Dank für deine Zeit und deine Leidenschaft … nicht nur dafür, dass du dich mit Cybersicherheit auskennst, sondern auch anderen Menschen dabei hilfst, es gut zu machen.

Und nicht nur, um es gut zu machen, sondern um *die richtigen Sachen* gut zu machen, damit wir keine Zeit damit verschwenden, Dinge zu tun, die nicht helfen.

Lassen Sie uns also zum Abschluss kommen, John, indem Sie allen sagen, wo sie den Bedrohungsbericht bekommen können, weil es eine faszinierende Lektüre ist!

JOHN. Ja, Duck… vielen Dank, dass du mich eingeladen hast; Ich denke, es war ein gutes Gespräch, und es ist schön, wieder mit dir im Podcast zu sein.

Und wenn jemand sein eigenes Exemplar des frisch erstellten Bedrohungsberichts haben möchte, kann er gehen zu:

https://sophos.com/threatreport

ENTE. [LACHT] Nun, das ist schön und einfach!

Es ist eine großartige Lektüre ... haben Sie nicht zu viele schlaflose Nächte (es gibt einige beängstigende Sachen darin), aber es wird Ihnen helfen, Ihre Arbeit besser zu machen.

Nochmals vielen Dank, John, dass Sie so kurzfristig aufgetaucht sind.

Danke an alle fürs Zuhören und bis zum nächsten Mal…

BEIDE. Bleib sicher!

[MUSIKMODEM]

- Blockchain

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Cyberthreats

- Heimatschutzministerium

- digitale Brieftaschen

- Firewall

- John Shier

- Kaspersky

- Recht & Ordnung

- Malware

- McAfee

- MDR

- Nackte Sicherheit

- NexBLOC

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- Podcast

- Sicherheitsführerschaft

- Sicherheitsbedrohungen

- Schier

- Bedrohungsbericht

- VPN

- Website-Sicherheit

- XDR

- Zephyrnet