HÖR JETZT ZU

Mit Doug Aamoth und Paul Ducklin.

Intro- und Outro-Musik von Edith Mudge.

Klicken und ziehen Sie auf die unten stehenden Schallwellen, um zu einem beliebigen Punkt zu springen. Du kannst auch direkt zuhören auf Soundcloud.

Ihr könnt uns auf hören Soundcloud, Apple Podcasts, Google Podcasts, Spotify, Stitcher und überall, wo gute Podcasts zu finden sind. Oder lass es einfach fallen URL unseres RSS-Feeds in Ihren Lieblings-Podcatcher.

LESEN SIE DAS TRANSKRIPT

DOUG. Zero-Days, noch mehr Zero-Days, TikTok und ein trauriger Tag für die Sicherheitsgemeinschaft.

All das und mehr im Naked Security Podcast.

[MUSIKMODEM]

Willkommen zum Naked Security-Podcast, alle zusammen.

Ich bin Doug Aamoth.

Bei mir ist wie immer Paul Ducklin.

Paul, wie geht es dir heute?

ENTE. Mir geht es sehr, sehr gut, danke, Douglas!

DOUG. Beginnen wir die Show mit unserem Tech History-Segment.

Ich freue mich, Ihnen mitteilen zu können: Diese Woche, am 09. September 1947, wurde eine echte Motte im Mark II-Computer der Harvard University gefunden.

Und obwohl angenommen wird, dass der Begriff „Bug“ zur Bezeichnung von technischen Störungen schon seit Jahren verwendet wird, wird angenommen, dass dieser Vorfall zu dem heute allgegenwärtigen „Debug“ geführt hat.

Warum?

Denn sobald die Motte aus dem Mark II entfernt wurde, wurde sie in das technische Logbuch geklebt und mit „Der erste Fall, in dem ein tatsächlicher Fehler gefunden wurde“ gekennzeichnet.

Ich liebe diese Geschichte!

ENTE. Ich auch!

Ich denke, der erste Beweis, den ich für diesen Begriff gesehen habe, war kein anderer als Thomas Edison – ich glaube, er hat den Begriff „Bugs“ verwendet.

Aber natürlich war das Jahr 1947 die Anfangszeit des digitalen Rechnens, und noch liefen nicht alle Computer mit Ventilen oder Röhren, weil Röhren immer noch sehr teuer waren, sehr heiß liefen und viel Strom benötigten.

Also basierte dieser Computer, obwohl er Trigonometrie und so weiter machen konnte, tatsächlich auf Relais – elektromechanischen Schaltern, nicht rein elektronischen Schaltern.

Ziemlich erstaunlich, dass selbst in den späten 1940er Jahren relaisbasierte Computer immer noch eine Sache waren … obwohl sie nicht sehr lange eine Sache sein würden.

DOUG. Nun, Paul, sagen wir mal zum Thema chaotische Dinge und Bugs.

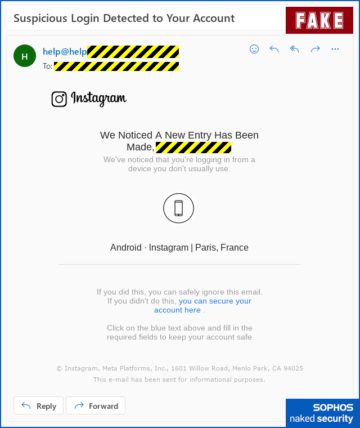

Eine chaotische Sache, die die Leute nervt, ist die Frage nach dieser TikTok-Sache.

Es gibt Verstöße und es gibt Verstöße … ist das tatsächlich ein Verstoß?

ENTE. Wie du sagst, Douglas, das ist eine ziemliche Sauerei geworden …

Denn es war eine riesige Geschichte über das Wochenende, nicht wahr?

„TikTok-Verstoß – Was war das wirklich?“

Auf den ersten Blick klingt es nach „Wow, 2 Milliarden Datensätze, 1 Milliarde Benutzer kompromittiert, Hacker sind eingedrungen“ und so weiter.

Jetzt gibt es mehrere Personen, die regelmäßig mit Datenschutzverletzungen zu tun haben, insbesondere Troy Hunt von Habe ich bedrängt, haben Beispiel-Schnappschüsse der angeblich „gestohlenen“ Daten gemacht und sich auf die Suche gemacht.

Und der Konsens scheint genau das zu unterstützen, was TikTok gesagt hat, nämlich dass diese Daten sowieso öffentlich sind.

Was es also zu sein scheint, ist eine Sammlung von Daten, sagen wir eine riesige Liste von Videos… die ich denke, TikTok würde wahrscheinlich nicht wollen, dass Sie es einfach für sich selbst herunterladen können, weil sie wollen, dass Sie die Plattform durchlaufen. und ihre Links verwenden und ihre Werbung sehen, damit sie das Zeug monetarisieren können.

Aber keine der Daten, keines der Dinge in den Listen scheint für die betroffenen Benutzer vertraulich oder privat gewesen zu sein.

Als Troy Hunt zum Beispiel auf die Suche ging und ein zufälliges Video auswählte, wurde dieses Video unter dem Namen dieses Benutzers als öffentlich angezeigt.

Und die Daten über das Video in der „Verletzung“ sagten auch nicht: „Oh, und übrigens, hier ist die TikTok-ID des Kunden; hier ist ihr Passwort-Hash; hier ist ihre Privatadresse; hier ist eine Liste privater Videos, die sie noch nicht veröffentlicht haben“, und so weiter.

DOUG. OK, wenn ich ein TikTok-Benutzer bin, gibt es hier eine warnende Geschichte?

Muss ich etwas tun

Wie wirkt sich das auf mich als Nutzer aus?

ENTE. Das ist genau das Richtige. Doug – Ich denke, viele Artikel, die darüber geschrieben wurden, haben verzweifelt nach einer Art Schlussfolgerung gesucht.

Was können Sie tun?

Die brennende Frage, die sich die Leute gestellt haben, lautet also: „Nun, sollte ich mein Passwort ändern? Soll ich die Zwei-Faktor-Authentifizierung einschalten?“ … all das übliche Zeug, das Sie hören.

In diesem Fall sieht es so aus, als ob es keine besondere Notwendigkeit gibt, Ihr Passwort zu ändern.

Es gibt keinen Hinweis darauf, dass Passwort-Hashes gestohlen wurden und nun von zig dienstfreien Bitcoin-Minern geknackt werden könnten [LACHT] oder so etwas.

Es gibt keinen Hinweis darauf, dass Benutzerkonten dadurch leichter zu erreichen sind.

Auf der anderen Seite, wenn Sie Lust haben, Ihr Passwort zu ändern … können Sie das auch tun.

Die allgemeine Empfehlung heutzutage, Ihr Passwort routinemäßig und regelmäßig und häufig * nach einem Zeitplan * zu ändern (wie „Ändere dein Passwort einmal im Monat nur für den Fall“), ist eine schlechte Idee, weil [ROBOTIC VOICE] es – nur – dich – erwischt – in – eine – sich wiederholende – Gewohnheit, die die Dinge nicht wirklich verbessert.

Weil wir wissen, was die Leute tun, schreiben sie einfach: -01, -02, 03 am Ende des Passworts.

Also, ich glaube nicht, dass Sie Ihr Passwort ändern müssen, aber wenn Sie sich dazu entschließen, es zu tun, gut für Sie.

Meine eigene Meinung ist, dass es in diesem Fall keinen Unterschied gemacht hätte, ob Sie die Zwei-Faktor-Authentifizierung aktiviert hatten oder nicht.

Auf der anderen Seite, wenn dies ein Vorfall ist, der Sie endlich davon überzeugt, dass 2FA irgendwo in Ihrem Leben einen Platz hat …

… dann vielleicht, Douglas, das ist ein Silberstreif am Horizont!

DOUG. Groß.

Also werden wir das im Auge behalten.

Aber es hört sich nach nicht viel an, was normale Benutzer dagegen hätten tun können …

ENTE. Außer vielleicht gibt es eine Sache, die wir lernen oder uns zumindest daran erinnern können.

DOUG. Ich glaube, ich weiß, was kommt. [LACHT]

Reimt es sich?

ENTE. Das könnte reichen, Douglas. [LACHT]

Verdammt, ich bin so durchsichtig. [LACHEN]

Seien Sie sich bewusst/bevor Sie teilen.

Sobald etwas öffentlich ist, ist es *wirklich öffentlich*, und so einfach ist das.

DOUG. OK sehr gut.

Seien Sie sich bewusst, bevor Sie teilen.

Im weiteren Verlauf verlor die Sicherheitsgemeinschaft einen Pionier in Peter Eckersley, der im Alter von 43 Jahren starb.

Er war der Mitschöpfer von Let's Encrypt.

Erzählen Sie uns also etwas über Let's Encrypt und Eckersleys Vermächtnis, Wenn du würdest.

ENTE. Nun, er hat eine ganze Menge Zeug in seinem leider kurzen Leben gemacht, Doug.

Wir schreiben nicht oft Nachrufe auf Naked Security, aber dies ist einer von denen, von denen wir dachten, dass wir es tun müssten.

Denn, wie Sie sagen, Peter Eckersley war neben all den anderen Dingen, die er tat, einer der Mitbegründer von Let's Encrypt, dem Projekt, das darauf abzielte, es billig (dh kostenlos!), aber vor allem zuverlässig und zuverlässig zu machen Einfaches Erhalten von HTTPS-Zertifikaten für Ihre Website.

Und weil wir Let's Encrypt-Zertifikate auf den Blogseiten Naked Security und Sophos News verwenden, dachte ich, dass wir ihm für diese gute Arbeit zumindest eine Erwähnung schulden.

Denn jeder, der jemals eine Website betrieben hat, wird wissen, dass, wenn Sie ein paar Jahre zurückgehen, ein HTTPS-Zertifikat, ein TLS-Zertifikat, mit dem Sie das Vorhängeschloss in den Webbrowsern Ihrer Besucher anbringen können, nicht nur Geld kostet, was Heimanwender, Bastler , Wohltätigkeitsorganisationen, kleine Unternehmen, Sportvereine konnten sich das nicht leisten … es war ein *echter Ärger*.

Da war diese ganze Prozedur, die du durchmachen musstest; es war sehr voll mit Jargon und technischem Kram; und jedes Jahr musste man es wieder tun, weil sie offensichtlich ablaufen… es ist wie eine Sicherheitskontrolle bei einem Auto.

Sie müssen die Übung durchziehen und beweisen, dass Sie immer noch die Person sind, die in der Lage ist, die Domäne zu ändern, über die Sie behaupten, sie zu kontrollieren, und so weiter.

Und Let's Encrypt war nicht nur in der Lage, dies kostenlos zu tun, sie konnten es auch so gestalten, dass der Prozess automatisiert werden konnte ... und zwar auf vierteljährlicher Basis, was auch bedeutet, dass Zertifikate schneller ablaufen können, falls etwas schief geht.

Sie konnten so schnell Vertrauen aufbauen, dass die großen Browser bald sagten: „Weißt du was, wir vertrauen darauf, dass Let's Encrypt für die Webzertifikate anderer Leute – sogenannte a Root-CA, oder Zertifizierungsstelle.

Dann vertraut Ihr Browser standardmäßig Let's Encrypt.

Und wirklich, das Zusammenspiel all dieser Dinge war für mich die Majestät des Projekts.

Es war nicht nur kostenlos; es war nicht nur einfach; Es war nicht nur so, dass die Browserhersteller (die notorisch schwer davon zu überzeugen sind, Ihnen überhaupt zu vertrauen) entschieden: „Ja, wir vertrauen ihnen.“

Es waren all diese Dinge zusammengenommen, die einen großen Unterschied machten und dazu beitrugen, HTTPS fast überall im Internet zu verbreiten.

Es ist nur eine Möglichkeit, dem Surfen, das wir tun, ein bisschen mehr Sicherheit zu verleihen ...

… nicht so sehr wegen der Verschlüsselung, wie wir die Leute immer wieder daran erinnern, sondern wegen der Tatsache, dass [A] Sie eine reelle Chance haben, dass Sie sich wirklich mit einer Website verbunden haben, die von der Person manipuliert wird, die sie manipulieren soll, und dass [B] wenn der Inhalt zurückkommt oder wenn Sie eine Anfrage an ihn senden, er unterwegs nicht so einfach manipuliert werden kann.

Bis Let's Encrypt konnte bei jeder reinen HTTP-Website so ziemlich jeder im Netzwerkpfad ausspionieren, was Sie sich gerade ansahen.

Schlimmer noch, sie könnten es modifizieren – entweder was Sie gesendet haben oder was Sie zurückbekommen – und Sie konnten *einfach nicht sagen*, dass Sie Malware heruntergeladen haben statt der echten, oder dass Sie gefälschte Nachrichten statt der gelesen haben wahre Begebenheit.

DOUG. In Ordnung, ich denke, es ist passend, mit einem großartigen Schluss zu machen Kommentar eines unserer Leser, Samantha, die Herrn Eckersley gekannt zu haben scheint.

Sie sagt:

„Wenn es eine Sache gibt, an die ich mich bei meinen Interaktionen mit Pete immer erinnere, dann war es sein Engagement für die Wissenschaft und die wissenschaftliche Methode. Fragen zu stellen ist das Wesen eines Wissenschaftlers. Ich werde Pete und seine Fragen immer schätzen. Für mich war Pete ein Mann, der Kommunikation und den freien und offenen Austausch von Ideen zwischen neugierigen Personen schätzte.“

Gut gesagt, Samantha – danke.

ENTE. Ja!

Und statt RIP [Abkürzung für Rest In Peace] sage ich wohl CIP: Code in Peace.

DOUG. Sehr gut!

Okay, nun, wir haben letzte Woche über eine Menge Chrome-Patches gesprochen, und dann ist noch einer aufgetaucht.

Und dieser war ein wichtig eins ...

ENTE. Das war es tatsächlich, Doug.

Und da es für den Chromium-Kern galt, galt es auch für Microsoft Edge.

Also, erst letzte Woche haben wir über diese … was war das, 24 Sicherheitslücken gesprochen.

Einer war kritisch, acht oder neun waren hoch.

Es gibt alle möglichen Fehler bei der Speicherverwaltung, aber keiner davon war Zero-Day.

Und so sprachen wir darüber und sagten: „Schauen Sie, das ist eine kleine Sache vom Zero-Day-Standpunkt aus, aber es ist eine große Sache vom Sicherheitspatch-Standpunkt aus. Kommen Sie voran: Zögern Sie nicht, tun Sie es noch heute.“

(Entschuldigung – ich habe mich wieder gereimt, Doug.)

Diesmal ist es ein weiteres Update, das nur ein paar Tage später herauskam, sowohl für Chrome als auch für Edge.

Dieses Mal wird nur eine Sicherheitslücke behoben.

Wir wissen nicht genau, ob es sich um eine Erhöhung von Berechtigungen oder um eine Remote-Code-Ausführung handelt, aber es klingt ernst, und es ist ein Zero-Day mit einem bekannten Exploit, der bereits in freier Wildbahn ist.

Ich denke, die gute Nachricht ist, dass sowohl Google als auch Microsoft und andere Browserhersteller diesen Patch anwenden und sehr, sehr schnell herausbringen konnten.

Wir sprechen nicht von Monaten oder Wochen… nur ein paar Tage für einen bekannten Zero-Day, der offensichtlich gefunden wurde, nachdem das letzte Update herausgekommen war, das erst letzte Woche war.

Das ist also die gute Nachricht.

Die schlechte Nachricht ist natürlich, dass dies ein 0-Tag ist – die Gauner sind dran; sie benutzen es bereits.

Google war ein bisschen schüchtern in Bezug auf das „Wie und Warum“… das deutet darauf hin, dass im Hintergrund einige Nachforschungen angestellt sind, die sie vielleicht nicht gefährden wollen.

Also noch einmal, dies ist eine „früh früh patchen, oft patchen“-Situation – Sie können diese Situation nicht einfach verlassen.

Wenn Sie letzte Woche gepatcht haben, müssen Sie es erneut tun.

Die gute Nachricht ist, dass Chrome, Edge und die meisten Browser heutzutage sich selbst aktualisieren sollten.

Aber wie immer lohnt es sich, dies zu überprüfen, denn was ist, wenn Sie sich auf die automatische Aktualisierung verlassen und dieses eine Mal nicht funktioniert hat?

Wären das nicht gut investierte 30 Sekunden Ihrer Zeit, um zu überprüfen, ob Sie tatsächlich die neueste Version haben?

Wir haben alle relevanten Versionsnummern und die Ratschläge [über Naked Security], wo Sie für Chrome und Edge klicken müssen, um sicherzustellen, dass Sie absolut die neueste Version dieser Browser haben.

DOUG. Und bahnbrechende Neuigkeiten für alle, die Punkte sammeln …

Ich habe gerade meine Version von Microsoft Edge überprüft, und es ist die richtige, aktuelle Version, also hat es sich selbst aktualisiert.

OK, zu guter Letzt haben wir ein seltenes Aber dringendes Apple-Update für iOS 12, das wir alle für fertig und abgestaubt hielten.

ENTE. Ja, wie ich in den ersten fünf Worten des Artikels über Naked Security geschrieben habe: „Nun, damit haben wir nicht gerechnet!“

Ich habe mir ein Ausrufezeichen erlaubt, Doug, [LACHEN], weil ich überrascht war …

Regelmäßige Hörer des Podcasts werden wissen, dass mein geliebtes, wenn auch altes, aber ehemals makelloses iPhone 6 Plus einen Fahrradunfall erlitten hat.

Das Fahrrad überlebte; Mir ist die ganze Haut nachgewachsen, die ich brauchte [GELÄCHTER] … aber mein iPhone-Bildschirm besteht immer noch aus hunderttausend Millionen Milliarden Billionen Stücken. (Ich denke, alle Teile, die in meinen Finger herauskommen werden, haben dies bereits getan.)

Also dachte ich mir … iOS 12, es ist ein Jahr her, seit ich das letzte Update hatte, also ist es offensichtlich völlig vom Radar von Apple verschwunden.

Es wird keine weiteren Sicherheitsfixes geben.

Ich dachte mir: „Nun, der Bildschirm kann nicht wieder zerschmettert werden, also ist es ein großartiges Notruftelefon, wenn ich unterwegs bin.“ … wenn ich irgendwohin gehe, wenn ich telefonieren oder auf das Handy schauen muss Karte. (Ich werde keine E-Mails oder andere arbeitsbezogene Dinge damit machen.)

Und siehe da, es hat ein Update bekommen, Doug!

Plötzlich, fast auf den Tag genau ein Jahr nach dem vorherigen … Ich glaube, der 23. September 2021 war der letztes Update Ich hatte.

Plötzlich hat Apple dieses Update herausgebracht.

Es bezieht sich auf die vorherige Patches worüber wir gesprochen haben, wo sie das Notfall-Update für aktuelle iPhones und iPads und alle Versionen von macOS durchgeführt haben.

Dort patchten sie einen WebKit-Fehler und einen Kernel-Fehler: beide Zero Days; beide werden in freier Wildbahn verwendet.

(Riecht das für Sie nach Spyware? Für mich schon!)

Der WebKit-Fehler bedeutet, dass Sie eine Website besuchen oder ein Dokument öffnen können, und die App übernimmt.

Dann bedeutet der Kernel-Bug, dass Sie Ihre Stricknadel direkt in das Betriebssystem stecken und im Grunde genommen ein Loch in Apples viel gepriesenes Sicherheitssystem schlagen.

Aber es gab kein Update für iOS 12, und, wie wir letztes Mal sagten, wer wusste, ob das daran lag, dass iOS 12 einfach unverwundbar war, oder dass Apple wirklich nichts dagegen unternehmen würde, weil es heruntergefallen ist den Rand des Planeten vor einem Jahr?

Nun, es sieht so aus, als wäre es nicht ganz vom Rand des Planeten gefallen, oder es stand am Abgrund ... und es *war* verwundbar.

Gute Nachrichten … der Kernel-Bug, über den wir letztes Mal gesprochen haben, der es jemandem ermöglichen würde, im Wesentlichen das gesamte iPhone oder iPad zu übernehmen, gilt nicht für iOS 12.

Aber dieser WebKit-Fehler – wie Sie sich erinnern, betrifft *jeden* Browser, nicht nur Safari, und jede App, die irgendeine Art von webbezogenem Rendering durchführt, selbst wenn es nur in seinem ist Über uns Bildschirm…

…dieser Fehler existierte in iOS 12 *tatsächlich*, und offensichtlich war Apple davon überzeugt.

Also, da sind Sie: Wenn Sie ein älteres iPhone haben und es immer noch auf iOS 12 läuft, weil Sie es nicht auf iOS 15 aktualisieren können, dann müssen Sie sich das besorgen.

Denn dies ist die WebKit-Fehler Wir sprachen über das letzte Mal – es wurde in freier Wildbahn verwendet.

Apple patcht doppelten Zero-Day in Browser und Kernel – jetzt aktualisieren!

Und die Tatsache, dass Apple diese Anstrengungen unternommen hat, um eine Betriebssystemversion zu unterstützen, die anscheinend über das Ende der Lebensdauer hinausgeht, legt nahe oder lädt Sie zumindest zu der Annahme ein, dass entdeckt wurde, dass dies auf schändliche Weise verwendet wurde allerlei ungezogenes Zeug.

Vielleicht wurden also nur ein paar Leute ins Visier genommen … aber selbst wenn das der Fall ist, lassen Sie sich nicht die dritte Person sein!

DOUG. Und um einen Ihrer Reimsätze auszuleihen:

Zögern Sie nicht / tun Sie es heute.

[LACHT] Wie wäre es damit?

ENTE. Doug, ich wusste, dass du das sagen würdest.

DOUG. Ich fange an!

Und während die Sonne für unsere heutige Show langsam untergeht, würden wir gerne von einem unserer Leser etwas über die Zero-Day-Geschichte von Apple hören.

Leser Bryan kommentiert:

„Apples Einstellungssymbol ähnelte in meinen Augen immer einem Fahrradkettenrad. Als begeisterter Biker, Benutzer von Apple-Geräten, erwarte ich, dass Sie das mögen?“

Das ist an dich gerichtet, Paul.

Gefällt Ihnen das?

Glaubst du, es sieht aus wie ein Fahrradkettenrad?

ENTE. Ich habe nichts dagegen, weil es sehr erkennbar ist, sagen Sie, wenn ich gehen möchte Einstellungen > Allgemeines > Softwareaktualisierung.

(Hinweis, Hinweis: So suchen Sie unter iOS nach Updates.)

Das Symbol ist sehr markant und leicht zu treffen, sodass ich weiß, wohin ich gehe.

Aber nein, ich habe es nie mit Radfahren in Verbindung gebracht, denn wenn das vordere Kettenblätter an einem Fahrrad mit Schaltung wären, wären sie einfach falsch.

Sie sind nicht richtig angeschlossen.

Es gibt keine Möglichkeit, ihnen Macht zu verleihen.

Es gibt zwei Kettenräder, aber sie haben Zähne unterschiedlicher Größe.

Wenn Sie darüber nachdenken, wie die Zahnräder bei den Jumpy-Gear-Fahrradzahnrädern (Kettenschaltungen, wie sie genannt werden) funktionieren, haben Sie nur eine Kette, und die Kette hat einen bestimmten Abstand oder eine bestimmte Teilung, wie sie genannt wird.

Also alle Zahnräder oder Kettenräder (technisch gesehen sind sie keine Zahnräder, weil Zahnräder Zahnräder antreiben und Ketten Kettenräder antreiben) … alle Kettenräder müssen Zähne der gleichen Größe oder Teilung haben, sonst passt die Kette nicht!

Und diese Zähne sind sehr spitz. Doug.

Jemand in den Kommentaren sagte, er denke, es erinnere ihn an etwas, das mit einem Uhrwerk zu tun hat, wie eine Hemmung oder eine Art Getriebe in einer Uhr.

Aber ich bin mir ziemlich sicher, dass Uhrmacher sagen würden: „Nein, wir würden die Zähne nicht so formen“, weil sie sehr charakteristische Formen verwenden, um die Zuverlässigkeit und Präzision zu erhöhen.

Ich bin also ganz zufrieden mit diesem Apple-Symbol, aber nein, es erinnert mich nicht ans Radfahren.

Das Android-Symbol, ironischerweise …

… und ich dachte an dich, als ich daran dachte, Doug [LACHEN], und ich dachte: „Oh, verdammt, ich werde nie das Ende davon hören. Wenn ich es erwähne“…

..das sieht aus wie ein hinteres Zahnrad an einem Fahrrad (und ich weiß, es ist kein Zahnrad, es ist ein Kettenrad, weil Zahnräder Zahnräder antreiben und Ketten Kettenräder antreiben, aber aus irgendeinem Grund nennt man sie Zahnräder, wenn sie klein sind Rückseite eines Fahrrads).

Aber es hat nur sechs Zähne.

Das kleinste hintere Fahrradzahnrad, das ich erwähnen kann, hat neun Zähne – das ist sehr klein, eine sehr enge Kurve und nur in speziellen Anwendungen.

BMX-Jungs mögen sie, weil je kleiner das Zahnrad, desto unwahrscheinlicher ist es, dass es auf dem Boden aufschlägt, wenn Sie Tricks machen.

Also … das hat sehr wenig mit Cybersicherheit zu tun, aber es ist ein faszinierender Einblick in das, was meiner Meinung nach heutzutage nicht als „die Benutzeroberfläche“, sondern als „die Benutzererfahrung“ bekannt ist.

DOUG. In Ordnung, vielen Dank, Bryan, für deinen Kommentar.

Wenn Sie eine interessante Geschichte, einen Kommentar oder eine Frage haben, die Sie einreichen möchten, würden wir sie gerne im Podcast lesen.

Sie können eine E-Mail an tips@sophos.com senden, einen unserer Artikel kommentieren oder uns in den sozialen Netzwerken kontaktieren: @Naked Security.

Das ist unsere Show für heute – vielen Dank fürs Zuhören.

Für Paul Ducklin bin ich Doug Aamoth und erinnere Sie bis zum nächsten Mal an …

BEIDE. Bleib sicher!

[MUSIKMODEM]

- Blockchain

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Heimatschutzministerium

- digitale Brieftaschen

- Eckersley

- Firewall

- Kaspersky

- Lässt verschlüsseln

- Malware

- McAfee

- Nackte Sicherheit

- Nackter Sicherheits-Podcast

- NexBLOC

- Jürgen

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- Podcast

- TikTok

- VPN

- Website-Sicherheit

- Zephyrnet

![S3 Ep125: Wenn Sicherheitshardware Sicherheitslücken aufweist [Audio + Text]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep125-when-security-hardware-has-security-holes-audio-text-360x188.png)