Obwohl es bereits Tag 4 des Jahres 2023 ist, tauchen einige der wichtigen IT-/Sysadmin-/X-Ops-Sicherheitsgeschichten der Weihnachtszeit erst jetzt in den Mainstream-Nachrichten auf.

Also werfen wir einen kurzen Blick zurück auf einige der wichtigsten Themen, die wir in den letzten Wochen behandelt haben, und wiederholen (nur damit Sie uns nicht beschuldigen können, eine Neujahrsliste herausgeschmuggelt zu haben!) die ernsthaften Sicherheitslektionen wir können von ihnen lernen.

IST DAS DER LETZTE STROHSTOFF BEI LASSPASS?

Lektionen zu lernen:

- Seien Sie objektiv. Wenn Sie jemals mit einer Benachrichtigung über eine Datenschutzverletzung festsitzen, versuchen Sie nicht, den Verlauf zu Ihrem Marketingvorteil umzuschreiben. Wenn es Teile des Angriffs gibt, die Sie am Pass abgewehrt haben, sagen Sie das auf jeden Fall, aber achten Sie darauf, an keiner Stelle selbstgefällig zu klingen.

- Sei vollständig. Das bedeutet nicht, langatmig zu sein. Tatsächlich haben Sie möglicherweise nicht genug Informationen, um überhaupt viel zu sagen. „Vollständigkeit“ kann kurze Aussagen wie „Das wissen wir noch nicht“ beinhalten. Versuchen Sie, die Fragen zu antizipieren, die Kunden wahrscheinlich stellen werden, und stellen Sie sich ihnen proaktiv, anstatt den Eindruck zu erwecken, dass Sie versuchen, sie zu vermeiden.

- Hoffe das Beste, aber bereite dich auf das Schlimmste vor. Wenn Sie eine Benachrichtigung über eine Datenschutzverletzung erhalten und es offensichtliche Dinge gibt, die Sie tun können, um sowohl Ihre theoretische Sicherheit als auch Ihren praktischen Seelenfrieden zu verbessern (z. B. alle Ihre Passwörter zu ändern), versuchen Sie, die Zeit dafür zu finden. Nur für den Fall.

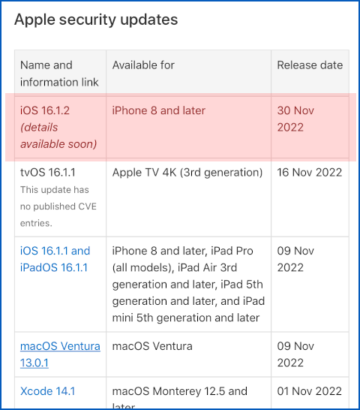

KRYPTOGRAPHIE IST WESENTLICH – UND DAS IST DAS GESETZ

Lektionen zu lernen:

- Kryptografie ist für die nationale Sicherheit und für das Funktionieren der Wirtschaft unerlässlich. Es ist offiziell – dieser Text erscheint in dem Gesetz, das der Kongress gerade in US-Recht verabschiedet hat. Erinnern Sie sich an diese Worte, wenn Sie das nächste Mal jemanden aus allen Lebensbereichen hören, der argumentiert, dass wir absichtlich „Hintertüren“, „Schlupflöcher“ und andere Sicherheitsumgehungen in Verschlüsselungssysteme einbauen müssen. Hintertüren sind eine schreckliche Idee.

- Software muss mit kryptografischer Agilität erstellt und verwendet werden. Wir müssen in der Lage sein, mit Leichtigkeit eine stärkere Verschlüsselung einzuführen. Aber wir müssen auch in der Lage sein, unsichere Kryptografie schnell abzulösen und zu ersetzen. Dies kann bedeuten proaktive Ersatz, also verschlüsseln wir heute keine Geheimnisse, die in Zukunft leicht zu knacken sein könnten, während sie noch geheim sein sollen.

WIR HABEN IHRE PRIVATEN SCHLÜSSEL GESTOHLEN – ABER WIR HABEN ES NICHT GEWOLLT, EHRLICH!

Lektionen zu lernen:

- Sie müssen Ihre gesamte Softwarelieferkette besitzen. PyTorch wurde über ein Community-Repository angegriffen, das mit Malware vergiftet war, die versehentlich den nicht infizierten Code überschrieb, der in PyTorch selbst integriert war. (Das PyTorch-Team hat schnell mit der Community zusammengearbeitet, um diese Überschreibung trotz der Ferienzeit zu überschreiben.)

- Cyberkriminelle können Daten auf unerwartete Weise stehlen. Stellen Sie sicher, dass Ihre Bedrohungsüberwachungstools auch unwahrscheinliche Wege aus Ihrem Unternehmen heraus im Auge behalten. Diese Gauner verwendeten DNS-Lookups mit „Servernamen“, bei denen es sich tatsächlich um exfiltrierte Daten handelte.

- Machen Sie sich nicht die Mühe, Ausreden für Cyberkriminalität zu finden. Offenbar behaupten die Angreifer in diesem Fall nun, dass sie zu „Recherchezwecken“ persönliche Daten inklusive privater Schlüssel gestohlen haben und sagen, dass sie die gestohlenen Daten jetzt gelöscht haben. Erstens gibt es keinen Grund, ihnen zu glauben. Zweitens haben sie die Daten verschickt, damit jeder in Ihrem Netzwerkpfad, der eine Kopie gesehen oder gespeichert hat, sie trotzdem entschlüsseln kann.

WENN GESCHWINDIGKEIT SICHERHEIT TRUMPFT

Lektionen zu lernen:

- Bei der Bedrohungsabwehr geht es nicht nur darum, Malware zu finden. XDR (erweiterte Erkennung und Reaktion) geht es auch darum, zu wissen, was Sie haben und wo es verwendet wird, damit Sie das Risiko von Sicherheitslücken schnell und genau einschätzen können. Wie die alte Binsenweisheit sagt, „Was man nicht messen kann, kann man nicht managen.“

- Leistung und Cybersicherheit stehen oft im Konflikt. Dieser Fehler betrifft nur Linux-Benutzer, deren Entschlossenheit, das Windows-Netzwerk zu beschleunigen, sie dazu verleitet hat, ihn direkt im Kernel zu implementieren, was unvermeidlich zusätzliches Risiko hinzufügt. Wenn Sie auf Geschwindigkeit optimieren, stellen Sie sicher, dass Sie die Verbesserung wirklich brauchen, bevor Sie etwas ändern, und stellen Sie sicher, dass Sie danach wirklich einen echten Vorteil genießen. Im Zweifelsfall weglassen.

CYBERCRIME-PRÄVENTION UND REAKTION AUF VORFÄLLE

Für einen fantastischen Überblick über beide Prävention von Cyberkriminalität und Vorfallreaktion, hören Sie sich unsere neuesten Podcasts zur Weihnachtszeit an, in denen unsere Experten ihr Wissen und ihre Ratschläge großzügig teilen:

Klicken und ziehen Sie auf die unten stehenden Schallwellen, um zu einem beliebigen Punkt zu springen. Du kannst auch direkt zuhören auf Soundcloud.

Klicken und ziehen Sie auf die unten stehenden Schallwellen, um zu einem beliebigen Punkt zu springen. Du kannst auch direkt zuhören auf Soundcloud.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://nakedsecurity.sophos.com/2023/01/04/serious-security-vital-cybersecurity-lessons-from-the-holiday-season/

- 2023

- a

- Fähig

- Über uns

- genau

- Handlung

- berührt das Schneidwerkzeug

- Zusätzliche

- Vorteil

- Beratung

- Alle

- bereits

- und

- erwarten

- jemand

- Attacke

- Autor

- Zurück

- Backdoors

- werden

- Bevor

- Sein

- Glauben

- unten

- Nutzen

- BESTE

- Verletzung

- Fehler

- bauen

- erbaut

- österreichische Unternehmen

- Häuser

- Kette

- Ändern

- Code

- community

- abschließen

- Konflikt

- Kongress

- könnte

- Paar

- bedeckt

- Crooks

- kryptographisch

- Geheimschrift

- Kunden

- Cyber-Kriminalität

- Internet-Sicherheit

- technische Daten

- Datenmissbrauch

- Tag

- Trotz

- Entdeckung

- Bestimmung

- dns

- Tut nicht

- Dabei

- Nicht

- zweifeln

- leicht

- Wirtschaft

- Verschlüsselung

- genug

- Ganz

- essential

- Sogar

- ÜBERHAUPT

- Experten

- Auge

- fantastisch

- Finden Sie

- Suche nach

- für

- funktioniert

- Zukunft

- Unterstützung

- Leitung

- Geschichte

- Urlaub

- HTTPS

- implementieren

- wichtig

- zu unterstützen,

- Verbesserung

- in

- Zwischenfall

- das

- Einschließlich

- Information

- einführen

- Probleme

- IT

- selbst

- Behalten

- Tasten

- Wissen

- Wissend

- Wissen

- Nachname

- neueste

- Recht

- LERNEN

- Verlassen

- Programm

- Lebensdauer

- wahrscheinlich

- linux

- aussehen

- Mainstream

- Dur

- große Probleme

- um

- Making

- Malware

- verwalten

- Marketing

- Mittel

- messen

- könnte

- Geist / Bewusstsein

- Überwachung

- National

- nationale Sicherheit

- Need

- Netzwerk

- Vernetzung

- Neu

- News

- weiter

- Benachrichtigung

- Ziel

- offensichtlich

- offiziell

- Alt

- Organisation

- Andere

- Überblick

- besitzen

- Teile

- Bestanden

- Passwörter

- Weg

- Alexander

- persönliche

- Daten

- Plato

- Datenintelligenz von Plato

- PlatoData

- Podcasts

- Points

- BLOG-POSTS

- Praktisch

- Danach

- abwehr

- privat

- Private Schlüssel

- Zweck

- Pytorch

- Fragen

- Direkt

- schnell

- Grund

- erhalten

- merken

- ersetzen

- Quelle

- Risiko

- Routen

- Jahreszeit

- Die Geheime

- Sicherheitdienst

- ernst

- Teilen

- So

- Software

- einige

- Klingen

- Geschwindigkeit

- Aussagen

- Immer noch

- Tisch

- gestohlen

- Geschichten

- stärker

- so

- liefern

- Supply Chain

- vermutet

- Systeme und Techniken

- Nehmen

- Team

- Das

- Die Zukunft

- ihr

- theoretisch

- Bedrohung

- Zeit

- zu

- heute

- Werkzeuge

- Unerwartet

- URL

- us

- -

- Nutzer

- lebenswichtig

- Sicherheitslücken

- Wege

- Wochen

- Was

- während

- WHO

- werden wir

- Fenster

- Worte

- gearbeitet

- Wurst

- XDR

- Jahr

- Ihr

- Zephyrnet

![S3 Ep122: Hören Sie auf, jeden Verstoß als „ausgefeilt“ zu bezeichnen! [Audio + Text]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep122-stop-calling-every-breach-sophisticated-audio-text-360x174.png)

![S3 Ep125: Wenn Sicherheitshardware Sicherheitslücken aufweist [Audio + Text]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep125-when-security-hardware-has-security-holes-audio-text-360x188.png)