Wenn ich jede Woche sowohl die populäre als auch die Fachpresse lese, sehe ich oft Artikel über gehackte Computersysteme, und hier sind nur einige Schwachstellen aus dieser Woche:

Hier auf SemiWiki haben wir viele Ingenieure, die für SoC-Hardware, -Software, -Firmware und -Sicherheit verantwortlich sind. Was sind also die besten Vorgehensweisen, um Ihre neuen oder bestehenden elektronischen Systeme widerstandsfähiger gegen Angriffe und weniger anfällig zu machen?

Gajinder Panesar und Tim Ramsdale sind zwei Experten von Siemens EDA bzw. Agile Analog und haben gemeinsam ein 15-seitiges White Paper geschrieben: „Die sich entwickelnde Landschaft von SoC-Schwachstellen und analogen Bedrohungen.“ Ich werde den Kern dessen teilen, was ich beim Lesen gelernt habe.

Sicherheitslücken

Eine Sicherheitsvoraussetzung besteht darin, dass es nicht ausreicht, sich nur auf Software-Updates zu verlassen, um Schwachstellen zu beheben. Daher sollte darüber nachgedacht werden, Sicherheit als Teil des Hardware-Designs hinzuzufügen. Es gibt sogar ein Open-Source-Projekt namens OpenTitan, um Sie bei der Erstellung transparenter, hochwertiger Referenzdesign- und Integrationsrichtlinien für Silizium-RoT-Chips (Root of Trust) zu unterstützen. Mit einem hardwarebasierten RoT kann nur Firmware ausgeführt werden, die mit einer bekannten Signatur verglichen wird, wodurch Versuche, gehackte Firmware zu laden, unterbunden werden.

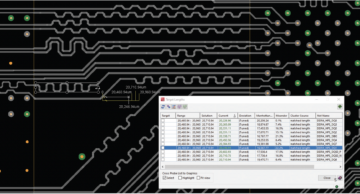

Hacker werden kreativ und einfallsreich genug, um die geheimen Schlüssel in einem RSA-Algorithmus zu untersuchen, indem sie Hardwaremessungen durchführen und dabei kleine Abweichungen in der Ausführung von Vorgängen feststellen, auch bekannt als Seitenkanalangriff. Unten sind vier Multiplikationsanteile durch die violetten Pfeile dargestellt, dann sind die negativen Spitzen Teil der Quadrierung und modularen Reduktion im Algorithmus.

Sicherheitshinweise können durch die Untersuchung mehrerer Dinge aufgedeckt werden:

- Cache-Aktivität

- Ausführungspipelines

- Elektromagnetische (EM) Werte

- Spannungsschwankungen

- Aktuelle Variationen

Ein weiteres Beispiel für einen Seitenkanalangriff besteht darin, dass der Hacker versucht, eines der Schlüsselbytes zu erraten, und etwa im Bereich 350 ein richtiges Schlüsselbyte findet.

Zu den Zielen für Hackerangriffe gehören 5G-Infrastruktur, Edge-Server, IoT-Geräte, Cloud Computing, autonome Fahrzeuge und Industrierobotik. Hacker nutzen statistische Ansätze zur Messung elektronischer Geräte und liefern so Hinweise auf Sicherheitslücken. Eine Gegenmaßnahme besteht darin, dass das Hardware-Designteam zufälliges elektrisches Rauschen hinzufügt.

Eine andere Technik, die Hacker nutzen, besteht darin, die Stromversorgung zu einem bestimmten Zeitpunkt absichtlich zu stören, wodurch ein gespeichertes Bit in einen unsicheren Zustand versetzt werden kann, wie von einem deutschen Sicherheitsunternehmen dokumentiert Einebnen. Sogar einige ältere Prozessoren hatten einen Exploit, den ein Hacker ausnutzte illegale Opcodes, was wiederum den Prozessor in einen anfälligen Zustand versetzte.

Temperatur ist eine weitere Technik, bei der ein Angreifer einen SoC bei einer höheren oder niedrigeren Temperatur als angegeben betreiben kann, um den internen Zustand zu ändern oder sogar private Schlüssel aus einer physisch nicht klonbaren Funktion (PUF) zu extrahieren.

Ein Angreifer kann Spannungsänderungen an der Versorgungsschiene nutzen, um die Logik zu verlangsamen oder zu beschleunigen, wodurch interne Bits umgedreht werden und unzulässige Zustände erreicht werden.

Wenn ein Hacker physischen Zugriff auf Ihr elektronisches System hat, kann er durch die direkte Steuerung der Takteingänge durch Änderung des Arbeitszyklus oder durch die Einführung von Störungen die interne Logik verändern. ChipFlüsterer ist ein Unternehmen mit einem Open-Source-System zur Aufdeckung von Schwachstellen eingebetteter Systeme mithilfe von Seitenkanal-Leistungsanalyse und Fehlerinjektion.

Die Fehlerinjektion mittels elektromagnetischer (EM) Strahlung ist eine von ChipShouter verwendete Technik, sie müsste jedoch genau mit den internen Taktflanken getimt werden, um einen wiederholbaren Fehler zu erzeugen. Selbst die Verwendung von Laserlicht auf einem entdeckelten IC-Gehäuse kann zu internen Fehlern eines SoC führen.

Gegenmaßnahmen für Schwachstellen

- Uhrfehler: Intern generierte Quelle zum Vergleich.

- Stromausfälle: Brownout-Detektoren

- Temperaturangriff: Temperatursensoren

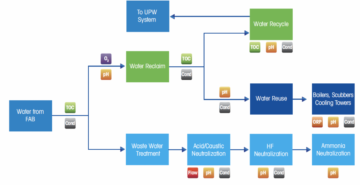

Bei Siemens EDA bieten sie ein Produkt namens an Testent Embedded AnalyticsEs bettet Hardware-Monitore in Ihr SoC ein und kommuniziert dann mit einer nachrichtenbasierten Architektur. Durch das Hinzufügen von Hardware-Sicherheits-IP von Agile Analog werden Takt, Spannung und Temperatur überprüft:

Diese Monitore können einen Exploit erkennen, dann kann die eingebettete Analyse die entsprechende Sicherheitsreaktion melden und entscheiden. Die Kombination aus eingebetteter Analyse und Sicherheits-IP im Diagramm dargestellt:

Zusammenfassung

Die große Leistungsfähigkeit und Vorteile des SoC-Designs werden von Hackern angegriffen, daher liegt es an der Design-Community, proaktive Maßnahmen zu ergreifen, um das Sicherheitsniveau ihrer neuen Produkte zu erhöhen. Was Siemens EDA und Agile Analog geschaffen haben, ist ein Framework aus eingebetteter digitaler und analoger Hardware, um die Erkennung von Cyber-Bedrohungen zu ermöglichen und eine Möglichkeit zu bieten, entsprechende Maßnahmen in Echtzeit zu ergreifen.

Ja, das bedeutet mehr Arbeit für Ihr Designteam, aber Ihre Kunden werden einen höheren Wert auf ein sichereres SoC legen. Sie müssen auch nicht bei Null anfangen, denn Siemens EDA und Agile Analog haben die Vorarbeit für Sie erledigt.

Das ganze lesen 15-seitiges Whitepaper, besuchen Sie diese Seite und geben Sie ein paar Details zu Ihrer Person an.

Verwandte Blogs

Teile diesen Beitrag über: Quelle: https://semiwiki.com/eda/301364-soc-vulnerabilities/

- 5G

- Zugang

- Action

- Algorithmus

- Analyse

- Analytik

- Architektur

- um

- Artikel

- Anschläge

- Autonom

- autonome Fahrzeuge

- BESTE

- Best Practices

- Bit

- bauen

- Übernehmen

- Schecks

- Pommes frites

- Cloud

- Cloud Computing

- community

- Unternehmen

- Computing

- Kreativ (Creative)

- Kunden

- Cyber-

- Design

- Entdeckung

- Geräte

- digital

- Edge

- Ingenieure

- Experten

- Ausnutzen

- Unser Ansatz

- voller

- Funktion

- Glitch

- groß

- Richtlinien

- Hacker

- Hacker

- Hacking

- Hardware

- Ultraschall

- HTTPS

- illegal

- industriell

- Infrastruktur

- Integration

- iot

- iot Geräte

- IP

- IT

- Wesentliche

- Tasten

- laser

- gelernt

- Niveau

- !

- Belastung

- Making

- messen

- modulare

- neue Produkte

- Lärm

- bieten

- XNUMXh geöffnet

- Open-Source-

- Einkauf & Prozesse

- Auftrag

- Papier

- Patch

- Beliebt

- Werkzeuge

- Presse

- privat

- Private Schlüssel

- Produkt

- Produkte

- Projekt

- Strahlung

- Schiene

- Lesebrillen

- berichten

- Antwort

- Robotik

- Führen Sie

- Sicherheitdienst

- Sinn

- Teilen

- Siemens

- klein

- So

- Software

- Geschwindigkeit

- Anfang

- Bundesstaat

- Staaten

- liefern

- System

- Systeme und Techniken

- Technische

- Bedrohungen

- Zeit

- Vertrauen

- Updates

- Wert

- Fahrzeuge

- Sicherheitslücken

- Verwundbar

- Woche

- WHITE PAPER

- Arbeiten