Lesezeit: 3 Minuten

Haben Sie als Kind, vorausgesetzt Sie sind tatsächlich erwachsen, jemals das Spiel „Man in the Middle“ gespielt? Dort spielen zwei Spieler ein Fangspiel mit einem großen Ball, aber sie müssen ihn über den Kopf eines dritten Spielers in der Mitte werfen. Der Spieler in der Mitte gewinnt das Spiel, wenn er den Ball abfangen kann.

Haben Sie als Kind, vorausgesetzt Sie sind tatsächlich erwachsen, jemals das Spiel „Man in the Middle“ gespielt? Dort spielen zwei Spieler ein Fangspiel mit einem großen Ball, aber sie müssen ihn über den Kopf eines dritten Spielers in der Mitte werfen. Der Spieler in der Mitte gewinnt das Spiel, wenn er den Ball abfangen kann.

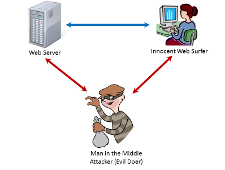

In der Netzwerksicherheit ist ein „Mann im mittleren Angriff”Bezieht sich auf einen Hacker, der sich in die Mitte der Kommunikation zwischen einem Client-System und einem Server-System einfügen kann. Er täuscht den Client vor, er sei der Server, und der Server denkt, er sei der Client. Wenn der Hacker erfolgreich ist, gewinnt er und die Angriffsziele verlieren. Je nachdem, wie schändlich der Angreifer ist, kann er viel Zeit verlieren.

MIM-Angriffe (Man in the Middle) können zur Überwachung des Netzwerkverkehrs verwendet werden, um wertvolle Daten oder Sicherheitsanmeldeinformationen wie IDs und Kennwörter zu stehlen. Es kann verwendet werden, um einen Denial-of-Service-Angriff zu generieren, der die Netzwerkkommunikation verlangsamt oder stoppt. Es kann verwendet werden, um einen Website-Besucher im Rahmen eines kriminellen Schemas auf eine gefälschte Website umzuleiten. Es kann verwendet werden, um Dateien und E-Mails abzufangen. Es kann verwendet werden, um den Client und den Server mit einem Virus zu infizieren.

Ein Benutzer besucht beispielsweise die Website seiner Bank, um Online-Banking zu betreiben. Ein Mann im mittleren Angriff leitet ihn jedoch auf eine gefälschte Website weiter, die genau wie die der Bank aussieht. Der Hacker erfasst die Anmelde- und Kontoinformationen des Benutzers. Er kann die Transaktionen des Benutzers so verarbeiten, dass er nicht weiß, dass etwas nicht stimmt, bis er feststellt, dass sein Konto später vom Hacker durchsucht wird.

Die Webkommunikation ist ein besonderes Problem, da das Hypertext Transfer Protocol (HTTP) asynchron übertragene ASCII-Textnachrichten verwendet. HTTP stellt keine kontinuierliche Verbindung her, die für die Sicherheit erforderlich ist. Mit http ist es für einen Hacker relativ einfach, Nachrichten abzufangen, zu lesen und zu ändern. Bevor das Internet 1994 kommerzialisiert werden konnte, musste es eine Möglichkeit geben, sichere Verbindungen mit verschlüsselten Nachrichten herzustellen.

Netscape wurde auf diese Weise mit dem SSL-Protokoll (Secure Socket Layer) erstellt, das in Verbindung mit HTTP sichere, verschlüsselte Verbindungen im Internet bereitstellt. Ich würde niemals persönliche Informationen auf einer Website bereitstellen, wenn ich nicht https in der Adresszeile sehe! Die von SSL kann eine Öffnung für einen MIM-Angriff hinterlassen. Der Browser sendet eine Nachricht an den Webserver, um den Prozess zu starten, und der Server antwortet mit den Informationen zum Erstellen der gesicherten Verbindung in einer Datei, die als Zertifikat bezeichnet wird. Es enthält einen Wert namens "Schlüssel", den der Browser benötigt, um seine Nachrichten für den Server zu verschlüsseln. Wenn ein Hacker einen MIM-Prozess erstellen kann, kann er den Webserver durch einen eigenen Schlüssel ersetzen. Es kann dann die Nachrichten des Browsers lesen und bearbeiten. Dies kann auch mit den Nachrichten des Servers geschehen.

Hier ist der wirklich beängstigende Teil. Tutorials zum Erstellen eines MIM finden Sie im Internet, einschließlich YouTube-Videos. Wenn dies nicht ausreicht, stehen im Web Tools zur Verfügung, die den Prozess der Erstellung eines MIM automatisieren und vereinfachen. Wie können die Mächte dies zulassen? Neben einer kleinen Sache namens First Amendment gibt es legitime Verwendungszwecke für MIM. Unternehmen dürfen die Nutzung von Unternehmensressourcen durch Mitarbeiter überwachen. Sie verwenden MIM, um zu beobachten, was Mitarbeiter tun, und um ihre E-Mails zu lesen. Klingt ein bisschen gruselig, aber Mitarbeiter missbrauchen oft ihre Privilegien und Arbeitgeber haben ein Recht zu wissen.

Glücklicherweise wurde eine weitere Funktion eingebaut SSL um mit diesem Problem umzugehen. Ein SSL-Zertifikat enthält ein Feld für eine „Signatur“. Die Signatur ist der Name einer Partei, die überprüft hat, dass das Zertifikat von der Site stammt, mit der sie zu kommunizieren versucht. Ein MIM-Prozess kann weiterhin erfolgreich sein, wenn das Zertifikat widerrufen wurde oder „selbstsigniert“ ist. Ein selbstsigniertes Zertifikat wird von der Site selbst signiert.

Wenn das Zertifikat jedoch von einem Drittanbieter namens Certificate Authority (CA) signiert ist, kann der Browser sicherstellen, dass das Zertifikat tatsächlich an den Websitebesitzer ausgestellt wird.

Problem gelöst? Teilweise, aber es gibt noch etwas zu beachten.

Es gibt verschiedene Sicherheitsstufen, die von einer Zertifizierungsstelle bereitgestellt werden. Insbesondere für wichtige Transaktionen FinanztransaktionenSie möchten, dass Ihre Site-Benutzer sicher sind, dass Sie ein legitimer laufender Betrieb sind. Dazu sollten Sie eine erhalten Erweiterte Validierung (EV) SSL das höchste Maß an Sicherheit.

Mit EV von Comodo können Sie und alle Besucher einer Website nach dem „Mann in der Mitte“ Ausschau halten!.

KOSTENLOS TESTEN ERHALTEN SIE IHRE SOFORTIGE SICHERHEITSKORECARD KOSTENLOS

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Cybersicherheit Comodo

- Heimatschutzministerium

- digitale Brieftaschen

- e-commerce

- Firewall

- Kaspersky

- Malware

- McAfee

- NexBLOC

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- VPN

- Website-Sicherheit

- Zephyrnet

![Ransomware Defense: So vermeiden Sie, Opfer des nächsten „WannaCry“ zu werden [Webinar]](https://platoaistream.net/wp-content/uploads/2023/03/ransomware-defense-how-to-avoid-falling-victim-to-the-next-wannacry-webinar.jpg)