Leider mussten wir die abdecken DEADBOLT-Ransomware mehrmals Bevor auf nackte Sicherheit.

Dieser Nischenplayer in der Ransomware-Cybercrime-Szene macht bereits seit fast zwei Jahren Jagd auf Privatanwender und kleine Unternehmen auf eine ganz andere Art und Weise als die meisten modernen Ransomware-Angriffe:

Wenn Sie vor etwa zehn Jahren mit Cybersicherheit zu tun hatten, als Ransomware zum ersten Mal zu einem massiven Umsatzbringer für die Cyberunterwelt wurde, werden Sie sich ohne jegliche Vorliebe an die „großen Namensmarken“ von Ransomware von damals erinnern: CryptoLocker, Locky, TeslaCryptund viele mehr.

Typischerweise verließen sich die frühen Akteure in der Ransomware-Kriminalität darauf, von so vielen Personen wie ihnen gerade so erschwingliche Erpressungszahlungen zu fordern, wenn Sie es überspringen würden, für einen oder drei Monate in die Kneipe zu gehen könnte.

Im Gegensatz zu den Ransomware-Gaunern der obersten Liga von heute, als die man sie zusammenfassen könnte „zielen darauf ab, Unternehmen hunderte Male um Millionen von Dollar zu erpressen“, gingen die frühen Spieler einen eher verbraucherorientierten Weg „Millionen von Menschen für jeweils 300 Dollar erpressen“ (oder 600 $ oder 1000 $ – die Beträge variierten).

Die Idee war einfach: Indem Sie Ihre Dateien direkt auf Ihrem eigenen Laptop verschlüsseln, mussten sich die Gauner keine Gedanken über die Internet-Upload-Bandbreite machen und versuchen, alle Ihre Dateien zu stehlen, damit sie sie später an Sie zurückverkaufen können.

Sie könnten alle Ihre Dateien vor sich liegen lassen, scheinbar in Sichtweite, aber völlig unbrauchbar.

Wenn Sie beispielsweise versuchten, ein verschlüsseltes Dokument mit Ihrem Textverarbeitungsprogramm zu öffnen, würden Sie entweder nutzlose Seiten voller digital zerkleinerter Kohl sehen oder eine Popup-Nachricht, die sich entschuldigt, dass die App den Dateityp nicht erkannt hat und nicht öffnen konnte es überhaupt.

Computer funktioniert, Daten nicht

Normalerweise würden die Gauner alles daran setzen, Ihr Betriebssystem und Ihre Apps intakt zu lassen und sich stattdessen auf Ihre Daten zu konzentrieren.

Sie wollten aus mehreren wichtigen Gründen nicht, dass Ihr Computer vollständig aufhört zu arbeiten.

Erstens wollten sie, dass Sie den Schmerz sehen und spüren, wie nah und doch so weit weg Ihre wertvollen Dateien waren: Ihre Hochzeitsfotos, Babyvideos, Steuererklärungen, Studienarbeiten, Debitoren- und Kreditorenbuchhaltungen und all die anderen digitalen Daten, die Sie haben Ich wollte schon seit Monaten ein Backup machen, war aber noch nicht dazu gekommen.

Zweitens wollten sie, dass Sie die Erpressungsnotiz sehen, die sie IN RIESIGEN BUCHSTABEN MIT DRAMATISCHEN BILDERN hinterlassen hatten, die als Ihr Desktop-Hintergrund installiert waren, damit Sie sie nicht übersehen konnten, komplett mit Anweisungen zum Erwerb der Kryptocoins, die Sie zurückkaufen müssten den Entschlüsselungsschlüssel, um Ihre Daten zu entschlüsseln.

Drittens wollten sie sicherstellen, dass Sie immer noch in Ihrem Browser online gehen können, um zunächst eine vergebliche Suche nach „Wie kann man sich von der XYZ-Ransomware erholen, ohne zu bezahlen“ durchzuführen und dann, als Niedergeschlagenheit und Verzweiflung einsetzten, einen Kumpel zu finden Sie wussten, dass es Ihnen beim Kryptowährungsteil der Rettungsaktion helfen könnte.

Unglücklicherweise erwiesen sich die ersten Akteure in diesem abscheulichen kriminellen Komplott, insbesondere die CryptoLocker-Bande, als ziemlich zuverlässig darin, Opfern, die bezahlt hatten, schnell und genau zu antworten, was sich den Ruf einer Art „Ehre unter Dieben“ erwarb.

Dies schien neue Opfer davon zu überzeugen, dass das Bezahlen für die nahe Zukunft ein riesiges Loch in ihre Finanzen gebrannt hat und dass es ein bisschen wie ein Geschäft mit dem Teufel war, es sehr wahrscheinlich ihre Daten zurückbekommen würde.

Im Gegensatz dazu zielen moderne Ransomware-Angriffe typischerweise darauf ab, alle Computer in ganzen Unternehmen (oder Schulen, Krankenhäusern, Kommunen oder Wohltätigkeitsorganisationen) gleichzeitig an Ort und Stelle zu bringen. Aber die Entwicklung von Entschlüsselungstools, die zuverlässig über ein ganzes Netzwerk hinweg funktionieren, ist eine überraschend schwierige Softwareentwicklungsaufgabe. Tatsächlich ist es ein riskantes Geschäft, Ihre Daten zurückzubekommen, indem Sie sich auf die Gauner verlassen. In dem 2021 Sophos Ransomware-Umfrage, 1/2 der Opfer, die bezahlt haben, haben mindestens 1/3 ihrer Daten verloren, und 4 % von ihnen haben überhaupt nichts zurückbekommen. In 2022, stellten wir fest, dass die Halbzeit noch schlimmer war, da 1/2 derjenigen, die bezahlt hatten, 40 % oder mehr ihrer Daten verloren und nur 4 % von ihnen alle ihre Daten zurückbekamen. Im Berüchtigten Koloniale Pipeline Ransomware-Angriff, das Unternehmen sagte, es würde sich nicht auszahlen, und gab dann notorisch über 4,400,000 US-Dollar ab, nur um festzustellen, dass das von den Kriminellen bereitgestellte Entschlüsselungstool zu langsam war, um von Nutzen zu sein. Am Ende hatten sie also alle Beitreibungskosten, die sie gehabt hätten, wenn sie die Gauner nicht bezahlt hätten, plus 4.4 Millionen Dollar an Ausgaben, die so gut wie den Bach runtergespült wurden. (Erstaunlicherweise und anscheinend aufgrund der schlechten betrieblichen Cybersicherheit durch die Kriminellen, die Das FBI erholte sich schließlich etwa 85 % der von Colonial ausgezahlten Bitcoins. Verlassen Sie sich jedoch nicht auf diese Art von Ergebnis: Solche groß angelegten Clawbacks sind eine seltene Ausnahme, nicht die Regel.)

Eine lukrative Nische

Die DEADBOLT-Gauner haben anscheinend einen gefunden lukrative Nische von sich aus, wodurch sie nicht in Ihr Netzwerk einbrechen und sich auf alle Computer darin einarbeiten müssen, und sie müssen sich nicht einmal Sorgen machen, Malware auf Ihren Laptop oder einen der normalen Computer in Ihrem zu schleichen Haushalt, Büro oder beides.

Stattdessen verwenden sie globale Netzwerkscans, um nicht gepatchte NAS-Geräte zu identifizieren (Netzwerk angehängter Speicher), typischerweise die des großen Anbieters QNAP, und verschlüsseln direkt alles auf Ihrem Dateiservergerät, ohne irgendetwas anderes in Ihrem Netzwerk zu berühren.

Die Idee ist, dass, wenn Sie Ihr NAS wie die meisten Menschen zu Hause oder in einem kleinen Unternehmen verwenden – für Backups und als primärer Speicher für große Dateien wie Musik, Videos und Bilder – dann den Zugriff auf alles auf Ihrem NAS verlieren wahrscheinlich mindestens so katastrophal wie der Verlust aller Dateien auf all Ihren Laptops und Desktop-Computern oder vielleicht sogar noch schlimmer.

Da Sie Ihr NAS-Gerät wahrscheinlich die ganze Zeit eingeschaltet lassen, können die Gauner einbrechen, wann immer sie wollen, auch wenn Sie am wahrscheinlichsten schlafen; sie müssen nur ein Gerät angreifen; Sie müssen sich keine Sorgen machen, ob Sie Windows- oder Mac-Computer verwenden …

…und indem sie einen ungepatchten Fehler im Gerät selbst ausnutzen, müssen sie Sie oder andere Personen in Ihrem Netzwerk nicht dazu verleiten, eine verdächtige Datei herunterzuladen oder sich zu einer dubiosen Website durchzuklicken, um dort Fuß zu fassen.

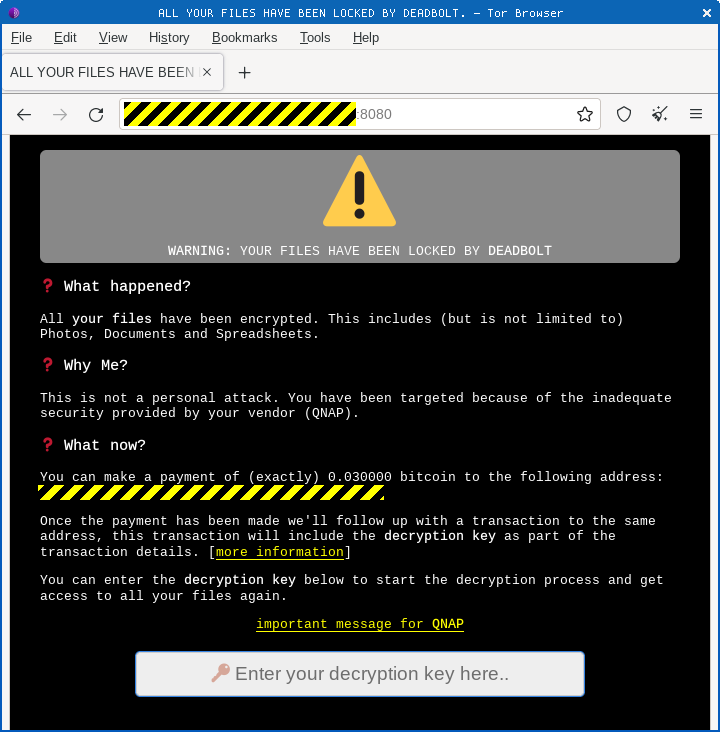

Die Gauner müssen sich nicht einmal darum kümmern, eine Nachricht per E-Mail oder Ihren Desktop-Hintergrund zu erhalten: Sie schreiben hinterhältig die Anmeldeseite in der Weboberfläche Ihres NAS-Geräts um, damit Sie, sobald Sie das nächste Mal versuchen, sich anzumelden, vielleicht herausfinden, warum Alle Ihre Dateien sind durcheinander, Sie bekommen eine Menge Erpressungsforderungen.

Noch heimtückischer haben die DEADBOLT-Gauner einen Weg gefunden, mit Ihnen umzugehen, der jegliche E-Mail-Korrespondenz vermeidet (möglicherweise nachvollziehbar), keine dunklen Webserver erfordert (potentiell kompliziert) und jede Verhandlung umgeht: Es ist ihr Weg oder die Datenautobahn.

Einfach ausgedrückt, jedes Opfer erhält eine einmalige Bitcoin-Adresse, an die es aufgefordert wird, 0.03 BTC (derzeit [2022] knapp 10 $) zu senden:

Die Transaktion selbst fungiert sowohl als Nachricht („Ich habe mich entschieden zu zahlen“) als auch als Zahlung selbst („und hier sind die Mittel“).

Die Gauner schicken Ihnen dann 0 Dollar zurück – eine Transaktion, die keinen finanziellen Zweck hat, aber einen 32-stelligen Kommentar enthält. (Bitcoin-Transaktionen können zusätzliche Daten im Feld enthalten, das als bekannt ist OP_RETURN das keine Gelder überweist, aber zum Einfügen von Kommentaren oder Notizen verwendet werden kann.)

Diese 32 Zeichen sind Hexadezimalziffern, die einen 16-Byte-AES-Entschlüsselungsschlüssel darstellen, der für Ihr verschlüsseltes NAS-Gerät eindeutig ist.

Sie fügen den Hexadezimalcode aus der BTC-Transaktion in die „Anmeldeseite“ der Ransomware ein, und der Prozess startet ein Entschlüsselungsprogramm, das von den Gaunern zurückgelassen wurde und alle Ihre Daten entschlüsselt (hoffentlich!).

Ruf die Polizei!

Aber hier ist eine faszinierende Wendung zu dieser Geschichte.

Die niederländische Polizei hat in Zusammenarbeit mit einem Unternehmen mit Kryptowährungsexpertise eine Lösung entwickelt hinterhältiger Trick ihrer eigenen um der Hinterhältigkeit der DEADBOLT-Kriminellen entgegenzuwirken.

Sie bemerkten, dass, wenn ein Opfer eine Bitcoin-Zahlung schickte, um den Entschlüsselungsschlüssel zurückzukaufen, die Gauner anscheinend mit dem Entschlüsselungsschlüssel antworteten, sobald die BTC-Zahlungstransaktion das Bitcoin-Netzwerk erreichte, auf der Suche nach jemandem, der sie „schürft“…

…anstatt zu warten, bis irgendjemand im Bitcoin-Ökosystem meldete, dass er die Transaktion tatsächlich geschürft und damit zum ersten Mal bestätigt hatte.

Mit anderen Worten, um eine Analogie zu verwenden, die Gauner lassen Sie mit dem Produkt aus ihrem Geschäft gehen, bevor sie darauf warten, dass Ihre Kreditkartenzahlung durchgeht.

Und obwohl Sie eine BTC-Transaktion nicht explizit stornieren können, können Sie zwei widersprüchliche Zahlungen gleichzeitig senden (was im Fachjargon als „Double-Spend“ bezeichnet wird), solange Sie zufrieden sind, dass die erste erhalten wird abgeholt, abgebaut und „bestätigt“ ist derjenige, der durch die Blockchain geht und letztendlich von der Blockchain akzeptiert wird.

Die andere Transaktion wird letztendlich verworfen, da Bitcoin keine doppelten Ausgaben zulässt. (Wenn dies der Fall wäre, könnte das System nicht funktionieren.)

Grob gesagt, sobald Bitcoin-Miner sehen, dass eine noch nicht verarbeitete Transaktion Gelder beinhaltet, die jemand anderes bereits „gemined“ hat, hören sie einfach auf, an der unvollendeten Transaktion zu arbeiten, mit der Begründung, dass sie für sie jetzt wertlos ist.

Hier ist kein Altruismus im Spiel: Wenn die Mehrheit des Netzwerks bereits entschieden hat, die andere Transaktion zu akzeptieren und sie in die Blockchain aufzunehmen als „diejenige, die die Community als gültig akzeptiert“, ist die widersprüchliche Transaktion nicht verschwunden durch, ist aber für Mining-Zwecke schlimmer als nutzlos.

Wenn Sie weiterhin versuchen, die widersprüchliche Transaktion zu verarbeiten, dann wird, selbst wenn Sie sie am Ende erfolgreich „minen“, niemand Ihre Zweit-Nach-der-Post-Bestätigung akzeptieren, weil sie nichts dazu enthält …

…so dass Sie im Voraus wissen, dass Sie niemals Transaktionsgebühren oder Bitcoin-Bonus für Ihre überflüssige Mining-Arbeit erhalten, und Sie wissen daher von vornherein, dass es keinen Sinn macht, Zeit oder Strom dafür zu verschwenden.

Solange keine einzelne Person (oder Mining-Pool oder Kartell von Mining-Pools) jemals mehr als 50 % des Bitcoin-Netzwerks kontrolliert, sollte niemand jemals in der Lage sein, genug Zeit und Energie zu haben, um eine bereits akzeptierte „Rückbestätigung“ vorzunehmen Transaktion, indem eine neue Kette von Bestätigungen erstellt wird, die alle bestehenden übertrifft.

Bieten Sie mehr Geld an…

Da wir gerade erwähnt haben Transaktions Gebühren, Sie können wahrscheinlich sehen, wohin das führt.

Wenn ein Miner erfolgreich eine Transaktion bestätigt, die schließlich in die Blockchain aufgenommen wird (tatsächlich ein Bündel von Transaktionen), erhält er eine Belohnung in neu geprägten Bitcoins (derzeit beträgt der Betrag 6.25 BTC) zuzüglich aller angebotenen Gebühren jede Transaktion im Bündel.

Mit anderen Worten, Sie können Bergleute dazu anregen, Ihre Transaktion zu priorisieren, indem Sie anbieten, etwas mehr Transaktionsgebühren zu zahlen als alle anderen…

… oder wenn Sie es nicht eilig haben, können Sie eine niedrige Transaktionsgebühr anbieten und einen langsameren Service von der Mining-Community erhalten.

Wenn es Ihnen wirklich egal ist, wie lange es dauert, können Sie sogar anbieten, null Bitcoins als Transaktionsgebühr zu zahlen.

Das taten die niederländischen Polizisten für 155 Opfer aus 13 verschiedenen Ländern, die um Hilfe bei der Wiederherstellung ihrer Daten gebeten hatten.

Sie schickten 155 Zahlungen von ihrer eigenen Auswahl an BTC-Adressen an die Gauner und boten alle an, Transaktionsgebühren von null zu zahlen.

Die Gauner, die sich offenbar auf einen skriptgesteuerten, automatischen Prozess stützten, schickten die Entschlüsselungsschlüssel umgehend zurück.

Sobald die Cops jeden Entschlüsselungsschlüssel hatten, schickten sie sofort eine „Double-Spend“-Transaktion…

… dieses Mal mit einer verlockenden Gebühr, die als Gegenleistung dafür angeboten wird, dass sie stattdessen die gleichen Gelder zurückzahlen, die sie den Gaunern ursprünglich angeboten haben!

Ratet mal, welche Transaktionen die Aufmerksamkeit der Miner zuerst auf sich gezogen haben? Ratet mal, welche bestätigt wurden? Ratet mal, welche Transaktionen zu nichts geführt haben?

Die vorgeschlagenen Zahlungen an die Kriminellen wurden von der Bitcoin-Community wie heiße Kartoffeln fallen gelassen, Bevor Die Gauner wurden bezahlt, aber nachdem Sie hatten die Entschlüsselungsschlüssel enthüllt.

Einmaliges Ergebnis

Großartige Neuigkeiten…

…außer natürlich, dass diese Falle (es ist kein Trick, wenn es legal gemacht wird!) nicht wieder funktionieren wird.

Leider müssen die Gauner in Zukunft nur noch warten, bis sie sehen, dass ihre Zahlungen bestätigt sind, bevor sie mit den Entschlüsselungsschlüsseln antworten, anstatt sofort beim ersten Auftreten jeder Transaktionsanfrage auszulösen.

Trotzdem die Bullen Diesmal überlistete er die Gauner, und 155 Personen bekamen ihre Daten umsonst zurück.

Oder zumindest fast umsonst – da wäre noch die Kleinigkeit der Transaktionsgebühren, die notwendig waren, um den Plan zum Laufen zu bringen, obwohl zumindest nichts von diesem Geld direkt an die Gauner ging. (Die Gebühren gehen an die Miner jeder Transaktion.)

Es mag ein vergleichsweise bescheidenes Ergebnis sein, und es mag ein einmaliger Sieg sein, aber wir loben es trotzdem!

Fehlt Ihnen die Zeit oder das Fachwissen, um sich um die Reaktion auf Cybersicherheitsbedrohungen zu kümmern? Befürchten Sie, dass die Cybersicherheit Sie am Ende von all den anderen Dingen ablenken wird, die Sie tun müssen?

Erfahren Sie mehr darüber Sophos Managed Detection and Response:

Bedrohungssuche, -erkennung und -reaktion rund um die Uhr ▶

- Blockchain

- Einfallsreichtum

- Gegen-Hack

- kryptowährung

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Riegel

- Heimatschutzministerium

- digitale Brieftaschen

- niederländische Polizei

- Firewall

- Kaspersky

- Recht & Ordnung

- Malware

- McAfee

- Nackte Sicherheit

- NexBLOC

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- Ransomware

- VPN

- Website-Sicherheit

- Zephyrnet

![S3 Ep124: Wenn sogenannte Sicherheits-Apps abtrünnig werden [Audio + Text]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)