Οι ιστορίες για την ασφάλεια στον κυβερνοχώρο είναι σαν τα λεωφορεία: αυτό που περιμένεις δεν έρχεται για πολλά χρόνια και μετά φτάνουν δύο ταυτόχρονα.

Το ειδικό θέμα που εμφανίστηκε ξαφνικά δύο φορές αυτή την εβδομάδα είναι: απήχηση.

Τη Δευτέρα, γράψαμε για το τραγούδι της Janet Jackson το 1989 Rhythm Nation, και πώς κατά λάθος μετατράπηκε σε μια απόδειξη της ιδέας για ένα εκμεταλλευόμενο κατάρρευση των Windows που αναφέρθηκε πολύ πίσω το 2005.

Αυτή η ιστορία δημοσιοποιήθηκε μόλις πρόσφατα, ως λίγο περίεργη ιστορική διασκέδαση, και με την ίδια αίσθηση διασκέδασης, ο MITER του ανέθεσε ένα επίσημος αριθμός σφάλματος CVE (προκαλώντας σύγχυση, ωστόσο, με μια σφραγίδα ημερομηνίας του 2022, γιατί τότε έγινε για πρώτη φορά γνωστή).

Σε αυτό το "exploit", κάτι σχετικά με το ρυθμό και τη μίξη των συχνοτήτων στο τραγούδι φέρεται να έχει προβληματίσει τις μονάδες δίσκου σε φορητούς υπολογιστές Windows συγκεκριμένου προμηθευτή, ταιριάζοντας με τις φυσικές συχνότητες δόνησης των σκληρών δίσκων της παλιάς σχολής…

…σε σημείο που τα εφέ συντονισμού παρήγαγαν αρκετούς κραδασμούς για να συντριβή ο δίσκος, ο οποίος συνετρίβη το πρόγραμμα οδήγησης και τα Windows.

Προφανώς, ακόμη και οι κοντινοί φορητοί υπολογιστές με το ίδιο μοντέλο δίσκου θα μπορούσαν να είναι R&Bed μέχρι σημείου αποτυχίας, καταστρέφοντας το λειτουργικό σύστημα από απόσταση.

Η λύση, προφανώς, περιλάμβανε την προσθήκη κάποιου είδους φίλτρου ζώνης (ζώνη όπως στο "εύρος συχνοτήτων", όχι όπως στην "ομάδα μουσικών") που έκοψε τον συντονισμό και την υπερφόρτωση, αλλά άφησε τον ήχο αρκετά καλά καθορισμένο ώστε να ακούγεται κανονικός.

Δύο λεωφορεία ταυτόχρονα

Λοιπόν, μαντέψτε τι;

Την ίδια περίπου στιγμή που η Rhythm Nation Η ιστορία έσπασε, ένας ερευνητής στο Πανεπιστήμιο Ben-Gurion του Negev στο Ισραήλ δημοσίευσε μια ερευνητική εργασία σχετικά με προβλήματα συντονισμού σε γυροσκόπια κινητών τηλεφώνων.

Τα σύγχρονα τηλεφωνικά γυροσκόπια δεν έχουν περιστρεφόμενους σφόνδυλους τοποθετημένους σε κόντρα, όπως τα παιχνίδια γυροσκόπιου εξισορρόπησης που μπορεί να έχετε δει ή ακόμα και να τα είχατε ως νεαρός, αλλά βασίζονται σε χαραγμένες νανοδομές πυριτίου που ανιχνεύουν κίνηση και κίνηση μέσω του μαγνητικού πεδίου της γης.

Η εργασία του Mordechai Guri τιτλοφορείται GAIROSCOPE: Έγχυση δεδομένων από υπολογιστές με διάκενο αέρα σε κοντινά γυροσκόπια, και ο τίτλος συνοψίζει λίγο πολύ την ιστορία.

Παρεμπιπτόντως, αν αναρωτιέστε γιατί οι λέξεις-κλειδιά Πανεπιστήμιο Ben-Gurion και κενό αέρος χτυπήστε ένα κουδούνι, είναι επειδή εκεί ακαδημαϊκοί έχουν συνήθως παράλογες ποσότητες διασκέδασης συνεισφέρουν τακτικά στον τομέα του τρόπου διαχείρισης της διαρροής δεδομένων προς και από ασφαλείς περιοχές.

Διατήρηση κενού αέρα

Τα λεγόμενα δίκτυα με διάκενο χρησιμοποιούνται συνήθως για εργασίες όπως η ανάπτυξη λογισμικού κατά του κακόβουλου λογισμικού, η έρευνα για εκμεταλλεύσεις κυβερνοασφάλειας, ο ασφαλής χειρισμός απόρρητων ή εμπιστευτικών εγγράφων και η διατήρηση των εγκαταστάσεων πυρηνικής έρευνας απαλλαγμένες από εξωτερικές παρεμβολές.

Το όνομα σημαίνει κυριολεκτικά αυτό που λέει: δεν υπάρχει φυσική σύνδεση μεταξύ των δύο τμημάτων του δικτύου.

Έτσι, εάν υποθέσετε αισιόδοξα ότι το εναλλακτικό υλικό δικτύωσης, όπως το Wi-Fi και το Bluetooth, ελέγχεται σωστά, τα δεδομένα μπορούν να κινούνται μόνο μεταξύ "μέσα" και "έξω" με τρόπο που απαιτεί ενεργή ανθρώπινη παρέμβαση και επομένως μπορούν να ρυθμιστούν, να παρακολουθηθούν αυστηρά , επίβλεψη, αποσύνδεση, σύνδεση και ούτω καθεξής.

Τι γίνεται όμως με έναν διεφθαρμένο μυστικό που θέλει να παραβιάσει τους κανόνες και να κλέψει προστατευμένα δεδομένα με τρόπο που είναι απίθανο να εντοπίσουν οι δικοί του διαχειριστές και η ομάδα ασφαλείας;

Οι ερευνητές του πανεπιστημίου Ben-Gurion έχουν καταλήξει σε πολλά παράξενα αλλά εφαρμόσιμα κόλπα εξαγωγής δεδομένων με την πάροδο των ετών, μαζί με τεχνικές για τον εντοπισμό και την αποτροπή τους, δίνοντάς τους συχνά πραγματικά αστεία ονόματα…

…όπως LANTENNA, όπου τα πακέτα δικτύου με αθώα εμφάνιση στα καλώδια που συνδέουν την αξιόπιστη πλευρά του δικτύου στην πραγματικότητα παράγουν αμυδρά ραδιοκύματα που μπορούν να ανιχνευθούν από έναν συνεργάτη εκτός του ασφαλούς εργαστηρίου με ένα dongle USB εξοπλισμένο με κεραία και έναν ραδιοφωνικό δέκτη που καθορίζεται από λογισμικό:

Or ταχύτητες ανεμιστήρα χρησιμοποιείται για την αποστολή κρυφών ηχητικών σημάτων, σε ένα τέχνασμα που ονομάστηκε το ΦΑΝΣΙΣΤΕΡ:

Ή χρησιμοποιώντας πυκνωτές σε μητρική πλακέτα να λειτουργούν ως μικροσκοπικά stand-in ηχεία σε έναν υπολογιστή με το δικό του ηχείο σκόπιμα αφαιρεμένο.

Ή προσθέτοντας νόημα στο πληθώρα από κόκκινη απόχρωση στην οθόνη από δευτερόλεπτο σε δευτερόλεπτο, και πολλά άλλα δυσνόητα αερογέφυρα κόλπα.

Το πρόβλημα με τον ήχο

Η εξαγωγή δεδομένων μέσω μεγαφώνου είναι αρκετά εύκολη (μόντεμ υπολογιστών και ακουστικοί ζεύκτες το έκαναν πριν από περισσότερα από 50 χρόνια), αλλά υπάρχουν δύο προβλήματα εδώ: [1] οι ίδιοι οι ήχοι που βγαίνουν από τα ηχεία στην αξιόπιστη πλευρά ενός δικτύου με διάκενο είναι λίγο δώρο και [2] χρειάζεστε ένα μη ανιχνευμένο, μη ρυθμιζόμενο μικρόφωνο στην μη αξιόπιστη πλευρά του δικτύου για να συλλέξετε τους θορύβους και να τους καταγράψετε κρυφά.

Το πρόβλημα [1] ξεπεράστηκε με την ανακάλυψη ότι πολλά αν όχι τα περισσότερα ηχεία υπολογιστών μπορούν πράγματι να παράγουν τα λεγόμενα υπερηχητικός ήχους, με συχνότητες αρκετά υψηλές (συνήθως 17,000 Hertz ή παραπάνω) που ελάχιστοι, αν υπάρχουν, άνθρωποι μπορούν να τους ακούσουν.

Ταυτόχρονα, ένα τυπικό μικρόφωνο κινητού τηλεφώνου μπορεί να λαμβάνει ήχους υπερήχων στην άλλη πλευρά του διακένου, παρέχοντας έτσι ένα κρυφό κανάλι ήχου.

Αλλά το κόλπο [2] ματαιώθηκε, τουλάχιστον εν μέρει, από το γεγονός ότι τα περισσότερα σύγχρονα κινητά τηλέφωνα ή ταμπλέτες έχουν εύκολα επαληθευμένες ρυθμίσεις διαμόρφωσης για τον έλεγχο της χρήσης του μικροφώνου.

Έτσι, τα τηλέφωνα που είναι προεγκατεστημένα ώστε να παραβιάζουν τις πολιτικές «δεν επιτρέπονται συσκευές εγγραφής» μπορούν αρκετά εύκολα να εντοπιστούν από έναν εποπτικό έλεγχο προτού επιτραπούν σε μια ασφαλή περιοχή.

(Με άλλα λόγια, υπάρχει πραγματική πιθανότητα να συλληφθείτε με ένα "ζωντανό μικρόφωνο" εάν το τηλέφωνό σας έχει ρυθμιστεί σε μια προφανώς μη συμμορφούμενη κατάσταση, η οποία θα μπορούσε να οδηγήσει σε σύλληψη ή χειρότερα.)

Όπως καταλάβατε από τον τίτλο της εργασίας του Guri, ωστόσο, αποδεικνύεται ότι το τσιπ γυροσκοπίου στα περισσότερα σύγχρονα κινητά τηλέφωνα – το τσιπ που ανιχνεύει πότε έχετε γυρίσει την οθόνη στο πλάι ή σηκώσατε τη συσκευή – μπορεί να χρησιμοποιηθεί ως πολύ στοιχειώδες μικρόφωνο.

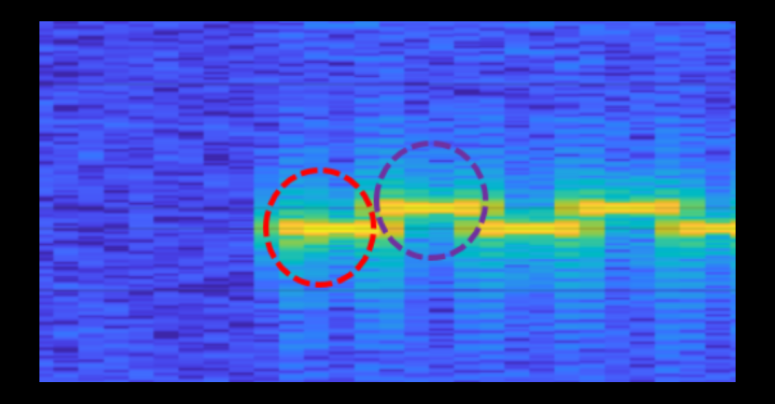

Πολύ απλοποιημένο, το σύστημα εξαγωγής δεδομένων GAIROSCOPE περιλαμβάνει την έκθεση ενός γνωστού κινητού τηλεφώνου σε μια σειρά από υπερηχητικές συχνότητες (στο παράδειγμα του Guri, αυτές ήταν λίγο πάνω από 19,000 hertz, πολύ υψηλές για σχεδόν οποιονδήποτε στη γη να το ακούσει) και την εύρεση μιας ακριβούς συχνότητας που προκαλεί ανιχνεύσιμο μη φυσιολογικό συντονισμό στο τσιπ του γυροσκοπίου.

Μόλις βρείτε μία ή περισσότερες συχνότητες συντονισμού με ασφάλεια εκτός του εύρους της ανθρώπινης ακοής, θα αποκτήσετε αποτελεσματικά και τις δύο άκρες ενός κρυφού καναλιού σηματοδότησης δεδομένων, βασισμένο σε συχνότητες που μπορούν να δημιουργηθούν ακουστά στο ένα άκρο και να ανιχνευθούν αξιόπιστα, χωρίς τη χρήση κανονικό μικρόφωνο, από την άλλη.

Ο λόγος για τη στόχευση του γυροσκόπιου είναι ότι τα περισσότερα κινητά τηλέφωνα αντιμετωπίζουν το σήμα του γυροσκοπίου ως μη αμφισβητούμενο από άποψη απορρήτου και ασφάλειας και επιτρέπουν στις εφαρμογές (σε Android, συμπεριλαμβανομένου ακόμη και του προγράμματος περιήγησης Chrome) να διαβάζουν το γυροσκόπιο X, Y και Z μετρήσεις θέσης από προεπιλογή, χωρίς ειδικά δικαιώματα.

Αυτό σημαίνει ότι μια κινητή συσκευή που προφανώς έχει ρυθμιστεί σε λειτουργία "δεν υπάρχει δυνατότητα υποκλοπής" θα μπορούσε ωστόσο να λαμβάνει μυστικά, μη ακουστικά δεδομένα μέσω ενός κρυφού καναλιού ήχου.

Ωστόσο, μην ενθουσιάζεστε πολύ με την απόδοση.

Οι ρυθμοί δεδομένων γενικά φαίνεται να είναι περίπου 1 bit ανά δευτερόλεπτο, γεγονός που κάνει τα μόντεμ υπολογιστών ηλικίας 50 ετών να φαίνονται γρήγορα…

…αλλά δεδομένα όπως μυστικά κλειδιά ή κωδικοί πρόσβασης είναι συχνά μόνο μερικές εκατοντάδες ή μερικές χιλιάδες bit, και ακόμη και 1 bit/sec θα μπορούσε να είναι αρκετό για να διαρρεύσει σε ένα κατά τα άλλα ασφαλές και υγιές διάκενο αέρα μέσα σε λίγα λεπτά ή ώρες.

Τι να κάνω;

Η προφανής «θεραπεία» για αυτού του είδους το κόλπο είναι να απαγορεύστε εντελώς τα κινητά τηλέφωνα από τις ασφαλείς περιοχές σας, μια προφύλαξη που θα πρέπει να περιμένετε κοντά σε οποιοδήποτε σοβαρό δίκτυο με αεροδιακενά.

Σε λιγότερο ασφαλείς περιοχές όπου χρησιμοποιούνται αεροδιάκενα, αλλά τα κινητά τηλέφωνα επιτρέπονται (υπόκεινται σε συγκεκριμένες επαληθευμένες ρυθμίσεις) ως λειτουργική ευκολία, η εφεύρεση του GAIROSCOPE αλλάζει τους κανόνες.

Από εδώ και στο εξής, θα θέλετε να επαληθεύσετε ότι οι χρήστες έχουν απενεργοποίησε τις ρυθμίσεις του συστήματος "ανίχνευσης κίνησης"., εκτός από τον αποκλεισμό της πρόσβασης στο μικρόφωνο, το Wi-Fi, το Bluetooth και άλλες λειτουργίες που είναι ήδη γνωστές για τους κινδύνους διαρροής δεδομένων που ενέχουν.

Τέλος, αν ανησυχείτε πραγματικά, θα μπορούσατε αποσυνδέστε τα εσωτερικά ηχεία σε οποιονδήποτε υπολογιστή στην ασφαλή πλευρά του δικτύου…

…ή χρησιμοποιήστε ένα φίλτρο ενεργής συχνότητας, ακριβώς όπως έκανε αυτός ο ανώνυμος πωλητής φορητών υπολογιστών για να μπλοκάρει τον απατεώνα Rhythm Nation σήματα το 2005.

(Το χαρτί του Guri δείχνει ένα απλό αναλογικό ηλεκτρικό κύκλωμα για την αποκοπή συχνοτήτων ήχου πάνω από μια επιλεγμένη τιμή.)

- κενό αέρος

- Μπεν Γκουριόν

- Πανεπιστήμιο Ben-Gurion

- blockchain

- Coingenius

- πορτοφόλια κρυπτογράφησης

- κρυπτο -ανταλλαγή

- κυβερνασφάλεια

- εγκληματίες του κυβερνοχώρου

- Κυβερνασφάλεια

- διαρροή δεδομένων

- Απώλεια δεδομένων

- Υπουργείο Εσωτερικής Ασφάλειας

- ψηφιακά πορτοφόλια

- firewall

- ΓΑΪΡΟΣΚΟΠΙΟ

- Kaspersky

- malware

- Mcafee

- Γυμνή ασφάλεια

- Nexbloc

- Πλάτων

- πλάτων αι

- Πληροφορία δεδομένων Plato

- Παιχνίδι Πλάτωνας

- Πλάτωνα δεδομένα

- platogaming

- VPN

- ευπάθεια

- ιστοσελίδα της ασφάλειας

- zephyrnet

![S3 Ep117: Η κρίση κρυπτογράφησης που δεν ήταν (και αντίο για πάντα στο Win 7) [Ήχος + Κείμενο]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep117-the-crypto-crisis-that-wasnt-and-farewell-forever-to-win-7-audio-text-360x188.png)

![S3 Ep128: Θέλεις λοιπόν να γίνεις κυβερνοεγκληματίας; [Ήχος + Κείμενο]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-360x188.png)