Η Google δημοσίευσε μια σειρά από διορθώσεις ασφαλείας για τον κώδικα του προγράμματος περιήγησης Chrome και Chromium νωρίτερα αυτή την εβδομάδα…

…μόνο για να λάβετε μια αναφορά ευπάθειας από ερευνητές της εταιρείας κυβερνοασφάλειας Avast την ίδια μέρα.

Η απάντηση της Google ήταν να σπρώξει έξω μια άλλη ενημέρωση το συντομότερο δυνατό: μια επιδιόρθωση ενός σφάλματος που αντιμετωπίζει CVE-2022-3723, περιγράφεται με τον συνηθισμένο νομικισμό της Google, ούτε μπορούμε να επιβεβαιώσουμε ούτε να αρνηθούμε, λέγοντας:

Η Google γνωρίζει αναφορές ότι υπάρχει εκμετάλλευση για το CVE-2022-3723 στη φύση.

(Η Apple χρησιμοποιεί επίσης τακτικά μια παρόμοια αποδεσμευμένη ειδοποίηση OMG-everybody-there's-an-0-day, χρησιμοποιώντας λέξεις που λένε ότι "είναι ενήμεροι για μια αναφορά ότι [ένα] ζήτημα μπορεί να έχει γίνει ενεργή εκμετάλλευση".)

Αυτή η ενημέρωση του Chrome σημαίνει ότι τώρα αναζητάτε έναν αριθμό έκδοσης 107.0.5304.87 ή αργότερα.

Προκαλώντας σύγχυση, αυτός είναι ο αριθμός έκδοσης που πρέπει να περιμένετε σε Mac ή Linux, ενώ οι χρήστες των Windows μπορεί να λάβουν 107.0.5304.87 or 107.0.5304.88, και, όχι, δεν ξέρουμε γιατί υπάρχουν δύο διαφορετικοί αριθμοί εκεί.

Για όσο αξίζει, η αιτία αυτής της τρύπας ασφαλείας περιγράφηκε ως "σύγχυση τύπου στο V8", η οποία είναι ορολογία για το «υπήρχε ένα εκμεταλλεύσιμο σφάλμα στη μηχανή JavaScript που θα μπορούσε να ενεργοποιηθεί από αναξιόπιστο κώδικα και μη αξιόπιστα δεδομένα που εισήλθαν προφανώς αθώα από το εξωτερικό».

Χαλαρά μιλώντας, αυτό σημαίνει ότι είναι σχεδόν βέβαιο ότι η απλή επίσκεψη και προβολή ενός ιστοτόπου που έχει παγιδευτεί με παγίδες –κάτι που δεν υποτίθεται ότι θα σας οδηγήσει σε κακό δρόμο από μόνο του– θα μπορούσε να είναι αρκετή για την εκκίνηση αδίστακτου κώδικα και την εμφύτευση κακόβουλου λογισμικού στη συσκευή σας, χωρίς αναδυόμενα παράθυρα ή άλλες προειδοποιήσεις λήψης.

Αυτό είναι γνωστό στην αργκό του εγκλήματος στον κυβερνοχώρο ως α εγκατάσταση μέσω οδήγησης.

«Γνωρίζοντας τις αναφορές»

Υποθέτουμε, δεδομένου ότι μια εταιρεία κυβερνοασφάλειας ανέφερε αυτήν την ευπάθεια και δεδομένης της σχεδόν άμεσης δημοσίευσης μιας ενημέρωσης με ένα σφάλμα, ότι το ελάττωμα αποκαλύφθηκε κατά τη διάρκεια μιας ενεργού έρευνας για μια εισβολή στον υπολογιστή ή το δίκτυο ενός πελάτη.

Μετά από μια απροσδόκητη ή ασυνήθιστη διάρρηξη, όπου προφανείς διαδρομές εισόδου απλά δεν εμφανίζονται στα αρχεία καταγραφής, οι κυνηγοί απειλών συνήθως στρέφονται στις σκληρές λεπτομέρειες των αρχείων καταγραφής εντοπισμού και απόκρισης που έχουν στη διάθεσή τους, προσπαθώντας να συνδυάσουν το σύστημα- ιδιαιτερότητες επιπέδου του τι συνέβη.

Δεδομένου ότι οι εκμεταλλεύσεις της απομακρυσμένης εκτέλεσης κώδικα του προγράμματος περιήγησης (RCE) συχνά περιλαμβάνουν την εκτέλεση μη αξιόπιστου κώδικα που προήλθε από μια μη αξιόπιστη πηγή με απροσδόκητο τρόπο και ξεκίνησε ένα νέο νήμα εκτέλεσης που κανονικά δεν εμφανιζόταν στα αρχεία καταγραφής…

…η πρόσβαση σε επαρκώς λεπτομερή εγκληματολογικά δεδομένα «απάντησης απειλών» μπορεί όχι μόνο να αποκαλύψει πώς μπήκαν οι εγκληματίες, αλλά και πού ακριβώς και πώς στο σύστημα μπόρεσαν να παρακάμψουν τις προστασίες ασφαλείας που κανονικά θα ίσχυαν.

Με απλά λόγια, η εργασία προς τα πίσω σε ένα περιβάλλον στο οποίο μπορείτε να επαναλάβετε μια επίθεση ξανά και ξανά και να παρακολουθήσετε πώς εκτυλίσσεται, συχνά αποκαλύπτει τη θέση, αν όχι την ακριβή λειτουργία, μιας εκμεταλλεύσιμης ευπάθειας.

Και, όπως μπορείτε να φανταστείτε, η ασφαλής αφαίρεση μιας βελόνας από μια θημωνιά είναι πολύ, πολύ πιο εύκολη, εάν έχετε αρχικά έναν χάρτη με όλα τα μυτερά μεταλλικά αντικείμενα στη θημωνιά.

Εν ολίγοις, αυτό που εννοούμε είναι ότι όταν η Google λέει "είναι ενήμερη για αναφορές" για μια επίθεση που ξεκίνησε με την εκμετάλλευση του Chrome στην πραγματική ζωή, είμαστε έτοιμοι να υποθέσουμε ότι μπορείτε να το μεταφράσετε σε "το σφάλμα είναι πραγματικό και είναι πραγματικά μπορεί να γίνει αντικείμενο εκμετάλλευσης, αλλά επειδή στην πραγματικότητα δεν ερευνήσαμε οι ίδιοι το παραβιασμένο σύστημα στην πραγματική ζωή, εξακολουθούμε να είμαστε σε ασφαλές έδαφος, αν δεν βγούμε κατευθείαν και πούμε, "Γεια, όλοι, είναι 0-ημέρα". ”

Τα καλά νέα σχετικά με τις ανακαλύψεις σφαλμάτων αυτού του είδους είναι ότι πιθανότατα ξεδιπλώθηκαν με αυτόν τον τρόπο επειδή οι επιτιθέμενοι ήθελαν να κρατήσουν μυστικά τόσο την ευπάθεια όσο και τα κόλπα που απαιτούνταν για να την εκμεταλλευτούν, γνωρίζοντας ότι το να καυχιόμαστε για την τεχνική ή να την χρησιμοποιούμε πολύ ευρέως θα επιτάχυνε την ανακάλυψή της και μειώνει έτσι την αξία του σε στοχευμένες επιθέσεις.

Οι σημερινές εκμεταλλεύσεις του προγράμματος περιήγησης RCE μπορεί να είναι τρομερά περίπλοκες στην ανακάλυψη και ακριβές στην απόκτησή τους, λαμβάνοντας υπόψη πόση προσπάθεια καταβάλλουν οργανισμοί όπως η Mozilla, η Microsoft, η Apple και η Google για να ενισχύσουν τα προγράμματα περιήγησής τους ενάντια σε ανεπιθύμητα κόλπα εκτέλεσης κώδικα.

Με άλλα λόγια, ο γρήγορος χρόνος ενημέρωσης της Google και το γεγονός ότι οι περισσότεροι χρήστες θα λάβουν την ενημέρωση γρήγορα και αυτόματα (ή τουλάχιστον ημιαυτόματα), σημαίνει ότι οι υπόλοιποι από εμάς τώρα όχι μόνο μπορούμε να καλύψουμε τη διαφορά με τους απατεώνες, αλλά και να επιστρέψουμε μπροστά τους.

Τι να κάνω;

Παρόλο που το Chrome πιθανότατα θα ενημερωθεί μόνο του, συνιστούμε πάντα να το ελέγχετε.

Όπως αναφέρθηκε παραπάνω, ψάχνετε 107.0.5304.87 (Mac και Linux), ή ένα από τα 107.0.5304.87 και 107.0.5304.88 (Windows).

Χρήση Περισσότερα > Βοήθεια > Σχετικά με το Google Chrome > Ενημερώστε το Google Chrome.

Το άρωμα ανοιχτού κώδικα Chromium του προγράμματος περιήγησης, τουλάχιστον στο Linux, είναι επίσης σε έκδοση 107.0.5304.87.

(Εάν χρησιμοποιείτε το Chromium σε Linux ή ένα από τα BSD, ίσως χρειαστεί να επικοινωνήσετε ξανά με τον κατασκευαστή διανομής σας για να λάβετε την πιο πρόσφατη έκδοση.)

Δεν είμαστε σίγουροι εάν επηρεάζεται η έκδοση Android του Chrome και, αν ναι, ποιον αριθμό έκδοσης πρέπει να προσέξουμε.

Μπορείτε να παρακολουθήσετε τυχόν επερχόμενες ανακοινώσεις ενημερώσεων για Android στο Google Κυκλοφορίες Chrome blog.

Υποθέτουμε ότι τα προγράμματα περιήγησης που βασίζονται σε Chrome σε iOS και iPadOS δεν επηρεάζονται, επειδή όλα τα προγράμματα περιήγησης App Store της Apple είναι υποχρεωμένα να χρησιμοποιούν το υποσύστημα περιήγησης WebKit της Apple, το οποίο δεν χρησιμοποιεί τη μηχανή JavaScript V8 της Google.

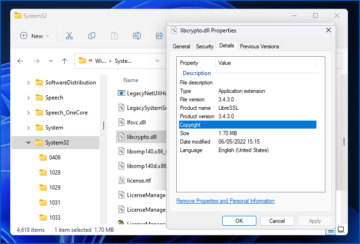

Είναι ενδιαφέρον ότι τη στιγμή της σύνταξης [2022-10-29T14:00:00Z], οι σημειώσεις έκδοσης της Microsoft για το Edge περιέγραφαν μια ενημέρωση με ημερομηνία 2022-10-27 (δύο ημέρες μετά την αναφορά αυτού του σφάλματος από τους ερευνητές), αλλά δεν αναφέρετε το CVE-2022-3723 ως μία από τις επιδιορθώσεις ασφαλείας σε αυτήν την έκδοση, η οποία ήταν αριθμημένη 107.0.1418.24.

Επομένως, υποθέτουμε ότι η αναζήτηση οποιασδήποτε έκδοσης Edge μεγαλύτερη από αυτήν θα υποδεικνύει ότι η Microsoft έχει δημοσιεύσει μια ενημέρωση για αυτήν την τρύπα.

Μπορείτε να παρακολουθείτε τις ενημερώσεις κώδικα του Edge μέσω των ενημερώσεων της Microsoft Ενημερώσεις ασφαλείας Edge .

- 0 ημέρες

- blockchain

- Chrome

- χρώμιο

- Coingenius

- πορτοφόλια κρυπτογράφησης

- κρυπτο -ανταλλαγή

- CVE-2022-3723

- κυβερνασφάλεια

- εγκληματίες του κυβερνοχώρου

- Κυβερνασφάλεια

- Υπουργείο Εσωτερικής Ασφάλειας

- ψηφιακά πορτοφόλια

- άκρη

- Εκμεταλλεύομαι

- firewall

- Google Chrome

- Kaspersky

- malware

- Mcafee

- Γυμνή ασφάλεια

- Nexbloc

- Πλάτων

- πλάτων αι

- Πληροφορία δεδομένων Plato

- Παιχνίδι Πλάτωνας

- Πλάτωνα δεδομένα

- platogaming

- VPN

- ευπάθεια

- ιστοσελίδα της ασφάλειας

- zephyrnet

- Ημέρα μηδέν

![S3 Ep125: Όταν το υλικό ασφαλείας έχει τρύπες ασφαλείας [Ήχος + Κείμενο]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep125-when-security-hardware-has-security-holes-audio-text-360x188.png)