Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών των ΗΠΑ (CISA) εξέδωσε αυτή την εβδομάδα προειδοποιήσεις για συνολικά 49 ευπάθειες σε οκτώ συστήματα βιομηχανικού ελέγχου (ICS) που χρησιμοποιούνται από οργανισμούς σε πολλούς τομείς υποδομών ζωτικής σημασίας — ορισμένα δεν έχουν επιδιορθωθεί.

Η ανάγκη για τους οργανισμούς σε τομείς ζωτικής σημασίας υποδομών να εξετάσουν την ασφάλεια στον κυβερνοχώρο αυξάνεται. Τα περιβάλλοντα ICS και επιχειρησιακής τεχνολογίας (OT) δεν είναι πλέον κενά αέρα, τμηματοποιημένα όπως παλιά και είναι ολοένα και πιο προσβάσιμα μέσω του Διαδικτύου. Το αποτέλεσμα είναι ότι και τα δύο Τα δίκτυα ICS και OT έχουν γίνει όλο και πιο δημοφιλείς στόχοι τόσο για τους φορείς των εθνικών κρατών όσο και για τις ομάδες απειλών με οικονομικά κίνητρα.

Αυτό είναι ατυχές, δεδομένου ότι πολλές από τις ευπάθειες στις συμβουλές της CISA είναι εξ αποστάσεως εκμεταλλεύσιμες, περιλαμβάνουν χαμηλή πολυπλοκότητα επίθεσης και επιτρέπουν στους εισβολείς να αναλαμβάνουν τον έλεγχο των επηρεαζόμενων συστημάτων, να χειρίζονται και να τροποποιούν ρυθμίσεις, να κλιμακώνουν τα προνόμια, να παρακάμπτουν τους ελέγχους ασφαλείας, να κλέβουν δεδομένα και να διακόπτουν τα συστήματα. Τα τρωτά σημεία υψηλής σοβαρότητας υπάρχουν σε προϊόντα των Siemens, Rockwell Automation, Hitachi, Delta Electronics, Keysight και VISAM.

Η συμβουλευτική CISA συνέπεσε με μια έκθεση της Ευρωπαϊκής Ένωσης σχετικά με τις απειλές στον τομέα των μεταφορών, η οποία επίσης προειδοποίησε για την πιθανότητα επιθέσεων ransomware σε Συστήματα OT που χρησιμοποιούνται από την αεροπορία, πρακτορεία θαλάσσιων, σιδηροδρομικών και οδικών μεταφορών. Τουλάχιστον ορισμένα από τα ευάλωτα συστήματα στη συμβουλευτική CISA αφορούν επίσης οργανισμούς στον τομέα των μεταφορών.

Ευπάθειες χαμηλής πολυπλοκότητας, υψηλού αντίκτυπου

Επτά από τα 49 τρωτά σημεία στη συμβουλευτική της CISA είναι μέσα RUGGEDCOM APE1808 της Siemens τεχνολογία και επί του παρόντος δεν υπάρχει καμία επιδιόρθωση. Τα τρωτά σημεία επιτρέπουν σε έναν εισβολέα να αυξήσει τα προνόμια σε ένα παραβιασμένο σύστημα ή να το καταρρεύσει. Οργανισμοί σε πολλούς τομείς υποδομής ζωτικής σημασίας σε όλο τον κόσμο χρησιμοποιούν αυτήν τη στιγμή το προϊόν για να φιλοξενήσουν εμπορικές εφαρμογές.

Δεκαεπτά άλλα ελαττώματα υπάρχουν σε διάφορα στοιχεία τρίτων που είναι ενσωματωμένα Συσκευές Scalance W-700 της Siemens. Οργανισμοί σε πολλούς τομείς υποδομής ζωτικής σημασίας χρησιμοποιούν το προϊόν, συμπεριλαμβανομένων εκείνων που αφορούν τα χημικά, την ενέργεια, τα τρόφιμα και τη γεωργία και τη μεταποίηση. Η Siemens προέτρεψε τους οργανισμούς που χρησιμοποιούν το προϊόν να ενημερώσουν το λογισμικό της σε έκδοση 2.0 ή μεταγενέστερη και να εφαρμόσουν ελέγχους για την προστασία της πρόσβασης στο δίκτυο στις συσκευές.

Δεκατρία από τα τρωτά σημεία που αποκαλύφθηκαν πρόσφατα επηρεάζουν Delta Electronic' InfraSuite Device Master, μια τεχνολογία που χρησιμοποιούν οι οργανισμοί στον ενεργειακό τομέα για την παρακολούθηση της υγείας κρίσιμων συστημάτων. Οι εισβολείς μπορούν να εκμεταλλευτούν τα τρωτά σημεία για να ενεργοποιήσουν συνθήκες άρνησης υπηρεσίας ή για να κλέψουν ευαίσθητα δεδομένα που θα μπορούσαν να χρησιμοποιηθούν σε μελλοντική επίθεση.

Άλλοι προμηθευτές στο συμβουλευτικό σύστημα της CISA, με πολλαπλές ευπάθειες στα προϊόντα τους είναι η Visam, της οποίας Τεχνολογία Vbase Automation αντιπροσώπευε επτά ελαττώματα και Rockwell Automaton με τρία ελαττώματα στο προϊόν ThinManager που χρησιμοποιείται στον κρίσιμο κατασκευαστικό τομέα. Το Keysight είχε μια ευπάθεια Διακομιστής γεωγραφικής τοποθεσίας Keysight N6845A για επικοινωνίες και κυβερνητικούς οργανισμούς και η Hitachi ενημέρωσε πληροφορίες σχετικά με μια προηγουμένως γνωστή ευπάθεια σε αυτήν Energy GMS600, PWC600 και Relion προϊόντα.

Αυτή είναι η δεύτερη φορά τις τελευταίες εβδομάδες όπου η CISA προειδοποιεί οργανισμούς σε τομείς υποδομών ζωτικής σημασίας για σοβαρές ευπάθειες στα συστήματα που χρησιμοποιούν σε βιομηχανικά και λειτουργικά τεχνολογικά περιβάλλοντα. Τον Ιανουάριο, η υπηρεσία εξέδωσε παρόμοια προειδοποίηση στις τρωτά σημεία σε προϊόντα από 12 προμηθευτές ICS, συμπεριλαμβανομένων των Siemens, Hitachi, Johnson Controls, Panasonic και Sewio. Όπως και με το τρέχον σύνολο ελαττωμάτων, πολλά από τα τρωτά σημεία στην προηγούμενη συμβουλευτική επέτρεψαν επίσης στους παράγοντες απειλών να αναλάβουν συστήματα, να κλιμακώσουν τα προνόμια και να δημιουργήσουν άλλες καταστροφές στις ρυθμίσεις ICS και OT.

Συστήματα ΟΤ στο σταυροδρόμι

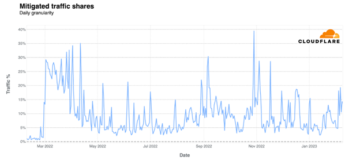

Εν τω μεταξύ, μια έκθεση αυτή την εβδομάδα από τον Οργανισμό της Ευρωπαϊκής Ένωσης για την Κυβερνοασφάλεια (ENISA) σχετικά με κυβερνοαπειλές για τον τομέα των μεταφορών προειδοποίησε για πιθανές επιθέσεις ransomware εναντίον συστημάτων OT, βάσει ανάλυσης 98 περιστατικών που αναφέρθηκαν δημόσια στον τομέα των μεταφορών της ΕΕ μεταξύ Ιανουαρίου 2021 και Οκτωβρίου 2022.

Η ανάλυση έδειξε ότι οι κυβερνοεγκληματίες με οικονομικά κίνητρα ήταν υπεύθυνοι για περίπου το 47% των επιθέσεων. Πολλές από αυτές τις επιθέσεις (38%) σχετίζονταν με ransomware. Άλλα κοινά κίνητρα περιελάμβαναν επιχειρησιακές διακοπές, κατασκοπεία και ιδεολογικές επιθέσεις από ομάδες χακτιβιστών.

Αν και τα συστήματα OT υπέστησαν μερικές φορές παράπλευρες ζημιές σε αυτές τις επιθέσεις, οι ερευνητές του ENISA δεν βρήκαν στοιχεία για κατευθυνόμενες επιθέσεις εναντίον τους στα 98 περιστατικά που ανέλυσε. «Οι μόνες περιπτώσεις που επηρεάστηκαν τα συστήματα OT και τα δίκτυα ήταν είτε όταν επηρεάστηκαν ολόκληρα δίκτυα είτε όταν τα κρίσιμα για την ασφάλεια συστήματα πληροφορικής δεν ήταν διαθέσιμα», ανέφερε η έκθεση του ENISA. Ωστόσο, ο οργανισμός αναμένει ότι αυτό θα αλλάξει. "Ομάδες ransomware πιθανότατα θα στοχεύσουν και θα διακόψουν τις λειτουργίες OT στο άμεσο μέλλον."

Η έκθεση της ευρωπαϊκής υπηρεσίας κυβερνοασφάλειας επεσήμανε ένα προηγούμενη ανάλυση ENISA που προειδοποίησε για παράγοντες ransomware και άλλες νέες ομάδες απειλών που παρακολουθούνται ως Kostovite, Petrovite και Erythrite που στοχεύουν συστήματα και δίκτυα ICS και OT. Η έκθεση τόνισε επίσης τη συνεχιζόμενη εξέλιξη του Ειδικό κακόβουλο λογισμικό ICS όπως Industroyer, BlackEnergy, CrashOverride και InController ως σημάδια αυξανόμενου ενδιαφέροντος εισβολέων για περιβάλλοντα ICS.

«Γενικά, οι αντίπαλοι είναι πρόθυμοι να αφιερώσουν χρόνο και πόρους για να διακυβεύσουν τους στόχους τους για τη συλλογή πληροφοριών για τα δίκτυα OT για μελλοντικούς σκοπούς», ανέφερε η έκθεση του ENISA. «Επί του παρόντος, οι περισσότεροι αντίπαλοι σε αυτόν τον χώρο δίνουν προτεραιότητα στην προ-τοποθέτηση και τη συλλογή πληροφοριών έναντι της διακοπής ως στρατηγικούς στόχους».

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- Platoblockchain. Web3 Metaverse Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- πηγή: https://www.darkreading.com/vulnerabilities-threats/cisa-warns-unpatched-vulnerabilities-ics-critical-infrastructure

- :είναι

- 2021

- 2022

- 98

- a

- Σχετικά

- πρόσβαση

- προσιτός

- φορείς

- συμβουλευτικός

- επηρεάζουν

- κατά

- υπηρεσίες

- πρακτορείο

- γεωργία

- Ειδοποίηση

- ανάλυση

- και

- και την υποδομή

- εφαρμογές

- ΕΙΝΑΙ

- γύρω

- AS

- At

- επίθεση

- Επιθέσεις

- Αυτοματοποίηση

- βασίζονται

- BE

- γίνονται

- μεταξύ

- by

- CAN

- περιπτώσεις

- αλλαγή

- χημική ουσία

- έλαμψε

- εμπορικός

- Κοινός

- Διαβιβάσεις

- περίπλοκο

- εξαρτήματα

- Συμβιβασμένος

- συμβιβασμός

- Συνθήκες

- Εξετάστε

- συνέχισε

- έλεγχος

- ελέγχους

- θα μπορούσε να

- Crash

- δημιουργία

- κρίσιμης

- Υποδομές κρίσιμης σημασίας

- Ρεύμα

- Τη στιγμή

- εγκληματίες του κυβερνοχώρου

- Κυβερνασφάλεια

- Υπηρεσία Ασφάλειας στον Κυβερνοχώρο και Ασφάλεια Υποδομών

- ημερομηνία

- αφιερωμένο

- Δέλτα

- συσκευή

- Συσκευές

- κατευθύνθηκε

- Αναστατώνω

- Αναστάτωση

- διαταραχές

- είτε

- Ηλεκτρονικός

- Ηλεκτρονική

- ELEVATE

- ενέργεια

- Ολόκληρος

- περιβάλλοντα

- κατασκοπεία

- Αιθέρας (ΕΤΗ)

- EU

- Ευρώπη

- ευρωπαϊκός

- Ευρωπαϊκή Ένωση

- απόδειξη

- εξέλιξη

- αναμένει

- Εκμεταλλεύομαι

- οικονομικά

- σταθερός

- ελαττώματα

- τροφή

- Για

- η προβλεπόμενη

- Βρέθηκαν

- από

- μελλοντικός

- συγκέντρωση

- General

- δεδομένου

- σφαίρα

- Κυβέρνηση

- Ομάδα

- Μεγαλώνοντας

- συγκομιδή

- Έχω

- Υγεία

- Τόνισε

- Hitachi

- οικοδεσπότης

- Ωστόσο

- HTTPS

- ICS

- εφαρμογή

- in

- περιλαμβάνονται

- Συμπεριλαμβανομένου

- όλο και περισσότερο

- βιομηχανικές

- πληροφορίες

- Υποδομή

- ενσωματωθεί

- τόκος

- Internet

- εμπλέκω

- Εκδόθηκε

- IT

- ΤΟΥ

- Ιανουάριος

- Ιανουάριος 2021

- Johnson

- jpg

- γνωστός

- Πιθανός

- πλέον

- Χαμηλός

- κατασκευής

- Κατασκευαστικός τομέας

- πολοί

- Maritime

- τροποποιήσει

- Παρακολούθηση

- πλέον

- κίνητρα

- κίνητρα

- πολλαπλούς

- Ανάγκη

- δίκτυο

- Πρόσβαση στο δίκτυο

- δίκτυα

- Νέα

- στόχοι

- Οκτώβριος

- of

- on

- ONE

- επιχειρήσεων

- λειτουργίες

- οργανώσεις

- ΑΛΛΑ

- Panasonic

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- Δημοφιλής

- δυναμικού

- παρόν

- προηγούμενος

- προηγουμένως

- Δώστε προτεραιότητα

- προνόμια

- Προϊόν

- Προϊόντα

- προστασία

- δημοσίως

- σκοποί

- Σιδηροδρομικός

- ransomware

- Επιθέσεις Ransomware

- πρόσφατος

- σχετίζεται με

- αναφέρουν

- αναφέρθηκαν

- ερευνητές

- Υποστηρικτικό υλικό

- υπεύθυνος

- αποτέλεσμα

- δρόμος

- s

- Είπε

- Δεύτερος

- τομέας

- Τομείς

- ασφάλεια

- ευαίσθητος

- σοβαρός

- σειρά

- ρυθμίσεις

- επτά

- Siemens

- Σημάδια

- παρόμοιες

- λογισμικό

- μερικοί

- Χώρος

- συγκεκριμένες

- Στρατηγική

- τέτοιος

- σύστημα

- συστήματα

- Πάρτε

- στόχος

- στόχευση

- στόχους

- Τεχνολογία

- ότι

- Η

- τους

- Τους

- Αυτοί

- τρίτους

- αυτή την εβδομάδα

- απειλή

- απειλή

- απειλές

- τρία

- ώρα

- προς την

- Σύνολο

- μεταφορά

- μεταφορά

- ενεργοποιούν

- ατυχής

- ένωση

- Ενημέρωση

- ενημερώθηκε

- us

- χρήση

- διάφορα

- πωλητές

- Θέματα ευπάθειας

- ευπάθεια

- Ευάλωτες

- Προειδοποιεί

- εβδομάδα

- Εβδ.

- ΛΟΙΠΌΝ

- θα

- πρόθυμος

- με

- zephyrnet