Η Google μόλις αποκάλυψε ένα fourfecta των κρίσιμων σφάλματα μηδενικής ημέρας επηρεάζει ένα ευρύ φάσμα τηλεφώνων Android, συμπεριλαμβανομένων ορισμένων από τα δικά της μοντέλα Pixel.

Αυτά τα σφάλματα διαφέρουν λίγο από τα συνηθισμένα τρωτά σημεία του Android, τα οποία συνήθως επηρεάζουν το λειτουργικό σύστημα Android (το οποίο βασίζεται σε Linux) ή τις εφαρμογές που συνοδεύουν αυτό, όπως το Google Play, τα Μηνύματα ή το πρόγραμμα περιήγησης Chrome.

Τα τέσσερα σφάλματα για τα οποία μιλάμε εδώ είναι γνωστά ως ευπάθειες της ζώνης βάσης, που σημαίνει ότι υπάρχουν στο ειδικό υλικολογισμικό δικτύωσης κινητών τηλεφώνων που τρέχει στο λεγόμενο τσιπ ζώνης βάσης του τηλεφώνου.

Ακριβολογώντας, βασική ζώνη είναι ένας όρος που χρησιμοποιείται για να περιγράψει τα κύρια ή χαμηλότερης συχνότητας μέρη ενός μεμονωμένου ραδιοφωνικού σήματος, σε αντίθεση με ένα ευρυζωνικό σήμα, το οποίο (πολύ χαλαρά) αποτελείται από πολλαπλά σήματα ζώνης βάσης προσαρμοσμένα σε πολλές παρακείμενες περιοχές συχνοτήτων και εκπέμπονται ταυτόχρονα σε προκειμένου να αυξηθούν οι ρυθμοί δεδομένων, να μειωθούν οι παρεμβολές, να μοιράζονται ευρύτερα το φάσμα συχνοτήτων, να περιπλέκεται η επιτήρηση ή όλα τα παραπάνω. Η λέξη βασική ζώνη χρησιμοποιείται επίσης μεταφορικά για να περιγράψει το τσιπ υλικού και το σχετικό υλικολογισμικό που χρησιμοποιείται για τη διαχείριση της πραγματικής αποστολής και λήψης ραδιοφωνικών σημάτων σε συσκευές που μπορούν να επικοινωνούν ασύρματα. (Κάπως μπερδεμένα, η λέξη βασική ζώνη αναφέρεται συνήθως στο υποσύστημα ενός τηλεφώνου που χειρίζεται τη σύνδεση στο δίκτυο κινητής τηλεφωνίας, αλλά όχι στα τσιπ και το λογισμικό που χειρίζονται συνδέσεις Wi-Fi ή Bluetooth.)

Το μόντεμ του κινητού σας τηλεφώνου

Τα τσιπ βασικής ζώνης λειτουργούν συνήθως ανεξάρτητα από τα «μη τηλεφωνικά» μέρη του κινητού σας τηλεφώνου.

Ουσιαστικά τρέχουν ένα δικό τους μικροσκοπικό λειτουργικό σύστημα, σε έναν δικό τους επεξεργαστή, και εργάζονται παράλληλα με το κύριο λειτουργικό σύστημα της συσκευής σας για να παρέχουν συνδεσιμότητα δικτύου κινητής τηλεφωνίας για πραγματοποίηση και απάντηση κλήσεων, αποστολή και λήψη δεδομένων, περιαγωγή στο δίκτυο κ.λπ. .

Εάν είστε αρκετά μεγάλοι για να έχετε χρησιμοποιήσει internet μέσω τηλεφώνου, θα θυμάστε ότι έπρεπε να αγοράσετε ένα μόντεμ (σύντομη για διαμορφωτής-και-αποδιαμορφωτής), την οποία συνδέσατε είτε σε μια σειριακή θύρα στο πίσω μέρος του υπολογιστή σας είτε σε μια υποδοχή επέκτασης μέσα σε αυτήν. το μόντεμ θα συνδεόταν στο τηλεφωνικό δίκτυο και ο υπολογιστής σας θα συνδεόταν στο μόντεμ.

Λοιπόν, το υλικό και το λογισμικό βασικής ζώνης του κινητού σας τηλεφώνου είναι, πολύ απλά, ένα ενσωματωμένο μόντεμ, που συνήθως υλοποιείται ως υποσυστατικό αυτού που είναι γνωστό ως SoC του τηλεφώνου, συντομογραφία για σύστημα-σε-τσιπ.

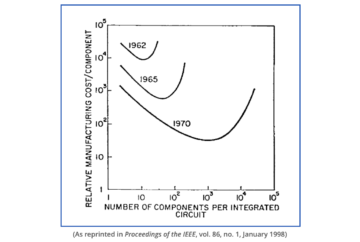

(Μπορείτε να σκεφτείτε ένα SoC ως ένα είδος «ολοκληρωμένου κυκλώματος», όπου ξεχωριστά ηλεκτρονικά εξαρτήματα που συνήθιζαν να συνδέονται με την τοποθέτησή τους σε κοντινή απόσταση σε μια μητρική πλακέτα έχουν ενσωματωθεί ακόμη περισσότερο συνδυάζοντάς τα σε ένα ενιαίο πακέτο τσιπ.)

Στην πραγματικότητα, θα εξακολουθείτε να βλέπετε επεξεργαστές βασικής ζώνης που αναφέρονται ως μόντεμ βάσης ζώνης, επειδή εξακολουθούν να ασχολούνται με τη διαμόρφωση και την αποδιαμόρφωση της αποστολής και λήψης δεδομένων προς και από το δίκτυο.

Όπως μπορείτε να φανταστείτε, αυτό σημαίνει ότι η κινητή συσκευή σας δεν κινδυνεύει μόνο από εγκληματίες του κυβερνοχώρου μέσω σφαλμάτων στο κύριο λειτουργικό σύστημα ή σε μία από τις εφαρμογές που χρησιμοποιείτε…

…αλλά και σε κίνδυνο από τρωτά σημεία ασφαλείας στο υποσύστημα βασικής ζώνης.

Μερικές φορές, τα ελαττώματα της ζώνης βάσης επιτρέπουν σε έναν εισβολέα όχι μόνο να εισβάλει στο ίδιο το μόντεμ από το διαδίκτυο ή το τηλεφωνικό δίκτυο, αλλά και να εισβάλει στο κύριο λειτουργικό σύστημα (κινείται πλευρικά, ή περιστρέφοντας, όπως το αποκαλεί η ορολογία) από το μόντεμ.

Αλλά ακόμα κι αν οι απατεώνες δεν μπορούν να περάσουν από το μόντεμ και μετά στις εφαρμογές σας, είναι σχεδόν βέβαιο ότι μπορούν να σας προκαλέσουν τεράστιο κακό στον κυβερνοχώρο μόνο με την εμφύτευση κακόβουλου λογισμικού στη ζώνη βάσης, όπως η μύτη ή η εκτροπή των δεδομένων του δικτύου σας, η κατασκοπεία μηνύματα κειμένου, παρακολούθηση των τηλεφωνικών σας κλήσεων και πολλά άλλα.

Ακόμα χειρότερα, δεν μπορείτε απλώς να κοιτάξετε τον αριθμό έκδοσης Android ή τους αριθμούς έκδοσης των εφαρμογών σας για να ελέγξετε εάν είστε ευάλωτοι ή διορθωμένοι, επειδή το υλικό βασικής ζώνης που έχετε, το υλικολογισμικό και οι ενημερώσεις κώδικα που χρειάζεστε για αυτό, εξαρτάστε από τη φυσική σας συσκευή, όχι από το λειτουργικό σύστημα που χρησιμοποιείτε σε αυτήν.

Ακόμη και συσκευές που είναι από όλες τις προφανείς απόψεις «ίδιες» – πωλούνται με την ίδια μάρκα, χρησιμοποιώντας το ίδιο όνομα προϊόντος, με τον ίδιο αριθμό μοντέλου και εξωτερική εμφάνιση – μπορεί να αποδειχθεί ότι έχουν διαφορετικά τσιπ ζώνης βάσης, ανάλογα με το εργοστάσιο που τα συναρμολόγησε ή σε ποια αγορά πουλήθηκαν.

Οι νέες μέρες μηδέν

Τα σφάλματα που ανακάλυψε πρόσφατα η Google περιγράφονται ως εξής:

[Αριθμός σφάλματος] CVE-2023-24033 (και τρία άλλα τρωτά σημεία στα οποία δεν έχουν εκχωρηθεί ακόμη ταυτότητες CVE) επιτρέπεται η εκτέλεση απομακρυσμένου κώδικα από το Διαδίκτυο στη ζώνη βάσης. Οι δοκιμές που πραγματοποιήθηκαν από το [Google] Project Zero επιβεβαιώνουν ότι αυτά τα τέσσερα τρωτά σημεία επιτρέπουν σε έναν εισβολέα να παραβιάσει εξ αποστάσεως ένα τηλέφωνο σε επίπεδο ζώνης βάσης χωρίς αλληλεπίδραση με τον χρήστη και απαιτούν μόνο από τον εισβολέα να γνωρίζει τον αριθμό τηλεφώνου του θύματος.

Με περιορισμένη πρόσθετη έρευνα και ανάπτυξη, πιστεύουμε ότι οι έμπειροι εισβολείς θα είναι σε θέση να δημιουργήσουν γρήγορα μια επιχειρησιακή εκμετάλλευση για να παραβιάσουν τις επηρεαζόμενες συσκευές σιωπηλά και εξ αποστάσεως.

Σε απλά αγγλικά, μια τρύπα εκτέλεσης απομακρυσμένου κώδικα από το Διαδίκτυο σε ζώνη βάσης σημαίνει ότι οι εγκληματίες θα μπορούσαν να εισάγουν κακόβουλο λογισμικό ή λογισμικό υποκλοπής μέσω Διαδικτύου στο τμήμα του τηλεφώνου σας που στέλνει και λαμβάνει δεδομένα δικτύου…

...χωρίς να πάρουν τα χέρια τους στην πραγματική συσκευή σας, να σας παρασύρουν σε έναν απατεώνα ιστότοπο, να σας πείσουν να εγκαταστήσετε μια αμφίβολη εφαρμογή, να περιμένουν να κάνετε κλικ στο λάθος κουμπί σε μια αναδυόμενη προειδοποίηση, να παραδοθούν με μια ύποπτη ειδοποίηση ή να εξαπατήσουν εσύ με οποιονδήποτε άλλο τρόπο.

18 σφάλματα, τέσσερα κρατημένα μισοκρυστικά

Υπήρχαν 18 σφάλματα σε αυτήν την τελευταία παρτίδα, που αναφέρθηκαν από την Google στα τέλη του 2022 και στις αρχές του 2023.

Η Google λέει ότι αποκαλύπτει την ύπαρξή τους τώρα επειδή έχει περάσει ο συμφωνημένος χρόνος από τότε που αποκαλύφθηκαν (το χρονικό πλαίσιο της Google είναι συνήθως 90 ημέρες ή κοντά σε αυτό), αλλά για τα τέσσερα παραπάνω σφάλματα, η εταιρεία δεν αποκαλύπτει λεπτομέρειες, σημειώνοντας ότι :

Λόγω ενός πολύ σπάνιου συνδυασμού επιπέδου πρόσβασης που παρέχουν αυτά τα τρωτά σημεία και της ταχύτητας με την οποία πιστεύουμε ότι θα μπορούσε να δημιουργηθεί μια αξιόπιστη επιχειρησιακή εκμετάλλευση, αποφασίσαμε να κάνουμε μια πολιτική εξαίρεση για την καθυστέρηση της αποκάλυψης για τα τέσσερα τρωτά σημεία που επιτρέπουν την πρόσβαση στο Διαδίκτυο σε- εκτέλεση απομακρυσμένου κώδικα βασικής ζώνης

Σε απλά αγγλικά: αν σας λέγαμε πώς λειτουργούσαν αυτά τα σφάλματα, θα διευκολύναμε πολύ τους εγκληματίες του κυβερνοχώρου να αρχίσουν να κάνουν πολύ άσχημα πράγματα σε πολλούς ανθρώπους εμφυτεύοντας κρυφά κακόβουλο λογισμικό στα τηλέφωνά τους.

Με άλλα λόγια, ακόμη και η Google, η οποία έχει προκαλέσει διαμάχες στο παρελθόν για την άρνησή της να παρατείνει τις προθεσμίες αποκάλυψης και για την ανοιχτή δημοσίευση κώδικα απόδειξης ιδέας για μη επιδιορθωμένες ακόμη μηδενικές ημέρες, αποφάσισε να ακολουθήσει το πνεύμα του υπεύθυνου Project Zero. διαδικασία αποκάλυψης, αντί να εμμείνουμε στο γράμμα αυτής.

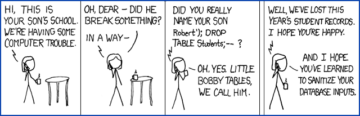

Το επιχείρημα της Google ότι γενικά τηρεί το γράμμα και όχι το πνεύμα των κανόνων αποκάλυψης δεν είναι εντελώς παράλογο. Χρησιμοποιώντας έναν άκαμπτο αλγόριθμο για να αποφασίσετε πότε θα αποκαλυφθούν λεπτομέρειες μη επιδιορθωμένων σφαλμάτων, ακόμα κι αν αυτές οι λεπτομέρειες μπορούσαν να χρησιμοποιηθούν για κακό, η εταιρεία υποστηρίζει ότι μπορούν να αποφευχθούν παράπονα για ευνοιοκρατία και υποκειμενικότητα, όπως, «Γιατί η εταιρεία Χ πήρε επιπλέον τρία εβδομάδες για να διορθώσουν το σφάλμα τους, ενώ η εταιρεία Y όχι;»

Τι να κάνω;

Το πρόβλημα με τα σφάλματα που ανακοινώνονται αλλά δεν αποκαλύπτονται πλήρως είναι ότι είναι δύσκολο να απαντηθούν οι ερωτήσεις, «Επηρεάζομαι; Και αν ναι, τι πρέπει να κάνω;»

Προφανώς, η έρευνα της Google επικεντρώθηκε σε συσκευές που χρησιμοποιούσαν ένα στοιχείο μόντεμ βασικής ζώνης με την επωνυμία Samsung Exynos, αλλά αυτό δεν σημαίνει απαραίτητα ότι το σύστημα-σε-τσιπ θα προσδιοριζόταν ή θα επωνυμίαζε τον εαυτό του ως Exynos.

Για παράδειγμα, οι πρόσφατες συσκευές Pixel της Google χρησιμοποιούν το σύστημα-on-chip της Google, επώνυμα τανύων μύς, αλλά τόσο το Pixel 6 όσο και το Pixel 7 είναι ευάλωτα σε αυτά τα ακόμα ημι-μυστικά σφάλματα ζώνης βάσης.

Ως αποτέλεσμα, δεν μπορούμε να σας δώσουμε μια οριστική λίστα με τις συσκευές που ενδέχεται να επηρεαστούν, αλλά η Google αναφέρει (η έμφαση μας):

Με βάση πληροφορίες από δημόσιους ιστότοπους που αντιστοιχίζουν chipset σε συσκευές, τα επηρεαζόμενα προϊόντα είναι πιθανό να περιλαμβάνουν:

- Κινητές συσκευές από Samsung, συμπεριλαμβανομένων εκείνων στο S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 και A04 σειρά;

- Κινητές συσκευές από Vivo, συμπεριλαμβανομένων εκείνων στο S16, S15, S6, X70, X60 και X30 σειρά;

- Η 6 pixel και 7 pixel σειρά συσκευών από Google? Και

- τυχόν οχήματα που χρησιμοποιούν το Exynos Auto T5123 chipset.

Η Google λέει ότι το υλικολογισμικό βασικής ζώνης τόσο στο Pixel 6 όσο και στο Pixel 7 επιδιορθώθηκε ως μέρος των ενημερώσεων ασφαλείας Android του Μαρτίου 2023, επομένως οι χρήστες Pixel θα πρέπει να διασφαλίσουν ότι έχουν τις πιο πρόσφατες ενημερώσεις κώδικα για τις συσκευές τους.

Για άλλες συσκευές, διαφορετικοί προμηθευτές ενδέχεται να χρειάζονται διαφορετικό χρόνο για την αποστολή των ενημερώσεών τους, επομένως επικοινωνήστε με τον προμηθευτή ή τον πάροχο κινητής τηλεφωνίας για λεπτομέρειες.

Στο μεταξύ, αυτά τα σφάλματα προφανώς μπορούν να παρακαμφθούν στις ρυθμίσεις της συσκευής σας, εάν:

- Απενεργοποιήστε την κλήση Wi-Fi.

- Απενεργοποιήστε το Voice-over-LTE (VoLTE).

Στο Google λόγια, "Η απενεργοποίηση αυτών των ρυθμίσεων θα αφαιρέσει τον κίνδυνο εκμετάλλευσης αυτών των τρωτών σημείων."

Εάν δεν χρειάζεστε ή δεν χρησιμοποιείτε αυτές τις λειτουργίες, μπορείτε επίσης να τις απενεργοποιήσετε ούτως ή άλλως μέχρι να μάθετε με βεβαιότητα τι τσιπ μόντεμ υπάρχει στο τηλέφωνό σας και εάν χρειάζεται ενημέρωση.

Σε τελική ανάλυση, ακόμα κι αν η συσκευή σας αποδειχθεί ότι είναι άτρωτη ή έχει ήδη επιδιορθωθεί, δεν υπάρχει κανένα μειονέκτημα στο να μην έχετε πράγματα που δεν χρειάζεστε.

Προτεινόμενα εικόνα από τη Wikipedia, ανά χρήστη Köf3, κάτω από ένα CC BY-SA 3.0 άδεια.

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- Platoblockchain. Web3 Metaverse Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- πηγή: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :είναι

- 1

- 2022

- 2023

- 7

- a

- Ικανός

- Σχετικά

- πάνω από

- Απόλυτος

- πρόσβαση

- Πρόσθετος

- ρυθμίζεται

- επηρεάζουν

- συγκινητικός

- αλγόριθμος

- Όλα

- κατά μήκος της πλευράς

- ήδη

- ποσό

- και

- android

- ανακοίνωσε

- απάντηση

- app

- εφαρμογές

- εφαρμογές

- ΕΙΝΑΙ

- Υποστηρίζει

- επιχείρημα

- γύρω

- AS

- συναρμολογούνται

- ανατεθεί

- συσχετισμένη

- At

- προσέλκυσε

- συγγραφέας

- αυτόματη

- αποφεύγεται

- πίσω

- background-image

- Κακός

- BE

- επειδή

- Πιστεύω

- Κομμάτι

- bluetooth

- σύνορο

- Κάτω μέρος

- μάρκα

- σεσημασμένος

- Διακοπή

- ευρυζωνική

- πρόγραμμα περιήγησης

- Έντομο

- σφάλματα

- ενσωματωμένο

- επιχείρηση

- κουμπί

- αγορά

- by

- κλήση

- κλήσεις

- CAN

- Κέντρο

- σίγουρα

- έλεγχος

- τσιπ

- τσιπ

- chipset

- Chrome

- Chrome browser

- κλικ

- Κλεισιμο

- κωδικός

- χρώμα

- συνδυασμός

- συνδυάζοντας

- Ελάτε

- επικοινωνούν

- εταίρα

- παραπόνων

- συστατικό

- εξαρτήματα

- συμβιβασμός

- διενεργούνται

- Επιβεβαιώνω

- Connect

- Διασυνδέσεις

- Συνδεσιμότητα

- αντίθεση

- αμφισβήτηση

- θα μπορούσε να

- κάλυμμα

- δημιουργία

- Εγκληματίες

- κρίσιμης

- απατεώνες

- CVE

- εγκληματίες του κυβερνοχώρου

- Επικίνδυνες

- ημερομηνία

- Ημ.

- αποφασίζει

- αποφάσισε

- οριστικός

- delay

- Σε συνάρτηση

- περιγράφουν

- περιγράφεται

- καθέκαστα

- Ανάπτυξη

- συσκευή

- Συσκευές

- DID

- διαφορετικές

- δύσκολος

- Αποκάλυψη

- αποκάλυψη

- ανακάλυψαν

- Display

- Όχι

- πράξη

- Μην

- μειονέκτημα

- Νωρίς

- εύκολος

- είτε

- Ηλεκτρονικός

- έμφαση

- Αγγλικά

- τεράστιος

- αρκετά

- εξασφαλίζω

- εξ ολοκλήρου

- κατ 'ουσίαν,

- Even

- παράδειγμα

- εξαίρεση

- εκτέλεση

- επέκταση

- Εκμεταλλεύομαι

- εκμετάλλευση

- επεκτείνουν

- επιπλέον

- εργοστάσιο

- μακριά

- Χαρακτηριστικά

- σταθερός

- ελαττώματα

- επικεντρώθηκε

- ακολουθήστε

- εξής

- Για

- Συχνότητα

- από

- πλήρως

- περαιτέρω

- γενικά

- παίρνω

- να πάρει

- Δώστε

- Δίνοντας

- Το Google Play

- Της Google

- λαβή

- Handles

- τα χέρια

- υλικού

- Έχω

- που έχει

- ύψος

- εδώ

- Τρύπα

- φτερουγίζω

- Πως

- HTML

- HTTPS

- i

- προσδιορίσει

- ταυτότητες

- εφαρμοστεί

- in

- περιλαμβάνουν

- Συμπεριλαμβανομένου

- Αυξάνουν

- ανεξάρτητα

- ατομικές

- πληροφορίες

- εγκαθιστώ

- ενσωματωθεί

- αλληλεπίδραση

- διασυνδεδεμένα

- Internet

- IT

- ΤΟΥ

- εαυτό

- ορολογία

- jpg

- Ξέρω

- γνωστός

- Αργά

- αργότερο

- επιστολή

- Επίπεδο

- Άδεια

- Πιθανός

- Περιωρισμένος

- Λίστα

- ματιά

- Κυρίως

- κάνω

- Κατασκευή

- malware

- χάρτη

- Μάρτιος

- Περιθώριο

- αγορά

- max-width

- νόημα

- μέσα

- Εντομεταξύ

- μηνύματα

- ενδέχεται να

- Κινητό

- κινητή συσκευή

- κινητό τηλέφωνο

- μοντέλο

- μοντέλα

- περισσότερο

- πολλαπλούς

- όνομα

- αναγκαίως

- Ανάγκη

- ανάγκες

- δίκτυο

- Δεδομένα δικτύου

- δικτύωσης

- Νέα

- κανονικός

- κοινοποίηση

- αριθμός

- αριθμοί

- πολυάριθμες

- Εμφανή

- of

- Παλιά

- on

- ONE

- λειτουργούν

- λειτουργίας

- το λειτουργικό σύστημα

- επιχειρήσεων

- τάξη

- ΑΛΛΑ

- δική

- πακέτο

- μέρος

- εξαρτήματα

- πέρασε

- Το παρελθόν

- Patch

- Patches

- Παύλος

- PC

- People

- τηλέφωνο

- τηλεφωνικές κλήσεις

- τηλέφωνα

- φυσικός

- Εικονοκύτταρο

- Σκέτη

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- Δοκιμάστε να παίξετε

- Συνδεδεμένο

- πολιτική

- pop-up

- θέση

- Δημοσιεύσεις

- ενδεχομένως

- πρωταρχικός

- Πρόβλημα

- διαδικασια μας

- Επεξεργαστής

- επεξεργαστές

- Προϊόν

- Προϊόντα

- σχέδιο

- παρέχουν

- προμηθευτής

- δημόσιο

- Δημοσιεύσεις

- Ερωτήσεις

- γρήγορα

- Ραδιόφωνο

- σειρά

- ΣΠΑΝΙΟΣ

- Τιμές

- μάλλον

- λαμβάνει

- λήψη

- πρόσφατος

- πρόσφατα

- μείωση

- αναφέρεται

- αναφέρεται

- αρνείται

- αξιόπιστος

- θυμάμαι

- μακρινός

- αφαιρέστε

- αναφέρθηκαν

- Εκθέσεις

- απαιτούν

- έρευνα

- έρευνα και ανάπτυξη

- υπεύθυνος

- αποτέλεσμα

- αποκαλύπτω

- Αποκαλυφθε'ντα

- Κίνδυνος

- κανόνες

- τρέξιμο

- τρέξιμο

- ίδιο

- Samsung

- λέει

- ασφάλεια

- ενημερώσεις ασφαλείας

- αποστολή

- ξεχωριστό

- σειράς

- Σειρές

- ρυθμίσεις

- Κοινοποίηση

- Κοντά

- θα πρέπει να

- Σήμα

- σήματα

- απλά

- αφού

- ενιαίας

- έμπειρος

- θυρίδα

- snooping

- So

- λογισμικό

- πωλούνται

- στέρεο

- μερικοί

- κάπως

- ομιλία

- ειδική

- Φάσμα

- ταχύτητα

- πνεύμα

- spyware

- Εκκίνηση

- κολλάει

- Ακόμη

- τέτοιος

- επιτήρηση

- ύποπτος

- SVG

- σύστημα

- Πάρτε

- ομιλία

- δοκιμές

- ότι

- Η

- τους

- Τους

- τους

- Αυτοί

- πράγματα

- Νομίζω

- τρία

- ώρα

- χρονοδιάγραμμα

- προς την

- πολύ

- κορυφή

- Παρακολούθηση

- μετάβαση

- διαφανής

- ΣΤΡΟΦΗ

- συνήθως

- υπό

- Ενημέρωση

- ενημερώσεις

- URL

- χρήση

- Χρήστες

- Χρήστες

- συνήθως

- Οχήματα

- πάροχος υπηρεσιών

- πωλητές

- εκδοχή

- μέσω

- Θέματα ευπάθειας

- Ευάλωτες

- Αναμονή

- προειδοποίηση

- Τρόπος..

- Ιστοσελίδα : www.example.gr

- ιστοσελίδες

- Εβδ.

- ΛΟΙΠΌΝ

- Τι

- αν

- Ποιό

- ενώ

- Wi-Fi

- ευρύς

- Ευρύ φάσμα

- ευρέως

- Wikipedia

- θα

- με

- λέξη

- λόγια

- Εργασία

- εργάστηκαν

- θα

- Λανθασμένος

- X

- Σας

- zephyrnet

- μηδέν

![S3 Ep121: Μπορείς να σε χακάρουν και μετά να διωχθείς γι' αυτό; [Ήχος + Κείμενο]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-360x188.png)

![S3 Ep124: Όταν οι λεγόμενες εφαρμογές ασφαλείας γίνονται απατεώνες [Ήχος + Κείμενο]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)