Χρόνος διαβασματός: 6 πρακτικάΟι δημιουργοί λαβυρίνθου απειλούν να δημοσιεύσουν τα εμπιστευτικά δεδομένα των θυμάτων, εκτός εάν πληρώνονται τα λύτρα. Η ομάδα Comodo Cyber Security βρίσκει επίσης την ομάδα εξίσωσης mutex στην τελευταία επίθεση.

Η Ransomware πήρε μια τρομακτική νέα στροφή στις αρχές του 2020, εξελίχθηκε από ένα απλό μοντέλο κρυπτογράφησης και εκβιασμού σε μια πλήρη επίθεση στα δεδομένα, τα μυστικά και τη φήμη μιας εταιρείας. Η «παραδοσιακή» επίθεση ransomware είναι ένα πολύ συζητημένο μοντέλο που έχει καλυφθεί εκτενώς σε αυτό το blog και από άλλες δημοσιεύσεις. Εν συντομία, όλα τα αρχεία σε ένα σύστημα προορισμού είναι κλειδωμένα με έναν ισχυρό αλγόριθμο κρυπτογράφησης και ο χρήστης πρέπει να πληρώσει στον εισβολέα ένα τέλος λύτρων για να τα ξεκλειδώσει. Οχι λογισμικού ασφαλείας ή ένας ειδικός υπολογιστών μπορεί να αποκρυπτογραφήσει αυτά τα αρχεία, καθιστώντας αυτή μια από τις πιο επικίνδυνες επιθέσεις που μπορεί να αντιμετωπίσει μια εταιρεία. ransomware παραλύει τις επιχειρήσεις που χρειάζονται τα αρχεία τους για καθημερινές λειτουργίες και τις στηρίζει σε μια γωνιά όπου πρέπει να πληρώσουν το τέλος ή να προσπαθήσουν να παλέψουν χωρίς πρόσβαση στα δεδομένα τους.

Λοιπόν, περίεργο όπως φαίνεται, ίσως μια μέρα να κοιτάξουμε πίσω το «παλιό ransomware» με μια αίσθηση νοσταλγίας και λαχταρούμε για αυτές τις απλούστερες στιγμές. Φαίνεται ότι η παραδοσιακή επίθεση ήταν μόνο τα πρώτα βήματα μιας εγκληματικής αδελφότητας να βρει τα πόδια της με το μοντέλο κρυπτογράφησης, χρησιμοποιώντας το ως δομικό στοιχείο από το οποίο μπορούν να δημιουργήσουν ακόμη πιο αποτελεσματικές επιθέσεις. Διαβάστε παρακάτω για να μάθετε γιατί.

Μετά από μια επίθεση ransomware, ορισμένες εταιρείες πλήρωσαν το τέλος για να ανακτήσουν τα δεδομένα τους, αλλά άλλες αποφάσισαν να μην αποκαλύψουν την επίθεση ούτε να πληρώσουν τα λύτρα. Αντίθετα, ξαναχτίστηκαν τα δεδομένα τους από αντίγραφα ασφαλείας ή με άλλα μέσα και σταδιακά επανήλθαν στο δρόμο. Ενοχλούσε σαφώς τους προγραμματιστές του Maze ότι ορισμένα θύματα αγνόησαν απλώς όλη τη σκληρή δουλειά τους, οπότε ξεκίνησαν να δημιουργούν ένα μεγαλύτερο κίνητρο για να πληρώσουν. Αυτό το κίνητρο ήρθε με τη μορφή της απομάκρυνσης των αρχείων της εταιρείας και της απειλής να τα κυκλοφορήσει στο κοινό εάν δεν πληρώνουν το τέλος. Οι δημιουργοί του Maze έφτασαν ακόμη και στο σημείο να δημιουργήσουν έναν ιστότοπο «ντροπιασμού» που απαριθμεί εταιρείες που έχουν πέσει θύματα του ransomware τους αλλά δεν έχουν πληρώσει ακόμη τα λύτρα.

Αυτό παρουσιάζει ένα ιδιαίτερα φαύλο διπλό ή ακόμη και τριπλό whammy για το θύμα. Όχι μόνο τα αρχεία τους δεν είναι προσβάσιμα, ένα δυνητικά αναπόσπαστο πλήγμα σε οργανισμούς όπως νοσοκομεία και χρηματοπιστωτικά ιδρύματα, αλλά τώρα κινδυνεύουν να κοινοποιηθούν τα δεδομένα τους στο κοινό ή να πωληθούν σε έναν από τους ανταγωνιστές τους. Φυσικά, αυτό είναι ακόμη μεγαλύτερο πονοκέφαλο για εταιρείες που δεσμεύονται από τους νόμους περί εμπιστευτικότητας των πελατών. Υπάρχει επίσης η απώλεια φήμης και πιθανή επιτυχία στην αποτίμηση του χρηματιστηρίου εάν η παραβίαση γίνει δημόσια. Τρίτον, εάν είχαν προσπαθήσει να αποκρύψουν την επίθεση κατά πρώτο λόγο, αντιμετωπίζουν τον έλεγχο των κανονισμών που απαιτούν από τις εταιρείες να αποκαλύψουν τυχόν παραβιάσεις αυτού του είδους.

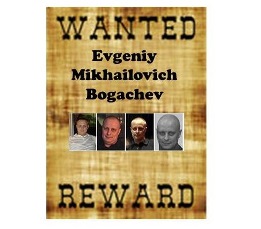

Δεν είναι μια όμορφη εικόνα; Πράγματι, το FBI θεώρησε τον Maze ως μια τόσο σοβαρή απειλή που εξέδωσαν προειδοποίηση για τις επιχειρήσεις. Με τη βοήθεια του Comodo Cyber Security ομάδα, αυτό το blog ρίχνει μια πιο προσεκτική ματιά στη λειτουργία του νέου Maze ransomware. Ένα στοιχείο της σημείωσης off-the-top είναι η παρουσία του αντικειμένου mutex «prkMtx» στον κώδικα. Αυτό το αντικείμενο χρησιμοποιείται από τη βιβλιοθήκη εκμετάλλευσης της Equation Group, «gPrivLibh». Για όσους από εσάς ζείτε έξω από τον εξειδικευμένο κόσμο των απειλών ανάλυσης, το Equation Group είναι μια ομάδα ανάπτυξης που συνδέεται στενά με τις επιθέσεις Stuxnet και Flame. Πολλοί ειδικοί πιστεύουν ότι η ομάδα έχει δεσμούς με την NSA. Οι προγραμματιστές του Maze προφανώς επέλεξαν το mutex και το χρησιμοποίησαν στο ransomware τους, δείχνοντας ότι το «κακόβουλο λογισμικό είναι κακόβουλο λογισμικό», ανεξάρτητα από τις υποκειμενικές «καλές» προθέσεις των αρχικών συγγραφέων.

Τι είναι το Maze ransomware;

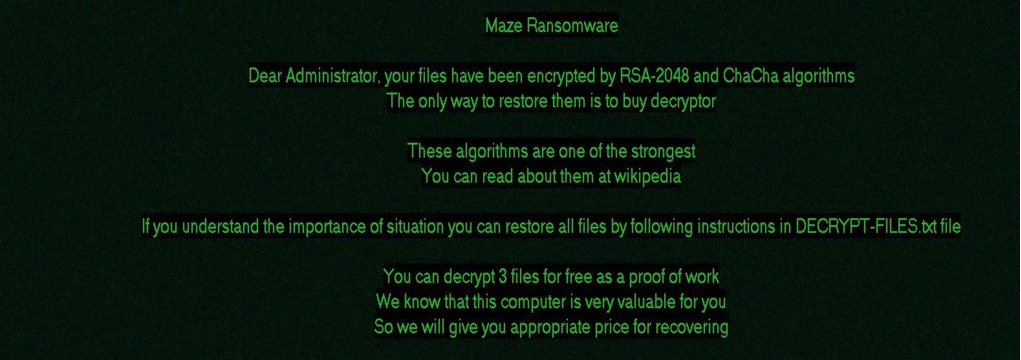

Το Maze ransomware, προηγουμένως γνωστό ως ChaCha, διανέμεται μέσω email malspam τα οποία έχουν το κακόβουλο λογισμικό ως συνημμένο, μέσω exploit kits όπως το Spleevo και το Fallout, και με τη διάσπαση συνδέσεων RDP που έχουν αδύναμους κωδικούς πρόσβασης. Το ωφέλιμο φορτίο του είναι να κρυπτογραφήσει όλα τα δεδομένα στις μονάδες δίσκου ενός θύματος με κρυπτογράφηση RSA-2048 και την κρυπτογράφηση ροής chacha20 και, στη συνέχεια, να απαιτήσει μια χρέωση λύτρων για την αποκρυπτογράφηση των δεδομένων. Η παρακάτω εικόνα δείχνει τις διάφορες επεκτάσεις που προσθέτει ο Maze σε κρυπτογραφημένα αρχεία:

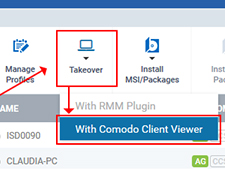

Το κακόβουλο λογισμικό στη συνέχεια τοποθετεί ένα μήνυμα λύτρων στην επιφάνεια εργασίας του χρήστη. Οι ερευνητές της Comodo έχουν εντοπίσει τους 5 κορυφαίους διακομιστές επικοινωνίας Maze βρίσκονται στη Ρωσία, την Πολωνία, την Τουρκία, την Ολλανδία και την Αυστρία:

Ανατομία επίθεσης λαβυρίνθου

Το Maze είναι μια πολύ εξελιγμένη οικογένεια που έχει ισχυρές εξαιρέσεις πολλαπλών επιπέδων και τεχνικές κατά του εντοπισμού σφαλμάτων που εμποδίζουν τις ερευνητικές ομάδες να έχουν πρόσβαση στο αρχικό περιεχόμενο του ransomware. Η ερευνητική ομάδα Comodo απειλή κατάφερε να ξεπεράσει αυτά τα εμπόδια για να ανακαλύψει λεπτομέρειες που δεν έχουν ξαναδεί.

Υπάρχουν τρία μέρη της ανάλυσης:

Α) Λίστα IP, επεκτάσεις ιστού και κωδικοποιημένες διευθύνσεις URL

Β) Διαδικασία κρυπτογράφησης αρχείων

Γ) Οθόνη κλειδώματος, σημειώσεις αποκρυπτογράφησης και σύνδεσμος αποκρυπτογράφησης

Α) Λίστα IP, επεκτάσεις ιστού και κωδικοποιημένες διευθύνσεις URL

Η λίστα IP Maze περιλαμβάνει 14 σκληρές κωδικοποιημένες διευθύνσεις IP, που δείχνουν μια ευρεία διανομή διακομιστών. Οι διευθύνσεις στη λίστα είναι:

92.63.8.47

92.63.32.2

92.63.37.100

92.63.194.20

92.63.17.245

92.63.32.55

92.63.11.151

92.63.194.3

92.63.15.8

92.63.29.137

92.63.32.57

92.63.15.56

92.63.32.52

92.63.15.6

Υπάρχουν επίσης 6 σκληρές κωδικοποιήσεις επεκτάσεων ιστού - '.do', '.jsp', '.shtml', '.html', '.aspx' και '.php':

Ο Maze χρησιμοποιεί τους ακόλουθους σχηματισμούς URL ('post / edit' και 'siginin / transfer'):

Β) Διαδικασία κρυπτογράφησης αρχείων Ransomware:

Ο Maze δημιουργεί ένα απόθεμα όλων των αρχείων / φακέλων στη μονάδα δίσκου συστήματος του μηχανήματος θύματος και τα παραθέτει σε ένα αρχείο με το όνομα "DECRYPT-FILES.html":

Η ομάδα Comodo έλεγξε την πολυπλοκότητα της κρυπτογράφησης του Maze εκτελώντας ένα δοκιμαστικό αρχείο μέσω της διαδικασίας κρυπτογράφησης. Το αρχείο, με την ονομασία '~ Test.txt', υποβλήθηκε σε κρυπτογράφηση που περιλαμβάνει κλήσεις API CreateFileW, ReadFile, CreateFileMappingW και MapViewOfFile:

Το παρακάτω στιγμιότυπο οθόνης δείχνει το περιεχόμενο του αρχείου πριν από την κρυπτογράφηση:

Η έκδοση μετά την κρυπτογράφηση και το hex dump εμφανίζεται παρακάτω:

Γ) Οθόνη κλειδώματος, σημειώσεις αποκρυπτογράφησης και σύνδεσμος αποκρυπτογράφησης

Το σημείωμα λύτρων Maze όχι μόνο εξηγεί τι έχει συμβεί και πώς να πληρώσει, αλλά ξοδεύει πολύ χρόνο προσπαθώντας να «πουλήσει» τη διαδρομή πληρωμής στο θύμα. Οι χάκερ φαίνεται να έχουν συνειδητοποιήσει ότι τα τρομακτικά μηνύματα και οι απειλές είναι μια κακή τεχνική μετατροπής πελατών και έχουν προχωρήσει σε πιο πειστικά μηνύματα για να κλείσουν την «πώληση» νωρίτερα.

Η οθόνη κλειδώματος ενημερώνει τον χρήστη ότι τα αρχεία του έχουν κρυπτογραφηθεί και υπογραμμίζει τη δύναμη των αλγορίθμων που χρησιμοποιήθηκαν. Η σελίδα ενθαρρύνει ακόμη και τον χρήστη να ερευνήσει τους αλγόριθμους προκειμένου να επιβεβαιώσει τους ισχυρισμούς του. Αυτό πιθανότατα είναι να επιταχύνει τις πληρωμές αποθαρρύνοντας τον χρήστη να σπαταλήσει χρόνο προσπαθώντας να ανακτήσει τα αρχεία. Ως τεχνική δυστοπικών πωλήσεων, επιτρέπουν επίσης στο θύμα να αποκρυπτογραφήσει 3 αρχεία δωρεάν για να αποδείξει ότι λειτουργεί ο αποκρυπτογράφος του. Η ελπίδα είναι ότι ο χρήστης είναι πιο πιθανό να πληρώσει εάν έχει αποδείξεις ότι η διαδικασία αποκρυπτογράφησης λειτουργεί πραγματικά:

Το συνοδευτικό σημείωμα επαναλαμβάνει τη σοβαρότητα της κατάστασης και περιέχει λεπτομερείς οδηγίες σχετικά με τον τρόπο επικοινωνίας με τους εισβολείς για την πληρωμή. Το σημείωμα είναι ξεκάθαρο και καλά διαμορφωμένο, δανειζόμενο το στυλ των γενικών σελίδων συχνών ερωτήσεων με τίτλους όπως "Τι συνέβη;" και "Πώς μπορώ να επαναφέρω τα αρχεία μου;":

Η 2η επιλογή στη σημείωση ενθαρρύνει τον χρήστη να επισκεφθεί τον ιστότοπο πληροφοριών του στη διεύθυνση https://mazedecrypt.top/1b010b7e5a3ebe7d. Και πάλι, ο ιστότοπος προσφέρει απόδειξη μιας γρήγορης λειτουργίας μάρκετινγκ με χαλαρωτικά μηνύματα για να διαβεβαιώσει τον χρήστη ότι η πληρωμή είναι η σωστή απόφαση. Αναφερόμενος στα θύματα ως «πελάτες», ισχυρίζεται ότι είναι ένας ανεξάρτητος ιστότοπος υποστήριξης αφιερωμένος στην ευγενή αποστολή της αποθήκευσης των αρχείων του χρήστη:

Ο ιστότοπος ζητά από τον χρήστη να ανεβάσει το αρχείο "DECRYPT-FILES.txt" ώστε οι χάκερ να μπορούν να αναγνωρίσουν το θύμα.

Δεν δηλώνονται ανοιχτά χρεώσεις για την αποκρυπτογράφηση, αλλά το στάδιο 2 του εκβιασμού ενθαρρύνει τον χρήστη να επικοινωνήσει με το koreadec@tutanota.com και το yourealdecrypt@airmail.cc για να «διαπραγματευτεί» μια τιμή:

Λογισμικό προστασίας Ransomware

Ο ορθοστάτης Το Ransomware εξελίχθηκε - Η νέα επίθεση Maze προσθέτει απειλή δημοσίευσης δεδομένων σε υπάρχον μοντέλο ransomware εμφανίστηκε για πρώτη φορά σε Comodo Ειδήσεις και Πληροφορίες Ασφάλειας Διαδικτύου.

- Coinsmart. Το καλύτερο ανταλλακτήριο Bitcoin και Crypto στην Ευρώπη.

- Platoblockchain. Web3 Metaverse Intelligence. Ενισχύθηκε η γνώση. ΕΛΕΥΘΕΡΗ ΠΡΟΣΒΑΣΗ.

- CryptoHawk. Ραντάρ Altcoin. Δωρεάν δοκιμή.

- Πηγή: https://blog.comodo.com/pc-security/new-maze-attack-adds-threat-of-data-publication-to-existing-ransomware-model/

- "

- 11

- 2020

- a

- Σχετικά

- επιταχύνουν

- πρόσβαση

- πρόσβαση

- διευθύνσεις

- αλγόριθμος

- αλγόριθμοι

- Όλα

- ανάλυση

- analytics

- api

- Austria

- συγγραφείς

- αντιγράφων ασφαλείας

- εμπόδια

- πριν

- είναι

- παρακάτω

- Αποκλεισμός

- Blog

- Δανεισμός

- παραβίαση

- παραβιάσεις

- χτίζω

- Κτίριο

- επιχειρήσεις

- φορτία

- αξιώσεις

- πιο κοντά

- κωδικός

- Επικοινωνία

- Εταιρείες

- εταίρα

- Εταιρεία

- ανταγωνιστές

- υπολογιστή

- Διασυνδέσεις

- επικοινωνήστε μαζί μας

- Περιέχει

- περιεχόμενο

- δημιουργία

- δημιουργεί

- δημιουργία

- δημιουργούς

- εγκληματίας

- στον κυβερνοχώρο

- κυβερνασφάλεια

- ημερομηνία

- ημέρα

- αποφάσισε

- απόφαση

- αφιερωμένο

- Ζήτηση

- επιφάνεια εργασίας

- λεπτομερής

- καθέκαστα

- προγραμματιστές

- Ανάπτυξη

- Display

- διανέμονται

- διανομή

- διπλασιαστεί

- αυτοκίνητο

- χωματερή

- Νωρίς

- Αποτελεσματικός

- Ενθαρρύνει

- κρυπτογράφηση

- εξελίσσεται

- υφιστάμενα

- εμπειρογνώμονας

- εμπειρογνώμονες

- Εκμεταλλεύομαι

- επεκτάσεις

- Πρόσωπο

- νέφος

- οικογένεια

- FAQ

- FBI

- Πόδια

- οικονομικός

- Χρηματοπιστωτικά ιδρύματα

- εύρεση

- Όνομα

- Εξής

- μορφή

- Δωρεάν

- από

- να πάρει

- μεγαλύτερη

- Group

- Ομάδα

- χάκερ

- συνέβη

- σκληρή δουλειά

- βοήθεια

- Κρύβω

- υψηλά

- ελπίζω

- νοσοκομεία

- Πως

- Πώς να

- HTTPS

- προσδιορίσει

- εικόνα

- περιλαμβάνει

- ανεξάρτητος

- πληροφορίες

- ιδρυμάτων

- Internet

- Ασφάλεια στο Διαδίκτυο

- απογραφή

- IP

- Διευθύνσεις IP

- IT

- γνωστός

- αργότερο

- Του νόμου

- Βιβλιοθήκη

- Πιθανός

- Λίστα

- Λίστες

- ζω

- κλειδωμένη

- ματιά

- μηχανή

- Mainstream

- κάνω

- Κατασκευή

- malware

- διαχειρίζεται

- Μάρκετινγκ

- ύλη

- μέσα

- μηνύματα

- μηνυμάτων

- ενδέχεται να

- Αποστολή

- μοντέλο

- περισσότερο

- πλέον

- Φύση

- κανενα απο τα δυο

- Ολλανδία

- νέα

- Notes

- προσφορές

- λειτουργία

- λειτουργίες

- Επιλογή

- τάξη

- οργανώσεις

- ΑΛΛΑ

- καταβλήθηκε

- ιδιαίτερα

- Κωδικοί πρόσβασης

- Πληρωμή

- πληρωμή

- πληρωμές

- εικόνα

- Poland

- φτωχός

- δυνατός

- παρουσία

- δώρα

- αρκετά

- τιμή

- διαδικασια μας

- απόδειξη

- προστασία

- δημόσιο

- δημοσιεύσεις

- δημοσιεύει

- Λύτρα

- ransomware

- Επίθεση Ransomware

- συνειδητοποίησα

- Ανάκτηση

- κανονισμοί

- απελευθερώνουν

- κυκλοφόρησε

- φήμη

- απαιτούν

- έρευνα

- ερευνητές

- Κίνδυνος

- Διαδρομή

- τρέξιμο

- Russia

- εμπορικός

- οικονομία

- Οθόνη

- ασφάλεια

- αίσθηση

- σοβαρός

- σειρά

- παρουσιάζεται

- ιστοσελίδα

- κατάσταση

- So

- πωλούνται

- στέρεο

- μερικοί

- εξελιγμένα

- Στάδιο

- δήλωσε

- μετάδοση

- δύναμη

- ισχυρός

- στυλ

- υποστήριξη

- σύστημα

- στόχος

- ομάδες

- τεχνικές

- λέει

- δοκιμή

- Η

- απειλές

- τρία

- Μέσω

- ώρα

- φορές

- κορυφή

- 5 κορυφή

- τροχιά

- παραδοσιακός

- Turkey

- ξεκλειδώσετε

- χρήση

- Εκτίμηση

- διάφορα

- εκδοχή

- θύματα

- ιστός

- Ιστοσελίδα : www.example.gr

- Τι

- Ο ΟΠΟΊΟΣ

- χωρίς

- Εργασία

- λειτουργεί

- κόσμος