ΚΥΒΕΡΑΣΦΑΛΕΙΑ: «ΔΕΝ ΤΟ ΕΚΑΝΕ ΑΛΛΑ ΜΠΟΡΕΙΣ!»

Με τον Paul Ducklin και τον Chester Wisniewski

Intro και outro μουσική από Edith Mudge.

Κάντε κλικ και σύρετε στα ηχητικά κύματα παρακάτω για να μεταβείτε σε οποιοδήποτε σημείο. Μπορείτε επίσης να ακούστε απευθείας στο Soundcloud.

Μπορείτε να μας ακούσετε στο SoundCloud, Apple Podcasts, Podcasts Google, Spotify, Ράπτων και οπουδήποτε υπάρχουν καλά podcast. Ή απλά ρίξτε το URL της ροής RSS μας στο αγαπημένο σας podcatcher.

ΔΙΑΒΑΣΤΕ ΤΟ ΜΕΤΑΓΡΑΦΟ

ΠΑΠΙΑ. Γεια σε όλους.

Καλώς ήρθατε σε αυτό το ειδικό μίνι επεισόδιο του podcast του Naked Security.

Ονομάζομαι Paul Ducklin, και σήμερα μαζί μου είναι ο φίλος και συνάδελφός μου Chester Wisniewski.

Τσέστερ, σκέφτηκα ότι θα έπρεπε να πούμε κάτι για το τι έχει μετατραπεί στη μεγάλη ιστορία της εβδομάδας… μάλλον θα είναι η μεγάλη ιστορία του μήνα!

Απλώς θα σου διαβάσω το επικεφαλίδα Χρησιμοποίησα στο Naked Security:

"Η UBER ΕΧΕΙ HACKEN, καυχιέται για χάκερ - πώς να σταματήσετε να σας συμβαίνει."

Ετσι!

Πες μας τα πάντα για αυτό….

CHET. Λοιπόν, μπορώ να επιβεβαιώσω ότι τα αυτοκίνητα εξακολουθούν να οδηγούν.

Έρχομαι σε εσάς από το Βανκούβερ, είμαι στο κέντρο της πόλης, κοιτάζω έξω από το παράθυρο, και στην πραγματικότητα υπάρχει ένα Uber που κάθεται έξω από το παράθυρο…

ΠΑΠΙΑ. Δεν ήταν εκεί όλη μέρα;

CHET. Όχι, δεν έχει. [ΓΕΛΙΑ]

Εάν πατήσετε το κουμπί για να βάλετε ένα αυτοκίνητο μέσα στην εφαρμογή, να είστε σίγουροι: αυτή τη στιγμή, φαίνεται ότι θα έχετε πραγματικά κάποιον να έρθει και να σας κάνει μια βόλτα.

Αλλά δεν είναι απαραίτητα τόσο σίγουρο, εάν είστε υπάλληλος στην Uber, ότι θα κάνετε πολλά από τα πάντα για τις επόμενες ημέρες, λαμβάνοντας υπόψη τον αντίκτυπο στα συστήματά τους.

Δεν γνωρίζουμε πολλές λεπτομέρειες, στην πραγματικότητα, Ντακ, για το τι ακριβώς συνέβη.

Όμως, σε πολύ υψηλό επίπεδο, η συναίνεση φαίνεται να είναι ότι υπήρξε κάποια κοινωνική μηχανική ενός υπαλλήλου της Uber που επέτρεψε σε κάποιον να αποκτήσει βάση μέσα στο δίκτυο της Uber.

Και μπόρεσαν να κινηθούν πλευρικά, όπως λέμε, ή να περιστραφούν, μόλις μπήκαν μέσα για να βρουν κάποια διοικητικά διαπιστευτήρια που τελικά τους οδήγησαν να έχουν τα κλειδιά για το βασίλειο της Uber.

ΠΑΠΙΑ. Έτσι, αυτό δεν μοιάζει με παραδοσιακή κλοπή δεδομένων, ή έθνος κράτους ή επίθεση ransomware, έτσι δεν είναι;

CHET. Όχι.

Αυτό δεν σημαίνει ότι κάποιος άλλος μπορεί να μην ήταν επίσης στο δίκτυό του χρησιμοποιώντας παρόμοιες τεχνικές – ποτέ δεν ξέρεις πραγματικά.

Στην πραγματικότητα, όταν η ομάδα ταχείας απόκρισης ανταποκρίνεται σε περιστατικά, συχνά διαπιστώνουμε ότι υπάρχουν περισσότεροι από ένας παράγοντες απειλής μέσα σε ένα δίκτυο, επειδή εκμεταλλεύονταν παρόμοιες μεθόδους πρόσβασης.

ΠΑΠΙΑ. Ναι… είχαμε ακόμη και μια ιστορία δύο απατεώνων ransomware, βασικά άγνωστων μεταξύ τους, που μπήκαν ταυτόχρονα.

Έτσι, ορισμένα από τα αρχεία ήταν κρυπτογραφημένα με ransomware-A-then-ransomware-B, και μερικά με ransomware-B-followed-by-ransomware-A.

Ήταν ένα ανίερο χάος…

CHET. Λοιπόν, αυτά είναι παλιά νέα, Ντακ. [ΓΕΛΙΑ]

Έκτοτε δημοσιεύσαμε άλλο ένα όπου *τρία* διαφορετικά ransomware ήταν στο ίδιο δίκτυο.

ΠΑΠΙΑ. Ω, αγαπητέ! [ΜΕΓΑΛΟ ΓΕΛΙΟ] Συνεχίζω να γελάω με αυτό, αλλά αυτό είναι λάθος. [ΓΕΛΙΑ]

CHET. Δεν είναι ασυνήθιστο να συμμετέχουν πολλοί παράγοντες απειλής, επειδή, όπως λέτε, εάν ένα άτομο μπορεί να ανακαλύψει ένα ελάττωμα στην προσέγγισή σας για την υπεράσπιση του δικτύου σας, δεν υπάρχει τίποτα που να υποδηλώνει ότι άλλα άτομα μπορεί να μην έχουν ανακαλύψει το ίδιο ελάττωμα.

Αλλά σε αυτή την περίπτωση, νομίζω ότι έχετε δίκιο, καθώς φαίνεται ότι είναι «για το lulz», αν θέλετε.

Εννοώ ότι το άτομο που το έκανε συνέλεγε κυρίως τρόπαια καθώς αναπηδούσε μέσω του δικτύου – με τη μορφή στιγμιότυπων οθόνης όλων αυτών των διαφορετικών εργαλείων και βοηθητικών προγραμμάτων και προγραμμάτων που χρησιμοποιούνταν γύρω από την Uber – και τα δημοσίευε δημόσια, υποθέτω για το δρόμο πίστη.

ΠΑΠΙΑ. Τώρα, σε μια επίθεση που έγινε από κάποιον που *δεν* ήθελε να καυχηθεί, αυτός ο εισβολέας θα μπορούσε να ήταν ένας IAB, ένας αρχικός μεσίτης πρόσβασης, έτσι δεν είναι;

Σε αυτή την περίπτωση, δεν θα είχαν κάνει μεγάλο θόρυβο για αυτό.

Θα είχαν μαζέψει όλους τους κωδικούς πρόσβασης και μετά θα έβγαιναν και θα έλεγαν, "Ποιος θα ήθελε να τους αγοράσει;"

CHET. Ναι, αυτό είναι υπερ-σούπερ επικίνδυνο!

Όσο κακό κι αν φαίνεται να είναι η Uber αυτή τη στιγμή, ιδιαίτερα κάποιος στις ομάδες δημοσίων σχέσεων ή εσωτερικής ασφάλειας της Uber, είναι στην πραγματικότητα το καλύτερο δυνατό αποτέλεσμα…

…το οποίο είναι απλώς ότι το αποτέλεσμα αυτού θα είναι ντροπή, πιθανώς κάποια πρόστιμα για την απώλεια ευαίσθητων πληροφοριών των εργαζομένων, κάτι τέτοιο.

Αλλά η αλήθεια του θέματος είναι σχεδόν για όλους τους άλλους ότι αυτός ο τύπος επίθεσης είναι θύμα, το τελικό αποτέλεσμα καταλήγει να είναι ransomware ή πολλαπλά ransomware, σε συνδυασμό με cryptominers και άλλα είδη κλοπής δεδομένων.

Αυτό είναι πολύ, πολύ πιο δαπανηρό για τον οργανισμό από το να ντρέπεται απλώς.

ΠΑΠΙΑ. Έτσι, αυτή η ιδέα των απατεώνων να μπαίνουν μέσα και να μπορούν να περιπλανηθούν κατά βούληση και να διαλέξουν πού θα πάνε…

…δεν είναι δυστυχώς ασυνήθιστο.

CHET. Τονίζει πραγματικά τη σημασία της ενεργητικής αναζήτησης προβλημάτων, σε αντίθεση με την αναμονή για ειδοποιήσεις.

Σαφώς, αυτό το άτομο μπόρεσε να παραβιάσει την ασφάλεια της Uber χωρίς να ενεργοποιήσει αρχικά ειδοποιήσεις, κάτι που του επέτρεψε να περιπλανηθεί.

Γι' αυτό το κυνήγι απειλών, όπως λέει η ορολογία, είναι τόσο κρίσιμο αυτές τις μέρες.

Επειδή όσο πιο κοντά στο λεπτό-μηδέν ή στη μέρα-μηδέν μπορείτε να ανιχνεύσετε την ύποπτη δραστηριότητα των ατόμων που κάνουν κοινή χρήση αρχείων και ξαφνικά συνδέονται σε μια ολόκληρη σειρά συστημάτων σειριακά στη σειρά – αυτοί οι τύποι δραστηριοτήτων ή πολλές συνδέσεις RDP που πετούν γύρω από το δίκτυο από λογαριασμούς που συνήθως δεν σχετίζονται με αυτήν τη δραστηριότητα…

…αυτοί οι τύποι ύποπτων πραγμάτων μπορούν να σας βοηθήσουν να περιορίσετε το μέγεθος της ζημιάς που μπορεί να προκαλέσει αυτό το άτομο, περιορίζοντας τον χρόνο που έχει για να ξετυλίξει τυχόν άλλα λάθη ασφαλείας που μπορεί να έχετε κάνει και που του επέτρεψαν να αποκτήσουν πρόσβαση σε αυτά τα διαπιστευτήρια διαχείρισης.

Αυτό είναι ένα πράγμα με το οποίο πολλές ομάδες παλεύουν πραγματικά: πώς να δεις να γίνεται κατάχρηση αυτών των νόμιμων εργαλείων;

Αυτή είναι μια πραγματική πρόκληση εδώ.

Επειδή, σε αυτό το παράδειγμα, ακούγεται ότι ένας υπάλληλος της Uber εξαπατήθηκε για να προσκαλέσει κάποιον μέσα, με μια μεταμφίεση που του έμοιαζε τελικά.

Έχετε τώρα έναν νόμιμο λογαριασμό υπαλλήλου, έναν λογαριασμό που κάλεσε κατά λάθος έναν εγκληματία στον υπολογιστή του, που τρέχει κάνοντας πράγματα με τα οποία πιθανώς δεν σχετίζεται συνήθως ο υπάλληλος.

Έτσι, αυτό πρέπει πραγματικά να είναι μέρος της παρακολούθησης και του κυνηγιού απειλών: γνωρίζοντας τι είναι πραγματικά έτσι το φυσιολογικό, ώστε να μπορείτε να εντοπίσετε το "ανώμαλο φυσιολογικό".

Επειδή δεν έφεραν κακόβουλα εργαλεία μαζί τους – χρησιμοποιούν εργαλεία που υπάρχουν ήδη.

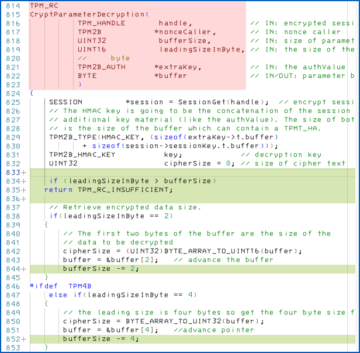

Γνωρίζουμε ότι εξέτασαν σενάρια PowerShell, κάτι τέτοιο – το υλικό που πιθανώς έχετε ήδη.

Αυτό που είναι ασυνήθιστο είναι αυτό το άτομο να αλληλεπιδρά με αυτό το PowerShell ή αυτό το άτομο να αλληλεπιδρά με αυτό το RDP.

Και αυτά είναι πράγματα που είναι πολύ πιο δύσκολο να προσέξετε από το να περιμένετε απλώς να εμφανιστεί μια ειδοποίηση στο ταμπλό σας.

ΠΑΠΙΑ. Λοιπόν, Chester, ποια είναι η συμβουλή σου για εταιρείες που δεν θέλουν να βρεθούν στη θέση της Uber;

Παρόλο που αυτή η επίθεση έχει γίνει κατανοητό ότι έχει τεράστια δημοσιότητα, λόγω των στιγμιότυπων οθόνης που κυκλοφορούν, επειδή φαίνεται ότι είναι, "Ουάου, οι απατεώνες πήραν απολύτως παντού"…

…στην πραγματικότητα, δεν είναι μια μοναδική ιστορία όσον αφορά τις παραβιάσεις δεδομένων.

CHET. Ρωτήσατε για τη συμβουλή, τι θα έλεγα σε έναν οργανισμό;

Και πρέπει να θυμηθώ έναν καλό μου φίλο που ήταν CISO ενός μεγάλου πανεπιστημίου στις Ηνωμένες Πολιτείες πριν από περίπου δέκα χρόνια.

Τον ρώτησα ποια ήταν η στρατηγική ασφαλείας του και είπε: «Είναι πολύ απλό. Τεκμήριο παραβίασης.»

Υποθέτω ότι έχω παραβιαστεί και ότι στο δίκτυό μου υπάρχουν άτομα που δεν θέλω στο δίκτυό μου.

Πρέπει λοιπόν να χτίσω τα πάντα με την υπόθεση ότι κάποιος είναι ήδη εδώ που δεν θα έπρεπε, και να ρωτήσω, "Έχω την προστασία στη θέση μου παρόλο που η κλήση έρχεται από το εσωτερικό του σπιτιού;"

Σήμερα έχουμε ένα τσιτάτο για αυτό: Μηδενική εμπιστοσύνη, που οι περισσότεροι από εμάς έχουμε βαρεθεί να το λέμε ήδη. [ΓΕΛΙΑ]

Αλλά αυτή είναι η προσέγγιση: υπόθεση παραβίασης. μηδενική εμπιστοσύνη.

Δεν θα πρέπει να έχετε την ελευθερία απλώς να περιφέρεστε επειδή φοράτε μια μεταμφίεση που φαίνεται να είναι υπάλληλος του οργανισμού.

ΠΑΠΙΑ. Και αυτό είναι πραγματικά το κλειδί του Zero Trust, έτσι δεν είναι;

Δεν σημαίνει ότι «δεν πρέπει ποτέ να εμπιστεύεσαι κανέναν να κάνει κάτι».

Είναι ένα είδος μεταφοράς για να πούμε, «Ας υποθέσουμε τίποτα» και «Μην εξουσιοδοτείτε τους ανθρώπους να κάνουν περισσότερα από όσα χρειάζονται για την εργασία που έχουν».

CHET. Ακριβώς.

Με την υπόθεση ότι οι επιτιθέμενοί σας δεν χαίρονται τόσο πολύ από το γεγονός ότι σας χάκαραν όπως συνέβη σε αυτήν την περίπτωση…

…πιθανότατα θέλετε να βεβαιωθείτε ότι έχετε έναν καλό τρόπο για τα μέλη του προσωπικού να αναφέρουν ανωμαλίες όταν κάτι δεν φαίνεται σωστό, για να βεβαιωθείτε ότι μπορούν να ενημερώσουν την ομάδα ασφαλείας σας.

Επειδή μιλάμε για παραβίαση δεδομένων μένουν χρόνοι από εμάς Οδηγός ενεργού αντιπάλου, οι εγκληματίες είναι πιο συχνά στο δίκτυό σας για τουλάχιστον δέκα ημέρες:

Έτσι, έχετε μια σταθερή εβδομάδα έως δέκα ημέρες, συνήθως, όπου αν έχετε απλά μάτια αετού που εντοπίζουν πράγματα, έχετε μια πολύ καλή ευκαιρία να το κλείσετε πριν συμβεί το χειρότερο.

ΠΑΠΙΑ. Πράγματι, γιατί αν σκεφτείτε πώς λειτουργεί μια τυπική επίθεση phishing, είναι πολύ σπάνιο οι απατεώνες να πετύχουν με την πρώτη προσπάθεια.

Και αν δεν τα καταφέρουν με την πρώτη προσπάθεια, δεν μαζεύουν απλώς τις βαλίτσες τους και ξεφεύγουν.

Δοκιμάζουν το επόμενο άτομο, και το επόμενο άτομο, και το επόμενο άτομο.

Εάν πρόκειται να πετύχουν μόνο όταν δοκιμάσουν την επίθεση στο 50ο άτομο, τότε αν κάποιος από τους προηγούμενους 49 το εντόπισε και είπε κάτι, θα μπορούσατε να είχατε παρέμβει και να διορθώσετε το πρόβλημα.

CHET. Απολύτως – αυτό είναι κρίσιμο!

Και μιλήσατε για εξαπάτηση ανθρώπων για να δώσουν μάρκες 2FA.

Αυτό είναι ένα σημαντικό σημείο εδώ – υπήρχε έλεγχος ταυτότητας πολλαπλών παραγόντων στην Uber, αλλά το άτομο φαίνεται να είχε πειστεί να το παρακάμψει.

Και δεν ξέρουμε ποια ήταν αυτή η μεθοδολογία, αλλά οι περισσότερες μέθοδοι πολλαπλών παραγόντων, δυστυχώς, έχουν την ικανότητα να παρακαμφθούν.

Όλοι μας είμαστε εξοικειωμένοι με τα διακριτικά που βασίζονται στον χρόνο, όπου λαμβάνετε τα έξι ψηφία στην οθόνη και σας ζητείται να τοποθετήσετε αυτά τα έξι ψηφία στην εφαρμογή για έλεγχο ταυτότητας.

Φυσικά, τίποτα δεν σας εμποδίζει να δώσετε τα έξι ψηφία σε λάθος άτομο για να μπορέσει να ελέγξει την ταυτότητα.

Έτσι, ο έλεγχος ταυτότητας δύο παραγόντων δεν είναι ένα φάρμακο γενικής χρήσης που θεραπεύει όλες τις ασθένειες.

Είναι απλώς ένα χτύπημα ταχύτητας που είναι ένα ακόμη βήμα στην πορεία για να γίνει πιο ασφαλής.

ΠΑΠΙΑ. Ένας καλά αποφασισμένος απατεώνας που έχει το χρόνο και την υπομονή να συνεχίσει να προσπαθεί μπορεί τελικά να μπει μέσα.

Και όπως λέτε, ο στόχος σας είναι να ελαχιστοποιήσετε τον χρόνο που έχουν για να μεγιστοποιήσουν την απόδοση από το γεγονός ότι πήραν την πρώτη θέση…

CHET. Και αυτή η παρακολούθηση πρέπει να γίνεται συνεχώς.

Εταιρείες όπως η Uber είναι αρκετά μεγάλες ώστε να έχουν το δικό τους κέντρο επιχειρήσεων ασφαλείας 24 ώρες το 7ωρο, XNUMX ημέρες την εβδομάδα για να παρακολουθούν τα πράγματα, αν και δεν είμαστε σίγουροι τι συνέβη εδώ, πόσο καιρό ήταν αυτό το άτομο και γιατί δεν σταμάτησαν

Αλλά οι περισσότεροι οργανισμοί δεν είναι απαραίτητα σε θέση να μπορούν να το κάνουν εσωτερικά.

Είναι εξαιρετικά βολικό να έχετε διαθέσιμους εξωτερικούς πόρους που μπορούν να παρακολουθούν – *συνεχώς* να παρακολουθούν – για αυτήν την κακόβουλη συμπεριφορά, μειώνοντας ακόμη περισσότερο τον χρόνο που συμβαίνει η κακόβουλη δραστηριότητα.

Για τους ανθρώπους που ίσως έχουν τακτικές ευθύνες πληροφορικής και άλλη δουλειά να κάνουν, μπορεί να είναι πολύ δύσκολο να δουν αυτά τα νόμιμα εργαλεία να χρησιμοποιούνται και να εντοπίσουν ένα συγκεκριμένο μοτίβο χρησιμοποίησής τους ως κακόβουλο…

ΠΑΠΙΑ. Το τσιτάτο για το οποίο μιλάτε εκεί είναι αυτό που ξέρουμε ως MDR, συντομογραφία Διαχείριση ανίχνευσης και απόκρισης, όπου έχετε ένα σωρό ειδικούς είτε για να το κάνουν για εσάς είτε για να σας βοηθήσουν.

Και νομίζω ότι υπάρχουν ακόμα πολλοί άνθρωποι εκεί έξω που φαντάζονται: «Αν με δουν να το κάνω αυτό, δεν φαίνεται ότι έχω καταργήσει την ευθύνη μου; Δεν είναι παραδοχή ότι δεν ξέρω απολύτως τι κάνω;».

Και δεν είναι, έτσι δεν είναι;

Στην πραγματικότητα, θα μπορούσατε να υποστηρίξετε ότι στην πραγματικότητα κάνει τα πράγματα με πιο ελεγχόμενο τρόπο, επειδή επιλέγετε άτομα που θα σας βοηθήσουν να φροντίσετε το δίκτυό σας *που κάνουν αυτό και μόνο αυτό* για τα προς το ζην.

Και αυτό σημαίνει ότι η κανονική σας ομάδα IT, ακόμα και η δική σας ομάδα ασφαλείας… σε περίπτωση έκτακτης ανάγκης, μπορούν πραγματικά να συνεχίσουν να κάνουν όλα τα άλλα πράγματα που πρέπει να κάνετε ούτως ή άλλως, ακόμα κι αν δέχεστε επίθεση.

CHET. Απολύτως.

Υποθέτω ότι η τελευταία σκέψη που έχω είναι αυτή…

Μην αντιλαμβάνεστε ότι μια επωνυμία όπως η Uber έχει χακάρει σαν να σημαίνει ότι είναι αδύνατο να υπερασπιστείτε τον εαυτό σας.

Τα ονόματα μεγάλων εταιρειών κυνηγούν σχεδόν μεγάλα τρόπαια για άτομα όπως το άτομο που εμπλέκεται σε αυτό το συγκεκριμένο hack.

Και επειδή μια μεγάλη εταιρεία ίσως δεν είχε την ασφάλεια που θα έπρεπε, δεν σημαίνει ότι δεν μπορείτε!

Υπήρξε πολλή ηττοπαθής κουβέντα μεταξύ πολλών οργανισμών με τους οποίους μίλησα μετά από κάποιες προηγούμενες μεγάλες εισβολές, όπως η Target και η Sony, και μερικά από αυτά τα hacks που είχαμε στις ειδήσεις πριν από δέκα χρόνια.

Και οι άνθρωποι έλεγαν, "Aaargh… αν με όλους τους πόρους του Target δεν μπορούν να υπερασπιστούν τον εαυτό τους, τι ελπίδα υπάρχει για μένα;"

Και δεν νομίζω ότι αυτό είναι καθόλου αλήθεια.

Στις περισσότερες από αυτές τις περιπτώσεις, στοχοποιήθηκαν επειδή ήταν πολύ μεγάλοι οργανισμοί και υπήρχε μια πολύ μικρή τρύπα στην προσέγγισή τους από την οποία κάποιος μπόρεσε να περάσει.

Αυτό δεν σημαίνει ότι δεν έχετε την ευκαιρία να υπερασπιστείτε τον εαυτό σας.

Αυτή ήταν η κοινωνική μηχανική, ακολουθούμενη από ορισμένες αμφισβητήσιμες πρακτικές αποθήκευσης κωδικών πρόσβασης σε αρχεία PowerShell.

Αυτά είναι πράγματα που μπορείτε πολύ εύκολα να παρακολουθήσετε και να εκπαιδεύσετε τους υπαλλήλους σας για να διασφαλίσετε ότι δεν κάνετε τα ίδια λάθη.

Επειδή η Uber δεν μπορεί να το κάνει, δεν σημαίνει ότι δεν μπορείτε!

ΠΑΠΙΑ. Πράγματι – νομίζω ότι είναι πολύ καλά, Τσέστερ.

Σε πειράζει να τελειώσω με ένα από τα παραδοσιακά μου κλισέ;

(Το θέμα με τα κλισέ είναι ότι γενικά γίνονται κλισέ επειδή είναι αληθινά και χρήσιμα.)

Μετά από περιστατικά όπως αυτό: «Όσοι δεν θυμούνται την ιστορία είναι καταδικασμένοι να την επαναλάβουν – μην είστε αυτό το άτομο!»

Τσέστερ, σε ευχαριστώ πολύ που αφιέρωσες χρόνο από το πολυάσχολο πρόγραμμά σου, γιατί ξέρω ότι έχεις πραγματικά μια διαδικτυακή ομιλία να κάνεις απόψε.

Λοιπόν, σας ευχαριστώ πολύ για αυτό.

Και ας τελειώσουμε με τον συνηθισμένο μας τρόπο λέγοντας: «Μέχρι την επόμενη φορά, μείνετε ασφαλείς».

[ΜΟΥΣΙΚΟ ΜΟΝΤΕΜ]

- blockchain

- Coingenius

- πορτοφόλια κρυπτογράφησης

- κρυπτο -ανταλλαγή

- κυβερνασφάλεια

- εγκληματίες του κυβερνοχώρου

- Κυβερνασφάλεια

- Απώλεια δεδομένων

- Υπουργείο Εσωτερικής Ασφάλειας

- ψηφιακά πορτοφόλια

- firewall

- Kaspersky

- malware

- Mcafee

- Γυμνή ασφάλεια

- Nexbloc

- Πλάτων

- πλάτων αι

- Πληροφορία δεδομένων Plato

- Παιχνίδι Πλάτωνας

- Πλάτωνα δεδομένα

- platogaming

- το podcast

- Ηγεσία ασφαλείας

- VPN

- ιστοσελίδα της ασφάλειας

- zephyrnet