Las historias de ciberseguridad son como los autobuses: el que estás esperando tarda años en llegar y luego llegan dos a la vez.

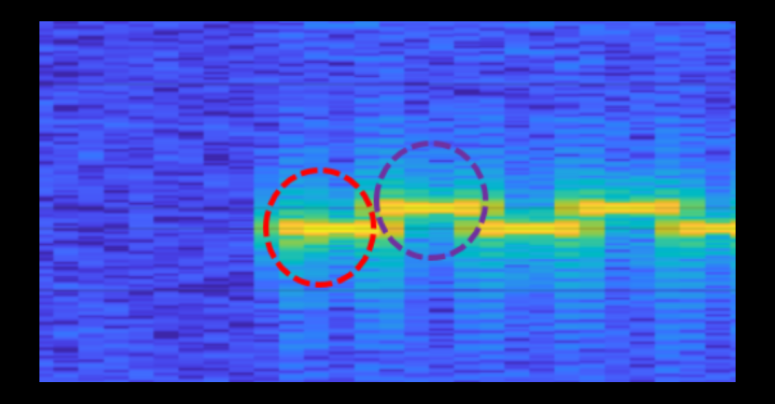

El tema especializado que de repente apareció dos veces esta semana es: resonancia.

El lunes escribimos sobre la canción de 1989 de Janet Jackson Nación del ritmo, y cómo sin darse cuenta se convirtió en una prueba de concepto para un exploit que bloqueó Windows que se informó en 2005.

Esa historia fue publicada recientemente, como un poco de extraña diversión histórica, y con igual sentido de la diversión, MITRE le asignó un número de error oficial de CVE (Sin embargo, de manera confusa, con una marca de fecha de 2022, porque fue cuando se conoció por primera vez).

En ese “hazaña”, se alega que algo sobre el ritmo y la mezcla de frecuencias en la canción ha perturbado las unidades de disco en las computadoras portátiles con Windows de cierto proveedor, haciendo coincidir las frecuencias vibratorias naturales de los discos duros de la vieja escuela…

…hasta el punto de que los efectos de resonancia produjeron suficiente vibración para bloquear el disco, lo que bloqueó el controlador, lo que bloqueó Windows.

Aparentemente, incluso las computadoras portátiles cercanas con el mismo modelo de disco podrían ser R&Bed hasta el punto de fallar, derribando el sistema operativo de forma remota.

Aparentemente, la solución consistió en agregar algún tipo de filtro de paso de banda (Número como en “rango de frecuencias”, no como en “grupo de músicos”) que cortó la resonancia y la sobrecarga, pero dejó el sonido lo suficientemente bien definido para sonar normal.

Dos autobuses a la vez

¿Bien adivina que?

Más o menos al mismo tiempo que el Nación del ritmo Cuando estalló la historia, un investigador de la Universidad Ben-Gurion del Negev en Israel publicó un artículo de investigación sobre los problemas de resonancia en los giroscopios de los teléfonos móviles.

Los giroscopios de teléfonos modernos no tienen volantes giratorios alojados en cardanes, como los juguetes de giroscopio de equilibrio que quizás haya visto o incluso poseído cuando era joven, sino que se basan en nanoestructuras de silicio grabadas que detectan el movimiento a través del campo magnético de la tierra.

El artículo de Mordechai Guri se titula GAIROSCOPE: Inyectar datos de computadoras con espacio de aire a giroscopios cercanos, y el título resume bastante bien la historia.

Por cierto, si se pregunta por qué las palabras clave Universidad Ben-Gurion y espacio de aire te suena, es porque los académicos allí rutinariamente se divierten cantidades absurdas son colaboradores habituales en el campo de cómo gestionar la fuga de datos hacia y desde áreas seguras.

Mantenimiento de un espacio de aire

Así llamado redes con espacio de aire se utilizan comúnmente para tareas como el desarrollo de software antimalware, la investigación de vulnerabilidades de seguridad cibernética, el manejo seguro de documentos secretos o confidenciales y el mantenimiento de las instalaciones de investigación nuclear libres de interferencias externas.

El nombre significa literalmente lo que dice: no hay conexión física entre las dos partes de la red.

Por lo tanto, si asume con optimismo que el hardware de red alternativo, como Wi-Fi y Bluetooth, está controlado adecuadamente, los datos solo pueden moverse entre "adentro" y "afuera" de una manera que requiere una intervención humana activa y, por lo tanto, pueden ser regulados y monitoreados de manera sólida. , supervisado, firmado, registrado, etc.

Pero, ¿qué pasa con un infiltrado corrupto que quiere romper las reglas y robar datos protegidos de una manera que es poco probable que detecten sus propios gerentes y equipo de seguridad?

Los investigadores de la Universidad Ben-Gurion han ideado muchos trucos de exfiltración de datos extraños pero viables a lo largo de los años, junto con técnicas para detectarlos y prevenirlos, a menudo dándoles nombres realmente extravagantes...

…como ANTENA, donde los paquetes de red de aspecto inocente en los cables que conectan el lado confiable de la red en realidad producen ondas de radio débiles que pueden ser detectadas por un colaborador fuera del laboratorio seguro con un dongle USB equipado con antena y un receptor de radio definido por software:

Or velocidades del ventilador solía enviar señales de sonido encubiertas, en un truco llamado el FANÁTICO:

O usando condensadores en una placa base para actuar como diminutos altavoces suplentes en una computadora con su propio altavoz eliminado deliberadamente.

O agregando significado a la cantidad de tinte rojo en la pantalla de segundo a segundo, y muchos otros abstrusos puente aéreo trucos.

El problema con el sonido

Exfiltrar datos a través de un altavoz es bastante fácil (los módems de computadora y los acopladores acústicos lo hacían hace más de 50 años), pero aquí hay dos problemas: [1] los sonidos que emiten los altavoces en el lado confiable de una red airgapped son un pequeño regalo, y [2] necesita un micrófono no detectado y no regulado en el lado no confiable de la red para captar los ruidos y grabarlos subrepticiamente.

El problema [1] fue superado por el descubrimiento de que muchos, si no la mayoría de los altavoces de la computadora, pueden producir los llamados ultrasónico sonidos, con frecuencias lo suficientemente altas (típicamente 17,000 hercios o más) que pocos humanos, si es que hay alguno, pueden escucharlos.

Al mismo tiempo, un micrófono de teléfono móvil típico puede captar sonidos ultrasónicos en el otro lado del espacio de aire, proporcionando así un canal de audio encubierto.

Pero el truco [2] se vio frustrado, al menos en parte, por el hecho de que la mayoría de los teléfonos móviles o tabletas modernos tienen ajustes de configuración fáciles de verificar para controlar el uso del micrófono.

Por lo tanto, los teléfonos que están preparados para violar las políticas de "no se permiten dispositivos de grabación" pueden detectarse con bastante facilidad mediante un control de supervisión antes de que se les permita ingresar a un área segura.

(En otras palabras, existe una posibilidad real de que lo atrapen con un "micrófono en vivo" si su teléfono está configurado en una condición obviamente no conforme, lo que podría resultar en un arresto o algo peor).

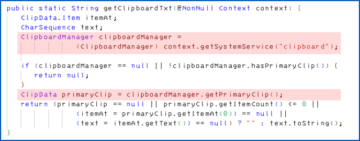

Sin embargo, como ha deducido del título del artículo de Guri, resulta que el chip de giroscopio en la mayoría de los teléfonos móviles modernos, el chip que detecta cuando gira la pantalla hacia un lado o levanta el dispositivo, puede usarse como un micrófono muy rudimentario.

Muy simplificado, el sistema de exfiltración de datos GAIROSCOPE implica exponer un teléfono móvil conocido a un rango de frecuencias ultrasónicas (en el ejemplo de Guri, estas estaban justo por encima de 19,000 hertz, demasiado altas para que casi cualquier persona en la tierra las escuche) y encontrar una frecuencia precisa que provoca resonancia anómala detectable en el chip del giroscopio.

Una vez que haya encontrado una o más frecuencias resonantes fuera del alcance del oído humano, tendrá ambos extremos de un canal de señalización de datos encubierto, basado en frecuencias que pueden generarse de forma inaudible en un extremo y detectarse de manera confiable, sin usar un micrófono normal, en el otro.

La razón para apuntar al giroscopio es que la mayoría de los teléfonos móviles tratan la señal del giroscopio como incontrovertible desde el punto de vista de la privacidad y la seguridad, y permiten que las aplicaciones (en Android, esto incluye incluso el navegador Chrome) lean el giroscopio X, Y y Z. lecturas de posición por defecto, sin ningún permiso especial.

Esto significa que un dispositivo móvil que aparentemente se ha configurado en el modo "no es posible escuchar a escondidas" podría estar recibiendo datos secretos e inaudibles a través de un canal de audio encubierto.

Sin embargo, no se entusiasme demasiado con el rendimiento.

Las tasas de datos generalmente parecen ser de 1 bit por segundo, lo que hace que los módems de computadora de hace 50 años parezcan rápidos...

… pero los datos, como las claves secretas o las contraseñas, suelen tener solo unos pocos cientos o miles de bits, e incluso 1 bit por segundo podría ser suficiente para filtrarlos a través de un espacio de aire seguro y saludable en unos pocos minutos u horas.

¿Qué hacer?

La "cura" obvia para este tipo de truco es prohibir los teléfonos móviles por completo en sus áreas seguras, una precaución que debe esperar en las proximidades de cualquier red grave con espacio de aire.

En áreas menos seguras donde se usan espacios de aire, pero los teléfonos móviles están permitidos (sujeto a configuraciones verificadas específicas) como una conveniencia operativa, la invención de GAIROSCOPE cambia las reglas.

De ahora en adelante, querrá verificar que los usuarios tengan apagó la configuración del sistema de "detección de movimiento", además de bloquear el acceso al micrófono, Wi-Fi, Bluetooth y otras funciones ya conocidas por los riesgos de fuga de datos que conllevan.

Por último, si está realmente preocupado, podría desconecte los altavoces internos en cualquier computadora en el lado seguro de la red...

…o usar un filtro de frecuencia activo, al igual que hizo ese proveedor de computadoras portátiles sin nombre para bloquear el rogue Nación del ritmo señales en 2005.

(El artículo de Guri muestra un circuito eléctrico analógico simple para cortar las frecuencias de audio por encima de un valor elegido).

- espacio de aire

- Ben Gurion

- Universidad Ben-Gurion

- blockchain

- Coingenius

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- fuga de datos

- De pérdida de datos

- departamento de seguridad nacional

- billeteras digitales

- cortafuegos

- GAIROSCOPIO

- Kaspersky

- el malware

- Mcafee

- Seguridad desnuda

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- VPN

- vulnerabilidad

- seguridad del sitio web

- zephyrnet

![T3 Ep119: ¡Infracciones, parches, filtraciones y ajustes! [Audio + Texto]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep119-breaches-patches-leaks-and-tweaks-audio-text-360x188.jpg)