Google acaba de revelar una fourfecta de críticas errores de día cero afectando a una amplia gama de teléfonos Android, incluidos algunos de sus propios modelos Pixel.

Estos errores son un poco diferentes de las vulnerabilidades habituales de Android, que generalmente afectan el sistema operativo Android (que está basado en Linux) o las aplicaciones que lo acompañan, como Google Play, Mensajes o el navegador Chrome.

Los cuatro errores de los que estamos hablando aquí se conocen como vulnerabilidades de banda base, lo que significa que existen en el firmware especial de redes de teléfonos móviles que se ejecuta en el llamado chip de banda base del teléfono.

Estrictamente hablando Banda base es un término que se utiliza para describir las partes primarias o de frecuencia más baja de una señal de radio individual, en contraste con una señal de banda ancha, que (muy vagamente) consta de múltiples señales de banda base ajustadas en numerosos rangos de frecuencia adyacentes y transmitidas al mismo tiempo en para aumentar las tasas de datos, reducir la interferencia, compartir el espectro de frecuencias más ampliamente, complicar la vigilancia, o todo lo anterior. La palabra Banda base también se usa metafóricamente para describir el chip de hardware y el firmware asociado que se usa para manejar el envío y la recepción reales de señales de radio en dispositivos que pueden comunicarse de forma inalámbrica. (Algo confuso, la palabra Banda base generalmente se refiere al subsistema en un teléfono que maneja la conexión a la red de telefonía móvil, pero no a los chips y software que manejan las conexiones Wi-Fi o Bluetooth).

El módem de tu teléfono móvil

Los chips de banda base generalmente funcionan independientemente de las partes "no telefónicas" de su teléfono móvil.

Básicamente, ejecutan un sistema operativo en miniatura propio, en un procesador propio, y funcionan junto con el sistema operativo principal de su dispositivo para proporcionar conectividad de red móvil para realizar y contestar llamadas, enviar y recibir datos, itinerancia en la red, etc. .

Si tiene la edad suficiente para haber usado Internet de acceso telefónico, recordará que tuvo que comprar un módem (abreviatura de modulador y demodulador), que conectó a un puerto serie en la parte posterior de su PC o a una ranura de expansión en su interior; el módem se conectaría a la red telefónica y su PC se conectaría al módem.

Bueno, el hardware y el software de banda base de su teléfono móvil es, muy simplemente, un módem incorporado, generalmente implementado como un subcomponente de lo que se conoce como SoC del teléfono, abreviatura de sistema en chip.

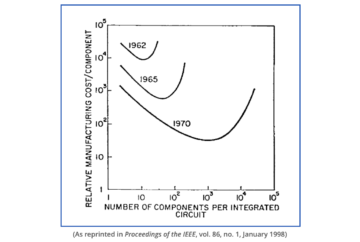

(Puede pensar en un SoC como una especie de "circuito integrado integrado", donde los componentes electrónicos separados que solían estar interconectados al montarlos muy cerca en una placa base se han integrado aún más al combinarlos en un paquete de un solo chip).

De hecho, aún verá procesadores de banda base denominados módems de banda base, porque todavía manejan el negocio de modular y demodular el envío y recepción de datos hacia y desde la red.

Como puede imaginar, esto significa que su dispositivo móvil no solo está en riesgo de los ciberdelincuentes a través de errores en el sistema operativo principal o en una de las aplicaciones que usa...

…pero también en riesgo por vulnerabilidades de seguridad en el subsistema de banda base.

A veces, las fallas de la banda base permiten que un atacante no solo ingrese al módem desde Internet o la red telefónica, sino también al sistema operativo principal (moviéndose lateralmenteo pivotante, como lo llama la jerga) del módem.

Pero incluso si los delincuentes no pueden atravesar el módem y acceder a sus aplicaciones, es casi seguro que pueden causarle una enorme cantidad de daño cibernético con solo implantar malware en la banda base, como olfatear o desviar los datos de su red, husmear en su mensajes de texto, seguimiento de sus llamadas telefónicas y más.

Peor aún, no puede simplemente mirar su número de versión de Android o los números de versión de sus aplicaciones para verificar si es vulnerable o está parcheado, porque el hardware de banda base que tiene, el firmware y los parches que necesita, depende de su dispositivo físico, no del sistema operativo que esté ejecutando en él.

Incluso los dispositivos que son "iguales" en todos los aspectos obvios (vendidos bajo la misma marca, con el mismo nombre de producto, con el mismo número de modelo y apariencia externa) pueden tener diferentes chips de banda base, dependiendo de qué fábrica los ensambló o en qué mercado se vendieron.

Los nuevos días cero

Los errores descubiertos recientemente por Google se describen a continuación:

[Número de error] CVE-2023-24033 (y otras tres vulnerabilidades a las que aún no se les han asignado identidades CVE) permitieron la ejecución remota de código de Internet a banda base. Las pruebas realizadas por [Google] Project Zero confirman que esas cuatro vulnerabilidades permiten que un atacante comprometa de forma remota un teléfono a nivel de banda base sin interacción del usuario, y solo requiere que el atacante sepa el número de teléfono de la víctima.

Con investigación y desarrollo adicionales limitados, creemos que los atacantes expertos podrían crear rápidamente un exploit operativo para comprometer los dispositivos afectados de forma silenciosa y remota.

En términos sencillos, un agujero de ejecución remota de código de Internet a banda base significa que los delincuentes podrían inyectar malware o spyware a través de Internet en la parte de su teléfono que envía y recibe datos de la red...

…sin poner sus manos en su dispositivo real, atrayéndolo a un sitio web falso, persuadiéndolo para que instale una aplicación dudosa, esperando que haga clic en el botón equivocado en una advertencia emergente, delatándose con una notificación sospechosa o engañando usted de otra manera.

18 errores, cuatro guardados semi-secretos

Hubo 18 errores en este último lote, informado por Google a fines de 2022 y principios de 2023.

Google dice que está divulgando su existencia ahora porque el tiempo acordado ha pasado desde que se divulgaron (el período de tiempo de Google suele ser de 90 días, o casi), pero para los cuatro errores anteriores, la compañía no está revelando ningún detalle, señalando que :

Debido a una combinación muy rara de nivel de acceso que brindan estas vulnerabilidades y la velocidad con la que creemos que se podría crear un exploit operativo confiable, hemos decidido hacer una excepción de política para retrasar la divulgación de las cuatro vulnerabilidades que permiten Internet-to- ejecución remota de código de banda base

En lenguaje sencillo: si tuviéramos que decirle cómo funcionan estos errores, haríamos que sea demasiado fácil para los ciberdelincuentes comenzar a hacer cosas realmente malas a muchas personas al implantar malware en sus teléfonos.

En otras palabras, incluso Google, que generó controversia en el pasado por negarse a extender sus plazos de divulgación y por publicar abiertamente código de prueba de concepto para zero-days aún sin parchear, ha decidido seguir el espíritu de su Project Zero responsable. proceso de divulgación, en lugar de ceñirse al pie de la letra.

El argumento de Google para apegarse generalmente a la letra y no al espíritu de sus reglas de divulgación no es del todo irrazonable. Mediante el uso de un algoritmo inflexible para decidir cuándo revelar los detalles de los errores no corregidos, incluso si esos detalles podrían usarse para el mal, la compañía argumenta que se pueden evitar las quejas de favoritismo y subjetividad, como "¿Por qué la compañía X obtuvo tres errores adicionales?" semanas para corregir su error, mientras que la empresa Y no lo hizo?

¿Qué hacer?

El problema con los errores que se anuncian pero no se revelan por completo es que es difícil responder a las preguntas: “¿Estoy afectado? Y si es así, ¿qué debo hacer?”

Aparentemente, la investigación de Google se centró en los dispositivos que usaban un componente de módem de banda base de la marca Samsung Exynos, pero eso no significa necesariamente que el sistema en chip se identificaría o marcaría a sí mismo como un Exynos.

Por ejemplo, los dispositivos Pixel recientes de Google usan el propio sistema en chip de Google, con la marca tensor, pero tanto el Pixel 6 como el Pixel 7 son vulnerables a estos errores de banda base aún semisecretos.

Como resultado, no podemos brindarle una lista definitiva de dispositivos potencialmente afectados, pero Google informa (nuestro énfasis):

Según la información de los sitios web públicos que asignan conjuntos de chips a dispositivos, es probable que los productos afectados incluyan:

- Dispositivos móviles de Samsung, incluidos los de la S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 y A04 serie;

- Dispositivos móviles de Vivo, incluidos los de la S16, S15, S6, X70, X60 y X30 serie;

- El 6 píxeles y 7 píxeles serie de dispositivos de Google; y

- Cualquier vehículo que utilice el Exynos Auto T5123 chipset.

Google dice que el firmware de banda base tanto en Pixel 6 como en Pixel 7 se parcheó como parte de las actualizaciones de seguridad de Android de marzo de 2023, por lo que los usuarios de Pixel deben asegurarse de tener los parches más recientes para sus dispositivos.

Para otros dispositivos, los diferentes proveedores pueden tardar diferentes períodos de tiempo en enviar sus actualizaciones, así que consulte con su proveedor o proveedor de telefonía móvil para obtener más detalles.

Mientras tanto, estos errores aparentemente pueden evitarse en la configuración de su dispositivo, si usted:

- Desactiva las llamadas Wi-Fi.

- Desactiva Voz sobre LTE (VoLTE).

En Google palabras, "desactivar estas configuraciones eliminará el riesgo de explotación de estas vulnerabilidades".

Si no necesita o no usa estas funciones, también puede desactivarlas de todos modos hasta que sepa con certeza qué chip de módem tiene su teléfono y si necesita una actualización.

Después de todo, incluso si su dispositivo resulta ser invulnerable o ya está parcheado, no hay inconveniente en no tener cosas que no necesita.

Destacado imagen de Wikipedia, por usuario Köf3, debajo de CC BY-SA 3.0 licencia.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :es

- 1

- 2022

- 2023

- 7

- a

- Poder

- Sobre

- arriba

- Absoluto

- de la máquina

- Adicionales

- Equilibrado

- afectar

- afectando

- algoritmo

- Todos

- junto al

- ya haya utilizado

- cantidad

- y

- android

- anunció

- https://www.youtube.com/watch?v=xB-eutXNUMXJtA&feature=youtu.be

- applicación

- aplicaciones

- aplicaciones

- somos

- Arguye

- argumento

- en torno a

- AS

- ensamblada

- asigna

- asociado

- At

- atraído

- autor

- auto

- evitado

- Atrás

- background-image

- Malo

- BE

- porque

- CREEMOS

- Poco

- Bluetooth

- frontera

- Fondo

- marca

- calificada

- Descanso

- banda ancha

- cada navegador

- Error

- loco

- incorporado

- .

- comprar

- by

- llamar

- Calls

- PUEDEN

- Reubicación

- ciertamente

- comprobar

- chip

- Papas fritas

- chipset

- Chrome

- navegador de Chrome

- clic

- Cerrar

- código

- Color

- combinación

- combinar

- cómo

- Comunicarse

- compañía

- quejas

- componente

- componentes

- compromiso

- llevado a cabo

- Confirmar

- CONTACTO

- Conexiones

- Conectividad

- contraste

- controversia

- podría

- Protectora

- Para crear

- Los criminales

- crítico

- Crooks

- CVE

- ciberdelincuentes

- peligroso

- datos

- Días

- decidir

- decidido

- definitivo

- retrasar

- Dependiente

- describir

- descrito

- detalles

- Desarrollo

- dispositivo

- Dispositivos

- HIZO

- una experiencia diferente

- difícil

- Revelar

- revelación

- descubierto CRISPR

- Pantalla

- No

- "Hacer"

- No

- Abajo

- Temprano en la

- de forma sencilla

- ya sea

- Electronic

- énfasis

- Inglés

- enorme

- suficientes

- garantizar

- enteramente

- esencialmente

- Incluso

- ejemplo

- excepción

- ejecución

- expansión

- Explotar

- explotación

- ampliar

- extra

- personal

- muchos

- Caracteristicas

- Fijar

- defectos

- centrado

- seguir

- siguiente

- Frecuencia

- en

- completamente

- promover

- en general

- obtener

- conseguir

- Donar

- Diezmos y Ofrendas

- Google Play

- De Google

- encargarse de

- Manijas

- Manos

- Materiales

- Tienen

- es

- altura

- esta página

- Agujero

- flotar

- Cómo

- HTML

- HTTPS

- i

- Identifique

- identidades

- implementado

- in

- incluir

- Incluye

- aumente

- independientemente

- INSTRUMENTO individual

- información

- instalar

- COMPLETAMENTE

- interacción

- interconectado

- Internet

- IT

- SUS

- sí mismo

- jerga

- jpg

- Saber

- conocido

- Tarde

- más reciente

- carta

- Nivel

- Licencia

- que otros

- Limitada

- Lista

- Mira

- Inicio

- para lograr

- Realizar

- el malware

- mapa

- Marzo

- Margen

- Mercado

- max-ancho

- sentido

- significa

- mientras tanto

- la vida

- podría

- Móvil

- dispositivo móvil

- teléfono móvil

- modelo

- modelos

- más,

- múltiples

- nombre

- necesariamente

- ¿ Necesita ayuda

- del sistema,

- Datos de red

- red

- Nuevo

- normal

- .

- número

- números

- numeroso

- obvio

- of

- Viejo

- on

- ONE

- funcionar

- funcionamiento

- sistema operativo

- operativos.

- solicite

- Otro

- EL DESARROLLADOR

- paquete

- parte

- partes

- pasado

- pasado

- Patch

- Parches

- Paul

- PC

- Personas

- teléfono

- llamadas telefónicas

- móviles

- los libros físicos

- pixel

- Natural

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- Jugar

- Atascado

- política

- ventanas emergentes

- posición

- Artículos

- la posibilidad

- primario

- Problema

- Procesador

- procesadores

- Producto

- Productos

- proyecto

- proporcionar

- proveedor

- público

- DTP

- Preguntas

- con rapidez

- Radio

- distancia

- RARO

- Tarifas

- más bien

- recibe

- aprovecha

- reciente

- recientemente

- reducir

- referido

- se refiere

- se deniega

- confianza

- recordarlo

- sanaciones

- remove

- reportado

- Informes

- exigir

- la investigación

- la investigación y el desarrollo

- responsable

- resultado

- género

- Revelado

- Riesgo

- reglas

- Ejecutar

- correr

- mismo

- Samsung

- dice

- EN LINEA

- actualizaciones de seguridad

- enviando

- separado

- de serie

- Serie

- ajustes

- Compartir

- En Corto

- tienes

- Signal

- señales

- simplemente

- desde

- soltero

- experto

- espacio

- espionaje

- So

- Software

- vendido

- sólido

- algo

- algo

- hablar

- especial

- Spectrum

- velocidad

- espíritu

- software espía

- comienzo

- pega

- Sin embargo

- tal

- vigilancia

- suspicaz

- SVG

- te

- ¡Prepárate!

- hablar

- pruebas

- esa

- El

- su

- Les

- sí mismos

- Estas

- cosas

- Pensar

- Tres

- equipo

- marco temporal

- a

- demasiado

- parte superior

- Seguimiento

- transición

- transparente

- GIRO

- típicamente

- bajo

- Actualizar

- Actualizaciones

- Enlance

- utilizan el

- Usuario

- usuarios

- generalmente

- Vehículos

- vendedor

- vendedores

- versión

- vía

- Vulnerabilidades

- Vulnerable

- Esperando

- advertencia

- Camino..

- Página web

- sitios web

- Semanas

- WELL

- ¿

- sean

- que

- mientras

- Wi-fi

- amplio

- Amplia gama

- extensamente

- Wikipedia

- seguirá

- Palabra

- palabras

- Actividades:

- trabajado

- se

- Mal

- X

- tú

- zephyrnet

- cero

![T3 Ep121: ¿Puedes ser pirateado y luego procesado por ello? [Audio + Texto]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-360x188.png)

![T3 Ep124: Cuando las llamadas aplicaciones de seguridad se vuelven deshonestas [Audio + Texto]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)