La empresa china Zoetop, ex propietaria de las muy populares marcas de "moda rápida" SHEIN y ROMWE, ha sido multada con 1,900,000 dólares por el estado de Nueva York.

Como la Fiscal General Letitia James ponlo en un comunicado la semana pasada:

Las débiles medidas de seguridad digital de SHEIN y ROMWE facilitaron que los piratas informáticos robaran los datos personales de los consumidores.

Como si eso no fuera suficientemente malo, James continuó diciendo:

[L]os datos personales fueron robados y Zoetop trató de encubrirlos. No proteger los datos personales de los consumidores y mentir al respecto no está de moda. SHEIN y ROMWE deben reforzar sus medidas de ciberseguridad para proteger a los consumidores del fraude y el robo de identidad.

Francamente, nos sorprende que Zoetop (ahora SHEIN Distribution Corporation en los EE. UU.) se saliera con la suya tan a la ligera, teniendo en cuenta el tamaño, la riqueza y el poder de marca de la empresa, su aparente falta incluso de precauciones básicas que podrían haber evitado o reducido el peligro planteado. por la violación, y su deshonestidad continua en el manejo de la violación después de que se conoció.

Brecha descubierta por extraños

Según la la Oficina del Fiscal General de Nueva York, Zoetop ni siquiera se dio cuenta de la violación, que ocurrió en junio de 2018, por sí sola.

En cambio, el procesador de pagos de Zoetop descubrió que la empresa había sido violada, siguiendo los informes de fraude de dos fuentes: una empresa de tarjetas de crédito y un banco.

La compañía de tarjetas de crédito encontró los datos de las tarjetas de los clientes de SHEIN a la venta en un foro clandestino, lo que sugiere que los datos se habían adquirido en grandes cantidades de la propia compañía o de uno de sus socios de TI.

Y el banco identificó a SHEIN (pronunciado "she in", si no lo habías averiguado ya, no "brillo") como lo que se conoce como un CPP en los historiales de pago de numerosos clientes que habían sido defraudados.

CPP es la abreviatura de punto común de compra, y significa exactamente lo que dice: si 100 clientes denuncian de forma independiente el fraude contra sus tarjetas, y si el único comerciante común al que los 100 clientes realizaron pagos recientemente es la empresa X...

… entonces tiene evidencia circunstancial de que X es una causa probable del “brote de fraude”, de la misma manera que el innovador epidemiólogo británico John Snow rastreó un brote de cólera de 1854 en Londres hasta un bomba de agua contaminada en Broad Street, Soho.

El trabajo de Snow ayudó a descartar la idea de que las enfermedades simplemente “se propagan a través del aire viciado”; estableció la “teoría de los gérmenes” como una realidad médica y revolucionó el pensamiento sobre la salud pública. También mostró cómo la medición y las pruebas objetivas pueden ayudar a conectar las causas y los efectos, asegurando así que los futuros investigadores no pierdan el tiempo encontrando explicaciones imposibles y buscando "soluciones" inútiles.

no tomó precauciones

Como era de esperar, dado que la empresa se enteró de la violación de segunda mano, la investigación de Nueva York criticó a la empresa por no molestarse en monitorear la seguridad cibernética, dado que “no ejecutó escaneos de vulnerabilidad externos regulares ni monitoreó o revisó regularmente los registros de auditoría para identificar incidentes de seguridad”.

La investigación también informó que Zoetop:

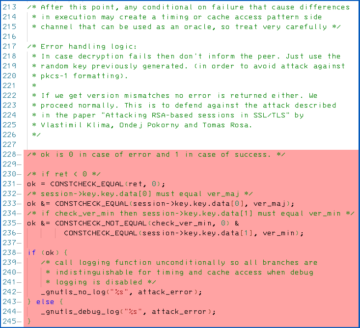

- Hashed las contraseñas de los usuarios de una manera que se considera demasiado fácil de descifrar. Aparentemente, el hashing de contraseñas consistía en combinar la contraseña del usuario con un salt aleatorio de dos dígitos, seguido de una iteración de MD5. Los informes de los entusiastas del descifrado de contraseñas sugieren que una plataforma de descifrado de 8 GPU independiente con hardware de 2016 podría procesar 200,000,000,000 5 20 5 MDXNUMX por segundo en ese entonces (la sal generalmente no agrega ningún tiempo de cálculo adicional). Eso equivale a probar casi XNUMX cuatrillones de contraseñas al día usando solo una computadora especial. (Las tasas de craqueo de MDXNUMX de hoy son aparentemente de cinco a diez veces más rápidas que eso, usando tarjetas gráficas recientes).

- Datos registrados imprudentemente. Para las transacciones en las que ocurrió algún tipo de error, Zoetop guardó la transacción completa en un registro de depuración, aparentemente incluyendo los detalles completos de la tarjeta de crédito (suponemos que esto incluía el código de seguridad, así como el número largo y la fecha de vencimiento). Pero incluso después de enterarse de la violación, la empresa no trató de averiguar dónde podría haber almacenado este tipo de datos de tarjetas de pago deshonestas en sus sistemas.

- No podría molestarse con un plan de respuesta a incidentes. La compañía no solo no tuvo un plan de respuesta de seguridad cibernética antes de que ocurriera la violación, sino que aparentemente no se molestó en elaborar uno después, y la investigación indica que “no tomó medidas oportunas para proteger a muchos de los clientes afectados”.

- Sufrió una infección de spyware dentro de su sistema de procesamiento de pagos. Según explicó la investigación, “cualquier filtración de datos de tarjetas de pago [por lo tanto] habría ocurrido mediante la interceptación de datos de tarjetas en el punto de compra”. Como puede imaginar, dada la falta de un plan de respuesta a incidentes, la empresa no pudo decir posteriormente qué tan bien había funcionado este malware de robo de datos, aunque el hecho de que los detalles de la tarjeta de los clientes aparecieran en la dark web sugiere que los atacantes estaban exitoso.

no dije la verdad

La empresa también fue duramente criticada por su deshonestidad en la forma en que trató a los clientes después de conocer el alcance del ataque.

Por ejemplo, la empresa:

- Indicó que se vieron afectados 6,420,000 usuarios (los que efectivamente habían realizado pedidos), aunque sabía que se robaron 39,000,000 de registros de cuentas de usuario, incluidas esas contraseñas cifradas de manera inepta.

- Dijo que había contactado a esos 6.42 millones de usuarios, cuando en realidad solo se informó a los usuarios de Canadá, EE. UU. y Europa.

- Les dijo a los clientes que "no tenía evidencia de que la información de su tarjeta de crédito fuera tomada de nuestros sistemas", a pesar de haber sido alertados de la violación por dos fuentes que presentaron evidencia que sugería exactamente eso.

La empresa, al parecer, también se olvidó de mencionar que sabía que había sufrido una infección de malware que robaba datos y que no había podido presentar pruebas de que el ataque no había arrojado nada.

Tampoco reveló que a veces guardaba a sabiendas los detalles completos de la tarjeta en los registros de depuración (al menos 27,295 equipos, de hecho), pero en realidad no intentó rastrear esos archivos de registro falsos en sus sistemas para ver dónde terminaron o quién podría haber tenido acceso a ellos.

Para colmo de males, la investigación descubrió además que la empresa no cumplía con PCI DSS (sus registros de depuración falsos se aseguraron de eso), se le ordenó someterse a una investigación forense de PCI, pero luego se negó a permitirles a los investigadores el acceso que necesitaban. para hacer su trabajo.

Como señalan irónicamente los documentos judiciales, “[n]o obstante, en la revisión limitada que realizó, el [investigador forense calificado por PCI] encontró varias áreas en las que los sistemas de Zoetop no cumplían con PCI DSS”.

Quizás lo peor de todo, cuando la empresa descubrió contraseñas de su sitio web ROMWE a la venta en la dark web en junio de 2020, y finalmente se dio cuenta de que estos datos probablemente fueron robados en la brecha de 2018 que ya había tratado de encubrir...

… su respuesta, durante varios meses, fue presentar a los usuarios afectados un aviso de inicio de sesión que culpaba a la víctima y decía: “Su contraseña tiene un nivel de seguridad bajo y puede estar en riesgo. Cambie su contraseña de inicio de sesión”.

Ese mensaje se cambió posteriormente a una declaración de distracción que decía: “Su contraseña no ha sido actualizada en más de 365 días. Para su protección, actualícelo ahora”.

Solo en diciembre de 2020, después de que se encontró un segundo lote de contraseñas para la venta en la web oscura, lo que aparentemente llevó la parte ROMWE de la brecha a más de 7,000,000 de cuentas, la compañía admitió a sus clientes que se habían mezclado en lo que suavemente se refiere como un "incidente de seguridad de datos".

¿Qué hacer?

Desafortunadamente, el castigo en este caso no parece ejercer mucha presión sobre "¿a quién le importa la seguridad cibernética cuando puedes pagar la multa?" empresas a hacer lo correcto, ya sea antes, durante o después de un incidente de ciberseguridad.

¿Deberían ser mayores las sanciones por este tipo de comportamiento?

Mientras haya empresas que parezcan tratar las multas simplemente como un costo del negocio que se puede incluir en el presupuesto por adelantado, ¿son las sanciones financieras el camino correcto a seguir?

¿O deberían las empresas que sufren infracciones de este tipo, luego tratar de impedir que los investigadores de terceros y luego ocultar la verdad completa de lo que sucedió de sus clientes...

…simplemente se le impida comerciar en absoluto, por amor o por dinero?

¡Dí tu opinión en los comentarios a continuación! (Puede permanecer en el anonimato).

¿No hay suficiente tiempo o personal?

Aprenda más sobre Detección y respuesta gestionadas por Sophos:

Búsqueda, detección y respuesta de amenazas las 24 horas del día, los 7 días de la semana ▶

- blockchain

- Coingenius

- cubrir

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- Violacíon de datos

- De pérdida de datos

- departamento de seguridad nacional

- billeteras digitales

- cortafuegos

- Cumplimiento GDPR

- Kaspersky

- el malware

- Mcafee

- Seguridad desnuda

- New York

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- ROMWE

- ELLA EN

- VPN

- seguridad del sitio web

- zephyrnet

- zoetop