CIBERSEGURIDAD: “¡ELLOS NO LO HICIERON PERO TÚ PUEDES!”

Con Paul Ducklin y Chester Wisniewski

Música de introducción y final de Edith Mudge.

Haga clic y arrastre en las ondas sonoras de abajo para saltar a cualquier punto. Tú también puedes escuchar directamente en Soundcloud.

Puedes escucharnos en SoundCloud, Podcasts de Apple, Podcasts de Google, Spotify, Stitcher y en cualquier lugar donde se encuentren buenos podcasts. O simplemente suelta el URL de nuestro feed RSS en tu cazador de vainas favorito.

LEER LA TRANSCRIPCIÓN

PATO. Hola todos.

Bienvenidos a este miniepisodio especial del podcast Naked Security.

Mi nombre es Paul Ducklin y hoy me acompaña mi amigo y colega Chester Wisniewski.

Chester, pensé que deberíamos decir algo sobre lo que se ha convertido en la gran historia de la semana... ¡probablemente será la gran historia del mes!

Solo te leeré el titular Usé en Naked Security:

"UBER HA SIDO HACKEADO, alardea de hacker: cómo evitar que te suceda a ti".

¡Asi que!

Cuéntanos todo al respecto….

CHET. Bueno, puedo confirmar que los coches todavía están en marcha.

Vengo desde Vancouver, estoy en el centro, estoy mirando por la ventana, y en realidad hay un Uber sentado afuera de la ventana...

PATO. ¿No ha estado allí todo el día?

CHET. No, no lo ha hecho. [RISAS]

Si presiona el botón para llamar a un automóvil dentro de la aplicación, tenga la seguridad: en este momento, parece que alguien vendrá y lo llevará.

Pero no es necesariamente tan seguro, si eres un empleado de Uber, que vas a estar haciendo casi nada durante los próximos días, considerando el impacto en sus sistemas.

En realidad, no conocemos muchos detalles, Duck, de lo que sucedió exactamente.

Pero, en un nivel muy alto, el consenso parece ser que hubo cierta ingeniería social de un empleado de Uber que permitió que alguien se afianzara dentro de la red de Uber.

Y pudieron moverse lateralmente, como decimos, o pivotar, una vez dentro para encontrar unas credenciales administrativas que finalmente les llevaron a tener las llaves del reino de Uber.

PATO. Entonces, esto no parece un robo de datos tradicional, un estado nacional o un ataque de ransomware, ¿verdad?

CHET. No.

Eso no quiere decir que alguien más no haya estado en su red utilizando técnicas similares; nunca se sabe realmente.

De hecho, cuando nuestro equipo de Respuesta Rápida responde a incidentes, a menudo encontramos que ha habido más de un actor de amenazas dentro de una red, porque explotaron métodos de acceso similares.

PATO. Sí… incluso teníamos una historia de dos ladrones de ransomware, básicamente desconocidos entre sí, que ingresaron al mismo tiempo.

Entonces, algunos de los archivos se cifraron con ransomware-A-luego-ransomware-B, y algunos con ransomware-B-seguido-de-ransomware-A.

Eso fue un desastre profano...

CHET. Bueno, esas son noticias viejas, Duck. [RISAS]

Desde entonces hemos publicado otro donde *tres* ransomwares diferentes estaban en la misma red.

PATO. ¡Oh querido! [BIG LAUGH] Sigo riéndome de esto, pero eso está mal. [RISAS]

CHET. No es raro que participen múltiples actores de amenazas porque, como usted dice, si una persona puede descubrir una falla en su enfoque para defender su red, no hay nada que sugiera que otras personas no hayan descubierto la misma falla.

Pero en este caso, creo que tienes razón, en que parece ser “para los lulz”, por así decirlo.

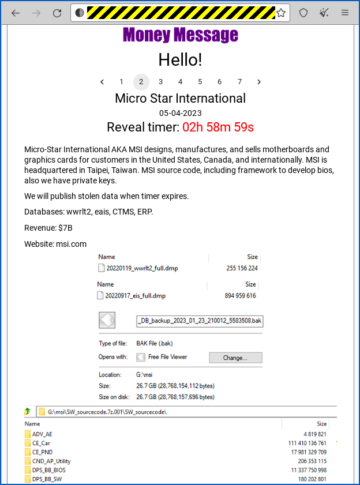

Quiero decir, la persona que lo hizo estaba principalmente recolectando trofeos a medida que rebotaban a través de la red, en forma de capturas de pantalla de todas estas diferentes herramientas, utilidades y programas que se usaban en Uber, y los publicaba públicamente, supongo que para la calle. crédito

PATO. Ahora, en un ataque realizado por alguien que *no* quería presumir, ese atacante podría haber sido un IAB, un intermediario de acceso inicial, ¿no es así?

En cuyo caso, no habrían hecho un gran ruido al respecto.

Habrían recopilado todas las contraseñas y luego salido y dicho: "¿A quién le gustaría comprarlas?"

CHET. ¡Sí, eso es super-super peligroso!

Tan malo como parece ser Uber en este momento, en particular alguien en los equipos de relaciones públicas o seguridad interna de Uber, en realidad es el mejor resultado posible...

…que es solo que el resultado de esto será vergüenza, probablemente algunas multas por perder información confidencial de los empleados, ese tipo de cosas.

Pero la verdad del asunto es que para casi todos los demás víctimas de este tipo de ataque, el resultado final termina siendo ransomware o múltiples ransomwares, combinados con criptomineros y otros tipos de robo de datos.

Eso es mucho, mucho más costoso para la organización que simplemente sentirse avergonzado.

PATO. Entonces, esta idea de ladrones que ingresan y pueden deambular a voluntad y elegir a dónde van...

… lamentablemente no es inusual.

CHET. Realmente enfatiza la importancia de buscar activamente problemas, en lugar de esperar alertas.

Claramente, esta persona pudo violar la seguridad de Uber sin activar ninguna alerta inicialmente, lo que les dio tiempo para deambular.

Es por eso que la caza de amenazas, como dice la terminología, es tan crítica en estos días.

Porque cuanto más cerca del minuto cero o del día cero pueda detectar la actividad sospechosa de las personas que hurgan en los archivos compartidos y de repente inician sesión en un montón de sistemas en serie en una fila, ese tipo de actividades, o muchas conexiones RDP volando. en la red desde cuentas que normalmente no están asociadas con esa actividad...

…ese tipo de cosas sospechosas pueden ayudarlo a limitar la cantidad de daño que esa persona puede causar, al limitar la cantidad de tiempo que tienen para desentrañar cualquier otro error de seguridad que haya cometido que les permitió obtener acceso a esas credenciales administrativas.

Esto es algo con lo que muchos equipos están luchando: ¿cómo ver que se abusa de estas herramientas legítimas?

Eso es un verdadero desafío aquí.

Porque, en este ejemplo, parece que un empleado de Uber fue engañado para invitar a alguien a entrar, con un disfraz que al final se parecía a ellos.

Ahora tiene la cuenta de un empleado legítimo, una que accidentalmente invitó a un delincuente a su computadora, haciendo cosas con las que probablemente ese empleado no está normalmente asociado.

Entonces, eso realmente tiene que ser parte de su monitoreo y búsqueda de amenazas: saber qué es lo normal realmente para que pueda detectar "normal anómalo".

Porque no trajeron herramientas maliciosas con ellos, están usando herramientas que ya están allí.

Sabemos que miraron los scripts de PowerShell, ese tipo de cosas, las cosas que probablemente ya tengas.

Lo que es inusual es que esta persona interactúe con ese PowerShell o esta persona interactúe con ese RDP.

Y esas son cosas que son mucho más difíciles de vigilar que simplemente esperar a que aparezca una alerta en su tablero.

PATO. Entonces, Chester, ¿cuál es tu consejo para las empresas que no quieren encontrarse en la posición de Uber?

Aunque es comprensible que este ataque haya recibido una gran cantidad de publicidad, debido a las capturas de pantalla que están circulando, porque parece ser: "Guau, los delincuentes llegaron absolutamente a todas partes"...

…de hecho, no es una historia única en lo que respecta a las filtraciones de datos.

CHET. Preguntaste sobre el consejo, ¿qué le diría a una organización?

Y tengo que pensar en un buen amigo mío que fue CISO de una importante universidad de los Estados Unidos hace unos diez años.

Le pregunté cuál era su estrategia de seguridad y me dijo: "Es muy simple. Suposición de incumplimiento.”

Supongo que estoy violado y que hay personas en mi red que no quiero en mi red.

Así que tengo que construir todo con la suposición de que ya hay alguien aquí que no debería estar y preguntar: "¿Tengo la protección en su lugar aunque la llamada provenga del interior de la casa?"

Hoy tenemos una palabra de moda para eso: Zero Trust, que la mayoría de nosotros ya estamos hartos de decir. [RISAS]

Pero ese es el enfoque: presunción de incumplimiento; confianza cero

No debe tener la libertad de deambular simplemente porque se pone un disfraz que parece ser un empleado de la organización.

PATO. Y esa es realmente la clave de Zero Trust, ¿no es así?

No significa: “Nunca debes confiar en nadie para hacer nada”.

Es una especie de metáfora para decir: "No asumas nada" y "No autorices a las personas a hacer más de lo que necesitan hacer para la tarea en cuestión".

CHET. Precisamente.

Suponiendo que tus atacantes no disfrutan tanto al revelar el hecho de que fuiste pirateado como sucedió en este caso...

…probablemente quiera asegurarse de tener una buena manera para que los miembros del personal informen anomalías cuando algo no parece estar bien, para asegurarse de que puedan avisar a su equipo de seguridad.

Porque hablar de los tiempos de permanencia de la violación de datos de nuestro Libro de jugadas del adversario activo, los delincuentes suelen estar en su red durante al menos diez días:

Por lo tanto, tiene una semana sólida a diez días, por lo general, donde si solo tiene algunos ojos de águila que detectan cosas, tiene una buena oportunidad de apagarlo antes de que suceda lo peor.

PATO. De hecho, porque si piensas en cómo funciona un ataque típico de phishing, es muy raro que los delincuentes tengan éxito en el primer intento.

Y si no tienen éxito en el primer intento, no hacen las maletas y se marchan.

Intentan con la siguiente persona, y la siguiente persona, y la siguiente persona.

Si solo van a tener éxito cuando intenten atacar a la persona número 50, entonces si alguno de los 49 anteriores lo vio y dijo algo, podría haber intervenido y solucionado el problema.

CHET. Absolutamente, ¡eso es crítico!

Y hablaste de engañar a la gente para que regalara tokens 2FA.

Ese es un punto importante aquí: hubo autenticación de múltiples factores en Uber, pero la persona parece haber sido convencida de omitirla.

Y no sabemos cuál era esa metodología, pero la mayoría de los métodos de factores múltiples, desafortunadamente, tienen la capacidad de ser eludidos.

Todos estamos familiarizados con los tokens basados en el tiempo, en los que obtienes los seis dígitos en la pantalla y se te pide que ingreses esos seis dígitos en la aplicación para autenticar.

Por supuesto, no hay nada que le impida dar los seis dígitos a la persona equivocada para que pueda autenticarse.

Por lo tanto, la autenticación de dos factores no es un medicamento para todo uso que cura todas las enfermedades.

Es simplemente un bache que es otro paso en el camino para volverse más seguro.

PATO. Un ladrón bien determinado que tiene el tiempo y la paciencia para seguir intentándolo puede eventualmente ingresar.

Y como usted dice, su objetivo es minimizar el tiempo que tienen para maximizar el retorno por el hecho de que obtuvieron el primer lugar...

CHET. Y ese monitoreo debe ocurrir todo el tiempo.

Las empresas como Uber son lo suficientemente grandes como para tener su propio centro de operaciones de seguridad las 24 horas del día, los 7 días de la semana para monitorear las cosas, aunque no estamos muy seguros de qué sucedió aquí, cuánto tiempo estuvo esta persona y por qué no la detuvieron.

Pero la mayoría de las organizaciones no están necesariamente en condiciones de poder hacerlo internamente.

Es muy útil tener recursos externos disponibles que puedan monitorear (monitorear *continuamente*) este comportamiento malicioso, acortando aún más la cantidad de tiempo que ocurre la actividad maliciosa.

Para las personas que tal vez tengan responsabilidades regulares de TI y otro trabajo que hacer, puede ser bastante difícil ver que se usan estas herramientas legítimas y detectar un patrón particular de uso como algo malicioso...

PATO. La palabra de moda de la que estás hablando es lo que conocemos como MDR, abreviatura de Detección y respuesta gestionadas, donde obtienes un grupo de expertos para que lo hagan por ti o te ayuden.

Y creo que todavía hay mucha gente que se imagina: “Si me ven haciendo eso, ¿no parece que he abrogado mi responsabilidad? ¿No es una admisión de que no sé absolutamente lo que estoy haciendo?

Y no lo es, ¿verdad?

De hecho, podría argumentar que en realidad está haciendo las cosas de una manera más controlada, porque está eligiendo personas para que lo ayuden a cuidar su red *que hacen eso y solo eso* para ganarse la vida.

Y eso significa que su equipo de TI regular, e incluso su propio equipo de seguridad... en caso de una emergencia, pueden continuar haciendo todas las demás cosas que necesitan hacer de todos modos, incluso si está bajo ataque.

CHET. Absolutamente.

Supongo que el último pensamiento que tengo es este...

No perciba que una marca como Uber está siendo pirateada como que le es imposible defenderse.

Los nombres de las grandes empresas son casi una gran caza de trofeos para personas como la persona involucrada en este truco en particular.

¡Y el hecho de que una gran empresa tal vez no tenga la seguridad que debería no significa que usted no pueda!

Hubo mucha charla derrotista entre muchas organizaciones con las que hablé después de algunos grandes ataques anteriores, como Target y Sony, y algunos de estos ataques que tuvimos en las noticias hace diez años.

Y la gente decía: "Aaargh... si con todos los recursos de Target no pueden defenderse, ¿qué esperanza hay para mí?"

Y realmente no creo que eso sea cierto en absoluto.

En la mayoría de estos casos, fueron atacados porque eran organizaciones muy grandes y había un pequeño agujero en su enfoque por el que alguien podía entrar.

Eso no significa que no tengas la oportunidad de defenderte.

Esto fue ingeniería social, seguida de algunas prácticas cuestionables de almacenamiento de contraseñas en archivos de PowerShell.

Estas son cosas que puede observar muy fácilmente y educar a sus empleados para asegurarse de que no comete los mismos errores.

¡El hecho de que Uber no pueda hacerlo no significa que tú no puedas!

PATO. De hecho, creo que está muy bien expresado, Chester.

¿Te importa si termino con uno de mis clichés tradicionales?

(Lo que pasa con los clichés es que generalmente se convierten en clichés por ser verdaderos y útiles).

Después de incidentes como este: “Aquellos que no pueden recordar la historia están condenados a repetirla, ¡no seas esa persona!”

Chester, muchas gracias por tomarte un tiempo de tu apretada agenda, porque sé que en realidad tienes una charla en línea que hacer esta noche.

Entonces, muchas gracias por eso.

Y terminemos de la manera habitual diciendo: “Hasta la próxima, manténganse seguros”.

[MÓDEM MUSICAL]

- blockchain

- Coingenius

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- De pérdida de datos

- departamento de seguridad nacional

- billeteras digitales

- cortafuegos

- Kaspersky

- el malware

- Mcafee

- Seguridad desnuda

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- Podcast

- Liderazgo en seguridad

- VPN

- seguridad del sitio web

- zephyrnet