¿A QUÉ QUIERE DECIR QUE "NO CUMPLE CON EL ESTÁNDAR PARA EL SERVICIO DE SEGURIDAD"?

Haga clic y arrastre en las ondas sonoras de abajo para saltar a cualquier punto. Tú también puedes escuchar directamente en Soundcloud.

Con Doug Aamoth y Paul Ducklin. Música de introducción y salida de Edith Mudge.

Puedes escucharnos en SoundCloud, Podcasts de Apple, Podcasts de Google, Spotify, Stitcher y en cualquier lugar donde se encuentren buenos podcasts. O simplemente suelta el URL de nuestro feed RSS en tu cazador de vainas favorito.

LEER LA TRANSCRIPCIÓN

DOUG. Infracciones impresionantes, cifrado descifrable y parches en abundancia.

Todo eso más en el podcast Naked Security.

[MÓDEM MUSICAL]

Bienvenidos al podcast, todos.

Soy Doug Aamoth; él es Paul Ducklin.

Paul, ¿cómo está hoy, señor?

PATO. Doug... lo sé, porque me dijiste de antemano, lo que viene Esta semana en la historia de la tecnología, y es GENIAL!

DOUG. OK!

Esta semana, el 18 de octubre de 1958, un osciloscopio y una computadora construidos para simular la resistencia del viento se combinaron con controladores de aluminio personalizados, y el juego Tenis para dos nació.

Presentado en una exhibición de tres días en el Laboratorio Nacional de Brookhaven, Tennis for Two demostró ser extremadamente popular, especialmente entre los estudiantes de secundaria.

Si estás escuchando esto, debes ir a Wikipedia y buscar “Tennis for Two”.

Ahí hay un video de algo que se construyó en 1958...

… Creo que estarás de acuerdo conmigo, Paul, fue bastante increíble.

PATO. ¡Me encantaría jugarlo hoy!

Y, como Asteroids y Battle Zone, y aquellos juegos especialmente recordados de los años 1980…

…porque es un osciloscopio: ¡gráficos vectoriales!

Sin pixelación, sin diferencias dependiendo de si una línea está a 90 grados, 30 grados o 45 grados.

Y la respuesta de sonido de los relés de los controladores... ¡es genial!

Es increíble que esto fuera en 1958.

Volviendo a un anterior Esta semana en la historia de la tecnología, estaba en la cúspide de la revolución de los transistores.

Aparentemente, la mitad computacional era una mezcla de válvulas termoiónicas (tubos de vacío) y relés.

Y el circuito de visualización estaba basado en transistores, Doug

Así que fue justo en la combinación de todas las tecnologías: relés, válvulas y transistores, todo en un videojuego innovador.

DOUG. Muy genial.

Compruébalo en Wikipedia: Tenis para dos.

Ahora pasemos a nuestra primera historia.

Paul, sé que eres muy hábil para escribir un gran poema...

…He escrito un poema muy corto para presentar esta primera historia, si me permite.

PATO. Entonces serán dos líneas, ¿verdad? [RISAS]

DOUG. Va un poco como esto.

Zoom para Mac/No obtener secuestrado.

[MUY LARGO SILENCIO]

Fin del poema.

PATO. Oh, lo siento!

Pensé que ese era el título, y que ahora ibas a hacer el poema.

DOUG. Entonces, ese es el poema.

PATO. DE ACUERDO.

[SIN EMOCIÓN] Encantador, Doug.

DOUG. [IRÓNICO] Gracias.

PATO. ¡La rima fue espectacular!

Pero no todos los poemas tienen que rimar….

DOUG. Eso es cierto.

PATO. Lo llamaremos verso libre, ¿de acuerdo?

DOUG. De acuerdo por favor.

PATO. Desafortunadamente, esta fue una puerta trasera gratuita en Zoom para Mac.

[SENTIRSE CULPABLE] Lo siento, ese no fue un buen comienzo, Doug.

[RISAS] Pisas el césped de otra persona, a menudo te quedas corto...

DOUG. ¡No, está bien!

Estaba probando poemas esta semana; estás probando segues.

Tenemos que salir de nuestras zonas de confort de vez en cuando.

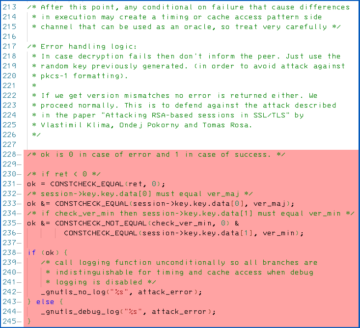

PATO. Supongo que este era un código que estaba destinado a compilarse cuando se realizó la compilación final, pero que accidentalmente se dejó.

Es solo para la versión de Zoom para Mac y se ha parcheado, así que asegúrese de estar actualizado.

Básicamente, en algunas circunstancias, cuando se iniciaba una transmisión de video o la aplicación activaba la cámara, inadvertidamente pensaría que es posible que desee depurar el programa.

Porque, oye, ¡quizás eras un desarrollador! [RISAS]

Eso no se supone que suceda en las versiones de lanzamiento, obviamente.

Y eso significaba que había un puerto de depuración TCP abierto en la interfaz de red local.

Eso significaba que cualquiera que pudiera pasar paquetes a ese puerto, que presumiblemente podría ser cualquier otro usuario conectado localmente, por lo que no necesitaría ser un administrador o incluso usted... incluso un usuario invitado, eso sería suficiente.

Entonces, un atacante que tuviera algún tipo de malware proxy en su computadora que pudiera recibir paquetes desde el exterior e inyectarlos en la interfaz local básicamente podría enviar comandos a las entrañas del programa.

Y las cosas típicas que permiten las interfaces de depuración incluyen: volcar algo de memoria; extraer secretos; cambiar el comportamiento del programa; ajustar los ajustes de configuración sin pasar por la interfaz habitual para que el usuario no pueda verlos; captura todo el audio sin decírselo a nadie, sin mostrar la advertencia de grabación; todo ese tipo de cosas.

La buena noticia es que Zoom lo encontró por sí mismo y lo parcheó bastante rápido.

Pero es un gran recordatorio de que, como decimos tan a menudo, [RISAS] "Hay muchos deslices entre la copa y el labio".

DOUG. Está bien, muy bien.

Permanezcamos a bordo del tren de parches y entremos en la próxima estación.

Y esta historia… quizás la parte más interesante de esta historia del Patch Tuesday más reciente fue lo que Microsoft *no* incluyó?

PATO. Desafortunadamente, los parches que probablemente todos esperaban, y especulamos en un podcast reciente: "Bueno, parece que Microsoft nos hará esperar una semana más hasta el martes de parches, y no hacer un lanzamiento anticipado fuera de banda". ” son esos dos Exchange zero-days de la memoria reciente.

Lo que se conoció como E00F, o Intercambio de falla doble de día cero en mi terminología, o ProxyNotShell como tal vez se le conoce de forma un tanto confusa en la Twitteresfera.

Así que esa fue la gran historia en el martes de parches de este mes: esos dos errores espectacularmente no se arreglaron.

Y entonces no sabemos cuándo va a suceder eso.

Debe asegurarse de haber aplicado las mitigaciones.

Como creo que hemos dicho antes, Microsoft siguió encontrando que las mitigaciones anteriores que sugirieron... bueno, tal vez no eran lo suficientemente buenas, y siguieron cambiando su tono y adaptando la historia.

Entonces, si tiene dudas, puede volver a nakedsecurity.sophos.com, buscar la frase ProxyNotShell (todo en una sola palabra), y luego ve y lee lo que tenemos que decir.

Y también puede vincular a la última versión de la corrección de Microsoft...

…porque, de todas las cosas del martes de parches, esa fue la más interesante, como dices: porque no estaba.

DOUG. Bien, ahora cambiemos de marcha a un historia muy frustrante.

¡Esto es un tirón de orejas para una gran empresa cuya ciberseguridad es tan mala que ni siquiera notaron que habían sido violados!

PATO. Sí, esta es una marca que la mayoría de la gente probablemente conocerá como SHEIN ("she-in"), escrita como una sola palabra, todo en mayúsculas. (En el momento de la infracción, la empresa se conocía como Zoetop).

Y son lo que se llama “moda rápida”.

Ya sabes, lo amontonan alto y lo venden barato, y no sin controversia sobre de dónde obtienen sus diseños.

Y, como minorista en línea, tal vez esperaría que tuvieran los detalles de seguridad cibernética de venta minorista en línea al dedillo.

Pero, como dices, ¡no lo hicieron!

Y la oficina del Fiscal General del Estado de Nueva York en los EE. UU. decidió que no estaba contenta con la forma en que habían sido tratados los residentes de Nueva York que se encontraban entre las víctimas de esta violación.

Así que emprendieron acciones legales contra esta empresa... y fue una letanía absoluta de errores garrafales, errores y, en última instancia, encubrimientos; en una palabra, Douglas, deshonestidad.

Tenían esta brecha que no notaron.

Esto, al menos en el pasado, solía ser decepcionantemente común: las empresas no se daban cuenta de que habían sido violadas hasta que un administrador de tarjetas de crédito o un banco se comunicaba con ellos y les decía: "¿Sabes qué? de quejas sobre fraude de los clientes este mes”.

“Y cuando miramos hacia atrás a lo que llaman el CPP, el punto común de compra, el único comerciante al que todas las víctimas parecen haberle comprado algo eres tú. Suponemos que la filtración provino de usted.

Y en este caso, fue aún peor.

Aparentemente, apareció otro procesador de pagos y dijo: "Oh, por cierto, encontramos un lote completo de números de tarjetas de crédito a la venta, ofrecidos como robados a ustedes".

Por lo tanto, tenían pruebas claras de que se había producido una infracción a granel o una infracción poco a poco.

DOUG. Entonces, seguramente, cuando esta empresa se enteró de esto, se movió rápidamente para rectificar la situación, ¿verdad?

PATO. Bueno, eso depende de cómo tú... [RISA] No debería reírme, Doug, como siempre.

Eso depende de lo que entiendas por "rectificar".

DOUG. [RISA] ¡Oh, Dios!

PATO. Así que parece que *sí* se ocuparon del problema... de hecho, hubo partes que encubrieron muy bien.

Aparentemente.

Parece que de repente decidieron: "Vaya, será mejor que cumplamos con PCI DSS".

Claramente no lo estaban, porque aparentemente habían estado guardando registros de depuración que tenían detalles de tarjetas de crédito de transacciones fallidas... todo lo que se supone que no debes escribir en el disco, lo estaban escribiendo.

Y luego se dieron cuenta de que había sucedido, ¡pero no pudieron encontrar dónde dejaron esos datos en su propia red!

Entonces, obviamente sabían que no cumplían con PCI DSS.

Aparentemente, se propusieron cumplir con PCI DSS, algo que lograron en 2019. (La infracción ocurrió en 2018).

Pero cuando les dijeron que tenían que someterse a una auditoría, a una investigación forense…

…según el Fiscal General de Nueva York, deliberadamente se interpusieron en el camino del investigador.

Básicamente, permitieron que los investigadores vieran el sistema tal como estaba *después* de que lo repararan, lo soldaran y lo pulieran, y dijeron: "Oh, no, no puedes ver las copias de seguridad", lo que me suena bastante travieso. .

DOUG. UH Huh.

PATO. Y también la forma en que revelaron la violación a sus clientes provocó una ira significativa del estado de Nueva York.

En particular, parece que era bastante obvio que los detalles de 39,000,000 de usuarios se habían robado de alguna manera, incluidas contraseñas con hash muy débiles: una sal de dos dígitos y una ronda de MD5.

¡No lo suficientemente bueno en 1998, y mucho menos en 2018!

Entonces sabían que había un problema para esta gran cantidad de usuarios, pero aparentemente solo se pusieron en contacto con los 6,000,000 de esos usuarios que realmente habían usado sus cuentas y realizado pedidos.

Y luego dijeron: "Bueno, al menos nos hemos puesto en contacto con todas esas personas".

¡Y *entonces* resultó que en realidad no habían contactado a los 6,000,000 millones de usuarios!

Acababan de contactar a los de los seis millones que vivían en Canadá, Estados Unidos o Europa.

Entonces, si eres de cualquier otro lugar del mundo, ¡mala suerte!

Como se puede imaginar, eso no cayó bien con las autoridades, con el regulador.

Y, debo admitir... para mi sorpresa, Doug, fueron multados con $1.9 millones.

Lo cual, para una empresa tan grande...

DOUG. ¡Sí!

PATO. … y cometer errores tan atroces, y luego no ser del todo decente y honesto sobre lo que había sucedido, y ser reprendido por mentir sobre la infracción, en esas palabras, por parte del Fiscal General de Nueva York?

Estaba como imaginando que podrían haber sufrido un destino más serio.

Tal vez incluso incluir algo que no podría pagarse con algo de dinero.

Ah, y la otra cosa que hicieron fue que cuando era obvio que había usuarios cuyas contraseñas estaban en riesgo... porque eran profundamente descifrables debido al hecho de que era una sal de dos dígitos, lo que significa que podías construir 100 diccionarios precomputados. …

DOUG. ¿Es eso común?

¡Solo una sal de dos dígitos parece realmente baja!

PATO. No, normalmente querrá 128 bits (16 bytes) o incluso 32 bytes.

En términos generales, no hace una diferencia significativa en la velocidad de descifrado de todos modos, porque (dependiendo del tamaño del bloque del hash) solo está agregando dos dígitos adicionales a la mezcla.

Por lo tanto, ni siquiera es como si la computación real de los hashes tomara más tiempo.

Ya en 2016, las personas que usaban computadoras de ocho GPU que ejecutaban el programa "hashcat", creo, podían hacer 200 mil millones de MD5 por segundo.

¡En aquel momento! (Esa cantidad es algo así como cinco o diez veces mayor ahora).

Muy, muy eminentemente crackeable.

Pero en lugar de contactar a la gente y decirles: "Tu contraseña está en riesgo porque filtramos el hash y no era muy buena, deberías cambiarla", [RISAS] simplemente dijeron...

…eran palabras muy burlonas, ¿no?

DOUG. “Su contraseña tiene un nivel de seguridad bajo y puede estar en riesgo. Cambie su contraseña de inicio de sesión.”

Y luego lo cambiaron a: “Tu contraseña no ha sido actualizada por más de 365 días. Para su protección, actualícelo ahora”.

PATO. Sí, “Tu contraseña tiene un nivel de seguridad bajo…”

DOUG. "¡DEBIDO A NOSOTROS!"

PATO. Eso no es solo condescendencia, ¿verdad?

Eso está en o más allá de la frontera de culpar a la víctima, en mi opinión.

De todos modos, esto no me pareció un incentivo muy fuerte para las empresas que no quieren hacer lo correcto.

DOUG. Muy bien, deja tus comentarios en los comentarios, ¡nos gustaría saber lo que piensas!

Ese artículo se llama: La marca de moda SHEIN multada con $ 1.9 millones por mentir sobre la violación de datos.

Y vamos a otra historia frustrante...

..,otro día, otra historia de advertencia sobre el procesamiento de entradas no confiables.

PATO. Aaargh, sé lo que va a ser, Doug.

Eso es Texto de Apache Commons bicho, ¿no?

DOUG. ¡Está!

PATO. Para que quede claro, ese no es el servidor web Apache.

Apache es una base de software que tiene una gran cantidad de productos y herramientas gratuitas... y son realmente muy útiles, y son de código abierto, y son geniales.

Pero hemos tenido, en la parte de Java de su ecosistema (el servidor web Apache httpd no está escrito en Java, así que ignoremos eso por ahora – no mezcle Apache con Apache Web Server)…

…en el último año, hemos tenido tres problemas similares en las bibliotecas Java de Apache.

Tuvimos el infame Log4Shell error en la llamada biblioteca Log4J (Logging for Java).

Luego tuvimos un error similar, ¿qué era?... Configuración de Apache Commons, que es un conjunto de herramientas para administrar todo tipo de archivos de configuración, digamos archivos INI y archivos XML, todo de forma estandarizada.

Y ahora en una biblioteca de nivel aún más bajo llamada Texto de Apache Commons.

El error está en lo que en Java se conoce generalmente como "interpolación de cadenas".

Programadores en otros lenguajes… si usas cosas como PowerShell o Bash, lo conocerás como “sustitución de cadenas”.

Es donde mágicamente puedes hacer que una frase llena de caracteres se convierta en una especie de miniprograma.

Si alguna vez ha usado el shell Bash, sabrá que si escribe el comando echo USER, hará eco, o imprimirá, la cadena USER y verás, en la pantalla USUARIO.

Pero si ejecutas el comando echo $USER, entonces eso no significa hacer eco de un signo de dólar seguido de USUARIO.

Lo que significa es: "Reemplace esa cadena mágica con el nombre del usuario que ha iniciado sesión actualmente e imprímalo en su lugar".

Así que en mi computadora, si echo USER, usted obtiene USER, pero si tu echo $USER, obtienes la palabra duck preferiblemente.

Y algunas de las sustituciones de cadenas de Java van mucho, mucho, mucho más allá... como cualquiera que sufriera la alegría de arreglando Log4Shell durante la Navidad de 2021 recordará!

Hay todo tipo de pequeños miniprogramas inteligentes que puede incrustar dentro de las cadenas que luego procesa con esta biblioteca de procesamiento de cadenas.

Así que está la obvia: para leer el nombre de usuario, pones ${env: (para "leer el entorno") user}… utiliza corchetes ondulados.

Es el signo de dólar; soporte ondulado; alguna orden mágica; corchete ondulado que es la parte mágica.

Y desafortunadamente, en esta biblioteca, había una disponibilidad predeterminada no controlada de comandos mágicos como: ${url:...}, que le permite engañar a la biblioteca de procesamiento de cadenas para que acceda a Internet, descargue algo e imprima lo que obtiene de ese servidor web en lugar de la cadena ${url:...}.

Entonces, aunque eso no es exactamente una inyección de código, porque es solo HTML sin procesar, todavía significa que puede poner todo tipo de basura y cosas extrañas y maravillosas que no son de confianza en los archivos de registro de las personas o en sus páginas web.

Hay ${dns:...}, lo que significa que puede engañar al servidor de alguien, que podría ser un servidor de lógica empresarial dentro de la red...

… puede engañarlo para que realice una búsqueda de DNS para un servidor con nombre.

Y si posee ese dominio, como delincuente, entonces también posee y opera el servidor DNS relacionado con ese dominio.

Entonces, cuando ocurre la búsqueda de DNS, ¿adivina qué?

Esa búsqueda termina *en su servidor*, y podría ayudarlo a mapear las entrañas de la red comercial de alguien... no solo su servidor web, sino cosas más profundas en la red.

Y por último, y lo más preocupante, al menos con las versiones anteriores de Java, había... [RISAS] ¡sabes lo que viene aquí, Doug!

El comando ${script:...}.

"Oye, déjame proporcionarte algo de JavaScript y ejecútalo por mí".

Y probablemente estés pensando: “¿Qué? Espera, esto es un error en Java. ¿Qué tiene que ver JavaScript con esto?

Bueno, hasta hace relativamente poco tiempo... y recuerde, muchas empresas aún usan versiones más antiguas y compatibles del kit de desarrollo de Java.

Hasta hace poco, Java... [RISAS] (de nuevo, no debería reírme)... el kit de desarrollo de Java contenía, dentro de sí mismo, un motor de JavaScript completo y en funcionamiento, escrito en Java.

Ahora, no hay relación entre Java y JavaScript excepto las cuatro letras "Java", pero podrías poner ${script:javascript:...}y ejecute el código de su elección.

Y, de manera molesta, una de las cosas que puede hacer en el motor de JavaScript dentro del tiempo de ejecución de Java es decirle al motor de JavaScript: "Oye, quiero ejecutar esto a través de Java".

Por lo tanto, puede hacer que Java llame *a* JavaScript, y JavaScript esencialmente llame a *fuera* a Java.

Y luego, desde Java, puede decir: "Oye, ejecuta este comando del sistema".

Y si vas al artículo de Naked Security, me verás usando un comando sospechoso para [TOSE EN FORMA DE DISCULPA] ¡hacer un cálculo, Doug!

Una calculadora HP RPN, por supuesto, porque soy yo quien hace estallar la calculadora...

DOUG. ¡Tiene que ser, sí!

PATO. …este es un HP-10.

Entonces, aunque el riesgo no es tan genial como Log4Shell, realmente no puedes descartarlo si usas esta biblioteca.

Tenemos algunas instrucciones en el artículo de Naked Security sobre cómo averiguar si tiene la biblioteca Commons Text… y es posible que la tenga, como mucha gente hizo con Log4J, sin darse cuenta, porque puede haber venido junto con una aplicación.

Y también tenemos un código de muestra que puede usar para probar si las mitigaciones que ha implementado han funcionado.

DOUG. Muy bien, dirígete a Naked Security.

Ese artículo se llama: Agujero peligroso en Apache Commons Text, como Log4Shell de nuevo.

Y terminamos con una pregunta: "¿Qué sucede cuando los mensajes encriptados solo están un poco encriptados?"

PATO. Ah, te refieres a lo que fue, supongo, un informe de error oficial presentado recientemente por investigadores de ciberseguridad en la empresa finlandesa WithSecure...

…sobre el cifrado integrado que se ofrece en Microsoft Office, o más precisamente, una función llamada Cifrado de mensajes de Office 365 u OME.

Es bastante útil tener una pequeña función como esa integrada en la aplicación.

DOUG. ¡Sí, suena simple y conveniente!

PATO. Sí, excepto... ¡oh, querido!

Parece que la razón de esto se debe a la compatibilidad con versiones anteriores, Doug...

…que Microsoft quiere que esta función funcione para las personas que todavía usan Office 2010, que tiene capacidades de descifrado bastante antiguas.

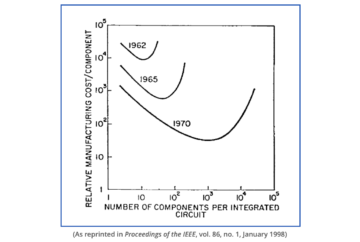

Básicamente, parece que este proceso OME de cifrar el archivo utiliza AES, que es el último y mejor algoritmo de cifrado estandarizado por NIST.

Pero usa AES en el llamado modo de encriptación incorrecto.

Utiliza lo que se conoce como ECB, o libro de códigos electrónicos modo.

Y esa es simplemente la forma en que te refieres a AES sin formato.

AES encripta 16 bytes a la vez... por cierto, encripta 16 bytes si usa AES-128, AES-192 o AES-256.

No mezcle el tamaño del bloque y el tamaño de la clave: el tamaño del bloque, la cantidad de bytes que se agitan y cifran cada vez que gira la manivela del motor criptográfico, siempre es 128 bis, o 16 bytes.

De todos modos, en el modo de libro de códigos electrónico, simplemente toma 16 bytes de entrada, gira la manivela una vez bajo una clave de cifrado dada y toma la salida, sin procesar y sin reprocesar.

Y el problema con eso es que cada vez que obtiene la misma entrada en un documento alineado en el mismo límite de 16 bytes...

…obtienes exactamente los mismos datos en la salida.

Entonces, los patrones en la entrada se revelan en la salida, al igual que en un Caesar cifrado o un Vigenère cifrar:

Ahora, eso no significa que puedas descifrar el cifrado, porque todavía estás tratando con fragmentos de 128 bits de ancho a la vez.

El problema con el modo de libro de códigos electrónico surge precisamente porque filtra patrones del texto sin formato al texto cifrado.

Los ataques de texto sin formato conocido son posibles cuando sabe que una cadena de entrada en particular se cifra de cierta manera, y para el texto repetido en un documento (como un encabezado o el nombre de una empresa), esos patrones se reflejan.

Y aunque esto se informó como un error a Microsoft, aparentemente la compañía ha decidido que no lo arreglará porque "no cumple con el estándar" para una solución de seguridad.

Y parece que la razón es: "Bueno, estaríamos perjudicando a las personas que todavía usan Office 2010".

DOUG. Oof!

PATO. ¡Sí!

DOUG. Y en esa nota, tenemos un comentario del lector para esta semana sobre esta historia.

El lector de Naked Security Bill comenta, en parte:

Esto me recuerda a las 'cunas' que los descifradores de códigos de Bletchley Park usaron durante la Segunda Guerra Mundial. Los nazis a menudo terminaban los mensajes con la misma frase de cierre y, por lo tanto, los descifradores de códigos podían trabajar a partir de este conjunto de cierre de caracteres encriptados, sabiendo lo que probablemente representaban. Es decepcionante que 80 años después, parece que estamos repitiendo los mismos errores.

PATO. 80 años!

Sí, es realmente decepcionante.

Tengo entendido que otras cunas que los descifradores de códigos aliados podrían usar, particularmente para los textos cifrados por los nazis, también se ocuparon del *comienzo* del documento.

Creo que esto era algo relacionado con los informes meteorológicos alemanes... Había un formato religioso que seguían para asegurarse de que los informes meteorológicos fueran exactos.

Y los informes meteorológicos, como se puede imaginar, durante una guerra que involucra bombardeos aéreos nocturnos, ¡fueron cosas realmente importantes!

Parece que siguieron un patrón muy, muy estricto que podría, en ocasiones, usarse como lo que podría llamarse un poco de "aflojamiento" criptográfico, o una cuña que podría usar para entrar en primer lugar.

Y eso, como señala Bill... ¡es exactamente por eso que AES, o cualquier cifrado, en modo de libro de códigos electrónico no es satisfactorio para cifrar documentos completos!

DOUG. Muy bien, gracias por enviar eso, Bill.

Si tiene una historia interesante, un comentario o una pregunta que le gustaría enviar, nos encantaría leerlo en el podcast.

Puede enviar un correo electrónico a tips@sophos.com, puede comentar cualquiera de nuestros artículos o puede contactarnos en las redes sociales: @nakedsecurity.

Ese es nuestro programa de hoy; muchas gracias por escuchar

Para Paul Ducklin, soy Doug Aamoth, les recuerdo hasta la próxima para...

AMBAS COSAS. ¡Mantente seguro!

- blockchain

- Coingenius

- carteras de criptomonedas

- intercambio crypto

- criptografía

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- Violacíon de datos

- De pérdida de datos

- departamento de seguridad nacional

- billeteras digitales

- cortafuegos

- Kaspersky

- el malware

- Mcafee

- Microsoft

- Seguridad desnuda

- Podcast de seguridad desnuda

- NexBLOC

- Oficina

- Martes de Parches

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- Podcast

- política de privacidad

- VPN

- seguridad del sitio web

- zephyrnet

- Zoom

![T3 Ep113: Pwning the Windows kernel: los delincuentes que engañaron a Microsoft [Audio + Texto]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep113-pwning-the-windows-kernel-the-crooks-who-hoodwinked-microsoft-audio-text-360x188.png)