El actor de amenazas rastreado como UAC-0184 ha sido utilizando técnicas de esteganografía para entregar el troyano de acceso remoto (RAT) Remcos a través de un malware relativamente nuevo conocido como IDAT Loader, a un objetivo ucraniano con sede en Finlandia.

Aunque el adversario inicialmente apuntó a entidades en Ucrania, las defensas impidieron la entrega de la carga útil. Eso llevó a una búsqueda posterior de objetivos alternativos, según un análisis publicado hoy por Morphisec Threat Labs.

Si bien Morphisec no reveló detalles de la campaña debido a la confidencialidad del cliente, los investigadores señalaron a Dark Reading campañas paralelas supuestamente por UAC-0148 que utilizó el correo electrónico y el phishing como vector de acceso inicial, con señuelos que ofrecían ofertas de trabajo dirigidas al personal militar ucraniano para funciones de consultoría en las Fuerzas de Defensa de Israel (FDI).

El objetivo era el ciberespionaje: los ciberdelincuentes utilizan el RAT Remcos (abreviatura de “Control remoto y vigilancia”) para obtener acceso no autorizado a la computadora de una víctima, controlar remotamente sistemas infectados, robar información confidencial, ejecutar comandos y más.

Cargador IDAT: una nueva rutina de infección Remcos RAT

Esta campaña específica, descubierto por primera vez en enero, aprovecha un enfoque de infección anidada, comenzando con un fragmento de código con la novedosa etiqueta de agente de usuario "racon", que recupera la carga útil de la segunda etapa y realiza comprobaciones de conectividad y análisis de campaña.

Morphisec identificó esa carga útil como IDAT Loader, también conocido como HijackLoader, que es un cargador avanzado que se ha observado que funciona con múltiples familias de malware, explican los investigadores. Se observó por primera vez a finales de 2023.

IDAT se refiere al fragmento de "datos de imagen" dentro de un formato de archivo de imagen de gráficos de red portátiles (PNG). Fiel a su nombre, el cargador localiza y extrae el código RAT de Remcos, que se introduce de contrabando en una máquina víctima dentro del bloque IDAT de una imagen esteganográfica .PNG incrustada.

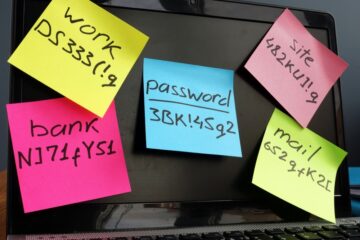

Los actores de esteganografía ocultan cargas útiles maliciosas dentro de archivos de imágenes aparentemente inofensivos para evadir la detección mediante medidas de seguridad. Incluso si el archivo de imagen se analiza, el hecho de que la carga maliciosa esté codificada la hace indetectable, lo que permite al cargador de malware soltar la imagen, extraer la carga oculta y ejecutarla en la memoria.

"El usuario no debe ver la imagen PNG", explican los investigadores. “La imagen utilizada en este ataque específico estaba visualmente distorsionada. La descarga inicial fue un ejecutable llamado DockerSystem_Gzv3.exe, entregado como un paquete de instalación de software falso. La activación del ejecutable condujo a las siguientes etapas de ataque”.

Los nidos de malware RAT proliferan

Remcos RAT se utiliza cada vez más utilizando técnicas creativas. A principios de este año, por ejemplo, los investigadores descubrieron un actor de amenazas rastreado como UNC-0050, conocido por atacar repetidamente a organizaciones en Ucrania con Remcos RAT, apuntando al gobierno del país en un ataque novedoso utilizando una táctica poco común de transferencia de datos.

Mientras tanto, un aumento en “kits de comida” de malware asequibles con un precio inferior a 100 dólares está impulsando un aumento en las campañas que utilizan RAT en general, que con frecuencia se ocultan en archivos de Excel y PowerPoint aparentemente legítimos adjuntos a los correos electrónicos.

El año pasado también se descubrió el software espía Remcos RAT dirigido a organizaciones de Europa del Este. aprovechando una antigua técnica de omisión de UAC de Windows, así como en una campaña los pasados marzo y abril dirigidos a contadores antes de la fecha límite para presentar impuestos en los Estados Unidos.

"Como se observó en el último ataque, los actores de amenazas utilizan cada vez más técnicas de evasión de defensa para evitar la detección mediante firmas y soluciones de protección de terminales basadas en el comportamiento", le dicen los investigadores de Morphisec a Dark Reading. "En este caso observamos un uso combinado de esteganografía e inyección de memoria como técnicas evasivas".

Añaden que "por lo tanto, los líderes de seguridad deberían considerar estos cambios en el panorama de amenazas y considerar la adopción de soluciones que puedan mejorar su defensa en profundidad al reducir la exposición a tales ataques potenciales".

Tara Seals contribuyó a este informe.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.darkreading.com/cyberattacks-data-breaches/uac-0184-targets-ukrainian-entity-finland-remcos-rat

- :posee

- :es

- :no

- 2023

- a

- de la máquina

- Conforme

- Activación

- actor

- los actores

- add

- Adopción

- avanzado

- adversario

- adelante

- aka

- pretendidamente

- también

- an

- análisis

- Analytics

- y

- enfoque

- Abril

- somos

- AS

- adjunto

- atacar

- ataques

- basado

- esto

- "Ser"

- Bloquear

- by

- evitar

- Campaña

- Campañas

- PUEDEN

- case

- Cambios

- Cheques

- código

- combinado

- computadora

- confidencialidad

- Conectividad

- Considerar

- Consultancy

- contribuido

- control

- país

- Estudio

- cliente

- ciber

- ciberdelincuentes

- Oscuro

- Lectura oscura

- datos

- Defensa

- defensas

- entregamos

- liberado

- entrega

- desplegado

- profundidad

- detalles

- Detección

- no hizo

- Revelar

- descubierto CRISPR

- descargar

- conducción

- Soltar

- dos

- Más temprano

- oriental

- Europa del Este

- correo

- integrado

- permitiendo

- Punto final

- Protección de punto final

- mejorar

- entidades

- entidad

- espionaje

- Éter (ETH)

- Europa

- escapar

- evasión

- Incluso

- Excel

- ejecutar

- Explicar

- Exposición

- extraerlos

- Extractos

- hecho

- falso

- familias

- Archive

- archivos

- Presentación

- Finlandia

- Nombre

- Fuerzas

- formato

- frecuentemente

- Desde

- Obtén

- General

- objetivo

- Gobierno

- gráficos

- Oculto

- Esconder

- HTTPS

- no haber aun identificado una solucion para el problema

- ALREDEDOR

- if

- imagen

- in

- aumente

- cada vez más

- infectado

- infección

- información

- inicial

- posiblemente

- instalación

- ejemplo

- Destinado a

- Israel

- IT

- SUS

- Enero

- Trabajos

- jpg

- conocido

- labs

- paisaje

- Apellidos

- Tarde

- más reciente

- los líderes

- LED

- legítima

- apalancamientos

- cargador

- máquina

- HACE

- malicioso

- el malware

- Marzo

- medidas

- Salud Cerebral

- Militares

- más,

- múltiples

- nombre

- Llamado

- anidado

- del sistema,

- Nuevo

- novela

- observado

- of

- Ofertas

- Viejo

- sobre

- para las fiestas.

- salir

- paquete

- pasado

- realiza

- Personal

- pieza

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- portátil

- posible

- Protección

- RARO

- RATA

- Reading

- la reducción de

- se refiere

- relativamente

- sanaciones

- acceso remoto

- de forma remota

- REPETIDAMENTE

- reporte

- investigadores

- Subir

- También soy miembro del cuerpo docente de World Extreme Medicine (WEM) y embajadora europea de igualdad para The Transformational Travel Council (TTC). En mi tiempo libre, soy una incansable aventurera, escaladora, patrona de día, buceadora y defensora de la igualdad de género en el deporte y la aventura. En XNUMX, fundé Almas Libres, una ONG nacida para involucrar, educar y empoderar a mujeres y niñas a través del deporte urbano, la cultura y la tecnología.

- rutina

- s

- exploración

- Buscar

- EN LINEA

- medidas de seguridad

- ver

- aparentemente

- sensible

- En Corto

- tienes

- firma

- Software

- Soluciones

- soluciones y

- Patrocinado

- software espía

- etapas

- Comience a

- Zonas

- posterior

- tal

- vigilancia

- Todas las funciones a su disposición

- T

- ETIQUETA

- Target

- afectados

- orientación

- tiene como objetivo

- Impuestos

- técnicas

- les digas

- esa

- La

- su

- por lo tanto

- Estas

- así

- este año

- amenaza

- actores de amenaza

- a

- hoy

- seguimiento

- transferir

- Trojan

- verdadero

- Ucrania

- Ucrania

- no autorizado

- bajo

- sufre

- United

- Estados Unidos

- Uso

- usado

- Usuario

- usando

- Utilizando

- vector

- vía

- Víctima

- visualmente

- fue

- we

- WELL

- que

- ventanas

- dentro de

- Actividades:

- año

- zephyrnet