Lamentablemente, hemos necesitado cubrir el ransomware DEADBOLT muchas veces antes sobre la seguridad desnuda.

Durante casi dos años, este jugador de nicho en la escena del cibercrimen de ransomware se ha estado aprovechando principalmente de los usuarios domésticos y las pequeñas empresas de una manera muy diferente a la mayoría de los ataques de ransomware contemporáneos:

Si estuvo involucrado en la seguridad cibernética hace unos diez años, cuando el ransomware comenzó a convertirse en un generador de dinero masivo para el inframundo cibernético, recordará sin ningún cariño todas las "grandes marcas" de ransomware en ese entonces: cryptolocker, Locky, TeslaCrypt, y muchos más.

Por lo general, los primeros actores en el crimen del ransomware se basaban en exigir pagos de chantaje casi asequibles si no ibas al pub durante un mes o tres de tantas personas como pudieran. pudo.

A diferencia de los ladrones de ransomware de las grandes ligas de hoy en día, a quienes podría resumir como “apuntan a extorsionar a empresas por millones de dólares cientos de veces”, los primeros jugadores siguieron una ruta más orientada al consumidor de “chantajear a millones de personas por $300 cada uno” (o $600, o $1000 - las cantidades variaron).

La idea era simple: al codificar sus archivos allí mismo en su propia computadora portátil, los delincuentes no tenían que preocuparse por el ancho de banda de carga de Internet y tratar de robar todos sus archivos para poder vendérselos más tarde.

Podrían dejar todos sus archivos sentados frente a usted, aparentemente a la vista, pero totalmente inutilizables.

Si intentara abrir un documento codificado con su procesador de textos, por ejemplo, vería páginas inútiles llenas de repollo digital triturado o un mensaje emergente disculpándose porque la aplicación no reconoció el tipo de archivo y no pudo abrir en absoluto.

La computadora funciona, los datos no.

Por lo general, los delincuentes harían todo lo posible para dejar intactos su sistema operativo y sus aplicaciones, centrándose en su lugar en sus datos.

En realidad, no querían que su computadora dejara de funcionar por completo, por varias razones importantes.

En primer lugar, querían que vieras y sintieras el dolor de lo cerca pero tan lejos que estaban tus preciados archivos: las fotos de tu boda, los videos de tu bebé, las declaraciones de impuestos, los cursos universitarios, las cuentas por cobrar, las cuentas por pagar y todos los demás datos digitales que Había tenido la intención de retroceder durante meses, pero aún no lo había logrado.

En segundo lugar, querían que vieras la nota de chantaje que habían dejado EN LETRAS ENORMES CON IMÁGENES DRAMÁTICAS, instalada como fondo de pantalla de tu escritorio para que no te la perdieras, completa con instrucciones sobre cómo adquirir las criptomonedas que tendrías que volver a comprar. la clave de descifrado para descifrar sus datos.

En tercer lugar, querían asegurarse de que aún pudiera conectarse en línea en su navegador, primero para realizar una búsqueda inútil de "cómo recuperarse del ransomware XYZ sin pagar", y luego, cuando el desánimo y la desesperación se instalaron, para conseguir un amigo. sabías que podría ayudarte con la parte de las criptomonedas de la operación de rescate.

Desafortunadamente, los primeros jugadores en este odioso complot criminal, en particular la pandilla CryptoLocker, resultaron ser bastante confiables al responder de manera rápida y precisa a las víctimas que pagaron, ganando una especie de reputación de "honor entre ladrones".

Esto pareció convencer a las nuevas víctimas de que, a pesar de todo lo que pagaron, quemó un agujero gigante en sus finanzas para el futuro cercano, y que era un poco como hacer un trato con el diablo, muy probablemente recuperarían sus datos.

Los ataques de ransomware modernos, por el contrario, generalmente tienen como objetivo poner todas las computadoras en empresas enteras (o escuelas, hospitales, municipios o organizaciones benéficas) en el lugar al mismo tiempo. Pero crear herramientas de descifrado que funcionen de manera confiable en toda una red es una tarea de ingeniería de software sorprendentemente difícil. De hecho, recuperar sus datos confiando en los delincuentes es un negocio arriesgado. En el Encuesta de ransomware de Sophos 2021, 1/2 de las víctimas que pagaron perdieron al menos 1/3 de sus datos, y el 4% de ellos no recuperaron nada en absoluto. en 2022, descubrimos que el punto medio era aún peor, con la mitad de los que pagaron perdiendo el 1 % o más de sus datos, y solo el 2 % de ellos recuperando todos sus datos. en el infame Oleoducto colonial ataque de ransomware, la compañía dijo que no iba a pagar, luego desembolsó más de $ 4,400,000 de todos modos, solo para descubrir que la herramienta de descifrado que proporcionaron los delincuentes era demasiado lenta para ser útil. Así que terminaron con todos los costos de recuperación que habrían tenido si no hubieran pagado a los ladrones, más una salida de $ 4.4 millones que fue como si se hubieran tirado por el desagüe. (Sorprendentemente, y aparentemente debido a la mala seguridad cibernética operativa de los delincuentes, el FBI finalmente recuperó alrededor del 85% de los bitcoins pagados por Colonial. Sin embargo, no confíe en ese tipo de resultado: tales recuperaciones a gran escala son una rara excepción, no la regla).

Un nicho lucrativo

Los ladrones DEADBOLT, al parecer, han encontrado un nicho lucrativo por sí mismos, por lo que no necesitan entrar en su red y abrirse camino en todas las computadoras en ella, y ni siquiera necesitan preocuparse por infiltrar malware en su computadora portátil, o cualquiera de las computadoras regulares en su hogar, oficina o ambos.

En su lugar, utilizan exploraciones de red global para identificar dispositivos NAS sin parches (almacenamiento conectado a la red), generalmente los del principal proveedor QNAP, y codifican directamente todo en su dispositivo de servidor de archivos, sin tocar nada más en su red.

La idea es que si está utilizando su NAS como la mayoría de la gente lo hace en casa o en una pequeña empresa, para copias de seguridad y como almacenamiento principal para archivos grandes como música, videos e imágenes, perder el acceso a todo en su NAS es probable que sea al menos tan catastrófico como perder todos los archivos en todas sus computadoras portátiles y de escritorio, o tal vez incluso peor.

Debido a que probablemente deje su dispositivo NAS encendido todo el tiempo, los ladrones pueden entrar cuando lo deseen, incluso cuando es más probable que esté dormido; solo necesitan atacar un dispositivo; no necesitan preocuparse si está usando computadoras con Windows o Mac...

…y al explotar un error sin parchear en el propio dispositivo, no necesitan engañarlo a usted ni a nadie más en su red para que descargue un archivo sospechoso o haga clic en un sitio web dudoso para obtener su punto de apoyo inicial.

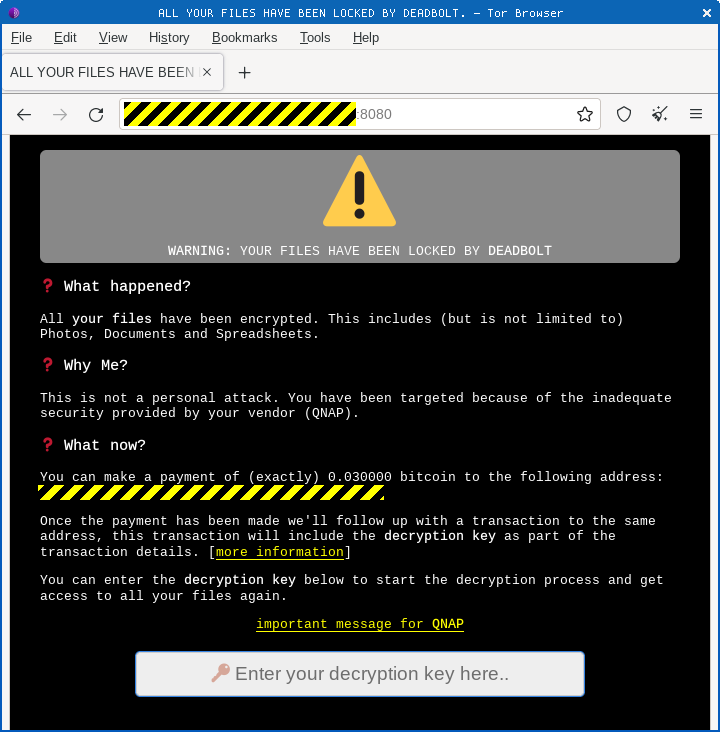

Los ladrones ni siquiera necesitan preocuparse por enviarle un mensaje por correo electrónico o por el fondo de pantalla de su escritorio: reescriben astutamente la página de inicio de sesión en la interfaz web de su dispositivo NAS, por lo que tan pronto como intente iniciar sesión, tal vez para averiguar por qué todos tus archivos están desordenados, recibes una demanda de chantaje.

Aún más astutamente, los ladrones DEADBOLT han descubierto una forma de tratar con usted que evita cualquier correspondencia por correo electrónico (posiblemente rastreable), no requiere servidores web oscuros (potencialmente complicado) y elude cualquier negociación: es su manera, o la autopista de datos.

En pocas palabras, a cada víctima se le presenta una dirección de Bitcoin única a la que se le pide que envíe BTC 0.03 (actualmente [2022-10-21] poco menos de $ 600):

La transacción en sí actúa como un mensaje ("He decidido pagar") y como el pago en sí mismo ("y aquí están los fondos").

Luego, los delincuentes le envían $ 0 a cambio, una transacción que no tiene un propósito financiero, pero que contiene un comentario de 32 caracteres. (Las transacciones de Bitcoin pueden contener datos adicionales en el campo conocido como OP_RETURN que no transfiere fondos, pero se puede usar para incluir comentarios o notas).

Esos 32 caracteres son dígitos hexadecimales que representan una clave de descifrado AES de 16 bytes que es exclusiva de su dispositivo NAS codificado.

Usted pega el código hexadecimal de la transacción BTC en la "página de inicio de sesión" del ransomware, y el proceso activa un programa de descifrado dejado por los delincuentes que descifra (¡esperamos!) Todos sus datos.

¡Llama a la policía!

Pero aquí hay un giro fascinante en esta historia.

La policía holandesa, en colaboración con una empresa con experiencia en criptomonedas, ideó una truco furtivo propio para contrarrestar la astucia de los criminales DEADBOLT.

Se dieron cuenta de que si una víctima enviaba un pago de Bitcoin para recomprar la clave de descifrado, los ladrones aparentemente respondían con la clave de descifrado tan pronto como la transacción de pago de BTC llegaba a la red de Bitcoin en busca de alguien que la "minara"...

… en lugar de esperar hasta que alguien en el ecosistema de Bitcoin informara que realmente había extraído la transacción y, por lo tanto, la confirmó por primera vez.

En otras palabras, para usar una analogía, los ladrones te dejan salir de su tienda con el producto antes de esperar a que se realice el pago de tu tarjeta de crédito.

Y aunque no puede cancelar explícitamente una transacción BTC, puede enviar dos pagos en conflicto al mismo tiempo (lo que se conoce en la jerga como "doble gasto"), siempre que esté satisfecho de que el primero en recibir recogido, extraído y "confirmado" es el que pasará y finalmente será aceptado por la cadena de bloques.

La otra transacción finalmente se descartará, porque Bitcoin no permite el doble gasto. (Si lo hiciera, el sistema no podría funcionar).

Hablando en términos generales, una vez que los mineros de Bitcoin ven que una transacción aún no procesada involucra fondos que otra persona ya ha "minado", simplemente dejan de trabajar en la transacción inconclusa, con el argumento de que ahora no tiene valor para ellos.

No hay altruismo involucrado aquí: después de todo, si la mayoría de la red ya ha decidido aceptar la otra transacción y aceptarla en la cadena de bloques como "la que la comunidad acepta como válida", la transacción en conflicto que no se ha realizado a través todavía es peor que inútil para propósitos de minería.

Si continúa tratando de procesar la transacción en conflicto, incluso si al final la "mina" con éxito, nadie aceptará su confirmación de segundo después de la publicación, porque no hay nada para que lo hagan...

… para que sepa de antemano que nunca obtendrá ninguna tarifa de transacción o bonificación de Bitcoin por su trabajo de minería redundante y, por lo tanto, sabe de antemano que no tiene sentido perder tiempo o electricidad en ello.

Mientras ninguna persona (o pool de minería, o cartel de pools de minería) controle más del 50 % de la red de Bitcoin, nadie debería estar en condiciones de disponer del tiempo y la energía suficientes para "desconfirmar" un acuerdo ya aceptado. transacción creando una nueva cadena de confirmaciones que supera a todas las existentes.

Ofrecer más dinero...

Dado que acabamos de mencionar tarifas de transacción, probablemente puedas ver a dónde va esto.

Cuando un minero confirma con éxito una transacción que finalmente se acepta en la cadena de bloques (de hecho, un paquete de transacciones), obtiene una recompensa en bitcoins recién acuñados (actualmente, la cantidad es BTC6.25), más todas las tarifas ofrecidas por cada transacción en el paquete.

En otras palabras, puede incentivar a los mineros a priorizar su transacción ofreciéndoles pagar un poco más en tarifas de transacción que todos los demás...

…o si no tiene prisa, puede ofrecer una tarifa de transacción baja y obtener un servicio más lento de la comunidad minera.

De hecho, si realmente no le importa cuánto tiempo lleva, puede ofrecer pagar cero bitcoins como tarifa de transacción.

Que es lo que hizo la policía holandesa con 155 víctimas de 13 países diferentes que habían pedido ayuda para recuperar sus datos.

Enviaron 155 pagos de su propia selección de direcciones BTC a los delincuentes, y todos ofrecieron pagar tarifas de transacción de cero.

Los ladrones, aparentemente confiando en un proceso automático con secuencias de comandos, devolvieron rápidamente las claves de descifrado.

Una vez que los policías tenían cada clave de descifrado, inmediatamente enviaron una transacción de "doble gasto"...

… ¡esta vez con una tentadora tarifa ofrecida a cambio de pagarles a ellos mismos los mismos fondos que originalmente les ofrecieron a los delincuentes!

¿Adivina qué transacciones llamaron primero la atención de los mineros? ¿Adivina cuáles se confirmaron? ¿Adivina qué transacciones quedaron en nada?

Los pagos propuestos a los delincuentes fueron descartados como papas calientes por la comunidad de Bitcoin, antes a los ladrones les pagaron, pero después de habían revelado las claves de descifrado.

resultado de una sola vez

Una gran noticia…

…excepto, por supuesto, que esta trampa (¡no es un truco si se hace legalmente!) no volverá a funcionar.

Desafortunadamente, todo lo que los delincuentes tienen que hacer en el futuro es esperar hasta que puedan ver que sus pagos están confirmados antes de responder con las claves de descifrado, en lugar de activarse inmediatamente en la primera aparición de cada solicitud de transacción.

Sin embargo, los policías burló a los ladrones esta vez, y 155 personas recuperaron sus datos gratis.

O al menos por casi nada: está el pequeño asunto de las tarifas de transacción que fueron necesarias para que el plan funcionara, aunque al menos nada de ese dinero fue directamente a los ladrones. (Las tarifas van a los mineros de cada transacción).

Puede ser un resultado comparativamente modesto, y puede ser una victoria única, ¡pero lo recomendamos de todos modos!

¿Le falta tiempo o experiencia para encargarse de la respuesta a amenazas de ciberseguridad? ¿Le preocupa que la seguridad cibernética termine distrayéndolo de todas las otras cosas que debe hacer?

Aprenda más sobre Detección y respuesta gestionadas por Sophos:

Búsqueda, detección y respuesta de amenazas las 24 horas del día, los 7 días de la semana ▶

- blockchain

- Coingenius

- contraataque

- criptomoneda

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- Cerrojo

- departamento de seguridad nacional

- billeteras digitales

- policía holandesa

- cortafuegos

- Kaspersky

- Ley y Orden

- el malware

- Mcafee

- Seguridad desnuda

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- ransomware

- VPN

- seguridad del sitio web

- zephyrnet

![T3 Ep124: Cuando las llamadas aplicaciones de seguridad se vuelven deshonestas [Audio + Texto]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)