Google avaldas selle nädala alguses Chrome'i ja Chromiumi brauseri koodi jaoks hulga turvaparandusi ...

…ainult selleks, et saada samal päeval küberturvalisuse ettevõtte Avast teadlastelt haavatavusteade.

Google'i vastus oli välja tõrjuda veel üks värskendus niipea kui võimalik: ühe veaparandus CVE-2022-3723, kirjeldatud Google'i tavapärase me-ei-ei-kinnita-ei-eitada-seaduslikkusega, öeldes:

Google on teadlik teadetest, et CVE-2022-3723 ärakasutamine eksisteerib looduses.

(Apple kasutab regulaarselt ka OMG-kõik-seal-0-päevaste teavitusteadet, mis on sarnaselt välja lülitatud, kasutades sõnu selle kohta, et ta "on teadlik teatest, et probleemi võidi aktiivselt ära kasutada".)

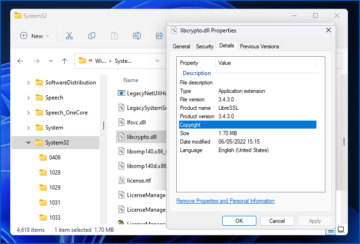

See Chrome'i värskendus tähendab, et otsite nüüd versiooninumbrit 107.0.5304.87 või hiljem.

Segadusttekitav on see versiooninumber, mida Macis või Linuxis oodata võib, samas kui Windowsi kasutajad võivad seda saada 107.0.5304.87 or 107.0.5304.88, ja ei, me ei tea, miks seal on kaks erinevat numbrit.

Mis see väärt on, kirjeldati selle turvaaugu põhjust järgmiselt "tüüpi segadus V8-s", mis on kõnepruuk selle kohta, et "JavaScripti mootoris oli ärakasutatav viga, mille võisid käivitada ebausaldusväärne kood ja ebausaldusväärsed andmed, mis tulid ilmselt süütult väljastpoolt".

Lõdvalt öeldes tähendab see, et on peaaegu kindel, et ainuüksi lombaka veebisaidi külastamisest ja vaatamisest võib piisata, et käivitada petturkood ja installida teie seadmesse pahavara ilma hüpikakendeta. või muud allalaadimishoiatused.

Seda tuntakse küberkuritegevuse slängis kui a drive-by install.

"Raportitest teadlik"

Arvestades, et küberturvalisuse ettevõte teatas sellest haavatavusest ja arvestades peaaegu kohest ühe veaga värskenduse avaldamist, arvame, et viga avastati kliendi arvutisse või võrku sissetungi aktiivse uurimise käigus.

Pärast ootamatut või ebatavalist sissemurdmist, kus ilmsed sisenemisteed logidesse lihtsalt ei paista, pöörduvad ohukütid tavaliselt nende käsutuses olevate tuvastamis- ja reageerimislogide üksikasjalike üksikasjade poole, püüdes süsteemi kokku panna. juhtunu taseme spetsiifikat.

Arvestades, et brauseri kaugkoodikäivituse (RCE) ärakasutamine hõlmab sageli ebausaldusväärse koodi käivitamist, mis tuli ootamatul viisil ebausaldusväärsest allikast ja käivitas uue täitmislõime, mida tavaliselt logides ei kuvata...

…juurdepääs piisavalt üksikasjalikele kohtuekspertiisi "ohule reageerimise" andmetele ei pruugi paljastada mitte ainult seda, kuidas kurjategijad sisse said, vaid ka täpselt, kus ja kuidas süsteemis suutsid nad tavapärasest turvalisusest mööda minna.

Lihtsamalt öeldes paljastab tagurpidi töötamine keskkonnas, kus saate rünnakut ikka ja jälle korrata ja jälgida, kuidas see areneb, sageli paljastada ärakasutatava haavatavuse asukoht, kui mitte täpne toimimine.

Ja nagu võite ette kujutada, on nõela ohutu heinakuhjast eemaldamine palju-palju lihtsam, kui teil on alustuseks kaart kõigist heinakuhjas olevate teravate metallesemete kohta.

Lühidalt öeldes mõtleme seda, et kui Google ütleb, et ta on teadlik rünnakutest, mis käivitati Chrome'i päriselus ärakasutamise tõttu, oleme valmis eeldama, et saate selle tõlkida järgmiselt: "viga on tõeline ja see tõesti saab ära kasutada, kuid kuna me tegelikult ise päriselus häkitud süsteemi ei uurinud, oleme endiselt kindlal pinnal, kui me ei tule otse välja ja ei ütle: "Hei, kõik, see on 0-päev". ”

Hea uudis sedasorti vigade avastamise kohta on see, et need ilmnesid tõenäoliselt nii, sest ründajad tahtsid nii haavatavust kui ka selle ärakasutamiseks vajalikke nippe salajas hoida, teades, et tehnikaga kiitlemine või selle liiga laialdane kasutamine kiirendaks selle avastamist ja seega lühendada selle väärtust suunatud rünnakutes.

Tänapäeva veebilehitseja RCE äparduste avastamine võib olla kuradima keeruline ja nende hankimine kulukas, arvestades, kui palju vaeva näevad organisatsioonid, nagu Mozilla, Microsoft, Apple ja Google, et tugevdada oma brausereid soovimatute koodikäivitustrikkide vastu.

Teisisõnu tähendab Google'i kiire lapimise aeg ja tõsiasi, et enamik kasutajaid saavad värskenduse kiiresti ja automaatselt (või vähemalt poolautomaatselt), seda, et meist ülejäänud ei saa nüüd kelmidele järele jõuda, vaid ka tagasi saada. neist ees.

Mida teha?

Kuigi Chrome tõenäoliselt värskendab ennast, soovitame alati kontrollida.

Nagu eespool mainitud, otsite 107.0.5304.87 (Mac ja Linux) või üks neist 107.0.5304.87 ja 107.0.5304.88 (Windows).

Kasutama rohkem > aitama > Google Chrome'i kohta > Värskendage Google Chrome'i.

Brauseri avatud lähtekoodiga Chromiumi maitse, vähemalt Linuxis, on samuti praegu versioonis 107.0.5304.87.

(Kui kasutate Chromiumi Linuxis või mõnel BSD-l, peate võib-olla uusima versiooni hankimiseks oma distrotootjaga uuesti ühendust võtma.)

Me pole kindlad, kas see mõjutab Chrome'i Androidi versiooni ja kui jah, siis millisele versiooninumbrile tähelepanu pöörata.

Google'is saate vaadata Androidi eelseisvaid värskendusteateid Chrome vabastab blogi.

Eeldame, et see ei mõjuta iOS-i ja iPadOS-i Chrome'i-põhiseid brausereid, kuna kõik Apple App Store'i brauserid on sunnitud kasutama Apple'i WebKiti sirvimise alamsüsteemi, mis ei kasuta Google'i JavaScripti V8 mootorit.

Huvitav on see, et kirjutamise ajal [2022-10-29T14:00:00Z] kirjeldasid Microsofti Edge'i väljalaskemärkmed värskendust kuupäevaga 2022-10-27 (kaks päeva pärast seda, kui teadlased sellest veast teatasid), kuid seda ei tehtud. loetlege CVE-2022-3723 selle järgu ühe turvaparandusena, mis oli nummerdatud 107.0.1418.24.

Seetõttu eeldame, et sellest suurema Edge'i versiooni otsimine näitab, et Microsoft on selle augu vastu värskenduse avaldanud.

Edge'i plaastritel saate silma peal hoida Microsofti kaudu Edge'i turvavärskendused lehel.

- 0 päev

- blockchain

- Kroom

- kroom

- coingenius

- krüptovaluuta rahakotid

- krüptovahetus

- CVE-2022-3723

- küberturvalisus

- küberkurjategijad

- Küberturvalisus

- sisejulgeoleku osakond

- digitaalsed rahakotid

- serv

- Ekspluateeri

- tulemüüri

- Google Chrome

- Kaspersky

- malware

- mcafee

- Alasti turvalisus

- NexBLOC

- Platon

- plato ai

- Platoni andmete intelligentsus

- Platoni mäng

- PlatoData

- platogaming

- VPN

- haavatavus

- kodulehel turvalisus

- sephyrnet

- Null päev

![S3 Ep125: kui turvariistvaral on turvaaugud [heli + tekst]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep125-when-security-hardware-has-security-holes-audio-text-360x188.png)