Google on just avaldanud neli kriitilist mõju nullpäeva vead mõjutab paljusid Android-telefone, sealhulgas mõnda selle enda Pixeli mudelit.

Need vead erinevad veidi teie tavalistest Androidi haavatavustest, mis tavaliselt mõjutavad Androidi operatsioonisüsteemi (mis on Linuxi-põhine) või sellega kaasnevaid rakendusi, nagu Google Play, Messages või Chrome'i brauser.

Neli viga, millest me siin räägime, on tuntud kui põhiriba haavatavused, mis tähendab, et need on olemas spetsiaalses mobiiltelefonivõrgu püsivaras, mis töötab telefoni niinimetatud põhiriba kiibil.

Rangelt võttes põhiriba on termin, mida kasutatakse üksiku raadiosignaali primaarsete või madalaima sagedusega osade kirjeldamiseks, erinevalt lairiba signaalist, mis (väga lõdvalt) koosneb mitmest põhiriba signaalist, mis on kohandatud arvukatesse kõrvutiastesse sagedusvahemikesse ja mida edastatakse samal ajal andmeedastuskiiruse suurendamiseks, häirete vähendamiseks, sagedusspektri laiemaks jagamiseks, jälgimise keeruliseks muutmiseks või kõike eelnimetatut. Sõna põhiriba kasutatakse metafooriliselt ka riistvarakiibi ja sellega seotud püsivara kirjeldamiseks, mida kasutatakse raadiosignaalide tegelikuks saatmiseks ja vastuvõtmiseks seadmetes, mis suudavad juhtmevabalt suhelda. (Mõnevõrra segadusse ajav sõna põhiriba Tavaliselt viitab see telefoni alamsüsteemile, mis tegeleb mobiiltelefonivõrguga ühenduse loomisega, kuid mitte Wi-Fi- või Bluetooth-ühendusi haldavatele kiipidele ja tarkvarale.)

Teie mobiiltelefoni modem

Põhiriba kiibid töötavad tavaliselt teie mobiiltelefoni "mittetelefoniosadest" sõltumatult.

Põhimõtteliselt käitavad nad oma miniatuurset operatsioonisüsteemi oma protsessoril ja töötavad koos teie seadme peamise operatsioonisüsteemiga, et pakkuda mobiilsidevõrgu ühenduvust kõnede tegemiseks ja kõnedele vastamiseks, andmete saatmiseks ja vastuvõtmiseks, võrgus rändluseks jne. .

Kui olete piisavalt vana, et kasutada sissehelistamisteenust, siis mäletate, et pidite ostma modemi (lühend modulaator-ja-demodulaator), mille ühendasite kas arvuti tagaküljel asuvasse jadaporti või selle sees olevasse laienduspessa; modem ühenduks telefonivõrguga ja teie arvuti ühenduks modemiga.

Noh, teie mobiiltelefoni põhiriba riistvara ja tarkvara on väga lihtsalt sisseehitatud modem, mida tavaliselt rakendatakse telefoni SoC-na tuntud alamkomponendina. süsteem-kiibil.

(SoC-d võib pidada teatud tüüpi integreeritud vooluringiks, kus eraldiseisvad elektroonilised komponendid, mis olid omavahel ühendatud, paigaldades need emaplaadi vahetusse lähedusse, on integreeritud veelgi, ühendades need üheks kiibipaketiks.)

Tegelikult näete endiselt põhiribaprotsessoreid, millele viidatakse kui põhiriba modemid, sest nad tegelevad endiselt andmete võrku saatmise ja vastuvõtmise moduleerimise ja demoduleerimisega.

Nagu võite ette kujutada, tähendab see, et teie mobiilseadet ei ohusta küberkurjategijad ainult põhioperatsioonisüsteemi või mõne kasutatava rakenduse vigade tõttu...

…aga ka põhiriba alamsüsteemi turvaaukude tõttu.

Mõnikord võimaldavad põhiriba vead ründajal mitte ainult Internetist või telefonivõrgust modemile sisse murda, vaid ka põhioperatsioonisüsteemi (külgsuunas liikuminevõi pööratav, nagu žargoon seda kutsub) modemist.

Kuid isegi kui kelmid ei pääse modemist mööda ega pääse teie rakendustesse, võivad nad peaaegu kindlasti teha teile tohutul hulgal küberkahju pelgalt põhiribale pahavara siirdamisega, näiteks nuusutavad välja või suunavad võrguandmeid ümber, nuuskivad teie tekstisõnumid, telefonikõnede jälgimine ja palju muud.

Veelgi hullem on see, et te ei saa lihtsalt vaadata oma Androidi versiooninumbrit või rakenduste versiooninumbreid, et kontrollida, kas olete haavatav või paigatud, kuna teie põhiriba riistvara ning selle jaoks vajalik püsivara ja paigad sõltuvad teie füüsilisest seadmest, mitte selles kasutatavast operatsioonisüsteemist.

Isegi seadmetes, mis on kõigis ilmsetes aspektides "sama" – müüakse sama kaubamärgi all, sama tootenimega, sama mudelinumbri ja välimusega – võivad olla erinevad põhiriba kiibid, olenevalt sellest, millises tehases need kokku on pandud või millisele turule neid müüdi.

Uued nullpäevad

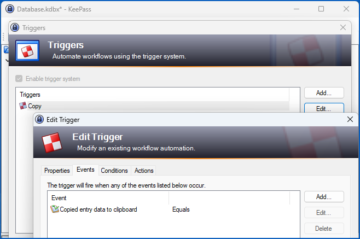

Google'i hiljuti avastatud vigu kirjeldatakse järgmiselt.

[Vea number] CVE-2023-24033 (ja kolm muud turvaauku, millele ei ole veel CVE-identiteete määratud) võimaldasid Interneti-põhiriba kaugkäivitamist. [Google'i] Project Zero läbiviidud testid kinnitavad, et need neli haavatavust võimaldavad ründajal põhiriba tasemel telefoni kaugjuhtimisega ilma kasutaja sekkumiseta ohtu seada ja nõuavad vaid, et ründaja teaks ohvri telefoninumbrit.

Piiratud täiendava uurimis- ja arendustegevusega usume, et kogenud ründajad suudavad kiiresti luua operatiivse ärakasutamise mõjutatud seadmete vaikselt ja eemalt ohustamiseks.

Lihtsas inglise keeles tähendab Interneti-põhiriba kaugkäivitusauk seda, et kurjategijad võivad süstida pahavara või nuhkvara Interneti kaudu teie telefoni sellesse ossa, mis saadab ja võtab vastu võrguandmeid...

… ilma teie tegelikku seadet kätte võtmata, teid petturlikule veebisaidile meelitades, kahtlast rakendust installima, oodates, kuni klõpsate hüpikakna hoiatuses valele nupule, andmata endast kahtlase teatise saates või petta. sind muul viisil.

18 putukat, neli pooleldi salajas

Selles viimases partiis oli 18 viga, millest Google teatas 2022. aasta lõpus ja 2023. aasta alguses.

Google ütleb, et avalikustab nende olemasolu praegu, kuna kokkulepitud aeg on nende avalikustamisest möödas (Google'i ajakava on tavaliselt 90 päeva või selle lähedal), kuid ülaltoodud nelja vea kohta ettevõte üksikasju ei avalda, märkides, et :

Nende haavatavuste pakutava juurdepääsutaseme väga harvaesineva kombinatsiooni tõttu ja meie arvates usaldusväärse operatiivse ärakasutamise kiiruse tõttu oleme otsustanud teha erandi, et viivitada nelja haavatavuse avaldamine, mis võimaldavad Interneti-ühendust põhiriba koodi kaugkäivitamine

Lihtsas inglise keeles: kui me räägiksime teile, kuidas need vead töötasid, muudaksime küberkurjategijate jaoks liiga lihtsaks selle, et nad hakkaksid paljudele inimestele väga halba tegema, paigaldades nende telefonidesse pahavara.

Teisisõnu, isegi Google, kes on varem vaidlusi tekitanud, kuna keeldus oma avalikustamistähtaegu pikendamast ja avaldas avalikult veel paigatamata nullpäevade kontseptsiooni tõendava koodi, on otsustanud järgida oma vastutustundliku projekti Zero vaimu. avalikustamise protsessi, selle asemel, et jääda selle tähe juurde.

Google'i argument üldiselt kirjatähe ja mitte avalikustamisreeglite vaimu järgimise kohta ei ole täiesti põhjendamatu. Kasutades paindumatut algoritmi, et otsustada, millal avaldada parandamata vigade üksikasjad, isegi kui neid üksikasju saab kasutada kurja jaoks, väidab ettevõte, et kaebusi eelistamise ja subjektiivsuse kohta saab vältida, näiteks: „Miks sai ettevõte X lisakolme nädala jooksul oma vea parandamiseks, samal ajal kui ettevõte Y seda ei teinud?

Mida teha?

Teatatud, kuid täielikult avalikustamata vigade probleem seisneb selles, et on raske vastata küsimustele: „Kas ma olen mõjutatud? Ja kui jah, siis mida ma peaksin tegema?"

Ilmselt keskendusid Google'i uuringud seadmetele, mis kasutasid Samsung Exynose kaubamärgiga põhiriba modemi komponenti, kuid see ei tähenda tingimata, et kiibil olev süsteem tuvastaks või kaubamärgiks end Exynosena.

Näiteks Google'i hiljutised Pixeli seadmed kasutavad Google'i enda süsteemi-kiipi, kaubamärgiga pinguti, kuid nii Pixel 6 kui ka Pixel 7 on nende endiselt pooleldi salajaste põhiribavigade suhtes haavatavad.

Seetõttu ei saa me teile anda lõplikku loendit potentsiaalselt mõjutatud seadmetest, kuid Google teatab (meie rõhuasetus):

Tuginedes avalikelt veebisaitidelt saadud teabele, mis kaardistavad kiibistikke seadmetega, on mõjutatud tooted tõenäoliselt järgmised:

- Mobiilseadmed alates Samsung, sealhulgas need S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 ja A04 seeria;

- Mobiilseadmed alates Vivo, sealhulgas need S16, S15, S6, X70, X60 ja X30 seeria;

- . piksli 6 ja piksli 7 seadmete seeria alates GoogleNing

- kõik sõidukid, mis kasutavad Exynos Auto T5123 kiibistik.

Google ütleb, et nii Pixel 6 kui ka Pixel 7 põhiriba püsivara paigati 2023. aasta märtsi Androidi turvavärskenduste osana, seega peaksid Pixeli kasutajad tagama, et neil on oma seadmetele uusimad paigad.

Teiste seadmete puhul võivad erinevatel tarnijatel oma värskenduste saatmiseks kuluda erinev aeg, seega küsige üksikasju oma müüjalt või mobiiliteenuse pakkujalt.

Vahepeal saab nendest vigadest ilmselt teie seadme seadetes kõrvale hiilida, kui:

- Lülitage WiFi-kõned välja.

- Lülitage Voice-over-LTE (VoLTE) välja.

Google'is sõnad, "Nende seadete väljalülitamine eemaldab nende haavatavuste ärakasutamise riski."

Kui te neid funktsioone ei vaja ega kasuta, võite need ka välja lülitada, kuni teate kindlalt, milline modemi kiip teie telefonis on ja kas see vajab värskendamist.

Lõppude lõpuks, isegi kui teie seade osutub haavamatuks või juba paigatud, pole ebavajalike asjade puudumisel puudust.

Esiletõstetud pilt kasutaja poolt Wikipediast Köf3, a all CC BY-SA 3.0 litsentsi.

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- Platoblockchain. Web3 metaversiooni intelligentsus. Täiustatud teadmised. Juurdepääs siia.

- Allikas: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :on

- 1

- 2022

- 2023

- 7

- a

- Võimalik

- MEIST

- üle

- absoluutne

- juurdepääs

- Täiendavad lisad

- Kohandatud

- mõjutada

- mõjutades

- algoritm

- Materjal: BPA ja flataatide vaba plastik

- kõrval

- juba

- summa

- ja

- android

- teatas

- vastus

- app

- rakendused

- apps

- OLEME

- Väidab

- argument

- ümber

- AS

- koondatud

- määratud

- seotud

- At

- meelitanud

- autor

- auto

- vältida

- tagasi

- background-image

- Halb

- BE

- sest

- Uskuma

- Natuke

- Bluetooth

- piir

- põhi

- bränd

- kaubamärgiga

- Murdma

- lairibaühenduse

- brauseri

- Bug

- vead

- sisseehitatud

- äri

- nupp

- ostma

- by

- kutsudes

- Kutsub

- CAN

- keskus

- kindlasti

- kontrollima

- kiip

- laastud

- kiibistik

- Kroom

- kroomitud brauser

- klõps

- lähedal

- kood

- värv

- kombinatsioon

- kombineerimine

- Tulema

- edastama

- ettevõte

- kaebuste

- komponent

- komponendid

- kompromiss

- läbi

- Kinnitama

- Võta meiega ühendust

- Side

- Side

- kontrast

- poleemikat

- võiks

- cover

- looma

- Kurjategijad

- kriitiline

- Kelmid

- cve

- küberkurjategijad

- Ohtlik

- andmed

- Päeva

- otsustama

- otsustatud

- lõplik

- viivitus

- Olenevalt

- kirjeldama

- kirjeldatud

- detailid

- & Tarkvaraarendus

- seade

- seadmed

- DID

- erinev

- raske

- Avalikustamine

- avalikustamine

- avastasin

- Ekraan

- Ei tee

- teeme

- Ära

- miinus

- Varajane

- lihtne

- kumbki

- Elektrooniline

- rõhk

- Inglise

- tohutu

- piisavalt

- tagama

- täielikult

- põhiliselt

- Isegi

- näide

- erand

- täitmine

- laiendamine

- Ekspluateeri

- kasutamine

- laiendama

- lisatasu

- tehas

- kaugele

- FUNKTSIOONID

- Määrama

- vigu

- keskendunud

- järgima

- järgneb

- eest

- Sagedus

- Alates

- täielikult

- edasi

- üldiselt

- saama

- saamine

- Andma

- andmine

- Google Play

- käepide

- Varred

- Käed

- riistvara

- Olema

- võttes

- kõrgus

- siin

- Auk

- hõljuma

- Kuidas

- HTML

- HTTPS

- i

- identifitseerima

- identiteedid

- rakendatud

- in

- sisaldama

- Kaasa arvatud

- Suurendama

- iseseisvalt

- eraldi

- info

- paigaldama

- integreeritud

- suhtlemist

- omavahel seotud

- Internet

- IT

- ITS

- ise

- erikeel

- jpg

- Teadma

- teatud

- Hilja

- hiljemalt

- kiri

- Tase

- Litsentsi

- Tõenäoliselt

- piiratud

- nimekiri

- Vaata

- põhiline

- tegema

- Tegemine

- malware

- kaart

- Märts

- Varu

- Turg

- max laiuse

- tähendus

- vahendid

- vahepeal

- kirjad

- võib

- mobiilne

- mobiilne seade

- mobiiltelefon

- mudel

- mudelid

- rohkem

- mitmekordne

- nimi

- tingimata

- Vajadus

- vajadustele

- võrk

- Võrguandmed

- võrgustike loomine

- Uus

- normaalne

- teade

- number

- numbrid

- arvukad

- Ilmne

- of

- Vana

- on

- ONE

- töötama

- tegutsevad

- operatsioonisüsteemi

- töökorras

- et

- Muu

- enda

- pakend

- osa

- osad

- Vastu võetud

- minevik

- Plaaster

- Paikade

- Paul

- PC

- Inimesed

- telefon

- telefonikõned

- telefonid

- füüsiline

- piksel

- tavaline

- Platon

- Platoni andmete intelligentsus

- PlatoData

- mängima

- Ühendatud

- poliitika

- pop-up

- positsioon

- Postitusi

- potentsiaalselt

- esmane

- Probleem

- protsess

- Protsessor

- töötlejad

- Toode

- Toodet

- projekt

- anda

- tarnija

- avalik

- Kirjastamine

- Küsimused

- kiiresti

- raadio

- valik

- HARULDANE

- Rates

- pigem

- saab

- vastuvõtmine

- hiljuti

- hiljuti

- vähendama

- nimetatud

- viitab

- keeldumine

- usaldusväärne

- meeles pidama

- kauge

- kõrvaldama

- Teatatud

- Aruanded

- nõudma

- teadustöö

- teadus-ja arendustegevus

- vastutav

- kaasa

- avalduma

- Revealed

- Oht

- eeskirjade

- jooks

- jooksmine

- sama

- Samsung

- ütleb

- turvalisus

- turvavärskendused

- saatmine

- eri

- seeria-

- Seeria

- seaded

- Jaga

- Lühike

- peaks

- Signaali

- signaale

- lihtsalt

- alates

- ühekordne

- osav

- ava

- snooping

- So

- tarkvara

- müüdud

- tahke

- mõned

- mõnevõrra

- rääkimine

- eriline

- spekter

- kiirus

- vaim

- nuhkvara

- algus

- kinni

- Veel

- selline

- järelevalve

- kahtlane

- SVG

- süsteem

- Võtma

- rääkimine

- testid

- et

- .

- oma

- Neile

- ennast

- Need

- asjad

- Mõtlema

- kolm

- aeg

- ajakava

- et

- liiga

- ülemine

- Jälgimine

- üleminek

- läbipaistev

- Pöörake

- tüüpiliselt

- all

- Värskendused

- Uudised

- URL

- kasutama

- Kasutaja

- Kasutajad

- tavaliselt

- Sõidukid

- müüja

- müüjad

- versioon

- kaudu

- Haavatavused

- Haavatav

- ootamine

- hoiatus

- Tee..

- veebisait

- veebilehed

- nädalat

- Hästi

- M

- kas

- mis

- kuigi

- Wifi

- lai

- Lai valik

- laialdaselt

- Wikipedia

- will

- koos

- sõna

- sõnad

- Töö

- töötas

- oleks

- Vale

- X

- Sinu

- sephyrnet

- null

![S3 Ep120: kui dud crypto lihtsalt ei lase lahti [heli + tekst]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep120-when-dud-crypto-simply-wont-let-go-audio-text-360x188.png)