Lugemisaeg: 6 protokollLabürindi loojad ähvardavad avaldada ohvrite konfidentsiaalsed andmed, kui just lunaraha ei maksta. Comodo küberturvalisuse meeskond leidis viimases rünnakus ka võrrandirühma mutexi.

Lunavara võttis 2020. aasta alguses kurja uue pöörde, arenes lihtsast krüpteeri-ja-väljapressi mudelist täielikuks rünnakuks ettevõtte andmete, saladuste ja maine vastu. "Traditsiooniline" lunavararünnak on palju arutatud mudel, mida on siin ajaveebis ja teistes väljaannetes põhjalikult käsitletud. Lühidalt öeldes on kõik sihtsüsteemis olevad failid lukustatud tugeva krüpteerimisalgoritmiga ja kasutaja peab nende avamiseks maksma ründajale lunaraha. Ei turvatarkvara või arvutiekspert saab need failid dekrüpteerida, muutes selle üheks kõige ohtlikumaks rünnakuks, millega ettevõte kokku puutub. väljapressimisvaraga halvab ettevõtted, kes vajavad oma faile igapäevaste toimingute jaoks, ja surub need nurka, kus nad peavad tasuma või proovima oma andmetele juurdepääsuta edasi rabeleda.

Noh, nii kummaline kui see ka ei tundu, võime ühel päeval vaadata tagasi "vanale lunavarale" nostalgiatundega ja igatseda neid lihtsamaid aegu. Tundub, et traditsiooniline rünnak oli vaid esimesed sammud, kui kuritegelik vennaskond leidis oma jalad krüpteerimismudeli abil, kasutades seda ehitusplokina, millest nad saavad ehitada veelgi tõhusamaid rünnakuid. Loe edasi, et teada saada, miks.

Pärast lunavararünnakut maksid mõned ettevõtted oma andmete hankimise eest tasu, kuid teised otsustasid rünnakut mitte avalikustada ega lunaraha maksta. Selle asemel ehitasid nad oma andmed uuesti üles varukoopiate või muude vahenditega ja said end järk-järgult õigele teele. Maze'i arendajaid ärritas selgelt, et mõned ohvrid lihtsalt eirasid kogu oma rasket tööd, nii et nad asusid looma neile suuremat stiimulit tasumiseks. See stiimul väljendus ettevõtte toimikute väljafiltreerimises ja ähvardamises avalikustada, kui nad tasu ei maksa. Labürindi loojad läksid isegi nii kaugele, et lõid "häbistava" veebisaidi, kus on loetletud ettevõtted, kes on langenud lunavara ohvriks, kuid ei olnud veel lunaraha tasunud.

See toob ohvrile kaasa eriti tige topelt- või isegi kolmekordse löögi. Nende failid pole mitte ainult kättesaamatud, potentsiaalselt halvav löök sellistele organisatsioonidele nagu haiglad ja finantsasutused, vaid nüüd riskivad nad oma andmete avalikustamise või mõnele konkurendile müümisega. Loomulikult valmistab see veelgi suuremat peavalu ettevõtetele, kes on seotud klientide konfidentsiaalsuse seadustega. Rikkumise avalikuks tulemisel kaasneb ka maine kaotus ja võimalik mõju aktsiaturu hindamisele. Kolmandaks, kui nad oleksid püüdnud rünnakut algul varjata, ähvardavad neid eeskirjad, mis nõuavad, et ettevõtted avalikustaksid kõik seda laadi rikkumised.

Kas pole ilus pilt? Tõepoolest, FBI pidas Maze'i nii tõsiseks ohuks, et andis ettevõtetele selle eest hoiatuse. Abiga alates Comodo küberturvalisus meeskond, see blogi vaatleb uue Maze lunavara toimimist lähemalt. Üks tähelepanuväärne element on mutex-objekti prkMtx olemasolu koodis. Seda objekti kasutab võrrandirühma kasutusteek 'gPrivLibh'. Neile teist, kes elavad väljaspool ohuanalüütika nišimaailma, on Equation Group arendusmeeskond, kes on tihedalt seotud Stuxneti ja Flame'i rünnakutega. Paljud eksperdid usuvad, et rühmal on sidemed NSA-ga. Labürindi arendajad otsustasid ilmselgelt mutexi ja kasutasid seda oma lunavaras, näidates, et „pahavara on pahavara”, olenemata algsete autorite subjektiivsetest „headest” kavatsustest.

Mis on Maze lunavara?

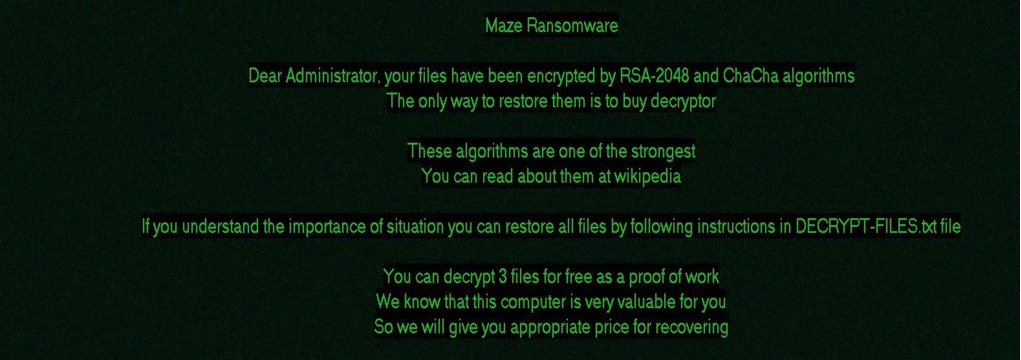

Labürindi lunavara, mida varem tunti ChaCha nime all, levitatakse rämpsposti e-kirjade kaudu, mille manusena on pahavara, exploit-komplektide (nt Spleevo ja Fallout) kaudu ning nõrkade paroolidega RDP-ühenduste murdmisega. Selle kasulik koormus on krüpteerida kõik ohvri draividel olevad andmed RSA-2048 krüptimise ja chacha20 voošifriga ning seejärel nõuda andmete dekrüpteerimiseks lunaraha. Alloleval pildil on näidatud erinevad laiendused, mille Maze krüptitud failidele lisab:

Seejärel paneb pahavara kasutaja töölauale lunarahateate. Comodo teadlased on tuvastanud 5 parimat Maze'i suhtlusserverit Venemaal, Poolas, Türgis, Hollandis ja Austrias:

Labürindi rünnaku anatoomia

Maze on väga keerukas perekond, millel on tugevad mitmetasandilised erandid ja silumisvastased tehnikad, mis blokeerivad uurimisrühmadel juurdepääsu lunavara algsele sisule. Comodo ohtude uurimisrühmal õnnestus ületada need tõkked, et paljastada üksikasju, mida varem polnud nähtud.

Analüüsil on kolm osa:

A) IP-loend, veebilaiendid ja kodeeritud URL-id

B) Failide krüptimise protsess

C) Lukustusekraan, dekrüpteerimismärkmed ja dekrüpteerimislink

A) IP-loend, veebilaiendid ja kodeeritud URL-id

Labürindi IP-loend sisaldab 14 kõvakodeeritud IP-aadressi, mis viitavad serverite laiale levikule. Loendis olevad aadressid on järgmised:

92.63.8.47

92.63.32.2

92.63.37.100

92.63.194.20

92.63.17.245

92.63.32.55

92.63.11.151

92.63.194.3

92.63.15.8

92.63.29.137

92.63.32.57

92.63.15.56

92.63.32.52

92.63.15.6

Samuti on 6 kõvakodeeritud veebilaiendit – '.do', 'jsp', '.shtml', '.html', '.aspx' ja '.php':

Maze kasutab järgmisi URL-i moodustisi (postitus/redigeerimine ja sisselogimine/ülekandmine):

B) Lunavarafailide krüptimise protsess:

Maze loob loendi kõigist ohvri masina süsteemikettal olevatest failidest/kaustadest ja loetleb need failis nimega 'DECRYPT-FILES.html':

Comodo meeskond kontrollis Maze'i krüptimise keerukust, käivitades selle krüpteerimisprotsessi kaudu testfaili. Fail nimega '~Test.txt' läbis krüptimise, mis hõlmas API kutseid CreateFileW, ReadFile, CreateFileMappingW ja MapViewOfFile:

Järgmine ekraanipilt näitab faili sisu enne krüptimist:

Krüpteerimisjärgne versioon ja selle hex dump on näidatud allpool:

C) Lukustusekraan, dekrüpteerimismärkmed ja dekrüpteerimislink

Labürindi lunarahateatis mitte ainult ei selgita, mis on juhtunud ja kuidas maksta, vaid kulutab palju aega, püüdes ohvrile makseteed "müüa". Tundub, et häkkerid on mõistnud, et hirmutav sõnumite saatmine ja ähvardused on halb kliendi teisendamise tehnika, ning on läinud üle veenvamatele sõnumitele, et "müük" varem sulgeda.

Lukustuskuva annab kasutajale teada, et tema failid on krüptitud, ja näitab kasutatud algoritmide tugevust. Leht julgustab kasutajat isegi algoritme uurima, et oma väiteid kinnitada. Selle eesmärk on ilmselt kiirendada makseid, takistades kasutajal aega raiskamast failide taastamisele. Düstoopilise müügitehnikana võimaldavad need ka ohvril tasuta dekrüpteerida 3 faili, et tõestada, et nende dekrüpteerija töötab. Loodetavasti maksab kasutaja tõenäolisemalt, kui tal on kindel tõend selle kohta, et dekrüpteerimisprotsess tegelikult toimib:

Kaasnev märkus kordab olukorra tõsidust ja sisaldab üksikasjalikke juhiseid selle kohta, kuidas häkkeritega makse tegemiseks ühendust võtta. Märkus on selge ja hästi üles ehitatud, laenatud peavoolu KKK-lehtede stiili, mille pealkirjad on nagu „Mis juhtus?” ja "Kuidas ma saan oma failid tagasi?":

Märkuse 2. valik julgustab kasutajat külastama oma teabe veebisaiti aadressil https://mazedecrypt.top/1b010b7e5a3ebe7d. Jällegi pakub sait tõendeid sujuva turundustegevuse kohta rahustavate sõnumitega, mis kinnitavad kasutajale, et maksmine on õige otsus. Viidates ohvritele kui "klientidele", on see sõltumatu tugisait, mis on pühendatud kasutaja failide salvestamise õilsale missioonile:

Sait palub kasutajal üles laadida fail „DECRYPT-FILES.txt”, et häkkerid saaksid ohvri tuvastada.

Dekrüpteerimise eest ei maksta avalikult, pigem julgustab väljapressimise 2. etapp kasutajat võtma ühendust aadressil koreadec@tutanota.com ja yourealdecrypt@airmail.cc, et hinna üle läbi rääkida:

Postitus Lunavara arenes – uus labürinti rünnak lisab olemasolevale lunavaramudelile andmete avaldamise ohu ilmus esmalt Comodo uudised ja Interneti-turvalisuse teave.

- Münditark. Euroopa parim Bitcoini ja krüptobörs.

- Platoblockchain. Web3 metaversiooni intelligentsus. Täiustatud teadmised. TASUTA PÄÄS.

- CryptoHawk. Altcoini radar. Tasuta prooviversioon.

- Allikas: https://blog.comodo.com/pc-security/new-maze-attack-adds-threat-of-data-publication-to-existing-ransomware-model/

- "

- 11

- 2020

- a

- MEIST

- kiirendama

- juurdepääs

- Ligipääs

- aadressid

- algoritm

- algoritme

- Materjal: BPA ja flataatide vaba plastik

- analüüs

- analytics

- API

- Austria

- autorid

- varukoopiaid

- tõkked

- enne

- on

- alla

- Blokeerima

- Blogi

- Laenamine

- rikkumine

- rikkumisi

- ehitama

- Ehitus

- ettevõtted

- koormuste

- nõuete

- lähemale

- kood

- KOMMUNIKATSIOON

- Ettevõtted

- ettevõte

- Ettevõtte omad

- konkurendid

- arvuti

- Side

- kontakt

- sisaldab

- sisu

- looma

- loob

- loomine

- loojad

- Criminal

- cyber

- küberturvalisus

- andmed

- päev

- otsustatud

- otsus

- pühendunud

- Nõudlus

- lauaarvuti

- üksikasjalik

- detailid

- Arendajad

- & Tarkvaraarendus

- Ekraan

- jagatud

- jaotus

- kahekordistada

- ajam

- maha kallama

- Varajane

- Tõhus

- julgustab

- krüpteerimist

- areneb

- olemasolevate

- ekspert

- ekspertide

- Ekspluateeri

- laiendused

- nägu

- radioaktiivne tolm

- pere

- FAQ

- FBI

- jalad

- finants-

- Finants institutsioonid

- leidmine

- esimene

- Järel

- vorm

- tasuta

- Alates

- saamine

- suurem

- Grupp

- Grupi omad

- häkkerid

- juhtus

- raske töö

- aitama

- varjama

- kõrgelt

- lootus

- haiglad

- Kuidas

- Kuidas

- HTTPS

- identifitseerima

- pilt

- hõlmab

- sõltumatud

- info

- institutsioonid

- Internet

- Internet Security

- inventar

- IP

- IP-aadressid

- IT

- teatud

- hiljemalt

- Seadused

- Raamatukogu

- Tõenäoliselt

- nimekiri

- Nimekirjad

- elama

- lukus

- Vaata

- masin

- mainstream

- tegema

- Tegemine

- malware

- juhitud

- Turundus

- küsimus

- vahendid

- kirjad

- Sõnumid

- võib

- missioon

- mudel

- rohkem

- kõige

- loodus

- kumbki

- Holland

- uudised

- märkused

- Pakkumised

- töö

- Operations

- valik

- et

- organisatsioonid

- Muu

- makstud

- eriti

- paroolid

- Maksma

- makse

- maksed

- pilt

- Poola

- vaene

- võimalik

- olemasolu

- kingitusi

- ilus

- hind

- protsess

- tõend

- kaitse

- avalik

- väljaanded

- avaldama

- Lunaraha

- ransomware

- Ransomware rünnak

- realiseeritud

- Taastuma

- määrused

- vabastama

- vabastatud

- maine

- nõudma

- teadustöö

- Teadlased

- Oht

- Marsruut

- jooksmine

- Venemaa

- müük

- säästmine

- Ekraan

- turvalisus

- tunne

- tõsine

- komplekt

- näidatud

- site

- olukord

- So

- müüdud

- tahke

- mõned

- keeruline

- Stage

- väljendatud

- oja

- tugevus

- tugev

- stiil

- toetama

- süsteem

- sihtmärk

- meeskond

- meeskonnad

- tehnikat

- ütleb

- test

- .

- ähvardused

- kolm

- Läbi

- aeg

- korda

- ülemine

- top 5

- jälgida

- traditsiooniline

- Türgi

- avamine

- kasutama

- Hindamine

- eri

- versioon

- ohvreid

- web

- veebisait

- M

- WHO

- ilma

- Töö

- töötab

- maailm