KÜBERTURVE: "NAD EI TEINUD, KUID SA SAAD!"

Koos Paul Ducklini ja Chester Wisniewskiga

Intro ja outro muusika autor Edith Mudge.

Klõpsake ja lohistage allolevatel helilainetel mis tahes punkti hüppamiseks. Sa saad ka kuula otse Soundcloudis.

Saate meid kuulata Soundcloud, Apple Podcastid, Google Podcastid, Spotify, Stitcher ja kõikjal, kus leidub häid taskuhäälingusaateid. Või lihtsalt loobuge Meie RSS-kanali URL oma lemmik taskupüüdjasse.

LUGEGE TRAKTI

PART. Tere kõigile.

Tere tulemast sellesse alasti turvalisuse taskuhäälingusaate spetsiaalsesse miniepisoodi.

Minu nimi on Paul Ducklin ja täna liitub minuga mu sõber ja kolleeg Chester Wisniewski.

Chester, ma arvasin, et peaksime midagi rääkima sellest, mis on muutunud nädala suureks looks... see on ilmselt kuu suur lugu!

Ma lihtsalt loen teile pealkiri Kasutasin Naked Security'is:

"UBER ON HÄKITUD, uhkustab häkkeriga – kuidas peatada, et see teiega juhtuks."

Nii et!

Räägi meile sellest kõigest….

CHET. No võin kinnitada, et autod ikka sõidavad.

Ma tulen teie juurde Vancouverist, olen kesklinnas, vaatan aknast välja ja tegelikult istub akna taga Uber…

PART. Kas see pole terve päeva seal olnud?

CHET. Ei, ei ole. [NAERAB]

Kui vajutate rakenduse sees auto kutsumiseks nuppu, võite olla kindlad: hetkel tundub, et keegi tuleb tõesti ja teid sõidutab.

Kuid kui olete Uberi töötaja, pole see tingimata nii kindel, et kavatsete järgmistel päevadel midagi ette võtta, arvestades mõju nende süsteemidele.

Tegelikult, Duck, me ei tea juhtunu kohta palju üksikasju.

Kuid väga kõrgel tasemel näib üksmeel olevat selles, et Uberi töötaja sotsiaalne manipuleerimine võimaldas kellelgi Uberi võrgus kanda kinnitada.

Ja nad said sisemusse sisenedes liikuda külgsuunas, nagu me ütleme, või pöördepunkti, et leida haldusmandaate, mis viisid neile lõpuks Uberi kuningriigi võtmed.

PART. Nii et see ei tundu traditsioonilise andmete varastamise, rahvusriigi või lunavararünnakuna, eks?

CHET. Ei.

See ei tähenda, et keegi teine ei oleks nende võrgustikus sarnaseid tehnikaid kasutanud – te ei tea kunagi.

Tegelikult, kui meie kiirreageerimismeeskond reageerib vahejuhtumitele, avastame sageli, et võrgus on olnud rohkem kui üks ohutegija, kuna nad kasutasid sarnaseid juurdepääsumeetodeid.

PART. Jah… meil oli isegi lugu kahest üksteisele põhimõtteliselt tundmatust lunavarakelmist, kes sattusid korraga sisse.

Seega krüpteeriti osa faile lunavaraga-A-siis-lunavara-B-ga ja osa lunavara-B-ga, millele järgneb-lunavara-A.

See oli ebapüha segadus…

CHET. Noh, see on vana uudis, Duck. [NAERAB]

Pärast seda oleme avaldanud veel ühe, kus *kolm* erinevat lunavara olid samas võrgus.

PART. Heldeke! [SUUR NAER] Ma naeran selle üle, aga see on vale. [NAERAB]

CHET. Pole harvad juhud, kus ohus osalejaid on mitu, sest nagu te ütlete, kui üks inimene suudab avastada teie võrgustiku kaitsmise lähenemisviisis vea, ei viita miski sellele, et teised inimesed poleks sama viga avastanud.

Kuid antud juhul arvan, et teil on õigus, kui soovite, et see näib olevat "luulzi jaoks".

Pean silmas seda, et inimene, kes seda tegi, kogus enamasti trofeesid, kui nad läbi võrgu hüppasid – ekraanipiltidena kõigist erinevatest Uberis kasutusel olnud tööriistadest, utiliitidest ja programmidest – ja postitas need avalikult, arvatavasti tänavale. usutunnistus.

PART. Rünnakul, mille sooritas keegi, kes *ei tahtnud uhkustada, võis see ründaja olla IAB, esialgne juurdepääsuvahendaja, kas pole?

Sel juhul poleks nad sellest suurt müra teinud.

Nad oleksid kõik paroolid kokku korjanud ja siis välja tulnud ja küsinud: "Kes tahaks neid osta?"

CHET. Jah, see on üli-üliohtlik!

Nii halb, kui Uber praegu tundub olevat, eriti keegi Uberi suhtekorraldus- või siseturvameeskondadest, on see tegelikult parim võimalik tulemus…

… mis tähendab, et selle tulemuseks on piinlikkus, tõenäoliselt trahvitakse töötaja tundliku teabe kaotamise eest, selline asi.

Peaaegu kõigi teiste jaoks on tõsiasi, et seda tüüpi rünnak ohvriks langeb, lõpptulemuseks on lunavara või mitu lunavara koos krüptokaevurite ja muud tüüpi andmevargustega.

See on organisatsioonile palju-palju kulukam kui lihtsalt piinlik tundmine.

PART. Nii et see idee kelmidest, kes saavad sisse ja saavad oma äranägemise järgi ringi rännata ja valida, kuhu nad lähevad…

… pole kahjuks ebatavaline.

CHET. See rõhutab tõesti probleemide aktiivse otsimise tähtsust, mitte hoiatusteadete ootamist.

On selge, et see inimene suutis Uberi turvalisust rikkuda, ilma et oleks algselt mingeid hoiatusi käivitanud, mis võimaldas neil ringi rännata.

Seetõttu on ohujaht, nagu terminoloogia ütleb, tänapäeval nii kriitiline.

Sest mida lähemal minutile nullile või nullpäevale, saate tuvastada inimeste kahtlase tegevuse, kes tuhnivad failide jagamises ja logivad äkitselt järjestikku tervesse hunnikusse süsteemi – seda tüüpi tegevusi või palju lendavaid RDP-ühendusi. kogu võrgus kontodelt, mis pole tavaliselt selle tegevusega seotud...

…seda tüüpi kahtlased asjad võivad aidata teil piirata kahju suurust, mida see inimene võib tekitada, piirates aega, mis neil kulub muude teie tehtud turvavigade lahtiharutamiseks, mis võimaldasid neil pääseda neile administraatorimandaatidele.

See on asi, millega paljud meeskonnad on tõesti hädas: kuidas näha, kuidas neid seaduslikke tööriistu kuritarvitatakse?

See on siin tõeline väljakutse.

Sest selles näites kõlab see, et Uberi töötajat meelitati kedagi sisse kutsuma maskeeringus, mis nägi lõpuks välja nagu tema.

Teil on nüüd seaduslik töötaja konto, mis kutsus kogemata oma arvutisse kurjategija, kes jooksis ringi, tehes asju, millega töötajat tavaliselt ei seostata.

Nii et see peab tõesti olema osa teie jälgimisest ja ohtude otsimisest: teades, mis normaalne tegelikult on, et saaksite tuvastada "anomaalia normi".

Kuna nad ei toonud kaasa pahatahtlikke tööriistu – nad kasutavad juba olemasolevaid tööriistu.

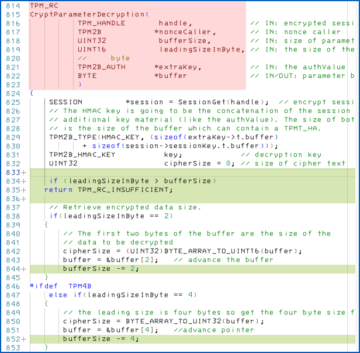

Teame, et nad vaatasid PowerShelli skripte, selliseid asju – asju, mis teil tõenäoliselt juba on.

Ebatavaline on see, et see inimene suhtleb selle PowerShelliga või see inimene, kes suhtleb selle RDP-ga.

Ja need on asjad, mida on palju raskem jälgida, kui lihtsalt oodata, kuni armatuurlauale ilmub hoiatus.

PART. Niisiis, Chester, mis on teie nõuanne ettevõtetele, kes ei taha end Uberi positsioonist leida?

Kuigi see rünnak on levivate ekraanipiltide tõttu arusaadavalt saanud tohutult avalikuks, sest näib olevat: "Vau, kelmid jõudsid absoluutselt kõikjale"…

…tegelikult pole see andmetega seotud rikkumiste osas ainulaadne lugu.

CHET. Küsisite nõuannete kohta, mida ma ütleksin organisatsioonile?

Ja ma pean mõtlema tagasi oma heale sõbrale, kes oli umbes kümme aastat tagasi USA suure ülikooli CISO.

Küsisin temalt, milline on tema turvastrateegia ja ta vastas: "See on väga lihtne. Rikkumise oletus."

Eeldan, et mind on rikutud ja minu võrku on inimesi, keda ma oma võrku ei soovi.

Seega pean kõik üles ehitama eeldusel, et siin on juba keegi, kes ei peaks olema, ja küsima: "Kas mul on kaitse paigas, kuigi kõne tuleb maja seest?"

Täna on meil selle jaoks moesõna: Null usaldus, mida enamikul meist on juba tüdinenud. [NAERAB]

Kuid see on lähenemine: rikkumise oletus; null usaldust.

Teil ei tohiks olla vabadust lihtsalt ringi hulkuda, kuna paned selga maskeeringu, mis näib olevat organisatsiooni töötaja.

PART. Ja see on tõesti Zero Trusti võti, kas pole?

See ei tähenda: "Sa ei tohi kunagi usaldada kedagi midagi tegema."

See on omamoodi metafoor ütlusele: "Ära eelda midagi" ja "Ära volitage inimesi tegema rohkem, kui nad käsiloleva ülesande jaoks tegema peavad."

CHET. Täpselt.

Eeldusel, et teie ründajad ei saa nii palju rõõmu sellest, et teid häkiti, kui juhtus antud juhul…

…tahad tõenäoliselt tagada, et töötajatel on hea viis kõrvalekalletest teatada, kui miski ei tundu õige, et nad saaksid teie turvameeskonda hoiatada.

Kuna rääkides andmerikkumiste ooteaegadest meie Aktiivse vastase mänguraamat, on kurjategijad teie võrgus kõige sagedamini vähemalt kümme päeva:

Nii et teil on tavaliselt kindel nädal kuni kümme päeva, kus kui teil on lihtsalt kotkasilmad, mis asju märkavad, on teil hea võimalus see sulgeda enne, kui halvim juhtub.

PART. Tõepoolest, sest kui mõelda sellele, kuidas tüüpiline andmepüügirünnak toimib, on väga haruldane, et kelmid õnnestuvad esimesel katsel.

Ja kui neil esimesel katsel ei õnnestu, ei paki nad lihtsalt oma kotte kokku ega rända minema.

Nad proovivad järgmist inimest, järgmist inimest ja järgmist inimest.

Kui neil õnnestub ainult siis, kui nad proovivad rünnata 50. inimest, siis kui keegi eelmisest 49-st märkas seda ja ütles midagi, oleksite võinud sekkuda ja probleemi lahendada.

CHET. Absoluutselt – see on kriitiline!

Ja sa rääkisid inimeste petmisest 2FA märke ära andma.

See on siin oluline punkt – Uberis oli mitmefaktoriline autentimine, kuid näib, et inimene on veendunud, et ta sellest mööda hiilib.

Ja me ei tea, mis see metoodika oli, kuid enamikul mitmefaktorilistest meetoditest on kahjuks võimalik mööda minna.

Kõik me tunneme ajapõhiste märkidega, kus kuvatakse kuus numbrit ja teil palutakse need kuus numbrit autentimiseks rakendusse sisestada.

Loomulikult ei takista miski teid andmast kuut numbrit valele inimesele, et nad saaksid autentida.

Seega ei ole kahefaktoriline autentimine universaalne ravim, mis ravib kõiki haigusi.

See on lihtsalt kiirustõus, mis on järjekordne samm turvalisemaks muutumise teel.

PART. Hästi otsustav kelm, kellel on aega ja kannatust jätkata, võib lõpuks sisse pääseda.

Ja nagu te ütlete, on teie eesmärk minimeerida aega, mis neil kulub, et maksimeerida tulu sellest, et nad said esimese koha…

CHET. Ja see jälgimine peab toimuma kogu aeg.

Sellised ettevõtted nagu Uber on piisavalt suured, et neil oleks oma ööpäevaringne turvaoperatsioonide keskus asjade jälgimiseks, kuigi me pole päris kindlad, mis siin juhtus ja kui kaua see inimene viibis ja miks teda ei peatatud

Kuid enamik organisatsioone ei pruugi seda ettevõttesiseselt teha.

Väga mugav on omada väliseid ressursse, mis suudavad jälgida – *pidevalt* – jälgida seda pahatahtlikku käitumist, lühendades veelgi pahatahtliku tegevuse toimumise aega.

Inimestel, kellel võib-olla on regulaarselt IT-alaseid kohustusi ja muud tööd, võib olla üsna raske näha, kuidas neid seaduslikke tööriistu kasutatakse, ja märgata üht kindlat mustrit, kuidas neid pahatahtliku asjana kasutatakse…

PART. Moesõna, millest te seal räägite, on see, mida me tunneme kui MDR-i Hallatud tuvastamine ja reageerimine, kus saate hulga eksperte, kes teevad seda teie eest või aitavad teid.

Ja ma arvan, et seal on ikka veel üsna palju inimesi, kes kujutavad ette: „Kui ma näen seda tegemas, kas siis ei tundu, et olen oma vastutuse tühistanud? Kas see pole mitte tunnistamine, et ma absoluutselt ei tea, mida ma teen?

Ja ei ole, kas pole?

Tegelikult võite väita, et see teeb asju tegelikult kontrollitumalt, sest valite inimesi, kes aitavad teil oma võrgu eest hoolitseda, *kes teevad seda ja ainult seda* elatise nimel.

Ja see tähendab, et teie tavaline IT-meeskond ja isegi teie enda turvameeskond… võivad nad hädaolukorras tegelikult jätkata kõigi muude asjadega, mida niikuinii teha tuleb, isegi kui teid rünnatakse.

CHET. Absoluutselt.

Minu viimane mõte on vist see…

Ärge tajuge, et sellise kaubamärgi nagu Uber häkkimine tähendab, et teil on võimatu end kaitsta.

Suurte ettevõtete nimed on peaaegu suured trofeed jahtivad inimesi, nagu selle konkreetse häkkimisega seotud isik.

Ja see, et suurel ettevõttel ei pruugi olla turvalisust, ei tähenda see, et te ei saa!

Paljude organisatsioonide seas, kellega ma rääkisin pärast mõningaid varasemaid suuri häkkimisi, nagu Target ja Sony, ja mõned neist häkkidest, mis meil kümme aastat tagasi uudistes olid, oli palju lüüasaamist.

Ja inimesed ütlesid: "Aaargh… kui nad ei suuda end kaitsta kõigi Targeti ressurssidega, siis mis lootust mul on?"

Ja ma arvan, et see pole üldse tõsi.

Enamikul juhtudel olid nad sihikule võetud, sest nad olid väga suured organisatsioonid ja nende lähenemises oli väga väike auk, millest keegi suutis sisse pääseda.

See ei tähenda, et teil pole võimalust ennast kaitsta.

See oli sotsiaalne manipuleerimine, millele järgnesid mõned küsitavad tavad paroolide salvestamisel PowerShelli failidesse.

Need on asjad, mida saate väga lihtsalt jälgida ja oma töötajaid koolitada, tagamaks, et te ei tee samu vigu.

See, et Uber seda teha ei saa, ei tähenda, et sa ei saaks!

PART. Tõepoolest – ma arvan, et see on väga hästi sõnastatud, Chester.

Kas teil on midagi selle vastu, kui ma lõpetan ühe oma traditsioonilise klišeega?

(Klišeede lugu on see, et need muutuvad üldiselt klišeedeks, olles tõesed ja kasulikud.)

Pärast selliseid juhtumeid: "Need, kes ajalugu ei mäleta, on mõistetud seda kordama – ärge olge see inimene!"

Chester, tänan teid väga, et võtsite oma kiirest ajakavast aja maha, sest ma tean, et teil on täna õhtul veebis vestlus.

Niisiis, suur tänu selle eest.

Ja lõpetagem oma tavapärasel viisil, öeldes: "Kuni järgmise korrani, olge turvaline."

[MUUSIKAMODEEM]

- blockchain

- coingenius

- krüptovaluuta rahakotid

- krüptovahetus

- küberturvalisus

- küberkurjategijad

- Küberturvalisus

- andmete kadu

- sisejulgeoleku osakond

- digitaalsed rahakotid

- tulemüüri

- Kaspersky

- malware

- mcafee

- Alasti turvalisus

- NexBLOC

- Platon

- plato ai

- Platoni andmete intelligentsus

- Platoni mäng

- PlatoData

- platogaming

- podcast

- Julgeoleku juhtkond

- VPN

- kodulehel turvalisus

- sephyrnet