MIDA TÄHTE TÄHENDAB: „EI VASTA TURVATEENINDUSTE BAARILE”?

Klõpsake ja lohistage allolevatel helilainetel mis tahes punkti hüppamiseks. Sa saad ka kuula otse Soundcloudis.

Koos Doug Aamothi ja Paul Duckliniga. Intro ja outro muusika autor Edith Mudge.

Saate meid kuulata Soundcloud, Apple Podcastid, Google Podcastid, Spotify, Stitcher ja kõikjal, kus leidub häid taskuhäälingusaateid. Või lihtsalt loobuge Meie RSS-kanali URL oma lemmik taskupüüdjasse.

LUGEGE TRAKTI

DOUG. Hingematvad rikkumised, dekrüpteeritav krüptimine ja plaastrid.

Seda kõike veel Naked Security taskuhäälingusaates.

[MUUSIKAMODEEM]

Tere tulemast podcasti, kõik.

Mina olen Doug Aamoth; ta on Paul Ducklin.

Paul, kuidas sul täna läheb, söör?

PART. Doug… ma tean, sest sa ütlesid mulle ette, mis tulemas on See nädal tehnikaajaloos, ja see on SUPER!

DOUG. OK!

Sel nädalal, 18. oktoobril 1958, ühendati ostsilloskoop ja tuuletakistuse simuleerimiseks loodud arvuti kohandatud alumiiniumkontrolleritega ning mäng Tennis kahele sündis.

Brookhaveni riiklikus laboris kolm päeva kestnud näitusel esitletud Tennis for Two osutus äärmiselt populaarseks, eriti keskkooliõpilaste seas.

Kui kuulate seda, peate minema Wikipediasse ja otsima üles "Tennis for Two".

Seal on video millegi kohta, mis ehitati 1958. aastal…

...Ma arvan, et sa nõustud minuga, Paul, see oli üsna uskumatu.

PART. Mulle *tahaks* seda täna mängida!

Ja nagu Asteroidid ja Battle Zone ja need 1980ndate eriliselt meelde jäänud mängud…

...sest see on ostsilloskoop: vektorgraafika!

Ei mingit piksellimist, mingeid erinevusi olenevalt sellest, kas joon on 90 kraadi, 30 kraadi või 45 kraadi nurga all.

Ja heli tagasiside kontrollerite releedelt… see on suurepärane!

Uskumatu, et see oli 1958.

Pöördudes tagasi eelmisele See nädal tehnikaajaloos, oli see transistoride revolutsiooni haripunktis.

Ilmselt oli arvutuslik pool termoventiilide (vaakumtorude) ja releede segu.

Ja ekraani skeemid olid kõik transistoripõhised, Doug

Nii et see oli kõigi tehnoloogiate kombinatsioonis: releed, ventiilid ja transistorid – kõik ühes murrangulises videomängus.

DOUG. Väga lahe.

Vaata seda Vikipeediast: Tennis kahele.

Liigume nüüd oma esimese loo juurde.

Paul, ma tean, et oled väga osav suurepärase luuletuse kirjutamisel…

…Olen selle esimese loo sissejuhatuseks kirjutanud väga lühikese luuletuse, kui lubate mind.

PART. See on siis kaks rida, kas pole? [NAERAB]

DOUG. See läheb natuke umbes nii.

Suumi Macile/ei saa kaaperdatud.

[VÄGA PIKK VAIKUS]

Lõpu luuletus.

PART. Oi vabandust!

Arvasin, et see on pealkiri ja et sa hakkad nüüd luuletama.

DOUG. Niisiis, see on luuletus.

PART. OK.

[ILMA EMOTSIOONIDETA] Armas, Doug.

DOUG. [IROONILINE] Aitäh.

PART. Riim oli suurejooneline!

Kuid mitte kõik luuletused ei pea riimuma…

DOUG. See on tõsi.

PART. Me nimetame seda lihtsalt vabavärsiks, eks?

DOUG. OK, palun.

PART. Kahjuks oli see Maci jaoks mõeldud Zoomi tasuta tagauks.

[SÜÜD TUNNE] Vabandust, see ei olnud väga hea käik, Doug.

[NAERAB] Tallate kellegi teise muru peal, jääte sageli alla…

DOUG. Ei, see on hea!

Proovisin sel nädalal luuletusi; proovite segusid.

Peame aeg-ajalt oma mugavustsoonist välja tulema.

PART. Eeldan, et see oli kood, mis oli mõeldud lõpliku ehituse tegemisel välja kompileerimiseks, kuid jäi kogemata sisse.

See on mõeldud ainult Zoom for Maci versioonile ja see on paigatud, seega veenduge, et olete kursis.

Põhimõtteliselt arvab see teatud juhtudel, kui videovoog käivitub või rakendus ise aktiveeris kaamera, tahtmatult, et võiksite programmi siluda.

Sest hei, võib-olla olid sa arendaja! [NAERAB]

Ilmselt ei tohiks see väljalaskeversioonide puhul juhtuda.

Ja see tähendas, et kohalikus võrguliideses oli avatud TCP silumisport.

See tähendas, et igaüks, kes suudab pakette sellesse porti edastada, võib olla mis tahes muu kohaliku ühendusega kasutaja, nii et see ei pea olema administraator ega isegi teie… isegi külaliskasutaja, sellest piisaks.

Seega, ründaja, kelle arvutis oli mingisugune puhverserveri pahavara, mis võis väljastpoolt pakette vastu võtta ja need kohalikku liidesesse süstida, võis põhimõtteliselt programmi sisemusse käske anda.

Ja tüüpilised asjad, mida silumisliidesed võimaldavad, on järgmised: tühjendada mälu; väljavõtte saladused; muuta programmi käitumist; kohandage konfiguratsioonisätteid ilma tavalist liidest läbimata, et kasutaja seda ei näeks; jäädvustage kogu heli ilma kellelegi ütlemata, ilma salvestushoiatust avamata; kõik sellised asjad.

Hea uudis on see, et Zoom leidis selle ise ja parandas selle üsna kiiresti.

Kuid see on suurepärane meeldetuletus, et nagu me nii sageli ütleme: [NAERAB] "Twixt tassi ja huule on palju libisemist."

DOUG. Hea küll, väga hea.

Jäägem pardale ja sõitkem järgmisesse jaama.

Ja see lugu... võib-olla oli kõige huvitavam osa sellest kõige hiljutisemast plaastri teisipäevast mida Microsoft *ei sisaldanud*?

PART. Kahjuks plaastrid, mida kõik ilmselt ootasid – ja me spekuleerisime hiljutises taskuhäälingusaates: "Paistab, et Microsoft paneb meid veel nädala ootama paigateisipäevani ja ei tee bändivälist "varajast väljalaset". ” on need kaks Exchange'i viimase mälu nullpäeva.

Mis sai tuntuks kui E00F või Vahetage topelt nullpäeva viga minu terminoloogias või ProxyNotShell nagu see Twittersfääris võib-olla mõnevõrra segadusse ajab.

Nii et see oli selle kuu plaastriteisipäeva suur lugu: neid kahte viga suurepäraselt ei parandatud.

Ja seega me ei tea, millal see juhtub.

Peate veenduma, et olete rakendanud leevendusi.

Nagu ma arvan, et oleme varem öelnud, avastas Microsoft pidevalt, et eelmised leevendused, mida nad soovitasid… noh, võib-olla ei olnud need piisavalt head, ja nad muutsid oma viisi ja kohandasid lugu.

Seega, kui kahtlete, võite minna tagasi saidile nakedsecurity.sophos.com ja otsida fraasi ProxyNotShell (kõik üks sõna) ja seejärel lugege, mida meil öelda on.

Samuti saate linkida Microsofti parandusprogrammi uusimale versioonile…

… sest kõigist lappide teisipäeva asjadest oli see kõige huvitavam, nagu te ütlete: sest seda polnud seal.

DOUG. OK, vahetame nüüd käigud a peale väga masendav lugu.

See on löök randmele suurele ettevõttele, kelle küberturvalisus on nii halb, et nad ei märganudki, et neid on rikutud!

PART. Jah, see on kaubamärk, mida enamik inimesi tunneb tõenäoliselt kui SHEIN (“she-in”), mis on kirjutatud ühe sõnana, kõik suurtähtedega. (Rikkumise ajal oli ettevõte tuntud kui Zoetop.)

Ja neid nimetatakse "kiirmoeks".

Teate, nad kuhjavad seda kõrgele ja müüvad seda odavalt ning mitte ilma vaidlusi selle üle, kust nad oma disainilahendused saavad.

Ja Interneti-jaemüüjana võiksite ehk eeldada, et neil on Interneti-jaemüügi küberturvalisuse üksikasjad möödas.

Aga nagu te ütlete, nad ei teinud seda!

Ja USA New Yorgi osariigi peaprokuröri büroo otsustas, et ei ole rahul sellega, kuidas New Yorgi elanikke selle rikkumise ohvrite seas koheldi.

Nii et nad võtsid selle ettevõtte vastu õiguslikke meetmeid… ja see oli täielik vigade, vigade ja lõpuks varjamiste litaania – ühesõnaga, Douglas, ebaaus.

Neil oli see rikkumine, mida nad ei märganud.

Vähemalt minevikus oli see pettumust valmistavalt tavaline: ettevõtted ei saanud aru, et neid on rikutud enne, kui krediitkaardikäitleja või pank võttis nendega ühendust ja ütles: „Tead mida, meil on olnud kohutavalt palju. kaebusi klientide pettuste kohta sel kuul.

"Ja kui me vaatasime tagasi sellele, mida nad kutsuvad CPP-ks, siis ühine ostukoht, üks ja ainus kaupmees, kellelt iga ohver näib olevat midagi ostnud, oled sina. Arvame, et leke tuli sinult.

Ja antud juhul oli asi veelgi hullem.

Ilmselt tuli kohale teine maksetöötleja ja ütles: "Oh, muide, leidsime müügiks terve portsu krediitkaardinumbreid, mida pakuti kui teilt varastatud."

Seega oli neil selgeid tõendeid selle kohta, et rikkumine oli toimunud hulgi või rikkumine vähehaaval.

DOUG. Nii et kui seda ettevõtet sellest teavitati, asusid nad olukorra parandamiseks kiiresti, eks?

PART. Noh, see sõltub sellest, kuidas sa… [NAERAB] Ma ei tohiks naerda, Doug, nagu alati.

See sõltub sellest, mida sa mõtled sõna "parandada".

DOUG. [NAERAB] Oh jumal!

PART. Nii et tundub, et nad *tegelesid* probleemiga... tõepoolest, selles oli osi, mida nad varjasid väga hästi.

Ilmselt.

Näib, et nad otsustasid järsku: "Oih, parem oleks meil PCI DSS-iga ühilduv".

Ilmselgelt nad seda ei teinud, sest ilmselt pidasid nad silumisloge, milles olid krediitkaardiandmed ebaõnnestunud tehingute kohta... kõike, mida te ei pidanud kettale kirjutama, kirjutasid nad.

Ja siis nad mõistsid, et see juhtus, kuid nad ei leidnud, kuhu nad need andmed oma võrku jätsid!

Niisiis, ilmselgelt nad teadsid, et nad ei ühildu PCI DSS-iga.

Ilmselt hakkasid nad end PCI DSS-iga ühilduvaks muutma, mille nad saavutasid 2019. aastaks. (Rikkumine juhtus 2018. aastal.)

Aga kui neile öeldi, et nad peavad alluma auditile, kohtuekspertiisile…

… New Yorgi peaprokuröri sõnul takistasid nad uurijat üsna tahtlikult.

Põhimõtteliselt lubasid nad uurijatel näha süsteemi sellisena, nagu see oli *pärast* pärast seda, kui nad selle parandasid, keevitasid ja poleerisid ning ütlesid: "Oh ei, te ei näe varukoopiaid", mis kõlab minu jaoks üsna ulakalt. .

DOUG. UH ah.

PART. Ja ka viis, kuidas nad oma klientidele rikkumisest avalikustasid, tekitas New Yorgi osariigis märkimisväärset viha.

Eelkõige tundub, et oli üsna ilmne, et 39,000,000 5 XNUMX kasutaja üksikasjad olid mingil moel välja tehtud, sealhulgas väga nõrgalt räsitud paroolid: kahekohaline sool ja üks MDXNUMX voor.

Mitte piisavalt hea aastal 1998, rääkimata 2018. aastast!

Seega teadsid nad, et selle suure hulga kasutajate jaoks on probleem, kuid ilmselt võtsid nad ühendust ainult 6,000,000 XNUMX XNUMX kasutajaga, kes olid oma kontosid tegelikult kasutanud ja tellimusi esitanud.

Ja siis nad ütlesid: "Me oleme vähemalt kõigi nende inimestega ühendust võtnud."

Ja *siis* selgus, et nad polnud tegelikult kõigi 6,000,000 XNUMX XNUMX miljoni kasutajaga ühendust võtnud!

Nad olid just ühendust võtnud nendega kuuest miljonist, kes juhtusid elama Kanadas, Ameerika Ühendriikides või Euroopas.

Seega, kui olete mujalt maailmast, siis pole õnne!

Nagu võite ette kujutada, ei läinud see võimudele ega reguleerijale hästi.

Ja pean tunnistama… minu üllatuseks, Doug, määrati neile 1.9 miljonit dollarit trahvi.

Mis nii suure ettevõtte jaoks…

DOUG. Jah!

PART. …ja teha nii jõhkraid vigu ning olla juhtunu suhtes täiesti korralik ja aus ning saanud New Yorgi peaprokurörilt etteheiteid rikkumise kohta valetamise eest?

Kujutasin ette, et neid võis tabada tõsisem saatus.

Võib-olla isegi midagi sellist, mida ei saaks lihtsalt raha leidmisega ära maksta.

Oh, ja teine asi, mida nad tegid, oli see, et kui oli selge, et on kasutajaid, kelle paroolid olid ohus… kuna need olid sügavalt purustatavad, kuna see oli kahekohaline sool, mis tähendab, et saate luua 100 eelarvutatud sõnaraamatut. …

DOUG. Kas see on tavaline?

Ainult kahekohaline sool tundub tõesti vähe!

PART. Ei, tavaliselt soovite 128 bitti (16 baiti) või isegi 32 baiti.

Lõdvalt öeldes ei muuda see krakkimise kiirust niikuinii, sest (olenevalt räsi ploki suurusest) lisate segusse ainult kaks lisanumbrit.

Seega pole isegi nii, et räside tegelik arvutamine võtab kauem aega.

Veel 2016. aastal suutsid inimesed, kes kasutasid kaheksa graafikaprotsessoriga arvuteid, mis käitavad programmi "hashcat", teha 200 miljardit MD5-d sekundis.

Toona! (See summa on praegu umbes viis või kümme korda suurem.)

Nii väga-väga silmapaistvalt purunev.

Kuid selle asemel, et inimestega ühendust võtta ja öelda: "Teie parool on ohus, kuna me lekkisime räsi ja see ei olnud väga hea, peaksite seda muutma", [NAER] nad lihtsalt ütlesid...

... need olid väga nõmedad sõnad, kas pole?

DOUG. „Teie parooli turvatase on madal ja võib-olla ohus. Palun muutke oma sisselogimisparool."

Ja siis nad muutsid selle järgmiselt: „Teie parooli pole värskendatud rohkem kui 365 päeva. Oma kaitseks värskendage seda kohe.

PART. Jah, "Teie parooli turvatase on madal..."

DOUG. "MEIE PÄRAST!"

PART. See pole lihtsalt patroneerimine, kas pole?

Minu silmis on see ohvrisüüdistamise piiril või üle selle.

Igatahes ei tundunud see mulle väga tugeva stiimulina ettevõtetele, kes ei taha teha õiget asja.

DOUG. Olgu, öelge kommentaarides, me tahaksime kuulda, mida arvate!

Selle artikli nimi on: Moebränd SHEIN määras andmete rikkumise kohta valetamise eest 1.9 miljoni dollari suuruse trahvi.

Ja edasi teise masendav lugu…

.., veel üks päev, järjekordne hoiatav lugu ebausaldusväärse sisendi töötlemisest!

PART. Aaargh, ma tean, mis see saab, Doug.

See on Apache Commonsi tekst viga, kas pole?

DOUG. See on!

PART. Selguse mõttes ei ole see Apache veebiserver.

Apache on tarkvara sihtasutus, millel on terve hulk tooteid ja tasuta tööriistu… ja need on tõesti väga kasulikud, avatud lähtekoodiga ja suurepärased.

Kuid meil on olnud nende ökosüsteemi Java osas (Apache veebiserver httpd ei ole Java keeles kirjutatud, seega jätkem see praegu tähelepanuta – ärge ajage Apache'i Apache veebiserveriga)…

…viimasel aastal oli meil Apache Java teekides kolm sarnast probleemi.

Meil oli kurikuulus Log4Shell bug nn Log4J (Logging for Java) teegis.

Siis oli meil sarnane viga, mis see oli?… Apache Commonsi konfiguratsioon, mis on tööriistakomplekt igasuguste konfiguratsioonifailide, näiteks INI- ja XML-failide haldamiseks, kõik standardiseeritud viisil.

Ja nüüd veelgi madalama taseme raamatukogus nimega Apache Commonsi tekst.

Viga asjas, mida Javas üldiselt tuntakse kui "stringi interpolatsiooni".

Programmeerijad teistes keeltes… kui kasutate selliseid asju nagu PowerShell või Bash, tunnete seda kui "stringi asendamist".

See on koht, kus saate võluväel muuta tegelasi täis lause omamoodi miniprogrammiks.

Kui olete kunagi Bashi kesta kasutanud, saate sellest teada, kui sisestate käsu echo USER, kajab see stringi või prindib selle välja USER ja näete ekraanil U-S-E-R.

Aga kui käivitate käsu echo $USER, siis see ei tähenda, et kaja dollari märk, millele järgneb U-S-E-R.

See tähendab: "Asendage see maagiline string praegu sisse logitud kasutaja nimega ja printige selle asemel välja."

Nii et minu arvutis, kui sa echo USER, sa saad USER, aga kui sa echo $USER, saate sõna duck asemel.

Ja mõned Java stringiasendused lähevad sellest palju, palju, palju kaugemale… nagu igaüks, kes kannatas Log4Shelli parandamine 2021. aasta jõulud jäävad meelde!

On igasuguseid nutikaid väikseid miniprogramme, mida saate stringide sisse manustada ja mida seejärel selle stringide töötlemise teegiga töödelda.

Nii et seal on ilmne: kasutajanime lugemiseks pange ${env: ("lugege keskkonda") user}…kasutate sädelevaid sulgusid.

See on dollari märk; squiggly sulg; mingi maagiline käsk; squiggly sulg, mis on maagiline osa.

Ja kahjuks oli selles teegis kontrollimatult vaikimisi saadav maagilisi käske, näiteks: ${url:...}, mis võimaldab teil petta stringitöötlusteeki, et see jõuaks Internetti, laadiks midagi alla ja printiks stringi asemel välja selle, mis see veebiserverist saab. ${url:...}.

Ehkki see pole päris koodi sisestamine, kuna see on lihtsalt toores HTML, tähendab see siiski, et saate inimeste logifailidesse või nende veebilehtedele panna igasugust prügi ja imelikku ja imelist ebausaldusväärset kraami.

Seal ${dns:...}, mis tähendab, et saate petta kellegi serverit, mis võib olla võrgu sees olev äriloogika server…

…saate petta, et ta otsiks nimega serveri DNS-i.

Ja kui teil on see domeen kui kelm, siis omate ja haldate ka selle domeeniga seotud DNS-serverit.

Niisiis, kui DNS-i otsimine toimub, siis arvake ära, mida?

See otsimine lõpeb *teie serveris* ja võib aidata teil kaardistada kellegi ärivõrgu sisikondi… mitte ainult tema veebiserverit, vaid ka võrgus asuvaid asju.

Ja lõpuks, ja mis kõige murettekitavam, oli vähemalt Java vanemate versioonide puhul… [NAERAB], sa tead, mis siin tuleb, Doug!

Käsk ${script:...}.

"Hei, lubage mul pakkuda teile JavaScripti ja käivitage see minu jaoks."

Ja ilmselt mõtlete: "Mida?! Oota, see on Java viga. Mis on JavaScriptil sellega pistmist?

Noh, kuni suhteliselt hiljuti… ja pidage meeles, et paljud ettevõtted kasutavad endiselt Java arenduskomplekti vanemaid, endiselt toetatud versioone.

Kuni viimase ajani oli Java… [NAERAB] (jällegi, ma ei tohiks naerda)… Java arenduskomplekt sisaldas enda sees täielikku töötavat JavaScripti mootorit, mis on kirjutatud Java keeles.

Nüüd pole Java ja JavaScripti vahel seost, välja arvatud neli tähte "Java", kuid võite panna ${script:javascript:...}ja käivitage oma valitud kood.

Ja tüütu on see, et üks asi, mida saate Java käitusaja JavaScripti mootoris teha, on öelda JavaScripti mootorile: "Hei, ma tahan seda asja Java kaudu käivitada."

Nii saate Java kutsuda JavaScripti *indiks* ja JavaScripti sisuliselt Javasse *out* kutsuma.

Ja siis saate Java-st öelda "Hei, käivitage see süsteemikäsk."

Ja kui lähete alasti turvalisuse artiklisse, näete, et ma kasutan kahtlast käsku [köhib vabandust], Doug!

Muidugi HP RPN-kalkulaator, sest kalkulaatorit hüppab just mina…

DOUG. See peab olema, jah!

PART. …see on HP-10.

Nii et kuigi risk ei ole nii suurepärane kui Log4Shell, ei saa te seda teeki kasutades välistada.

Meil on alasti turvalisuse artiklis mõned juhised selle kohta, kuidas teada saada, kas teil on Commonsi tekstiteek… ja teil võib see olla, nagu paljud inimesed Log4J puhul, ilma sellest aru saamata, sest see võis tulla koos rakendusega.

Ja meil on ka mõned näidiskoodid, mille abil saate testida, kas teie kasutusele võetud leevendusmeetmed on toiminud.

DOUG. Olgu, minge Naked Security juurde.

Selle artikli nimi on: Ohtlik auk Apache Commonsi tekstis – nagu Log4Shell ikka ja jälle.

Ja lõpetame küsimusega: "Mis juhtub siis, kui krüptitud sõnumid on ainult omamoodi krüptitud?"

PART. Ah, sa viitad vist ametlikule veateatisele, mille Soome ettevõtte WithSecure küberjulgeoleku uurijad hiljuti esitasid...

… Microsoft Office'is pakutava sisseehitatud krüptimise või täpsemalt funktsiooni kohta nimega Office 365 Message Encryption või OME.

See on üsna mugav, kui rakendusse on sisse ehitatud selline väike funktsioon.

DOUG. Jah, see kõlab lihtsalt ja mugavalt!

PART. Jah, välja arvatud… oh, kallis!

Näib, et selle põhjuseks on kõik tagurpidi ühilduvus, Doug…

…et Microsoft soovib, et see funktsioon töötaks täielikult tagasi inimestele, kes kasutavad endiselt Office 2010, millel on üsna vana kooli dekrüpteerimisvõimalused.

Põhimõtteliselt näib, et see OME-protsess faili krüpteerimiseks kasutab AES-i, mis on uusim ja parim NIST-i standarditud krüpteerimisalgoritm.

Kuid see kasutab AES-i vales niinimetatud krüpteerimisrežiimis.

See kasutab nn EKP-d või elektrooniline koodiraamat režiimis.

Ja see on lihtsalt viis, kuidas viitate töötlemata AES-ile.

AES krüpteerib 16 baiti korraga... muide, see krüpteerib 16 baiti olenemata sellest, kas kasutate AES-128, AES-192 või AES-256.

Ärge ajage segamini ploki suurust ja võtme suurust – ploki suurus, baitide arv, mis krüptomootori vända iga kord keerates kokku keeratakse ja krüpteeritakse, on alati 128 bis või 16 baiti.

Igatahes, elektroonilise koodiraamatu režiimis võtate lihtsalt 16 baiti sisendit, keerate antud krüpteerimisvõtme all vända ühe korra ümber ja võtate töötlemata ja töötlemata väljundi.

Ja probleem on selles, et iga kord, kui saate dokumendis sama sisendi, mis on joondatud samale 16-baidilisele piirile ...

…saate väljundis täpselt samad andmed.

Seega ilmuvad sisendi mustrid väljundis, täpselt nagu need on a-s Keiser šifr või a Vigenère šifr:

See ei tähenda, et saaksite šifri lahti murda, sest tegemist on ikka 128 biti laiuste tükkidega.

Elektroonilise koodiraamatu režiimi probleem tekib just seetõttu, et see lekib mustreid tavatekstist šifriteksti.

Tuntud lihtteksti rünnakud on võimalikud, kui teate, et konkreetne sisendstring krüpteerib teatud viisil, ja dokumendi korduva teksti puhul (nt päis või ettevõtte nimi) kajastuvad need mustrid.

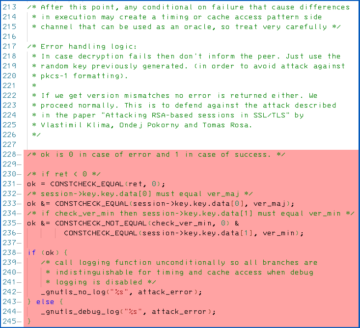

Ja kuigi Microsoftile teatati sellest veast, on ettevõte ilmselt otsustanud, et ei kavatse seda parandada, kuna see "ei vasta turvaparanduse nõuetele".

Ja tundub, et põhjus on: "Teeksime karuteene inimestele, kes kasutavad endiselt Office 2010."

DOUG. Oeh!

PART. Jah!

DOUG. Ja selle põhjal on meil selle loo kohta selle nädala lugeja kommentaar.

Alasti turvalugeja Bill kommenteerib osaliselt:

See tuletab mulle meelde "hällid", mida Bletchley Parki koodimurdjad Teise maailmasõja ajal kasutasid. Natsid lõpetasid sõnumid sageli sama lõpufraasiga ja seega said koodimurdjad krüpteeritud tähemärkide lõpukomplektist tagasi töötada, teades, mida need tõenäoliselt esindavad. On pettumus, et 80 aastat hiljem näib, et kordame samu vigu.

PART. 80 aastat!

Jah, see on tõesti pettumus.

Ma saan aru, et teised võrevoodid, mida liitlaste koodimurdjad võisid kasutada, eriti natside šifreeritud tekstide jaoks, tegelesid samuti dokumendi *algusega*.

Ma usun, et see oli Saksa ilmateadete asi... seal oli religioosne formaat, mida nad järgisid, et tagada ilmateadete täpne esitamine.

Ja ilmateated, nagu võite ette kujutada, olid öise õhupommitamise sõja ajal tõesti olulised asjad!

Näib, et need järgisid väga-väga ranget skeemi, mida võib aeg-ajalt kasutada krüptograafiliseks "lõdvendajaks" või kiiluks, mida saaksite sissemurdmiseks kasutada.

Ja nagu Bill märgib, just seepärast ei ole AES või mis tahes šifr elektroonilises koodiraamatu režiimis tervete dokumentide krüptimiseks piisav!

DOUG. Hea küll, tänan, et saatsite selle, Bill.

Kui teil on huvitav lugu, kommentaar või küsimus, mille soovite esitada, loeksime seda hea meelega taskuhäälingusaates.

Võite saata e-posti aadressil tips@sophos.com, kommenteerida mõnda meie artiklit või anda meile suhtlusvõrgustik: @nakedsecurity.

See on meie tänane saade; tänan väga kuulamast.

Paul Ducklini jaoks olen mina Doug Aamoth, tuletan teile kuni järgmise korrani meelde, et…

MÕlemad. Ole turvaline!

- blockchain

- coingenius

- krüptovaluuta rahakotid

- krüptovahetus

- krüptograafia

- küberturvalisus

- küberkurjategijad

- Küberturvalisus

- andmete rikkumist

- andmete kadu

- sisejulgeoleku osakond

- digitaalsed rahakotid

- tulemüüri

- Kaspersky

- malware

- mcafee

- Microsoft

- Alasti turvalisus

- Alasti turvalisuse taskuhääling

- NexBLOC

- Office

- Patch teisipäev

- Platon

- plato ai

- Platoni andmete intelligentsus

- Platoni mäng

- PlatoData

- platogaming

- podcast

- privaatsus

- VPN

- kodulehel turvalisus

- sephyrnet

- zoom

![S3 Ep113: Windowsi kerneli avamine – kelmid, kes Microsofti silmapilgu tegid [heli + tekst]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep113-pwning-the-windows-kernel-the-crooks-who-hoodwinked-microsoft-audio-text-360x188.png)