On täheldatud, et kurikuulsa ShadowPad kaugjuurdepääsu troojalasega (RAT) varem seostatud ohugrupp kasutab populaarsete tarkvarapakettide vanu ja aegunud versioone pahavara laadimiseks süsteemidesse, mis kuuluvad mitmele Aasia sihtriigi valitsus- ja kaitseorganisatsioonile.

Legitiimse tarkvara vananenud versioonide kasutamise põhjuseks on see, et need võimaldavad ründajatel kasutada tuntud meetodit, mida nimetatakse dünaamilise lingi teegi (DLL) külglaadimiseks, et käivitada oma pahatahtlikud koormused sihtsüsteemis. Enamik samade toodete praeguseid versioone kaitseb ründevektori eest, mis tähendab põhimõtteliselt seda, et vastased maskeerivad pahatahtliku DLL-faili seaduslikuks ja panevad selle kataloogi, kus rakendus faili automaatselt laadib ja käivitab.

Broadcomi tarkvara Symantec Threat Hunteri meeskonna teadlased jälgisid ShadowPad-seotud ohurühm, kes kasutab küberspionaažikampaanias taktikat. Grupi sihtmärkide hulka on seni kuulunud peaministri büroo, finantssektoriga seotud valitsusorganisatsioonid, valitsusele kuuluvad kaitse- ja kosmosefirmad ning riigile kuuluvad telekommunikatsiooni-, IT- ja meediaettevõtted. Turbemüüja analüüs näitas, et kampaania on kestnud vähemalt 2021. aasta algusest, luureandmetel on põhirõhk.

Tuntud küberrünnaku taktika, kuid edukas

"Kasutamine õigustatud rakendused DLL-i külglaadimise hõlbustamiseks Näib, et piirkonnas tegutsevate spionaažis osalejate seas on kasvav trend," ütles Symantec sel nädalal avaldatud aruandes. See on atraktiivne taktika, sest pahavaravastased tööriistad ei märka pahatahtlikku tegevust sageli, kuna ründajad kasutasid külglaadimiseks vanu rakendusi.

"Lisaks rakenduste vanusele on teine ühine joon see, et need olid kõik suhteliselt tuntud nimed ja võivad seega tunduda kahjutud." ütleb Alan Neville, Symanteci ohuküttide meeskonna ohuluureanalüütik.

Asjaolu, et praeguse Aasia kampaania taga asuv rühm kasutab seda taktikat, hoolimata sellest, et see on hästi mõistetav, viitab sellele, et tehnika on teatud edu saavutanud, ütles Symantec.

Neville ütleb, et tema ettevõte ei ole viimasel ajal täheldanud, et ohus osalejad kasutavad seda taktikat USA-s või mujal. "Seda tehnikat kasutavad enamasti Aasia organisatsioonidele keskendunud ründajad," lisab ta.

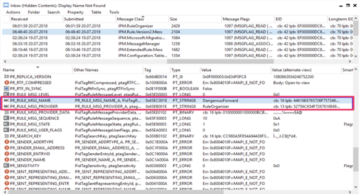

Neville ütleb, et enamiku viimase kampaania rünnakute puhul kasutasid ohutegijad seaduslikku PsExec Windowsi utiliiti programmide käivitamine kaugsüsteemides külglaadimise teostamiseks ja pahavara juurutamiseks. Igal juhul olid ründajad juba varem ohustanud süsteeme, kuhu nad vanad seaduslikud rakendused installisid.

"[Programmid] installiti igasse ohustatud arvutisse, milles ründajad tahtsid pahavara käivitada. Mõnel juhul võib see olla mitu arvutit samas ohvrivõrgus, ”ütleb Neville. Muudel juhtudel täheldas Symantec, et nad juurutasid pahavara laadimiseks ühes masinas mitu legitiimset rakendust, lisab ta.

"Nad kasutasid üsna suurt hulka tarkvara, sealhulgas turbetarkvara, graafikatarkvara ja veebibrausereid," märgib ta. Mõnel juhul jälgisid Symanteci teadlased ka seda, et ründaja kasutas rünnaku võimaldamiseks legitiimseid süsteemifaile pärand operatsioonisüsteemist Windows XP.

Logdatter, pahatahtlike koormuste hulk

Üheks pahatahtlikuks koormaks on uus infovarastaja nimega Logdatter, mis võimaldab ründajatel muuhulgas logida klahvivajutusi, teha ekraanipilte, teha päringuid SQL-i andmebaasidest, sisestada suvalist koodi ja alla laadida faile. Teised kasulikud koormused, mida ohustaja oma Aasia kampaanias kasutab, hõlmavad PlugX-il põhinevat troojalast, kahte RAT-i nimega Trochilus ja Quasar ning mitmeid seaduslikke kahesuguse kasutusega tööriistu. Nende hulka kuuluvad Ladon, läbitungimistesti raamistik, FScan ja NBTscan ohvrikeskkondade skannimiseks.

Neville ütleb, et Symantec ei ole suutnud kindlalt kindlaks teha, kuidas ohus osalejad võivad sihtkeskkonnale esialgse juurdepääsu saada. Kuid andmepüügi ja paigata süsteemide võimaluste sihtimine on tõenäolised vektorid.

"Alternatiivina ei kuulu tarkvara tarneahela rünnak nende ründajate pädevusvaldkonda, kuna ShadowPadile juurdepääsu omavad osalejad on on teadaolevalt algatanud tarneahela rünnakuid minevikus,” märgib Neville. Kui ohus osalejad on saanud juurdepääsu keskkonnale, on nad kaldunud kasutama mitmesuguseid skannimistööriistu, nagu NBTScan, TCPing, FastReverseProxy ja Fscan, et otsida muid sihtimissüsteeme.

Seda tüüpi rünnakute eest kaitsmiseks peavad organisatsioonid rakendama mehhanisme nende võrgus töötava tarkvara auditeerimiseks ja kontrollimiseks. Samuti peaksid nad kaaluma sellise poliitika rakendamist, mis lubab keskkonnas töötada ainult lubatud loendis olevatel rakendustel ja seada esikohale avalike rakenduste haavatavuste lappimine.

"Soovitame ka võtta viivitamatult meetmeid, et puhastada masinaid, mis näitavad kompromissi," soovitab Neville, "... sealhulgas jalgrattasõidu volikirjad ja järgida oma organisatsiooni sisemist protsessi, et viia läbi põhjalik uurimine."