Sihtpiirkond ning käitumise ja koodi kattumine viitab sellele, et seda tööriista kasutab kurikuulus Põhja-Koreaga ühinenud APT grupp

ESET-i teadlased on avastanud ühe kasuliku koorma Wslinki allalaadija mille avastasime 2021. aastal. Nimetasime selle kasuliku koormuse selle failinime alusel WinorDLL64 WinorDLL64.dll. Wslink, millel oli failinimi WinorLoaderDLL64.dll, on Windowsi binaarfailide laadija, mis erinevalt teistest sellistest laaduritest töötab serverina ja täidab mällu vastuvõetud mooduleid. Nagu sõnastus viitab, toimib laadur vahendina kasuliku koormuse või tegeliku pahavara laadimiseks juba ohustatud süsteemi. Esialgset Wslinki kompromissivektorit ei ole tuvastatud.

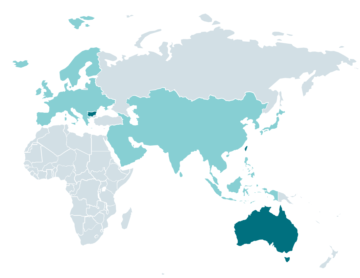

Algselt tundmatu Wslinki kasulik koormus laaditi Lõuna-Koreast üles VirusTotali vahetult pärast meie ajaveebipostituse avaldamist ja see tabas üht meie YARA reeglit, mis põhines Wslinki ainulaadsel nimel. WinorDLL64. Seoses Wslinkiga on ESET-i telemeetria tuvastanud vaid üksikuid – Kesk-Euroopas, Põhja-Ameerikas ja Lähis-Idas.

. WinorDLL64 kasulik koormus toimib tagauksena, mis kogub eelkõige ulatuslikku süsteemiteavet, pakub vahendeid failidega manipuleerimiseks, nagu failide väljafiltreerimine, ülekirjutamine ja eemaldamine, ning täidab täiendavaid käske. Huvitav on see, et see suhtleb ühenduse kaudu, mille Wslinki laadur juba lõi.

2021. aastal ei leidnud me andmeid, mis viitaksid sellele, et Wslink on tuntud ohutegija tööriist. Kuid pärast kasuliku koormuse põhjalikku analüüsi oleme omistanud WinorDLL64 Lazarus APT rühmale madala usaldusväärsusega sihtpiirkonna põhjal ja nii käitumise kui koodi kattumisega teadaolevate Lazaruse proovidega.

See kurikuulus Põhja-Koreaga ühinenud rühmitus, mis on aktiivne vähemalt 2009. aastast, vastutab kõrgetasemeliste intsidentide eest, nagu Sony Pictures Entertainmenti häkkimine ja kümneid miljoneid dollareid küberheistid 2016. aastal, WannaCryptor (teise nimega WannaCry) puhang 2017. aastal ja pikk ajalugu häirivate rünnakute vastu Lõuna-Korea avalik ja kriitiline infrastruktuur alates vähemalt 2011. US-CERT ja FBI nimetavad seda rühma VARJATUD COBRA.

Meie põhjal laialdased teadmised selle grupi tegevustest ja tegevustest usume, et Lazarus koosneb suurest meeskonnast, mis on süstemaatiliselt organiseeritud, hästi ette valmistatud ja koosneb mitmest alamrühmast, mis kasutavad suurt tööriistakomplekti. Eelmisel aastal meie avastas Lazaruse tööriista mis kasutas ära CVE-2021-21551 haavatavus sihikule võtta Hollandi lennundusettevõtte töötajat ja Belgia poliitikaajakirjanikku. See oli esimene registreeritud haavatavuse kuritarvitamine; tööriist ja haavatavus põhjustasid koosmõjus kõigi ohustatud masinate turvalahenduste jälgimise pimestamise. Esitasime ka ulatusliku kirjelduse virtuaalmasina struktuur kasutatakse Wslinki proovides.

See ajaveebipostitus selgitab WinorDLL64 omistamist Lazarusele ja annab kasuliku koormuse analüüsi.

Lingid Lazarusele

Oleme avastanud kattuvusi nii käitumises kui ka koodis Lazaruse näidistega Operatsioon GhostSecret ja Bankshot implantaat kirjeldas McAfee. Implantaatide kirjeldus nii GhostSecreti kui ka Bankshoti artiklites sisaldab WinorDLL64 funktsionaalsuse kattumisi ja leidsime proovides mõningase koodi kattumise. Selles blogipostituses kasutame ainult FE887FCAB66D7D7F79F05E0266C0649F0114BA7C GhostSecreti näidis võrdluseks WinorDLL64-ga (1BA443FDE984CEE85EBD4D4FA7EB1263A6F1257F), kui pole märgitud teisiti.

Järgmised üksikasjad võtavad kokku faktid, mis toetavad meie madalat usaldust Lazarusele:

1. Viktimoloogia

- AhnLabi kolleegid kinnitasid oma telemeetria abil Wslinki Lõuna-Korea ohvreid, mis on asjakohane näitaja, arvestades traditsioonilisi Lazaruse sihtmärke ja et oleme täheldanud vaid mõnda tabamust.

2. Pahavara

- Viimane GhostSecreti näidis, mille teatas McAfee (FE887FCAB66D7D7F79F05E0266C0649F0114BA7C) on alates 2018. aasta veebruarist; nägime esimest Wslinki näidist 2018. aasta lõpus ja kolleegid teatasid tabamustest 2018. aasta augustis, mille nad avalikustasid pärast meie avaldamist. Seetõttu märgati neid proove suhteliselt lühikese ajavahega.

- . PE-rikkad päised näitavad, et sama arenduskeskkonda ja sarnase suurusega projekte kasutati mitmes teises teadaolevas Lazaruse proovis (nt 70DE783E5D48C6FBB576BC494BAF0634BC304FD6; 8EC9219303953396E1CB7105CDB18ED6C568E962). Leidsime selle kattuvuse, kasutades järgmisi reegleid, mis hõlmavad ainult neid Wslinki ja Lazaruse näidiseid, mis on väikese kaaluga näitaja. Testisime neid peal VirusTotali retrohunt ja meie sisemine failikorpus.

rich_signature.length == 80 ja

pe.rich_signature.toolid(175, 30319) == 7 ja

pe.rich_signature.toolid(155, 30319) == 1 ja

pe.rich_signature.toolid(158, 30319) == 10 ja

pe.rich_signature.toolid(170, 30319) >= 90 ja

pe.rich_signature.toolid(170, 30319) <= 108

Selle reegli saab tõlkida järgmisele tähistusele, mis on loetavam ja mida VirusTotal kasutab, kus on näha toote versioon ja järgu ID (VS2010 ehitus 30319), kasutatud lähte-/objektifailide arv ja tüüp ([LTCG C++] kus LTCG tähistab lingi aja koodi genereerimist, [ASM], [C])ja ekspordi arv ([EXP]) reeglis:

[LTCG C++] VS2010 build 30319 arv = 7

[EXP] VS2010 järgu 30319 arv = 1

[ASM] VS2010 järg 30319 arv = 10

[ C ] VS2010 järg 30319 loendab [ 90 .. 108 ]

- GhostSecreti artiklis kirjeldati "unikaalset andmete kogumise ja implantaadi paigaldamise komponenti, mis kuulab pordi 443 kaudu sissetulevaid juhtimisserveri ühendusi", mis lisaks töötas teenusena. See on Wslinki allalaadija käitumise täpne kirjeldus, välja arvatud pordi number, mis võib olenevalt konfiguratsioonist erineda. Kokkuvõtteks võib öelda, et kuigi rakendus on erinev, teenivad mõlemad sama eesmärki.

- Laadija virtualiseerib Oreans' Code Virtualizer, mis on kasutatav kaubanduslik kaitsja sageli Lazaruse poolt.

- Laadur kasutab Mälumoodul teek moodulite otse mälust laadimiseks. Teeki ei kasuta pahavara tavaliselt, kuid see on üsna populaarne Põhja-Koreaga seotud rühmade, nagu Lazarus ja Kimsuky, seas.

- Analüüsi käigus leitud WinorDLL64 ja GhostSecreti koodi kattumine. Tulemused ja olulisus omistamisel on loetletud tabelis 1.

Tabel 1. WinorDLL64 ja GhostSecreti sarnasused ning nende olulisus mõlema omistamisel samale ohutegurile

| Muud sarnasused WinorDLL64 ja GhostSecreti vahel | mõju |

|---|---|

| Protsessori arhitektuuri hankimise eest vastutav kood kattub | Madal |

| Koodi kattumine praeguses kataloogitöötluses | Madal |

| Koodi kattub protsesside loendi hankimisel | Madal |

| Koodi kattumine faili saatmisel | Madal |

| Käitumise kattumine noteerimisprotsessides | Madal |

| Käitumine kattub praeguses kataloogitöötluses | Madal |

| Käitumine kattub failide ja kataloogide loendis | Madal |

| Käitumine kattub nimekirja mahtudes | Madal |

| Käitumine kattub failide lugemisel/kirjutamisel | Madal |

| Käitumise kattumine protsesside loomisel | Madal |

| Märkimisväärne käitumine kattub failide turvalisel eemaldamisel | Madal |

| Märkimisväärne käitumine kattub protsesside lõpetamisel | Madal |

| Märkimisväärne käitumine kattub süsteemiteabe kogumisel | Madal |

Koodi kattumine faili saatmise funktsioonis on esile tõstetud joonistel 2 ja 3.

Tehniline analüüs

WinorDLL64 toimib tagauksena, mis kogub eelkõige ulatuslikku süsteemiteavet, pakub vahendeid failidega manipuleerimiseks ja täidab täiendavaid käske. Huvitav on see, et see suhtleb TCP-ühenduse kaudu, mille laadur on juba loonud, ja kasutab mõningaid laadija funktsioone.

Tagauks on ühe nimetu ekspordiga DLL, mis võtab vastu ühe parameetri – suhtlusstruktuuri, mida on juba kirjeldatud eelmine blogipostitus. Struktuur sisaldab TLS-konteksti – pesa, võti, IV – ja tagasihelistusi 256-bitise AES-CBC-ga krüpteeritud sõnumite saatmiseks ja vastuvõtmiseks, mis võimaldavad WinorDLL64-l juba loodud ühenduse kaudu operaatoriga turvaliselt andmeid vahetada.

Järgmised faktid panevad meid suure kindlusega uskuma, et raamatukogu on tõepoolest osa Wslinkist:

- Unikaalset struktuuri kasutatakse kõikjal oodatud viisil, nt TLS-kontekst ja muud tähenduslikud parameetrid esitatakse õigetes tagasihelistustes ettenähtud järjekorras.

- DLL-i nimi on WinorDLL64.dll ja Wslinki nimi oli WinorLoaderDLL64.dll.

WinorDLL64 aktsepteerib mitut käsku. Joonisel 5 on näidatud tsükkel, mis võtab vastu ja käsitleb käske. Iga käsk on seotud kordumatu ID-ga ja aktsepteerib täiendavaid parameetreid sisaldavat konfiguratsiooni.

Käskude loend koos meie siltidega on joonisel 6.

Tabel 2 sisaldab WinorDLL64 käskude kokkuvõtet, kus muudetud ja vanad kategooriad viitavad seosele varem dokumenteeritud GhostSecreti funktsiooniga. Toome esile ainult olulised muudatused muudetud kategoorias.

Tabel 2. Tagaukse käskude ülevaade

| Kategooria | Käsu ID | Funktsionaalsus | Kirjeldus |

|---|---|---|---|

| Uus | 0x03 | Käivitage PowerShelli käsk | WinorDLL64 juhendab PowerShelli interpretaatorit piiranguteta töötama ja lugema käske standardsisendist. Seejärel edastab tagauks määratud käsu tõlgendajale ja saadab väljundi operaatorile. |

| 0x09 | Tihendage ja laadige alla kataloog | WinorDLL64 itereerib rekursiivselt määratud kataloogis. Iga faili ja kataloogi sisu tihendatakse eraldi ja kirjutatakse ajutisse faili, mis saadetakse seejärel operaatorile ja seejärel turvaliselt eemaldatakse. | |

| 0x0D | Katkestage seansi ühendus | Katkestab määratud sisselogitud kasutaja ühenduse kasutaja kaugtöölauateenuste seansist. Käsk võib parameetri põhjal täita ka erinevaid funktsioone. | |

| 0x0D | Seansside loend | Hangib erinevaid üksikasju ohvri seadmes kõigi seansside kohta ja saadab need operaatorile. Käsk võib parameetri põhjal täita ka erinevaid funktsioone. | |

| 0x0E | Mõõtke ühenduse aeg | Kasutab Windows API-t GetTickCount määratud hostiga ühenduse loomiseks kuluva aja mõõtmiseks. | |

| Uuendatud | 0x01 | Hankige süsteemiteavet | Hangib põhjalikud andmed ohvri süsteemi kohta ja saadab need operaatorile. |

| 0x0A | Eemaldage failid turvaliselt | Kirjutab määratud failid juhuslike andmete plokiga üle, nimetab iga faili juhuslikuks nimeks ja lõpuks eemaldab need turvaliselt ükshaaval. | |

| 0x0C | Tapa protsessid | Lõpetab kõik protsessid, mille nimed ühtivad tarnitud mustriga ja/või kindla PID-ga. | |

| Vana | 0x02/0x0B | Looge protsess | Loob protsessi kas praeguse või määratud kasutajana ja saadab selle väljundi valikuliselt operaatorile. |

| 0x05 | Määra/Hangi praegune kataloog | Püüab määrata ja seejärel omandada praeguse töökataloogi tee. | |

| 0x06 | Loetlege köited | Kordab draive alates C: kuni Z: ning hangib draivi tüübi ja helitugevuse nime. Käsk võib parameetri põhjal täita ka erinevaid funktsioone. | |

| 0x06 | Loetlege failid kataloogis | Kordab määratud kataloogis olevaid faile ja hangib teavet, nagu nimed, atribuudid jne. Käsk võib parameetri alusel täita ka erinevaid funktsioone. | |

| 0x07 | Kirjutage faili | Laadib alla ja lisab määratud andmemahu määratud failile. | |

| 0x08 | Loe failist | Määratud fail loetakse ja saadetakse operaatorile. | |

| 0x0C | Loetlege protsessid | Hangib üksikasjad kõigi ohvri seadmes töötavate protsesside kohta ja saadab lisaks käimasoleva protsessi ID. |

Järeldus

Wslinki kasulik koormus on pühendatud vahendite pakkumisele failidega manipuleerimiseks, täiendava koodi täitmiseks ja alussüsteemi kohta ulatusliku teabe hankimiseks, mida saab hiljem kasutada külgsuunas liikumiseks, kuna on huvi võrguseansside vastu. Wslinki laadija kuulab konfiguratsioonis määratud porti ja suudab teenindada täiendavaid ühenduvaid kliente ja isegi laadida mitmesuguseid kasulikke koormusi.

WinorDLL64 sisaldab arenduskeskkonna, käitumise ja koodi kattumist mitme Lazaruse näidisega, mis näitab, et see võib olla tööriist selle Põhja-Koreaga joondatud APT-rühma tohutust arsenalist.

IoC-d

| SHA-1 | ESET-i tuvastamise nimi | Kirjeldus |

|---|---|---|

| 1BA443FDE984CEE85EBD4D4FA7EB1263A6F1257F | Win64/Wslink.A | Avastatud Wslinki kasuliku koormuse WinorDll64 mälutõmmis. |

MITER ATT&CK tehnikad

See laud on ehitatud kasutades versioon 12 ATT&CK raamistikust. Me ei maini jällegi laaduri tehnikaid, vaid ainult kasulikku koormust.

| Taktika | ID | Nimi | Kirjeldus |

|---|---|---|---|

| Ressursside arendamine | T1587.001 | Võimaluste arendamine: pahavara | WinorDLL64 on kohandatud tööriist. |

| Täitmine | T1059.001 | Käsu- ja skriptitõlk: PowerShell | WinorDLL64 võib käivitada suvalisi PowerShelli käske. |

| T1106 | Natiivne API | WinorDLL64 saab käivitada täiendavaid protsesse kasutades CreateProcessW ja CreateProcessAsUserW API-d. | |

| Kaitsest kõrvalehoidmine | T1134.002 | Juurdepääsulubade manipuleerimine: looge protsess Tokeniga | WinorDLL64 saab kutsuda API-sid WTSQueryUserToken ja CreateProcessAsUserW et luua protsess kehastatava kasutaja all. |

| T1070.004 | Indikaatori eemaldamine: faili kustutamine | WinorDLL64 saab turvaliselt eemaldada suvalised failid. | |

| avastus | T1087.001 | Konto avastamine: kohalik konto | WinorDLL64 saab loetleda seansse ja loetleda seotud kasutajate ja klientide nimesid, muu hulgas. |

| T1087.002 | Konto avastamine: domeeni konto | WinorDLL64 võib muu hulgas loetleda seansse ja loetleda seotud domeeninimesid. | |

| T1083 | Failide ja kataloogide avastamine | WinorDLL64 saab hankida failide ja kataloogide loendeid. | |

| T1135 | Võrgujagamise avastamine | WinorDLL64 suudab avastada jagatud võrgukettaid. | |

| T1057 | Protsessi avastamine | WinorDLL64 saab koguda teavet töötavate protsesside kohta. | |

| T1012 | Päring registrist | WinorDLL64 saab süsteemiteabe kogumiseks teha päringu Windowsi registrist. | |

| T1082 | Süsteemi teabe avastamine | WinorDLL64 saab hankida teavet, nagu arvuti nimi, OS ja uusim hoolduspaketi versioon, protsessori arhitektuur, protsessori nimi ja ruumi maht fikseeritud draividel. | |

| T1614 | Süsteemi asukoha tuvastamine | WinorDLL64 saab hankida ohvri riigi vaikenime, kasutades HankigeLocaleInfoW API. | |

| T1614.001 | Süsteemi asukoha tuvastamine: süsteemi keele avastamine | WinorDLL64 saab ohvri vaikekeele hankida, kasutades HankigeLocaleInfoW API. | |

| T1016 | Süsteemi võrgukonfiguratsiooni avastamine | WinorDLL64 suudab loetleda võrguadapteri teabe. | |

| T1049 | Süsteemi võrguühenduste avastamine | WinorDLL64 suudab koguda kuulamisportide loendit. | |

| T1033 | Süsteemi omaniku/kasutaja avastamine | WinorDLL64 saab loetleda seansse ja loetleda seotud kasutajate, domeenide ja klientide nimesid – muu hulgas. | |

| kogumine | T1560.002 | Arhiveeri kogutud andmed: arhiveeri raamatukogu kaudu | WinorDLL64 saab katalooge tihendada ja neist välja filtreerida, kasutades quicklz raamatukogu. |

| T1005 | Andmed kohalikust süsteemist | WinorDLL64 suudab koguda andmeid ohvri seadme kohta. | |

| mõju | T1531 | Kontole juurdepääsu eemaldamine | WinorDLL64 saab sisselogitud kasutaja määratud seanssidest lahti ühendada. |

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- Platoblockchain. Web3 metaversiooni intelligentsus. Täiustatud teadmised. Juurdepääs siia.

- Allikas: https://www.welivesecurity.com/2023/02/23/winordll64-backdoor-vast-lazarus-arsenal/

- 1

- 10

- 2011

- 2017

- 2018

- 2021

- 7

- 9

- a

- MEIST

- kuritarvitamise

- Nõustub

- juurdepääs

- täpne

- omandama

- Omandab

- tegevus

- Täiendavad lisad

- Lisaks

- ADEelis

- Aerospace

- pärast

- vastu

- joondatud

- Materjal: BPA ja flataatide vaba plastik

- juba

- Ameerika

- vahel

- summa

- analüüs

- ja

- Oodatud

- lahus

- API

- API-liidesed

- APT

- arhitektuur

- Arhiiv

- Arsenal

- artikkel

- kaubad

- seotud

- Reageerib

- atribuudid

- AUGUST

- tagasi

- tagauks

- põhineb

- Belgia

- Uskuma

- vahel

- Blokeerima

- seotud

- ehitama

- ehitatud

- C + +

- helistama

- võimeid

- kategooriad

- Kategooria

- kesk-

- Kesk-Euroopa

- CGI

- Vaidluste lahendamine

- CISA

- klient

- kliendid

- kood

- koguma

- Kollektsioneerimine

- kombinatsioon

- kaubandus-

- tavaliselt

- KOMMUNIKATSIOON

- ettevõte

- võrdlus

- komponent

- terviklik

- kompromiss

- Kompromissitud

- arvuti

- usaldus

- konfiguratsioon

- KINNITATUD

- Võta meiega ühendust

- ühendamine

- ühendus

- Side

- arvestades

- sisaldab

- sisu

- kontrollida

- riik

- cover

- looma

- loomine

- kriitiline

- Praegune

- tava

- andmed

- pühendunud

- vaikimisi

- kirjeldatud

- kirjeldus

- lauaarvuti

- detailid

- & Tarkvaraarendus

- seade

- DID

- erinev

- otse

- kataloogid

- avastama

- avastasin

- avastus

- Näidikute

- segav

- domeen

- DOMEEENI NIMED

- lae alla

- ajam

- maha kallama

- ajal

- iga

- Ida

- kumbki

- Töötaja

- võimaldama

- krüpteeritud

- meelelahutus

- keskkond

- asutatud

- jms

- Euroopa

- Isegi

- vahetamine

- täitma

- Täidab

- täitmine

- oodatav

- Selgitab

- eksport

- ekspordi

- ulatuslik

- FBI

- Veebruar

- mees

- vähe

- Joonis

- fail

- Faile

- Lõpuks

- leidma

- esimene

- fikseeritud

- Järel

- avastatud

- Raamistik

- Alates

- funktsionaalsus

- funktsioonid

- edasi

- põlvkond

- saama

- saamine

- Grupp

- Grupi omad

- Varred

- Suur

- kõrge profiiliga

- Esile tõstma

- Esiletõstetud

- ajalugu

- Tulemus

- Hits

- võõrustaja

- aga

- HTTPS

- tuvastatud

- täitmine

- in

- näitama

- näitab

- Indikaator

- kurikuulus

- info

- esialgne

- esialgu

- sisend

- Intelligentsus

- huvi

- sisemine

- IT

- ajakirjanik

- Võti

- teatud

- Korea

- korea

- Labels

- keel

- suur

- viimane

- Eelmisel aastal

- Hilja

- hiljemalt

- Lazarus

- viima

- Led

- Pikkus

- Raamatukogu

- LINK

- nimekiri

- Loetletud

- Kuulamine

- loetelu

- Näita

- koormus

- laadur

- kohalik

- liising

- Pikk

- Madal

- masinad

- tehtud

- põhiline

- malware

- Manipuleerimine

- Vastama

- max laiuse

- mcafee

- tähendusrikas

- vahendid

- mõõtma

- Mälu

- kirjad

- Kesk-

- Lähis-Ida

- võib

- modifitseeritud

- Moodulid

- järelevalve

- rohkem

- kõige

- liikumine

- nimi

- Nimega

- nimed

- Holland

- võrk

- põhja-

- Põhja-Ameerika

- eelkõige

- number

- saama

- saamine

- Pakkumised

- Vana

- ONE

- Operations

- operaator

- et

- Korraldatud

- OS

- Muu

- muidu

- puhkemine

- ülevaade

- Pakk

- parameeter

- parameetrid

- osa

- möödub

- tee

- Muster

- täitma

- periood

- Pildid

- Platon

- Platoni andmete intelligentsus

- PlatoData

- poliitiline

- populaarne

- sadamad

- PowerShell

- valmis

- varem

- era-

- protsess

- Protsessid

- Protsessor

- Toode

- projektid

- tingimusel

- annab

- pakkudes

- avalik

- avaldamine

- eesmärk

- juhuslik

- Lugenud

- saadud

- saab

- vastuvõtmine

- dokumenteeritud

- kohta

- piirkond

- registri

- suhe

- suhteliselt

- asjakohane

- kauge

- eemaldamine

- kõrvaldama

- Eemaldatud

- eemaldades

- Teatatud

- Aruanded

- nõutav

- teadustöö

- uurija

- Teadlased

- vastutav

- Tulemused

- Rikas

- Eeskiri

- eeskirjade

- jooks

- jooksmine

- sama

- kindlustama

- kindlalt

- turvalisus

- saatmine

- eraldi

- teenima

- teenib

- teenus

- Teenused

- istung

- istungid

- komplekt

- mitu

- Jaga

- jagatud

- Lühike

- Varsti

- tähendus

- märkimisväärne

- sarnane

- sarnasused

- alates

- ühekordne

- SUURUS

- Lahendused

- mõned

- Lõuna

- Lõuna-Korea

- Lõuna-Korea

- Ruum

- konkreetse

- määratletud

- standard

- seisab

- väljendatud

- struktuur

- Järgnevalt

- selline

- Soovitab

- Kokku võtta

- KOKKUVÕTE

- varustatud

- Toetamine

- süsteem

- tabel

- sihtmärk

- suunatud

- eesmärgid

- meeskond

- tehnikat

- ajutine

- .

- Holland

- oma

- oht

- aeg

- et

- sümboolne

- tööriist

- traditsiooniline

- all

- aluseks

- ainulaadne

- NIMETAMATA

- laetud

- us

- kasutama

- Kasutaja

- ära kasutama

- eri

- suur

- versioon

- kaudu

- Ohver

- ohvreid

- virtuaalne

- visualiseerimine

- maht

- haavatavus

- kaal

- mis

- lai

- will

- aknad

- sõnastus

- töö

- oleks

- kirjalik

- aasta

- sephyrnet