داستانهای امنیت سایبری مانند اتوبوسها هستند: آن چیزی که منتظرش هستید، برای سالها پیش نمیآید، سپس دو نفر به یکباره میرسند.

موضوع تخصصی که به طور ناگهانی دو بار در این هفته ظاهر شد: تشدید.

روز دوشنبه درباره آهنگ 1989 جانت جکسون نوشتیم ملت ریتمو اینکه چگونه به طور ناخواسته به اثبات مفهومی برای سوء استفاده از خرابی ویندوز تبدیل شد که در سال 2005 گزارش شد.

این داستان به تازگی، به عنوان یک بیت، منتشر شده است تفریح تاریخی عجیبو MITER با همان حس سرگرمی، آن را به آن اختصاص داد شماره باگ رسمی CVE (اما به طرز گیج کننده ای با مهر تاریخ 2022، زیرا اولین بار از آن زمان بود که شناخته شد).

در آن «اکسپلویت»، چیزی در مورد ضرب و ترکیب فرکانسها در آهنگ ادعا میشود که درایوهای دیسک در لپتاپهای ویندوزی یک فروشنده خاص را دچار مشکل کرده است که با فرکانسهای ارتعاشی طبیعی هارد دیسکهای قدیمی مطابقت دارد.

... تا جایی که اثرات رزونانس لرزش کافی برای خراب کردن دیسک ایجاد می کند که درایور خراب می شود و ویندوز خراب می شود.

ظاهراً حتی لپتاپهای نزدیک با همان مدل دیسک میتوانند R&Bed را تا حدی خراب کنند و سیستم عامل را از راه دور خراب کنند.

راه حل ظاهراً شامل افزودن نوعی فیلتر باند گذر (باند مانند "محدوده فرکانس ها"، نه مانند "گروه نوازندگان") که رزونانس و بار اضافی را قطع می کند، اما صدا را به اندازه کافی تعریف می کند تا عادی به نظر برسد.

دو اتوبوس همزمان

خوب حدس بزن چی؟

تقریباً در همان زمان که ملت ریتم یک محقق در دانشگاه بن گوریون در نقف در اسرائیل یک مقاله تحقیقاتی در مورد مشکلات رزونانس در ژیروسکوپ های تلفن همراه منتشر کرد.

ژیروسکوپهای تلفن مدرن مانند اسباببازیهای ژیروسکوپ متعادلی که ممکن است در دوران جوانی دیدهاید یا حتی داشتهاید، چرخپالهای چرخان در گیمبالها قرار نگیرند، اما بر اساس نانوساختارهای سیلیکونی حکاکی شدهاند که حرکت و حرکت را در میدان مغناطیسی زمین تشخیص میدهند.

مقاله مردخای گوری عنوان شده است GAIROSCOPE: تزریق دادهها از رایانههای دارای شکاف هوا به ژیروسکوپهای مجاور، و عنوان تقریباً داستان را خلاصه می کند.

به هر حال، اگر تعجب می کنید که چرا کلمات کلیدی دانشگاه بن گوریون و فاصله هوا زنگ را به صدا درآورید، به این دلیل است که دانشگاهیان آنجا هستند به طور معمول مقادیر پوچ سرگرم کننده داشته باشید به طور منظم در زمینه نحوه مدیریت نشت داده ها به داخل و خارج از مناطق امن مشارکت دارند.

حفظ فاصله هوایی

باصطلاح شبکه های دارای گاف هوایی معمولاً برای کارهایی مانند توسعه نرمافزار ضد بدافزار، تحقیق در مورد سوء استفادههای امنیت سایبری، مدیریت امن اسناد محرمانه یا محرمانه و عاری از دخالت خارجی تأسیسات تحقیقاتی هستهای استفاده میشوند.

این نام به معنای واقعی کلمه آن چیزی است که می گوید: هیچ ارتباط فیزیکی بین دو بخش شبکه وجود ندارد.

بنابراین، اگر خوش بینانه فرض کنید که سخت افزارهای شبکه جایگزین مانند Wi-Fi و بلوتوث به درستی کنترل می شوند، داده ها فقط می توانند بین "داخل" و "خارج" به گونه ای حرکت کنند که نیاز به مداخله فعال انسانی داشته باشد و بنابراین می توان به طور قوی تنظیم و نظارت کرد. ، تحت نظارت، امضا، ثبت نام، و غیره.

اما در مورد یک خودی فاسد که می خواهد قوانین را زیر پا بگذارد و داده های محافظت شده را به گونه ای بدزدد که مدیران و تیم امنیتی خود بعید به نظر می رسد چه می شود؟

محققان دانشگاه بن گوریون طی سالها به بسیاری از ترفندهای عجیب و غریب اما کاربردی برای استخراج دادهها، همراه با تکنیکهایی برای شناسایی و پیشگیری از آنها دست یافتهاند که اغلب نامهای بسیار بدی به آنها میدهند…

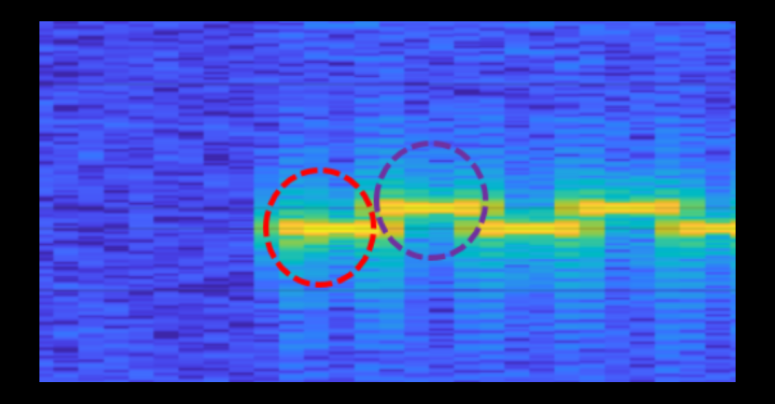

…مانند LANTENNA، جایی که بستههای شبکه با ظاهری بیگناه روی سیمهایی که به سمت مورد اعتماد شبکه متصل میشوند، در واقع امواج رادیویی ضعیفی تولید میکنند که میتواند توسط یک همکار در خارج از آزمایشگاه امن با یک دانگل USB مجهز به آنتن و یک گیرنده رادیویی تعریفشده با نرمافزار شناسایی شود:

Or سرعت فن برای ارسال سیگنال های صوتی مخفی استفاده می شود، در ترفندی به نام FANSMITTER:

یا با استفاده از خازن های روی مادربرد به عنوان بلندگوهای کوچک ایستاده در رایانه ای عمل کند که بلندگوی خود عمداً برداشته شده است.

یا اضافه کردن معنی به انبوهی از رنگ قرمز بر روی صفحه نمایش از ثانیه به ثانیه، و بسیاری دیگر مبهم ایربریجینگ ترفندها

مشکل صدا

استخراج داده ها از طریق بلندگو به اندازه کافی آسان است (مودم های کامپیوتری و جفت کننده های صوتی بیش از 50 سال پیش این کار را انجام می دادند)، اما دو مشکل در اینجا وجود دارد: [1] صداهایی که از بلندگوها در سمت مورد اعتماد یک شبکه دارای فاصله هوا خارج می شوند. کمی هدیه، و [2] شما به یک میکروفون شناسایی نشده و تنظیم نشده در سمت غیرقابل اعتماد شبکه نیاز دارید تا صداها را دریافت کرده و به صورت مخفیانه ضبط کنید.

مشکل [1] با کشف اینکه بسیاری از بلندگوهای کامپیوتر، اگر نه بیشتر، می توانند در واقع به اصطلاح تولید کنند، برطرف شد اولتراسونیک صداها، با فرکانس های آنقدر بالا (معمولاً 17,000 هرتز یا بالاتر) که تعداد کمی از انسان ها می توانند آنها را بشنوند.

در همان زمان، یک میکروفون تلفن همراه معمولی میتواند صداهای اولتراسونیک را در طرف دیگر شکاف هوا دریافت کند، بنابراین یک کانال صوتی مخفی ارائه میکند.

اما ترفند [2]، حداقل تا حدی، با این واقعیت که اکثر تلفنهای همراه یا تبلتهای مدرن دارای تنظیمات پیکربندی به راحتی تأیید شده برای کنترل استفاده از میکروفون هستند، خنثی شد.

بنابراین، تلفنهایی که از پیش ساخته شدهاند تا خطمشیهای «دستگاههای ضبط مجاز مجاز نیستند» را نقض کنند، میتوانند به راحتی قبل از ورود به یک منطقه امن، توسط یک بررسی نظارتی شناسایی شوند.

(به عبارت دیگر، اگر تلفن شما در شرایط آشکاراً ناسازگار پیکربندی شده باشد، احتمال واقعی گرفتار شدن با "میکروفون زنده" وجود دارد که می تواند منجر به دستگیری یا بدتر شدن آن شود.)

همانطور که از عنوان مقاله Guri متوجه شدید، با این حال، مشخص شد که تراشه ژیروسکوپ در اکثر تلفن های همراه مدرن - تراشه ای که تشخیص می دهد چه زمانی صفحه را به طرفین چرخانده اید یا دستگاه را بردارید - می تواند به عنوان یک دستگاه استفاده شود. میکروفون بسیار ابتدایی

بسیار ساده شده، سیستم استخراج داده GAIROSCOPE شامل قرار دادن یک تلفن همراه شناخته شده در معرض طیف وسیعی از فرکانسهای مافوق صوت (در مثال گوری، این فرکانسها کمی بالاتر از 19,000 هرتز بودند که تقریباً برای هر کسی روی زمین نمیتوان شنید) و یافتن فرکانس دقیقی که باعث تحریک میشود. تشدید غیر طبیعی قابل تشخیص در تراشه ژیروسکوپ.

هنگامی که یک یا چند فرکانس رزونانس را به طور ایمن خارج از محدوده شنوایی انسان پیدا کردید، به طور موثری هر دو انتهای یک کانال سیگنال دهی مخفی را بر اساس فرکانس هایی که به طور غیرقابل شنیدن در یک انتها تولید می شوند و به طور قابل اعتماد شناسایی می شوند، بدون استفاده از میکروفون معمولی، در طرف دیگر.

دلیل هدف قرار دادن ژیروسکوپ این است که اکثر تلفن های همراه سیگنال ژیروسکوپ را از نظر حریم خصوصی و امنیتی غیر قابل بحث می دانند و به برنامه ها (در اندروید، حتی مرورگر کروم) اجازه خواندن ژیروسکوپ X، Y و Z را می دهند. خواندن موقعیت به طور پیش فرض، بدون هیچ مجوز خاصی.

این بدان معناست که دستگاه تلفن همراهی که ظاهراً در حالت «بدون امکان استراق سمع» پیکربندی شده است، میتواند دادههای مخفی و نامشهود را از طریق یک کانال صوتی مخفی دریافت کند.

با این حال، در مورد توان عملیاتی خیلی هیجان زده نشوید.

به طور کلی به نظر می رسد سرعت داده ها حدود 1 بیت در ثانیه است، که باعث می شود مودم های کامپیوتری 50 ساله سریع به نظر برسند.

...اما داده هایی مانند کلیدهای مخفی یا رمزهای عبور اغلب تنها چند صد یا چند هزار بیت هستند و حتی 1 بیت در ثانیه می تواند کافی باشد تا آنها را در عرض چند دقیقه یا چند ساعت در یک فاصله هوایی امن و سالم نشت کند.

چه کاری انجام دهید؟

"درمان" آشکار برای این نوع ترفند این است که تلفن های همراه را به طور کامل از مناطق امن خود ممنوع کنیداحتیاطی که باید در مجاورت هر شبکه ایرگاپ جدی انتظار داشته باشید.

در مناطقی که امنیت کمتری دارند، از شکافهای هوایی استفاده میشود، اما تلفنهای همراه با این وجود (با توجه به تنظیمات تأیید شده خاص) به عنوان یک راحتی عملیاتی مجاز هستند، اختراع GAIROSCOPE قوانین را تغییر میدهد.

از این به بعد، می خواهید تأیید کنید که کاربران این کار را دارند تنظیمات سیستم "تشخیص حرکت" آنها را خاموش کردعلاوه بر مسدود کردن دسترسی به میکروفون، Wi-Fi، بلوتوث و سایر ویژگیهایی که قبلاً به دلیل خطرات نشت دادهها شناخته شدهاند.

در نهایت، اگر واقعاً نگران هستید، می توانید بلندگوهای داخلی را جدا کنید در هر رایانه ای در سمت امن شبکه…

…یا از فیلتر فرکانس فعال استفاده کنیددرست مانند کاری که فروشنده لپتاپ بینام برای مسدود کردن سرکش انجام داد ملت ریتم سیگنال ها در سال 2005

(مقاله گوری یک مدار الکتریکی آنالوگ ساده را برای قطع فرکانس های صوتی بالاتر از مقدار انتخابی نشان می دهد.)

- فاصله هوا

- بن گوریون

- دانشگاه بن گوریون

- بلاکچین

- coingenius

- کیف پول cryptocurrency

- رمزنگاری

- امنیت سایبری

- مجرمان سایبری

- امنیت سایبری

- نشت اطلاعات

- از دست رفتن داده ها

- اداره امنیت میهن

- کیف پول دیجیتال

- فایروال

- ژیروسکوپ

- کسپرسکی

- نرم افزارهای مخرب

- مکافی

- امنیت برهنه

- NexBLOC

- افلاطون

- افلاطون آی

- هوش داده افلاطون

- بازی افلاطون

- PlatoData

- بازی پلاتو

- VPN

- آسیب پذیری

- امنیت وب سایت

- زفیرنت