گوگل در اوایل این هفته تعدادی اصلاحات امنیتی را برای کد مرورگر کروم و کرومیوم ارائه کرد…

... فقط برای دریافت گزارش آسیب پذیری از محققان شرکت امنیت سایبری Avast در همان روز.

پاسخ گوگل بیرون راندن بود به روز رسانی دیگر در اسرع وقت: رفع یک اشکال CVE-2022-3723 ، با قانونگرایی مرسوم Google که ما نه میتوانیم تأیید کنیم و نه انکار کنیم، توضیح داده شده است:

گوگل از گزارش هایی آگاه است که یک سوء استفاده برای CVE-2022-3723 در طبیعت وجود دارد.

(Apple همچنین به طور منظم از یک اعلان OMG-everybody-there's-an-0-day استفاده می کند و از کلماتی استفاده می کند که «از گزارشی آگاه است که [یک] مشکل ممکن است به طور فعال مورد سوء استفاده قرار گرفته باشد».)

این بهروزرسانی Chrome به این معنی است که شما اکنون به دنبال شماره نسخه هستید 107.0.5304.87 و یا بعد.

به طور گیج کننده، این شماره نسخه ای است که در مک یا لینوکس انتظار می رود، در حالی که کاربران ویندوز ممکن است دریافت کنند 107.0.5304.87 or 107.0.5304.88، و، نه، ما نمی دانیم چرا دو عدد متفاوت در آنجا وجود دارد.

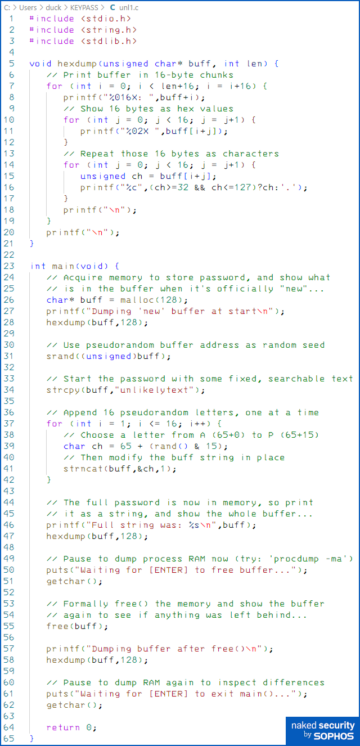

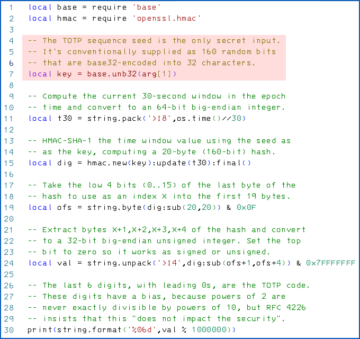

با توجه به ارزش آن، علت این حفره امنیتی به شرح زیر است "گیج شدن تایپ در V8"، که اصطلاحاً عبارت است از "یک اشکال قابل بهره برداری در موتور جاوا اسکریپت وجود دارد که می تواند توسط کدهای نامعتبر و داده های نامعتبر که ظاهراً بی گناه از خارج وارد شده اند ایجاد شود".

به عبارت ساده، این بدان معناست که تقریباً مطمئن است که صرفاً بازدید و مشاهده یک وبسایت بمبگذاری شده - چیزی که قرار نیست شما را به خودی خود در مسیر آسیب قرار دهد - میتواند برای راهاندازی کدهای سرکش و کاشت بدافزار در دستگاه شما، بدون هیچ پنجرهای کافی باشد. یا سایر هشدارهای دانلود.

این چیزی است که در عامیانه جرایم سایبری به عنوان یک شناخته می شود نصب درایو.

"آگاه از گزارشات"

با توجه به اینکه یک شرکت امنیت سایبری این آسیبپذیری را گزارش کرده است، و با توجه به انتشار تقریباً فوری یک بهروزرسانی یک باگ، حدس میزنیم که این نقص در جریان یک تحقیق فعال در مورد نفوذ به رایانه یا شبکه مشتری کشف شده است.

پس از یک نفوذ غیرمنتظره یا غیرمعمول، که در آن مسیرهای ورود آشکار به سادگی در سیاههها نشان داده نمیشوند، شکارچیان تهدید معمولاً به جزئیات دقیق سیاهههای شناسایی و پاسخ در اختیار خود روی میآورند و سعی میکنند سیستم را کنار هم بگذارند. مشخصات سطح از آنچه اتفاق افتاده است.

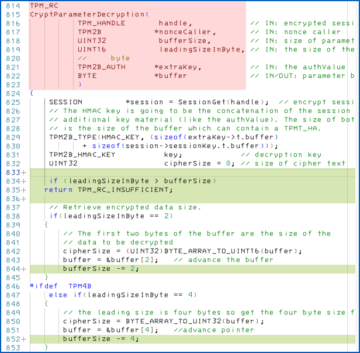

با توجه به اینکه اکسپلویتهای اجرای کد از راه دور مرورگر (RCE) اغلب شامل اجرای کدهای نامعتبر میشود که از یک منبع نامعتبر به روشی غیرمنتظره آمده است، و یک رشته اجرایی جدید راهاندازی میکند که معمولاً در گزارشها نشان داده نمیشود…

...دسترسی به دادههای «پاسخ به تهدید» پزشکی قانونی با جزئیات کافی نه تنها ممکن است نحوه ورود مجرمان را نشان دهد، بلکه دقیقاً کجا و چگونه در سیستم توانستهاند از حفاظتهای امنیتی که به طور معمول وجود دارند، عبور کنند.

به زبان ساده، کار معکوس در محیطی که در آن میتوانید یک حمله را بارها و بارها پخش کنید، و نحوه گسترش آن را تماشا کنید، اغلب مکان یک آسیبپذیری قابل بهرهبرداری را نشان میدهد، اگر دقیق نباشد.

و همانطور که می توانید تصور کنید، اگر برای شروع نقشه ای از تمام اشیاء فلزی نوک تیز موجود در انبار کاه داشته باشید، خارج کردن ایمن سوزن از انبار کاه بسیار آسان تر است.

به طور خلاصه، منظور ما این است که وقتی گوگل میگوید «از گزارشها آگاه است» حملهای که با بهرهبرداری از Chrome در زندگی واقعی انجام شده است، ما آمادهایم فرض کنیم که میتوانید این را به «اشکال واقعی است، و واقعاً» ترجمه کنید. می تواند مورد سوء استفاده قرار گیرد، اما از آنجایی که ما خودمان واقعاً سیستم هک شده را در زندگی واقعی بررسی نکرده ایم، اگر مستقیماً بیرون نیاییم و نگوییم، "هی، همه، این یک روز صفر است" هنوز در زمینه امن هستیم. ”

خبر خوب در مورد اکتشافات باگ از این نوع این است که احتمالاً به این ترتیب آشکار شده اند زیرا مهاجمان می خواستند هم آسیب پذیری و هم ترفندهای مورد نیاز برای سوء استفاده از آن را مخفی نگه دارند، زیرا می دانستند که لاف زدن در مورد این تکنیک یا استفاده بیش از حد از آن باعث تسریع در کشف آن می شود و بنابراین ارزش آن در حملات هدفمند کاهش می یابد.

با توجه به اینکه سازمانهایی مانند موزیلا، مایکروسافت، اپل و گوگل چقدر تلاش میکنند تا مرورگرهای خود را در برابر ترفندهای اجرای کد ناخواسته سختتر کنند، کشف اکسپلویتهای RCE مرورگر امروزی میتواند بسیار پیچیده و به دست آوردن آن گران باشد.

به عبارت دیگر، زمان وصله سریع گوگل، و این واقعیت که اکثر کاربران بهروزرسانی را سریع و خودکار (یا حداقل نیمه خودکار) دریافت میکنند، به این معنی است که بقیه ما اکنون نه تنها میتوانیم با کلاهبرداران روبرو شویم، بلکه میتوانیم به آن برگردیم. جلوتر از آنها

چه کاری انجام دهید؟

حتی اگر کروم احتمالاً خودش را بهروزرسانی میکند، همیشه توصیه میکنیم به هر حال بررسی کنید.

همانطور که در بالا ذکر شد، شما به دنبال آن هستید 107.0.5304.87 (مک و لینوکس)، یا یکی از 107.0.5304.87 و 107.0.5304.88 (پنجره ها).

استفاده کنید بیشتر > کمک > درباره Google Chrome > Google Chrome را به روز کنید.

طعم منبع باز کرومیوم مرورگر، حداقل در لینوکس، نیز در حال حاضر در نسخه است 107.0.5304.87.

(اگر از Chromium در لینوکس یا یکی از BSD ها استفاده می کنید، ممکن است لازم باشد برای دریافت آخرین نسخه با سازنده توزیع خود تماس بگیرید.)

ما مطمئن نیستیم که آیا نسخه اندروید کروم تحت تأثیر قرار گرفته است یا خیر، و اگر چنین است، چه شماره نسخه را باید بررسی کنیم.

میتوانید هر گونه اطلاعیه بهروزرسانی آینده برای Android را در Google تماشا کنید نسخه های Chrome وبلاگ.

ما فرض میکنیم که مرورگرهای مبتنی بر کروم در iOS و iPadOS تحت تأثیر قرار نگرفتهاند، زیرا همه مرورگرهای App Store Apple مجبور به استفاده از زیرسیستم مرور WebKit اپل هستند که از موتور جاوا اسکریپت V8 Google استفاده نمیکند.

جالب اینجاست که در زمان نگارش [2022-10-29T14:00:00Z]، یادداشت های انتشار مایکروسافت برای Edge به روز رسانی به تاریخ 2022-10-27 (دو روز پس از گزارش این باگ توسط محققان) توضیح داده شده است. CVE-2022-3723 را به عنوان یکی از اصلاحات امنیتی در آن بیلد فهرست کنید که شماره گذاری شده است. 107.0.1418.24.

بنابراین ما فرض میکنیم که جستجوی هر نسخه Edge بزرگتر از این نشان میدهد که مایکروسافت بهروزرسانیای را علیه این حفره منتشر کرده است.

شما می توانید از طریق مایکروسافت مراقب وصله های Edge باشید به روز رسانی های امنیتی Edge احتمال برد مراجعه کنید.

- روز 0

- بلاکچین

- کروم

- کروم

- coingenius

- کیف پول cryptocurrency

- رمزنگاری

- CVE-2022-3723

- امنیت سایبری

- مجرمان سایبری

- امنیت سایبری

- اداره امنیت میهن

- کیف پول دیجیتال

- لبه

- بهره برداری

- فایروال

- گوگل

- گوگل کروم

- کسپرسکی

- نرم افزارهای مخرب

- مکافی

- امنیت برهنه

- NexBLOC

- افلاطون

- افلاطون آی

- هوش داده افلاطون

- بازی افلاطون

- PlatoData

- بازی پلاتو

- VPN

- آسیب پذیری

- امنیت وب سایت

- زفیرنت

- روز صفر