گوگل به تازگی چهار اثر انتقادی را فاش کرده است اشکالات روز صفر طیف گسترده ای از تلفن های اندرویدی، از جمله برخی از مدل های پیکسل خود را تحت تاثیر قرار می دهد.

این باگها کمی متفاوت از آسیبپذیریهای معمول اندروید شما هستند، که معمولاً سیستمعامل اندروید (که مبتنی بر لینوکس است) یا برنامههای همراه آن مانند Google Play، Messages یا مرورگر کروم را تحت تأثیر قرار میدهند.

چهار باگی که در اینجا در مورد آنها صحبت می کنیم به عنوان شناخته می شوند آسیب پذیری های باند پایه، به این معنی که آنها در میان افزار مخصوص شبکه تلفن همراه وجود دارند که روی تراشه به اصطلاح بیس باند تلفن اجرا می شود.

به طور دقیق ، باند اصطلاحی است که برای توصیف قسمت های اولیه یا کم فرکانس یک سیگنال رادیویی جداگانه استفاده می شود، بر خلاف سیگنال باند پهن، که (بسیار ضعیف) از سیگنال های باند پایه متعدد تشکیل شده است که در محدوده های فرکانسی مجاور متعدد تنظیم شده و به طور همزمان ارسال می شود. به منظور افزایش نرخ داده، کاهش تداخل، اشتراک گذاری گسترده تر طیف فرکانس، پیچیده تر کردن نظارت یا همه موارد فوق. کلمه باند همچنین به صورت استعاری برای توصیف تراشه سخت افزاری و سیستم عامل مرتبط که برای ارسال و دریافت واقعی سیگنال های رادیویی در دستگاه هایی که می توانند به صورت بی سیم ارتباط برقرار کنند استفاده می شود، استفاده می شود. (تا حدی گیج کننده، کلمه باند معمولاً به زیرسیستم تلفنی که اتصال به شبکه تلفن همراه را انجام می دهد، اشاره دارد، اما نه به تراشه ها و نرم افزارهایی که اتصالات Wi-Fi یا بلوتوث را مدیریت می کنند.)

مودم تلفن همراه شما

تراشههای باند پایه معمولاً مستقل از بخشهای «غیر تلفنی» تلفن همراه شما کار میکنند.

آنها اساساً یک سیستم عامل مینیاتوری خود را بر روی یک پردازنده خود اجرا می کنند و در کنار سیستم عامل اصلی دستگاه شما کار می کنند تا اتصال شبکه تلفن همراه را برای برقراری و پاسخ به تماس ها، ارسال و دریافت داده ها، رومینگ در شبکه و غیره فراهم کنند. .

اگر به اندازه کافی بزرگ شده اید که از اینترنت تلفنی استفاده کنید، به یاد خواهید داشت که مجبور بودید یک مودم بخرید. مدولاتور-و-دمودولاتور) که یا به یک پورت سریال در پشت رایانه شخصی خود وصل کرده اید یا به یک شکاف توسعه داخل آن. مودم به شبکه تلفن وصل می شود و کامپیوتر شما به مودم متصل می شود.

خب، سختافزار و نرمافزار باند پایه تلفن همراه شما، خیلی ساده، یک مودم داخلی است که معمولاً بهعنوان یک جزء فرعی از چیزی که به نام SoC تلفن شناخته میشود، اجرا میشود. سیستم روی تراشه.

(شما می توانید SoC را نوعی "مدار مجتمع یکپارچه" در نظر بگیرید، که در آن قطعات الکترونیکی جداگانه ای که قبلاً با نصب آنها در نزدیکی روی مادربرد به یکدیگر متصل می شدند، با ترکیب آنها در یک بسته تراشه واحد، باز هم یکپارچه شده اند.)

در واقع، شما همچنان پردازندههای باند پایه را خواهید دید که به آنها اشاره میشود مودم های بیس باند، زیرا آنها هنوز هم کار تعدیل و تغییر شکل دادن ارسال و دریافت داده ها به شبکه و از شبکه را انجام می دهند.

همانطور که می توانید تصور کنید، این بدان معنی است که دستگاه تلفن همراه شما فقط در معرض خطر مجرمان سایبری از طریق اشکالات سیستم عامل اصلی یا یکی از برنامه هایی که استفاده می کنید نیست…

... اما همچنین در معرض خطر آسیب پذیری های امنیتی در زیرسیستم باند پایه است.

گاهی اوقات، نقص های باند پایه به مهاجم اجازه می دهد تا نه تنها از طریق اینترنت یا شبکه تلفن وارد مودم خود شود، بلکه به سیستم عامل اصلی نیز نفوذ کند.حرکت جانبی، یا محوری، همانطور که اصطلاحات آن را می نامند) از مودم.

اما حتی اگر کلاهبرداران نتوانند از مودم عبور کنند و به برنامههای شما وارد شوند، تقریباً مطمئناً میتوانند تنها با قرار دادن بدافزار در باند پایه، مانند استفراغ یا منحرف کردن دادههای شبکه شما، آسیبهای سایبری زیادی به شما وارد کنند. پیام های متنی، ردیابی تماس های تلفنی و موارد دیگر.

بدتر از آن، نمیتوانید فقط به شماره نسخه اندروید یا شماره نسخه برنامههایتان نگاه کنید تا ببینید آسیبپذیر یا وصلهشده هستید، زیرا سختافزار باند پایهای که دارید، و سفتافزار و وصلههای مورد نیاز برای آن، به دستگاه فیزیکی شما بستگی دارد، نه به سیستم عاملی که روی آن اجرا می کنید.

حتی دستگاههایی که از همه جهات آشکار «یکسان» هستند – با یک برند فروخته میشوند، با نام محصول مشابه، با شماره مدل یکسان و ظاهر بیرونی – ممکن است دارای تراشههای باند پایه متفاوتی باشند، بسته به اینکه کدام کارخانه آنها را مونتاژ کرده است یا به کدام بازار فروخته شد.

روزهای صفر جدید

اشکالات اخیر گوگل کشف شده به شرح زیر است:

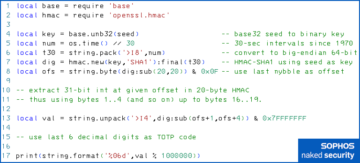

[شماره اشکال] CVE-2023-24033 (و سه آسیبپذیری دیگر که هنوز شناسههای CVE به آنها اختصاص داده نشده است) برای اجرای کد از راه دور اینترنت به باند پایه مجاز است. آزمایشهای انجامشده توسط [Google] Project Zero تأیید میکند که این چهار آسیبپذیری به مهاجم اجازه میدهد از راه دور تلفنی را در سطح باند پایه بدون تعامل کاربر به خطر بیاندازد، و فقط لازم است که مهاجم شماره تلفن قربانی را بداند.

با تحقیق و توسعه محدود اضافی، ما معتقدیم که مهاجمان ماهر میتوانند به سرعت یک سوء استفاده عملیاتی برای به خطر انداختن دستگاههای آسیبدیده بیصدا و از راه دور ایجاد کنند.

به زبان انگلیسی ساده، سوراخ اجرای کد از راه دور اینترنت به باند پایه به این معنی است که مجرمان می توانند بدافزار یا نرم افزارهای جاسوسی را از طریق اینترنت به بخشی از تلفن شما که داده های شبکه را ارسال و دریافت می کند، تزریق کنند.

...بدون اینکه دست آنها به دستگاه واقعی شما برسد، شما را به یک وب سایت سرکش بکشانند، شما را متقاعد کنند که یک برنامه مشکوک را نصب کنید، منتظر بمانند تا دکمه اشتباه را در یک هشدار پاپ آپ کلیک کنید، با یک اعلان مشکوک خود را تحویل دهند، یا فریب دهند. شما به هر طریق دیگری

18 اشکال، چهار مورد نیمه مخفی نگه داشته شده است

18 باگ در این آخرین دسته وجود داشت که توسط گوگل در اواخر سال 2022 و اوایل سال 2023 گزارش شد.

گوگل می گوید که اکنون وجود آنها را فاش می کند زیرا زمان توافق شده از افشای آنها گذشته است (مدت زمانی گوگل معمولاً 90 روز یا نزدیک به آن است) اما در مورد چهار باگ بالا، شرکت هیچ جزئیاتی را فاش نمی کند و خاطرنشان کرد که :

با توجه به ترکیب بسیار نادری از سطح دسترسی که این آسیبپذیریها ارائه میکنند و سرعتی که ما معتقدیم با آن میتوان یک اکسپلویت عملیاتی قابل اعتماد ایجاد کرد، تصمیم گرفتهایم برای به تاخیر انداختن افشای چهار آسیبپذیری که امکان اتصال اینترنت به اجرای کد از راه دور بیس باند

به زبان انگلیسی ساده: اگر بخواهیم به شما بگوییم که این اشکالات چگونه کار میکنند، کار مجرمان سایبری را بسیار آسان میکنیم که با کاشت مخرب بدافزار در تلفنهایشان شروع به انجام کارهای بسیار بد برای بسیاری از مردم کنند.

به عبارت دیگر، حتی گوگل که در گذشته به دلیل امتناع از تمدید مهلتهای افشای خود و انتشار علنی کد اثبات مفهوم برای روزهای صفر هنوز وصلهنشده، جنجالهایی را برانگیخته است، تصمیم گرفته است از روح مسئول Project Zero پیروی کند. فرآیند افشا، به جای پایبندی به حرف آن.

استدلال گوگل برای پایبندی کلی به این حرف و نه روح قوانین افشای آن، کاملاً غیر منطقی نیست. با استفاده از یک الگوریتم انعطاف ناپذیر برای تصمیم گیری در مورد زمان فاش کردن جزئیات باگ های اصلاح نشده، حتی اگر این جزئیات می توانند برای شر مورد استفاده قرار گیرند، این شرکت استدلال می کند که می توان از شکایت از طرفداری و ذهنیت اجتناب کرد، مانند: «چرا شرکت X سه مورد اضافی دریافت کرد. هفته ها برای رفع اشکال خود، در حالی که شرکت Y این کار را نکرد؟

چه کاری انجام دهید؟

مشکل باگ هایی که اعلام می شوند اما به طور کامل فاش نمی شوند این است که پاسخ دادن به این سؤالات دشوار است: «آیا من تحت تأثیر قرار گرفته ام؟ و اگر چنین است، چه کاری باید انجام دهم؟»

ظاهراً، تحقیقات گوگل بر روی دستگاههایی متمرکز شده است که از مودم باند پایه سامسونگ با نام تجاری Exynos استفاده میکنند، اما این لزوماً به این معنا نیست که سیستم روی تراشه خود را به عنوان Exynos شناسایی یا نامگذاری میکند.

برای مثال، دستگاههای پیکسل اخیر گوگل از سیستم روی تراشه خود گوگل استفاده میکنند تانسور، اما پیکسل 6 و پیکسل 7 هر دو در برابر این اشکالات باند پایه نیمه مخفی آسیب پذیر هستند.

در نتیجه، نمیتوانیم فهرست قطعی از دستگاههای تحت تأثیر احتمالی را به شما ارائه دهیم، اما Google گزارش میدهد (تاکید ما):

بر اساس اطلاعات وبسایتهای عمومی که چیپستها را به دستگاهها نگاشت میکنند، محصولات تحت تأثیر احتمالاً عبارتند از:

- دستگاه های تلفن همراه از سامسونگ، از جمله موارد موجود در S22، M33، M13، M12، A71، A53، A33، A21s، A13، A12 و A04 سلسله؛

- دستگاه های تلفن همراه از داخل بدن، از جمله موارد موجود در S16، S15، S6، X70، X60 و X30 سلسله؛

- La پیکسل 6 و پیکسل 7 سری دستگاه ها از گوگلو

- هر وسیله نقلیه ای که از Exynos Auto T5123 چیپ ست

گوگل می گوید که سیستم عامل پایه در پیکسل 6 و پیکسل 7 به عنوان بخشی از به روزرسانی های امنیتی اندروید مارس 2023 وصله شده است، بنابراین کاربران پیکسل باید مطمئن شوند که آخرین وصله ها را برای دستگاه های خود دارند.

برای سایر دستگاهها، فروشندگان مختلف ممکن است زمانهای متفاوتی را برای ارسال بهروزرسانیهایشان ببرد، بنابراین برای جزئیات با فروشنده یا ارائهدهنده تلفن همراه خود تماس بگیرید.

در عین حال، ظاهراً می توان از این اشکالات در تنظیمات دستگاه شما صرف نظر کرد، اگر:

- تماس Wi-Fi را خاموش کنید.

- Voice-over-LTE (VoLTE) را خاموش کنید.

در گوگل کلمات, "خاموش کردن این تنظیمات خطر بهره برداری از این آسیب پذیری ها را از بین می برد."

اگر به این ویژگیها نیاز ندارید یا از آنها استفاده نمیکنید، میتوانید به هر حال آنها را خاموش کنید تا زمانی که مطمئن شوید چیپ مودم در گوشی شما وجود دارد و آیا به بهروزرسانی نیاز دارد یا خیر.

به هر حال، حتی اگر معلوم شود که دستگاه شما آسیب ناپذیر است یا قبلاً وصله شده است، نداشتن چیزهایی که به آن نیاز ندارید هیچ اشکالی ندارد.

ویژه تصویر از ویکی پدیا، توسط کاربر Köf3، زیر یک CC BY-SA 3.0 مجوز.

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :است

- 1

- 2022

- 2023

- 7

- a

- قادر

- درباره ما

- بالاتر

- مطلق

- دسترسی

- اضافی

- تنظیم شده

- اثر

- موثر بر

- الگوریتم

- معرفی

- در کنار

- قبلا

- مقدار

- و

- اندروید

- اعلام کرد

- پاسخ

- نرم افزار

- برنامه های کاربردی

- برنامه های

- هستند

- استدلال می کند

- استدلال

- دور و بر

- AS

- مونتاژ

- اختصاص داده

- مرتبط است

- At

- مجذوب

- نویسنده

- خودکار

- اجتناب کنید

- به عقب

- تصویر پس زمینه

- بد

- BE

- زیرا

- باور

- بیت

- بلوتوث

- مرز

- پایین

- نام تجاری

- مارکدار

- شکستن

- پهنای باند

- مرورگر

- اشکال

- اشکالات

- ساخته شده در

- کسب و کار

- دکمه

- خرید

- by

- فراخوانی

- تماس ها

- CAN

- مرکز

- قطعا

- بررسی

- تراشه

- چیپس

- چیپ ست

- کروم

- مرورگر کروم

- کلیک

- نزدیک

- رمز

- رنگ

- ترکیب

- ترکیب

- بیا

- ارتباط

- شرکت

- شکایت

- جزء

- اجزاء

- سازش

- انجام

- تکرار

- اتصال

- اتصالات

- اتصال

- کنتراست

- مباحثه

- میتوانست

- پوشش

- ایجاد

- جنایتکاران

- بحرانی

- Crooks

- cve

- مجرمان سایبری

- خطرناک

- داده ها

- روز

- تصمیم گیری

- مصمم

- قطعی

- تاخیر

- بستگی دارد

- توصیف

- شرح داده شده

- جزئیات

- پروژه

- دستگاه

- دستگاه ها

- DID

- مختلف

- مشکل

- افشا کردن

- افشاء

- کشف

- نمایش دادن

- نمی کند

- عمل

- آیا

- نزولی

- در اوایل

- ساده

- هر دو

- الکترونیکی

- تاکید

- انگلیسی

- عظیم

- کافی

- اطمینان حاصل شود

- به طور کامل

- اساسا

- حتی

- مثال

- استثنا

- اعدام

- توسعه

- بهره برداری

- بهره برداری

- گسترش

- اضافی

- کارخانه

- بسیار

- امکانات

- رفع

- معایب

- متمرکز شده است

- به دنبال

- به دنبال آن است

- برای

- فرکانس

- از جانب

- کاملا

- بیشتر

- عموما

- دریافت کنید

- گرفتن

- دادن

- دادن

- گوگل

- گوگل بازی

- گوگل

- دسته

- دستگیره

- دست ها

- سخت افزار

- آیا

- داشتن

- ارتفاع

- اینجا کلیک نمایید

- سوراخ

- در تردید بودن

- چگونه

- HTML

- HTTPS

- i

- شناسایی

- هویت ها

- اجرا

- in

- شامل

- از جمله

- افزایش

- به طور مستقل

- فرد

- اطلاعات

- نصب

- یکپارچه

- اثر متقابل

- به هم پیوسته

- اینترنت

- IT

- ITS

- خود

- اصطلاحات مخصوص یک صنف

- JPG

- دانستن

- شناخته شده

- دیر

- آخرین

- نامه

- سطح

- مجوز

- احتمالا

- محدود شده

- فهرست

- نگاه کنيد

- اصلی

- ساخت

- ساخت

- نرم افزارهای مخرب

- نقشه

- مارس

- حاشیه

- بازار

- حداکثر عرض

- معنی

- به معنی

- در ضمن

- پیام

- قدرت

- موبایل

- دستگاه موبایل

- تلفن همراه

- مدل

- مدل

- بیش

- چندگانه

- نام

- لزوما

- نیاز

- نیازهای

- شبکه

- داده های شبکه

- شبکه

- جدید

- طبیعی

- اخطار

- عدد

- تعداد

- متعدد

- واضح

- of

- قدیمی

- on

- ONE

- کار

- عملیاتی

- سیستم عامل

- قابل استفاده

- سفارش

- دیگر

- خود

- بسته

- بخش

- بخش

- گذشت

- گذشته

- وصله

- پچ های

- پل

- PC

- مردم

- تلفن

- تماس های تلفنی

- گوشی های

- فیزیکی

- پیکسل

- ساده

- افلاطون

- هوش داده افلاطون

- PlatoData

- بازی

- وصل شده

- سیاست

- پاپ آپ

- موقعیت

- پست ها

- بالقوه

- اصلی

- مشکل

- روند

- پردازنده

- پردازنده ها

- محصول

- محصولات

- پروژه

- ارائه

- ارائه دهنده

- عمومی

- انتشار

- سوالات

- به سرعت

- رادیو

- محدوده

- نادر

- نرخ

- نسبتا

- دریافت

- دریافت

- اخیر

- تازه

- كاهش دادن

- اشاره

- اشاره دارد

- امتناع

- قابل اعتماد

- به یاد داشته باشید

- دور

- برداشتن

- گزارش

- گزارش ها

- نیاز

- تحقیق

- تحقیق و توسعه

- مسئوليت

- نتیجه

- فاش کردن

- نشان داد

- خطر

- قوانین

- دویدن

- در حال اجرا

- همان

- سامسونگ

- می گوید:

- تیم امنیت لاتاری

- به روز رسانی امنیتی

- در حال ارسال

- جداگانه

- سریال

- سلسله

- تنظیمات

- اشتراک گذاری

- کوتاه

- باید

- سیگنال

- سیگنال

- به سادگی

- پس از

- تنها

- ماهر

- شکاف

- snooping را

- So

- نرم افزار

- فروخته شده

- جامد

- برخی از

- تاحدی

- صحبت کردن

- ویژه

- طیف

- سرعت

- روح

- نرم افزارهای جاسوسی

- شروع

- چسبیده

- هنوز

- چنین

- نظارت

- مشکوک

- SVG

- سیستم

- گرفتن

- سخنگو

- تست

- که

- La

- شان

- آنها

- خودشان

- اینها

- اشیاء

- فکر کردن

- سه

- زمان

- دوره زمانی

- به

- هم

- بالا

- پیگردی

- انتقال

- شفاف

- دور زدن

- به طور معمول

- زیر

- بروزرسانی

- به روز رسانی

- URL

- استفاده کنید

- کاربر

- کاربران

- معمولا

- وسایل نقلیه

- فروشنده

- فروشندگان

- نسخه

- از طريق

- آسیب پذیری ها

- آسیب پذیر

- منتظر

- هشدار

- مسیر..

- سایت اینترنتی

- وب سایت

- هفته

- خوب

- چی

- چه

- که

- در حین

- وای فای

- وسیع

- دامنه گسترده

- به طور گسترده ای

- ویکیپدیا

- اراده

- با

- کلمه

- کلمات

- مهاجرت کاری

- مشغول به کار

- خواهد بود

- اشتباه

- X

- شما

- زفیرنت

- صفر